Referenz zum Konfigurationsschema des Daten-API-Generators

Für das Modul des Daten-API-Generators ist eine Konfigurationsdatei erforderlich. Die Konfigurationsdatei des Daten-API-Generators bietet einen strukturierten und umfassenden Ansatz zum Einrichten Ihrer API, wobei alles von Umgebungsvariablen bis hin zu entitätsspezifischen Konfigurationen beschrieben wird. Dieses JSON-formatierte Dokument beginnt mit einer $schema-Eigenschaft. Mit diesem Setup wird das Dokument überprüft.

Die Eigenschaften database-type und connection-string eine nahtlose Integration mit Datenbanksystemen, von Azure SQL-Datenbank zu Cosmos DB NoSQL-API, gewährleisten.

Die Konfigurationsdatei kann Optionen wie:

- Datenbankdienst- und Verbindungsinformationen

- Globale Konfigurationsoptionen und Laufzeitkonfigurationsoptionen

- Gruppe verfügbar gemachter Entitäten

- Authentifizierungsmethode

- Sicherheitsregeln, die für den Zugriff auf Identitäten erforderlich sind

- Namenszuordnungsregeln zwischen API und Datenbank

- Beziehungen zwischen Entitäten, die nicht abgeleitet werden können

- Eindeutige Features für bestimmte Datenbankdienste

Syntaxübersicht

Hier ist eine schnelle Aufschlüsselung der primären "Abschnitte" in einer Konfigurationsdatei.

{

"$schema": "...",

"data-source": { ... },

"data-source-files": [ ... ],

"runtime": {

"rest": { ... },

"graphql": { .. },

"host": { ... },

"cache": { ... },

"telemetry": { ... },

"pagination": { ... }

}

"entities": [ ... ]

}

Eigenschaften der obersten Ebene

Hier ist die Beschreibung der Eigenschaften der obersten Ebene in einem Tabellenformat:

| Eigentum | Beschreibung |

|---|---|

| $schema | Gibt das JSON-Schema für die Überprüfung an, um sicherzustellen, dass die Konfiguration dem erforderlichen Format entspricht. |

| Datenquellen- | Enthält die Details zum Datenbanktyp und der Verbindungszeichenfolge, die zum Herstellen der Datenbankverbindung erforderlich ist. |

| Datenquellendateien | Ein optionales Array, das andere Konfigurationsdateien angibt, die andere Datenquellen definieren können. |

| Laufzeit- | Konfiguriert Laufzeitverhalten und -einstellungen, einschließlich Untereigenschaften für REST-, GraphQL-, Host-, Cache-und Telemetrie-. |

| Entitäten | Definiert den Satz von Entitäten (Datenbanktabellen, Ansichten usw.), die über die API verfügbar gemacht werden, einschließlich ihrer Zuordnungen, Berechtigungenund Beziehungen. |

Beispielkonfigurationen

Hier ist eine Beispielkonfigurationsdatei, die nur erforderliche Eigenschaften für eine einzelne einfache Entität enthält. Dieses Beispiel soll ein minimales Szenario veranschaulichen.

{

"$schema": "https://github.com/Azure/data-api-builder/releases/latest/download/dab.draft.schema.json",

"data-source": {

"database-type": "mssql",

"connection-string": "@env('SQL_CONNECTION_STRING')"

},

"entities": {

"User": {

"source": "dbo.Users",

"permissions": [

{

"role": "anonymous",

"actions": ["*"]

}

]

}

}

}

Ein Beispiel für ein komplexeres Szenario finden Sie in der End-to-End-Beispielkonfiguration.

Umgebungen

Die Konfigurationsdatei des Daten-API-Generators kann Szenarien unterstützen, in denen Sie mehrere Umgebungen unterstützen müssen, ähnlich wie die appSettings.json Datei in ASP.NET Core. Das Framework bietet drei gemeinsamen Umgebungswerte; Development, Stagingund Production; Sie können jedoch einen beliebigen Umgebungswert verwenden, den Sie auswählen. Die Umgebung, die der Daten-API-Generator verwendet, muss mithilfe der umgebungsvariablen DAB_ENVIRONMENT konfiguriert werden.

Betrachten Sie ein Beispiel, in dem Sie eine Basiskonfiguration und eine entwicklungsspezifische Konfiguration benötigen. In diesem Beispiel sind zwei Konfigurationsdateien erforderlich:

| Umwelt | |

|---|---|

| dab-config.json | Basis |

| dab-config.Development.json | Entwicklung |

Um die entwicklungsspezifische Konfiguration zu verwenden, müssen Sie die DAB_ENVIRONMENT Umgebungsvariable auf Developmentfestlegen.

Umgebungsspezifische Konfigurationsdateien überschreiben Eigenschaftswerte in der Basiskonfigurationsdatei. Wenn in diesem Beispiel der wert connection-string in beiden Dateien festgelegt wird, wird der Wert aus der *.Development.json Datei verwendet.

Lesen Sie diese Matrix, um besser zu verstehen, welcher Wert verwendet wird, je nachdem, wo dieser Wert in einer datei angegeben (oder nicht angegeben) ist.

| in der Basiskonfiguration angegeben |

In der Basiskonfiguration nicht angegeben | |

|---|---|---|

| in der aktuellen Umgebungskonfiguration angegeben | Aktuelle Umgebung | Aktuelle Umgebung |

| In der aktuellen Umgebungskonfiguration nicht angegeben | Basis | Nichts |

Ein Beispiel für die Verwendung mehrerer Konfigurationsdateien finden Sie unter Verwenden des Daten-API-Generators mit Umgebungen.

Konfigurationseigenschaften

Dieser Abschnitt enthält alle möglichen Konfigurationseigenschaften, die für eine Konfigurationsdatei verfügbar sind.

Schema

| Elternteil | Eigentum | Art | Erforderlich | Vorgabe |

|---|---|---|---|---|

$root |

$schema |

Schnur | ✔️ Ja | Nichts |

Jede Konfigurationsdatei beginnt mit einer $schema-Eigenschaft und gibt das JSON-Schema zur Überprüfung an.

Format

{

"$schema": <string>

}

Beispiele

Schemadateien sind für Versionen 0.3.7-alpha ab bestimmten URLs verfügbar, um sicherzustellen, dass Sie die richtige Version oder das neueste verfügbare Schema verwenden.

https://github.com/Azure/data-api-builder/releases/download/<VERSION>-<suffix>/dab.draft.schema.json

Ersetzen Sie VERSION-suffix durch die gewünschte Version.

https://github.com/Azure/data-api-builder/releases/download/v0.3.7-alpha/dab.draft.schema.json

Die neueste Version des Schemas ist immer unter https://github.com/Azure/data-api-builder/releases/latest/download/dab.draft.schema.jsonverfügbar.

Hier sind einige Beispiele für gültige Schemawerte.

| Version | URI | Beschreibung |

|---|---|---|

| 0.3.7-Alpha | https://github.com/Azure/data-api-builder/releases/download/v0.3.7-alpha/dab.draft.schema.json |

Verwendet das Konfigurationsschema aus einer Alphaversion des Tools. |

| 0.10.23 | https://github.com/Azure/data-api-builder/releases/download/v0.10.23/dab.draft.schema.json |

Verwendet das Konfigurationsschema für eine stabile Version des Tools. |

| Neueste | https://github.com/Azure/data-api-builder/releases/latest/download/dab.draft.schema.json |

Verwendet die neueste Version des Konfigurationsschemas. |

Anmerkung

Versionen des Daten-API-Generators vor 0.3.7-Alpha- weisen möglicherweise einen anderen Schema-URI auf.

Datenquelle

| Elternteil | Eigentum | Art | Erforderlich | Vorgabe |

|---|---|---|---|---|

$root |

data-source |

Schnur | ✔️ Ja | Nichts |

Der abschnitt data-source definiert die Datenbank und den Zugriff auf die Datenbank über die Verbindungszeichenfolge. Außerdem werden Datenbankoptionen definiert. Die eigenschaft data-source konfiguriert die zum Herstellen einer Verbindung mit der Sicherungsdatenbank erforderlichen Anmeldeinformationen. Im abschnitt data-source wird die Back-End-Datenbankkonnektivität beschrieben, wobei sowohl die database-type als auch die connection-stringangegeben werden.

Format

{

"data-source": {

"database-type": <string>,

"connection-string": <string>,

// mssql-only

"options": {

"set-session-context": <true> (default) | <false>

},

// cosmosdb_nosql-only

"options": {

"database": <string>,

"container": <string>,

"schema": <string>

}

}

}

Eigenschaften

| Erforderlich | Art | |

|---|---|---|

database-type |

✔️ Ja | Enumerationszeichenfolge |

connection-string |

✔️ Ja | Schnur |

options |

❌ Nein | Objekt |

Datenbanktyp

| Elternteil | Eigentum | Art | Erforderlich | Vorgabe |

|---|---|---|---|---|

data-source |

database-type |

Enumerationszeichenfolge | ✔️ Ja | Nichts |

Eine Enumerationszeichenfolge, die verwendet wird, um den Datenbanktyp anzugeben, der als Datenquelle verwendet werden soll.

Format

{

"data-source": {

"database-type": <string>

}

}

Typwerte

Die eigenschaft type gibt die Art der Back-End-Datenbank an.

| Art | Beschreibung | Min Version |

|---|---|---|

mssql |

Azure SQL-Datenbank | Nichts |

mssql |

Azure SQL MI | Nichts |

mssql |

SQL Server | SQL 2016 |

sqldw |

Azure SQL Data Warehouse | Nichts |

postgresql |

PostgreSQL | v11 |

mysql |

MySQL | v8 |

cosmosdb_nosql |

Azure Cosmos DB für NoSQL | Nichts |

cosmosdb_postgresql |

Azure Cosmos DB für PostgreSQL | Nichts |

Verbindungszeichenfolge

| Elternteil | Eigentum | Art | Erforderlich | Vorgabe |

|---|---|---|---|---|

data-source |

connection-string |

Schnur | ✔️ Ja | Nichts |

Eine Zeichenfolge Wert, der eine gültige Verbindungszeichenfolge enthält, um eine Verbindung mit dem Zieldatenbankdienst herzustellen. Die ADO.NET Verbindungszeichenfolge zum Herstellen einer Verbindung mit der Back-End-Datenbank. Weitere Informationen finden Sie unter ADO.NET Verbindungszeichenfolgen.

Format

{

"data-source": {

"connection-string": <string>

}

}

Verbindungsresilienz

Der Daten-API-Generator führt datenbankanforderungen automatisch erneut durch, nachdem vorübergehende Fehler erkannt wurden. Die Wiederholungslogik folgt einer Exponential Backoff- Strategie, bei der die maximale Anzahl von Wiederholungen fünfist. Die Wiederholungsrücklaufdauer nach der Berechnung der nachfolgenden Anforderungen mithilfe dieser Formel (vorausgesetzt, der aktuelle Wiederholungsversuch ist r): $r^2$

Mit dieser Formel können Sie die Zeit für jeden Wiederholungsversuch in Sekunden berechnen.

| Nachschlag | |

|---|---|

| First | 2 |

| Second | 4 |

| Dritte | 8 |

| Fourth | 16 |

| fünfte | 32 |

Azure SQL und SQL Server

Der Daten-API-Generator verwendet die SqlClient-Bibliothek, um mithilfe der Verbindungszeichenfolge, die Sie in der Konfigurationsdatei bereitstellen, eine Verbindung mit Azure SQL oder SQL Server herzustellen. Hier finden Sie eine Liste aller unterstützten Verbindungszeichenfolgenoptionen: SqlConnection.ConnectionString-Eigenschaft.

Der Daten-API-Generator kann auch mit verwalteten Dienstidentitäten (MSI) eine Verbindung mit der Zieldatenbank herstellen, wenn der Daten-API-Generator in Azure gehostet wird. Die in DefaultAzureCredential Bibliothek definierte Azure.Identity wird verwendet, um eine Verbindung mithilfe bekannter Identitäten herzustellen, wenn Sie keinen Benutzernamen oder ein Kennwort in Ihrer Verbindungszeichenfolge angeben. Weitere Informationen finden Sie in DefaultAzureCredential Beispielen.

-

Vom Benutzer zugewiesene verwaltete Identität (UMI): Fügen Sie die Authentication und Benutzer-ID Eigenschaften an Ihre Verbindungszeichenfolge an, und ersetzen Sie dabei die Client-ID Ihrer vom Benutzer zugewiesenen verwalteten Identität:

Authentication=Active Directory Managed Identity; User Id=<UMI_CLIENT_ID>;. -

Vom System zugewiesene verwaltete Identität (SMI): Fügen Sie die eigenschaft Authentication an, und schließen Sie die UserId und Password Argumente aus Ihrer Verbindungszeichenfolge aus:

Authentication=Active Directory Managed Identity;. Das Fehlen der UserId und Password Verbindungszeichenfolgeneigenschaften signalisiert DAB zur Authentifizierung mithilfe einer vom System zugewiesenen verwalteten Identität.

Weitere Informationen zum Konfigurieren einer verwalteten Dienstidentität mit Azure SQL oder SQL Server finden Sie unter Verwaltete Identitäten in Microsoft Entra für Azure SQL.

Beispiele

Der für die Verbindungszeichenfolge verwendete Wert hängt größtenteils vom datenbankdienst ab, der in Ihrem Szenario verwendet wird. Sie können die Verbindungszeichenfolge immer in einer Umgebungsvariable speichern und mithilfe der @env()-Funktion darauf zugreifen.

| Wert | Beschreibung | |

|---|---|---|

| Verwenden des Azure SQL-Datenbankzeichenfolgenwerts | Server=<server-address>;Database=<name-of-database>;User ID=<username>;Password=<password>; |

Verbindungszeichenfolge mit einem Azure SQL-Datenbankkonto. Weitere Informationen finden Sie unter Azure SQL-Datenbankverbindungszeichenfolgen. |

| Verwenden der Azure-Datenbank für Den PostgreSQL-Zeichenfolgenwert | Server=<server-address>;Database=<name-of-database>;Port=5432;User Id=<username>;Password=<password>;Ssl Mode=Require; |

Verbindungszeichenfolge mit einem Azure-Datenbank für PostgreSQL-Konto. Weitere Informationen finden Sie unter Azure-Datenbank für PostgreSQL-Verbindungszeichenfolgen. |

| Verwenden von Azure Cosmos DB für noSQL-Zeichenfolgenwert | AccountEndpoint=<endpoint>;AccountKey=<key>; |

Verbindungszeichenfolge mit einem Azure Cosmos DB für NoSQL-Konto. Weitere Informationen finden Sie unter Azure Cosmos DB für NoSQL-Verbindungszeichenfolgen. |

| Verwenden der Azure-Datenbank für mySQL-Zeichenfolgenwert | Server=<server-address>;Database=<name-of-database>;User ID=<username>;Password=<password>;Sslmode=Required;SslCa=<path-to-certificate>; |

Verbindungszeichenfolge mit einem Azure-Datenbank für MySQL-Konto. Weitere Informationen finden Sie unter Azure-Datenbank für MySQL-Verbindungszeichenfolgen. |

| Access-Umgebungsvariablen | @env('SQL_CONNECTION_STRING') |

Greifen Sie auf eine Umgebungsvariable vom lokalen Computer zu. In diesem Beispiel wird auf die umgebungsvariable SQL_CONNECTION_STRING verwiesen. |

Trinkgeld

Vermeiden Sie als bewährte Methode das Speichern vertraulicher Informationen in Ihrer Konfigurationsdatei. Verwenden Sie nach Möglichkeit @env(), um auf Umgebungsvariablen zu verweisen. Weitere Informationen finden Sie unter @env() Funktion.

In diesen Beispielen wird lediglich veranschaulicht, wie jeder Datenbanktyp konfiguriert werden kann. Ihr Szenario kann eindeutig sein, aber dieses Beispiel ist ein guter Ausgangspunkt. Ersetzen Sie die Platzhalter wie myserver, myDataBase, myloginund myPassword durch die tatsächlichen Werte, die für Ihre Umgebung spezifisch sind.

mssql"data-source": { "database-type": "mssql", "connection-string": "$env('my-connection-string')", "options": { "set-session-context": true } }-

Typisches Verbindungszeichenfolgenformat:

"Server=tcp:myserver.database.windows.net,1433;Initial Catalog=myDataBase;Persist Security Info=False;User ID=mylogin;Password=myPassword;MultipleActiveResultSets=False;Encrypt=True;TrustServerCertificate=False;Connection Timeout=30;"

-

Typisches Verbindungszeichenfolgenformat:

postgresql"data-source": { "database-type": "postgresql", "connection-string": "$env('my-connection-string')" }-

Typisches Verbindungszeichenfolgenformat:

"Host=myserver.postgres.database.azure.com;Database=myDataBase;Username=mylogin@myserver;Password=myPassword;"

-

Typisches Verbindungszeichenfolgenformat:

mysql"data-source": { "database-type": "mysql", "connection-string": "$env('my-connection-string')" }-

Typisches Verbindungszeichenfolgenformat:

"Server=myserver.mysql.database.azure.com;Database=myDataBase;Uid=mylogin@myserver;Pwd=myPassword;"

-

Typisches Verbindungszeichenfolgenformat:

cosmosdb_nosql"data-source": { "database-type": "cosmosdb_nosql", "connection-string": "$env('my-connection-string')", "options": { "database": "Your_CosmosDB_Database_Name", "container": "Your_CosmosDB_Container_Name", "schema": "Path_to_Your_GraphQL_Schema_File" } }-

Typisches Verbindungszeichenfolgenformat:

"AccountEndpoint=https://mycosmosdb.documents.azure.com:443/;AccountKey=myAccountKey;"

-

Typisches Verbindungszeichenfolgenformat:

cosmosdb_postgresql"data-source": { "database-type": "cosmosdb_postgresql", "connection-string": "$env('my-connection-string')" }-

Typisches Verbindungszeichenfolgenformat:

"Host=mycosmosdb.postgres.database.azure.com;Database=myDataBase;Username=mylogin@mycosmosdb;Password=myPassword;Port=5432;SSL Mode=Require;"

-

Typisches Verbindungszeichenfolgenformat:

Anmerkung

Die angegebenen "Optionen" wie database, containerund schema sind spezifisch für die NoSQL-API von Azure Cosmos DB und nicht für die PostgreSQL-API. Für Azure Cosmos DB mit der PostgreSQL-API würden die "Optionen" nicht database, containeroder schema wie im NoSQL-Setup enthalten.

Optionen

| Elternteil | Eigentum | Art | Erforderlich | Vorgabe |

|---|---|---|---|---|

data-source |

options |

Objekt | ❌ Nein | Nichts |

Ein optionaler Abschnitt mit zusätzlichen Schlüsselwertparametern für bestimmte Datenbankverbindungen.

Ob der options Abschnitt erforderlich ist oder nicht, hängt weitgehend vom verwendeten Datenbankdienst ab.

Format

{

"data-source": {

"options": {

"<key-name>": <string>

}

}

}

options: { set-session-context: boolean }

Für Azure SQL und SQL Server kann der Daten-API-Generator SESSION_CONTEXT nutzen, um vom Benutzer angegebene Metadaten an die zugrunde liegende Datenbank zu senden. Solche Metadaten stehen dem Daten-API-Generator aufgrund der im Zugriffstoken vorhandenen Ansprüche zur Verfügung. Die SESSION_CONTEXT Daten sind während der Datenbankverbindung für die Datenbank verfügbar, bis diese Verbindung geschlossen ist. Weitere Informationen finden Sie unter Sitzungskontext.

Beispiel für eine gespeicherte SQL-Prozedur:

CREATE PROC GetUser @userId INT AS

BEGIN

-- Check if the current user has access to the requested userId

IF SESSION_CONTEXT(N'user_role') = 'admin'

OR SESSION_CONTEXT(N'user_id') = @userId

BEGIN

SELECT Id, Name, Age, IsAdmin

FROM Users

WHERE Id = @userId;

END

ELSE

BEGIN

RAISERROR('Unauthorized access', 16, 1);

END

END;

JSON-Konfiguration (Beispiel):

{

"$schema": "https://github.com/Azure/data-api-builder/releases/latest/download/dab.draft.schema.json",

"data-source": {

"database-type": "mssql",

"connection-string": "@env('SQL_CONNECTION_STRING')",

"options": {

"set-session-context": true

}

},

"entities": {

"User": {

"source": {

"object": "dbo.GetUser",

"type": "stored-procedure",

"parameters": {

"userId": "number"

}

},

"permissions": [

{

"role": "authenticated",

"actions": ["execute"]

}

]

}

}

}

Erklärung:

Gespeicherte Prozedur (

GetUser):- Die Prozedur überprüft die

SESSION_CONTEXT, um zu überprüfen, ob der Aufrufer die Rolleadminhat oder mit dem bereitgestelltenuserIdübereinstimmt. - Nicht autorisierter Zugriff führt zu einem Fehler.

- Die Prozedur überprüft die

JSON-Konfiguration:

-

set-session-contextist aktiviert, benutzermetadaten vom Zugriffstoken an die Datenbank zu übergeben. - Die

parameters-Eigenschaft ordnet denuserIdParameter zu, der von der gespeicherten Prozedur benötigt wird. - Der

permissions-Block stellt sicher, dass nur authentifizierte Benutzer die gespeicherte Prozedur ausführen können.

-

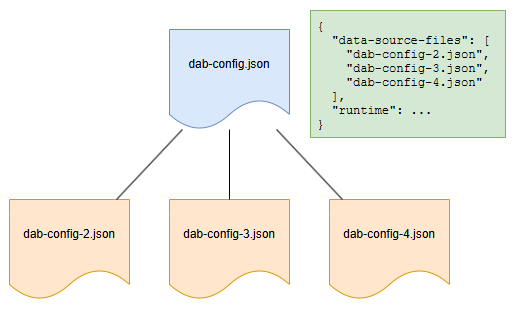

Datenquellendateien

| Elternteil | Eigentum | Art | Erforderlich | Vorgabe |

|---|---|---|---|---|

$root |

data-source-files |

Zeichenfolgenarray | ❌ Nein | Nichts |

Der Daten-API-Generator unterstützt mehrere Konfigurationsdateien für unterschiedliche Datenquellen, wobei eine Datei auf oberster Ebene runtime Einstellungen verwaltet wird. Alle Konfigurationen verwenden dasselbe Schema, sodass runtime Einstellungen in einer Datei ohne Fehler zulässig sind. Untergeordnete Konfigurationen werden automatisch zusammengeführt, aber Zirkelbezüge sollten vermieden werden. Entitäten können in separate Dateien aufgeteilt werden, um eine bessere Verwaltung zu ermöglichen, aber Beziehungen zwischen Entitäten müssen sich in derselben Datei befinden.

Format

{

"data-source-files": [ <string> ]

}

Überlegungen zur Konfigurationsdatei

- Jede Konfigurationsdatei muss die eigenschaft

data-sourceenthalten. - Jede Konfigurationsdatei muss die eigenschaft

entitiesenthalten. - Die einstellung

runtimewird nur aus der Konfigurationsdatei der obersten Ebene verwendet, auch wenn sie in anderen Dateien enthalten ist. - Untergeordnete Konfigurationsdateien können auch eigene untergeordnete Dateien enthalten.

- Konfigurationsdateien können nach Bedarf in Unterordnern organisiert werden.

- Entitätsnamen müssen für alle Konfigurationsdateien eindeutig sein.

- Beziehungen zwischen Entitäten in verschiedenen Konfigurationsdateien werden nicht unterstützt.

Beispiele

{

"data-source-files": [

"dab-config-2.json"

]

}

{

"data-source-files": [

"dab-config-2.json",

"dab-config-3.json"

]

}

Die Syntax des Unterordners wird ebenfalls unterstützt:

{

"data-source-files": [

"dab-config-2.json",

"my-folder/dab-config-3.json",

"my-folder/my-other-folder/dab-config-4.json"

]

}

Laufzeit

| Elternteil | Eigentum | Art | Erforderlich | Vorgabe |

|---|---|---|---|---|

$root |

runtime |

Objekt | ✔️ Ja | Nichts |

Im Abschnitt runtime werden Optionen beschrieben, die das Laufzeitverhalten und die Einstellungen für alle verfügbar gemachten Entitäten beeinflussen.

Format

{

"runtime": {

"rest": {

"path": <string> (default: /api),

"enabled": <true> (default) | <false>,

"request-body-strict": <true> (default) | <false>

},

"graphql": {

"path": <string> (default: /graphql),

"enabled": <true> (default) | <false>,

"allow-introspection": <true> (default) | <false>

},

"host": {

"mode": "production" (default) | "development",

"cors": {

"origins": ["<array-of-strings>"],

"allow-credentials": <true> | <false> (default)

},

"authentication": {

"provider": "StaticWebApps" (default) | ...,

"jwt": {

"audience": "<client-id>",

"issuer": "<issuer-url>"

}

}

}

},

"cache": {

"enabled": <true> | <false> (default),

"ttl-seconds": <integer; default: 5>

},

"pagination": {

"max-page-size": <integer; default: 100000>,

"default-page-size": <integer; default: 100>,

"max-response-size-mb": <integer; default: 158>

},

"telemetry": {

"application-insights": {

"connection-string": <string>,

"enabled": <true> | <false> (default)

}

}

}

Eigenschaften

| Erforderlich | Art | |

|---|---|---|

rest |

❌ Nein | Objekt |

graphql |

❌ Nein | Objekt |

host |

❌ Nein | Objekt |

cache |

❌ Nein | Objekt |

Beispiele

Hier ist ein Beispiel für einen Laufzeitabschnitt mit mehreren gängigen Standardparametern angegeben.

{

"runtime": {

"rest": {

"enabled": true,

"path": "/api",

"request-body-strict": true

},

"graphql": {

"enabled": true,

"path": "/graphql",

"allow-introspection": true

},

"host": {

"mode": "development",

"cors": {

"allow-credentials": false,

"origins": [

"*"

]

},

"authentication": {

"provider": "StaticWebApps",

"jwt": {

"audience": "<client-id>",

"issuer": "<identity-provider-issuer-uri>"

}

}

},

"cache": {

"enabled": true,

"ttl-seconds": 5

},

"pagination": {

"max-page-size": -1 | <integer; default: 100000>,

"default-page-size": -1 | <integer; default: 100>,

"max-response-size-mb": <integer; default: 158>

},

"telemetry": {

"application-insights": {

"connection-string": "<connection-string>",

"enabled": true

}

}

}

}

GraphQL (Laufzeit)

| Elternteil | Eigentum | Art | Erforderlich | Vorgabe |

|---|---|---|---|---|

runtime |

graphql |

Objekt | ❌ Nein | Nichts |

Dieses Objekt definiert, ob GraphQL aktiviert ist und der Name[s] verwendet wird, um die Entität als GraphQL-Typ verfügbar zu machen. Dieses Objekt ist optional und wird nur verwendet, wenn der Standardname oder die Standardeinstellungen nicht ausreichen. In diesem Abschnitt werden die globalen Einstellungen für den GraphQL-Endpunkt beschrieben.

Format

{

"runtime": {

"graphql": {

"path": <string> (default: /graphql),

"enabled": <true> (default) | <false>,

"depth-limit": <integer; default: none>,

"allow-introspection": <true> (default) | <false>,

"multiple-mutations": <object>

}

}

}

Eigenschaften

| Eigentum | Erforderlich | Art | Vorgabe |

|---|---|---|---|

enabled |

❌ Nein | boolesch | STIMMT |

path |

❌ Nein | Schnur | /graphql (Standard) |

allow-introspection |

❌ Nein | boolesch | STIMMT |

multiple-mutations |

❌ Nein | Objekt | { create: { enabled: false } } |

Aktiviert (GraphQL-Laufzeit)

| Elternteil | Eigentum | Art | Erforderlich | Vorgabe |

|---|---|---|---|---|

runtime.graphql |

enabled |

boolesch | ❌ Nein | Nichts |

Definiert, ob die GraphQL-Endpunkte global aktiviert oder deaktiviert werden sollen. Wenn dies global deaktiviert ist, wären keine Entitäten unabhängig von den einzelnen Entitätseinstellungen über GraphQL-Anforderungen zugänglich.

Format

{

"runtime": {

"graphql": {

"enabled": <true> (default) | <false>

}

}

}

Beispiele

In diesem Beispiel ist der GraphQL-Endpunkt für alle Entitäten deaktiviert.

{

"runtime": {

"graphql": {

"enabled": false

}

}

}

Tiefengrenzwert (GraphQL-Laufzeit)

| Elternteil | Eigentum | Art | Erforderlich | Vorgabe |

|---|---|---|---|---|

runtime.graphql |

depth-limit |

ganze Zahl | ❌ Nein | Nichts |

Die maximal zulässige Abfragetiefe einer Abfrage.

Die Fähigkeit von GraphQL, geschachtelte Abfragen basierend auf Beziehungsdefinitionen zu verarbeiten, ist ein unglaubliches Feature, mit dem Benutzer komplexe, verwandte Daten in einer einzelnen Abfrage abrufen können. Da Benutzer jedoch weiterhin geschachtelte Abfragen hinzufügen, erhöht sich die Komplexität der Abfrage, was schließlich die Leistung und Zuverlässigkeit der Datenbank und des API-Endpunkts beeinträchtigen kann. Um diese Situation zu verwalten, legt die runtime/graphql/depth-limit-Eigenschaft die maximal zulässige Tiefe einer GraphQL-Abfrage (und Mutation) fest. Diese Eigenschaft ermöglicht Es Entwicklern, ein Gleichgewicht zu erzielen, sodass Benutzer die Vorteile geschachtelter Abfragen genießen können, während Beschränkungen gesetzt werden, um Szenarien zu verhindern, die die Leistung und Qualität des Systems gefährden könnten.

Beispiele

{

"runtime": {

"graphql": {

"depth-limit": 2

}

}

}

Pfad (GraphQL-Laufzeit)

| Elternteil | Eigentum | Art | Erforderlich | Vorgabe |

|---|---|---|---|---|

runtime.graphql |

path |

Schnur | ❌ Nein | "/graphql" |

Definiert den URL-Pfad, in dem der GraphQL-Endpunkt verfügbar gemacht wird. Wenn dieser Parameter beispielsweise auf /graphqlfestgelegt ist, wird der GraphQL-Endpunkt als /graphqlverfügbar gemacht. Standardmäßig ist der Pfad /graphql.

Wichtig

Unterpfade sind für diese Eigenschaft nicht zulässig. Ein angepasster Pfadwert für den GraphQL-Endpunkt ist derzeit nicht verfügbar.

Format

{

"runtime": {

"graphql": {

"path": <string> (default: /graphql)

}

}

}

Beispiele

In diesem Beispiel ist der GraphQL-Stamm-URI /query.

{

"runtime": {

"graphql": {

"path": "/query"

}

}

}

Introspection zulassen (GraphQL-Laufzeit)

| Elternteil | Eigentum | Art | Erforderlich | Vorgabe |

|---|---|---|---|---|

runtime.graphql |

allow-introspection |

boolesch | ❌ Nein | STIMMT |

Dieses boolesche Flag steuert die Möglichkeit, Schemaintrospection-Abfragen für den GraphQL-Endpunkt auszuführen. Das Aktivieren der Introspektion ermöglicht Clients das Abfragen des Schemas nach Informationen über die verfügbaren Datentypen, die Arten von Abfragen, die sie ausführen können, und die verfügbaren Mutationen.

Dieses Feature ist während der Entwicklung hilfreich, um die Struktur der GraphQL-API und für Tools zu verstehen, die automatisch Abfragen generiert. Für Produktionsumgebungen ist es jedoch möglicherweise deaktiviert, die Schemadetails der API zu verdecken und die Sicherheit zu verbessern. Standardmäßig ist die Introspektion aktiviert, sodass das GraphQL-Schema sofort und umfassend erforscht werden kann.

Format

{

"runtime": {

"graphql": {

"allow-introspection": <true> (default) | <false>

}

}

}

Beispiele

In diesem Beispiel ist die Introspection deaktiviert.

{

"runtime": {

"graphql": {

"allow-introspection": false

}

}

}

Mehrere Mutationen (GraphQL-Laufzeit)

| Elternteil | Eigentum | Art | Erforderlich | Vorgabe |

|---|---|---|---|---|

runtime.graphql |

multiple-mutations |

Objekt | ❌ Nein | Nichts |

Konfiguriert alle mehrere Mutationsvorgänge für die GraphQL-Laufzeit.

Anmerkung

Standardmäßig sind mehrere Mutationen nicht aktiviert und müssen explizit für die Aktivierung konfiguriert werden.

Format

{

"runtime": {

"graphql": {

"multiple-mutations": {

"create": {

"enabled": <true> (default) | <false>

}

}

}

}

}

Eigenschaften

| Erforderlich | Art | |

|---|---|---|

create |

❌ Nein | Objekt |

Mehrere Mutationen – Erstellen (GraphQL-Laufzeit)

| Elternteil | Eigentum | Art | Erforderlich | Vorgabe |

|---|---|---|---|---|

runtime.graphql.multiple-mutations |

create |

boolesch | ❌ Nein | FALSCH |

Konfiguriert mehrere Erstellungsvorgänge für die GraphQL-Laufzeit.

Format

{

"runtime": {

"graphql": {

"multiple-mutations": {

"create": {

"enabled": <true> (default) | <false>

}

}

}

}

}

Eigenschaften

| Eigentum | Erforderlich | Art | Vorgabe |

|---|---|---|---|

enabled |

✔️ Ja | boolesch | STIMMT |

Beispiele

Im Folgenden wird veranschaulicht, wie Sie mehrere Mutationen in der GraphQL-Laufzeit aktivieren und verwenden. In diesem Fall ist der create Vorgang so konfiguriert, dass die Erstellung mehrerer Datensätze in einer einzigen Anforderung ermöglicht wird, indem die runtime.graphql.multiple-mutations.create.enabled-Eigenschaft auf truefestgelegt wird.

Konfigurationsbeispiel

Diese Konfiguration ermöglicht mehrere create Mutationen:

{

"runtime": {

"graphql": {

"multiple-mutations": {

"create": {

"enabled": true

}

}

}

},

"entities": {

"User": {

"source": "dbo.Users",

"permissions": [

{

"role": "anonymous",

"actions": ["create"]

}

]

}

}

}

GraphQL-Mutation (Beispiel)

Mit der oben genannten Konfiguration erstellt die folgende Mutation mehrere User Datensätze in einem einzigen Vorgang:

mutation {

createUsers(input: [

{ name: "Alice", age: 30, isAdmin: true },

{ name: "Bob", age: 25, isAdmin: false },

{ name: "Charlie", age: 35, isAdmin: true }

]) {

id

name

age

isAdmin

}

}

REST (Laufzeit)

| Elternteil | Eigentum | Art | Erforderlich | Vorgabe |

|---|---|---|---|---|

runtime |

rest |

Objekt | ❌ Nein | Nichts |

In diesem Abschnitt werden die globalen Einstellungen für die REST-Endpunkte beschrieben. Diese Einstellungen dienen als Standardwerte für alle Entitäten, können aber in ihren jeweiligen Konfigurationen pro Entität außer Kraft gesetzt werden.

Format

{

"runtime": {

"rest": {

"path": <string> (default: /api),

"enabled": <true> (default) | <false>,

"request-body-strict": <true> (default) | <false>

}

}

}

Eigenschaften

| Eigentum | Erforderlich | Art | Vorgabe |

|---|---|---|---|

enabled |

❌ Nein | boolesch | STIMMT |

path |

❌ Nein | Schnur | /API |

request-body-strict |

❌ Nein | boolesch | STIMMT |

Aktiviert (REST-Laufzeit)

| Elternteil | Eigentum | Art | Erforderlich | Vorgabe |

|---|---|---|---|---|

runtime.rest |

enabled |

boolesch | ❌ Nein | Nichts |

Ein boolesches Flag, das die globale Verfügbarkeit von REST-Endpunkten bestimmt. Wenn diese Option deaktiviert ist, können entitäten unabhängig von den einzelnen Entitätseinstellungen nicht über REST zugegriffen werden.

Format

{

"runtime": {

"rest": {

"enabled": <true> (default) | <false>,

}

}

}

Beispiele

In diesem Beispiel ist der REST-API-Endpunkt für alle Entitäten deaktiviert.

{

"runtime": {

"rest": {

"enabled": false

}

}

}

Pfad (REST-Laufzeit)

| Elternteil | Eigentum | Art | Erforderlich | Vorgabe |

|---|---|---|---|---|

runtime.rest |

path |

Schnur | ❌ Nein | "/api" |

Legt den URL-Pfad für den Zugriff auf alle verfügbar gemachten REST-Endpunkte fest. Wenn Sie z. B. path auf /api festlegen, kann der REST-Endpunkt auf /api/<entity>zugegriffen werden. Unterpfade sind nicht zulässig. Dieses Feld ist optional, wobei /api als Standard festgelegt ist.

Anmerkung

Beim Bereitstellen des Daten-API-Generators mithilfe von Static Web Apps (Vorschau) fügt der Azure-Dienst automatisch den zusätzlichen Unterpfad /data-api in die URL ein. Dieses Verhalten stellt die Kompatibilität mit vorhandenen Statischen Web App-Features sicher. Der resultierende Endpunkt wäre /data-api/api/<entity>. Dies ist nur für statische Web-Apps relevant.

Format

{

"runtime": {

"rest": {

"path": <string> (default: /api)

}

}

}

Wichtig

Der vom Benutzer bereitgestellte Unterpfade ist für diese Eigenschaft nicht zulässig.

Beispiele

In diesem Beispiel ist der STAMM-REST-API-URI /data.

{

"runtime": {

"rest": {

"path": "/data"

}

}

}

Trinkgeld

Wenn Sie eine Author Entität definieren, wäre der Endpunkt für diese Entität /data/Author.

Anforderungstext Strict (REST-Runtime)

| Elternteil | Eigentum | Art | Erforderlich | Vorgabe |

|---|---|---|---|---|

runtime.rest |

request-body-strict |

boolesch | ❌ Nein | STIMMT |

Diese Einstellung steuert, wie streng der Anforderungstext für REST-Mutationsvorgänge (z. B. POST, PUT, PATCH) überprüft wird.

-

true(Standard): Zusätzliche Felder im Anforderungstext, die tabellenspalten nicht zugeordnet sind, führen zu einerBadRequestAusnahme. -

false: Zusätzliche Felder werden ignoriert, und nur gültige Spalten werden verarbeitet.

Diese Einstellung nicht auf GET Anforderungen angewendet, da der Anforderungstext immer ignoriert wird.

Verhalten mit bestimmten Spaltenkonfigurationen

- Spalten mit einem Standardwert() werden während

INSERTnur ignoriert, wenn ihr Wert in der Nutzlastnullist. Spalten mit einer Standardeinstellung() werden unabhängig vom Nutzlastwert währendUPDATEnicht ignoriert. - Berechnete Spalten werden immer ignoriert.

- Automatisch generierte Spalten werden immer ignoriert.

Format

{

"runtime": {

"rest": {

"request-body-strict": <true> (default) | <false>

}

}

}

Beispiele

CREATE TABLE Users (

Id INT PRIMARY KEY IDENTITY,

Name NVARCHAR(50) NOT NULL,

Age INT DEFAULT 18,

IsAdmin BIT DEFAULT 0,

IsMinor AS IIF(Age <= 18, 1, 0)

);

Beispielkonfiguration

{

"runtime": {

"rest": {

"request-body-strict": false

}

}

}

INSERT-Verhalten mit request-body-strict: false

Anforderungsnutzlast:

{

"Id": 999,

"Name": "Alice",

"Age": null,

"IsAdmin": null,

"IsMinor": false,

"ExtraField": "ignored"

}

resultierende Insert-Anweisung:

INSERT INTO Users (Name) VALUES ('Alice');

-- Default values for Age (18) and IsAdmin (0) are applied by the database.

-- IsMinor is ignored because it’s a computed column.

-- ExtraField is ignored.

-- The database generates the Id value.

Antwortnutzlast:

{

"Id": 1, // Auto-generated by the database

"Name": "Alice",

"Age": 18, // Default applied

"IsAdmin": false, // Default applied

"IsMinor": true // Computed

}

UPDATE-Verhalten mit request-body-strict: false

Anforderungsnutzlast:

{

"Id": 1,

"Name": "Alice Updated",

"Age": null, // explicitely set to 'null'

"IsMinor": true, // ignored because computed

"ExtraField": "ignored"

}

resultierende Update-Anweisung:

UPDATE Users

SET Name = 'Alice Updated', Age = NULL

WHERE Id = 1;

-- IsMinor and ExtraField are ignored.

Antwortnutzlast:

{

"Id": 1,

"Name": "Alice Updated",

"Age": null,

"IsAdmin": false,

"IsMinor": false // Recomputed by the database (false when age is `null`)

}

Host (Laufzeit)

| Elternteil | Eigentum | Art | Erforderlich | Vorgabe |

|---|---|---|---|---|

runtime |

host |

Objekt | ❌ Nein | Nichts |

Der Abschnitt host innerhalb der Laufzeitkonfiguration stellt Einstellungen bereit, die für die Betriebsumgebung des Daten-API-Generators von entscheidender Bedeutung sind. Zu diesen Einstellungen gehören Betriebsmodi, CORS-Konfiguration und Authentifizierungsdetails.

Format

{

"runtime": {

"host": {

"mode": "production" (default) | "development",

"max-response-size-mb": <integer; default: 158>,

"cors": {

"origins": ["<array-of-strings>"],

"allow-credentials": <true> | <false> (default)

},

"authentication": {

"provider": "StaticWebApps" (default) | ...,

"jwt": {

"audience": "<client-id>",

"issuer": "<issuer-url>"

}

}

}

}

}

Eigenschaften

| Eigentum | Erforderlich | Art | Vorgabe |

|---|---|---|---|

mode |

❌ Nein | Enumerationszeichenfolge | Produktion |

cors |

❌ Nein | Objekt | Nichts |

authentication |

❌ Nein | Objekt | Nichts |

Beispiele

Hier sehen Sie ein Beispiel für eine laufzeit, die für das Entwicklungshosting konfiguriert ist.

{

"runtime": {

"host": {

"mode": "development",

"cors": {

"allow-credentials": false,

"origins": ["*"]

},

"authentication": {

"provider": "Simulator"

}

}

}

}

Modus (Hostlaufzeit)

| Elternteil | Eigentum | Art | Erforderlich | Vorgabe |

|---|---|---|---|---|

runtime.host |

mode |

Schnur | ❌ Nein | "Produktion" |

Definiert, ob das Daten-API-Generatormodul im modus development oder production ausgeführt werden soll. Der Standardwert ist production.

In der Regel werden die zugrunde liegenden Datenbankfehler ausführlich verfügbar gemacht, indem die Standarddetailebene für Protokolle auf Debug festgelegt wird, wenn sie in der Entwicklung ausgeführt werden. In der Produktion wird die Detailstufe für Protokolle auf Errorfestgelegt.

Trinkgeld

Die Standardprotokollebene kann mithilfe von dab start --LogLevel <level-of-detail>weiter außer Kraft gesetzt werden. Weitere Informationen finden Sie unter Befehlszeilenschnittstellenreferenz (CLI).

Format

{

"runtime": {

"host": {

"mode": "production" (default) | "development"

}

}

}

Werte

Hier ist eine Liste der zulässigen Werte für diese Eigenschaft:

| Beschreibung | |

|---|---|

production |

Verwendung beim Hosten in der Produktion in Azure |

development |

Verwendung in der Entwicklung auf einem lokalen Computer |

Verhaltensweisen

- Nur im

developmentModus ist Swagger verfügbar. - Nur im

developmentModus ist Banana Cake Pop verfügbar.

Maximale Antwortgröße (Runtime)

| Elternteil | Eigentum | Art | Erforderlich | Vorgabe |

|---|---|---|---|---|

runtime.host |

max-response-size-mb |

ganze Zahl | ❌ Nein | 158 |

Legt die maximale Größe (in Megabyte) für ein bestimmtes Ergebnis fest. Mit dieser Einstellung können Benutzer die Datenmenge konfigurieren, die der Speicher ihrer Hostplattform beim Streamen von Daten aus den zugrunde liegenden Datenquellen verarbeiten kann.

Wenn Benutzer große Resultsets anfordern, kann sie den Datenbank- und Daten-API-Generator belasten. Um dies zu beheben, ermöglicht max-response-size-mb Entwicklern, die maximale Antwortgröße in Megabyte zu begrenzen, da die Datenströme aus der Datenquelle. Dieser Grenzwert basiert auf der Gesamtdatengröße, nicht auf der Anzahl der Zeilen. Da Spalten in der Größe variieren können, können einige Spalten (z. B. Text, Binärdatei, XML oder JSON) bis zu 2 GB umfassen, wodurch einzelne Zeilen potenziell sehr groß sind. Diese Einstellung hilft Entwicklern, ihre Endpunkte zu schützen, indem Sie Die Antwortgrößen verschließen und Systemüberladungen verhindern und gleichzeitig die Flexibilität für unterschiedliche Datentypen beibehalten.

Zulässige Werte

| Wert | Ergebnis |

|---|---|

null |

Wird standardmäßig auf 158 MB festgelegt, wenn das Objekt nicht festgelegt oder explizit auf nullfestgelegt ist. |

integer |

Jede positive 32-Bit-Ganzzahl wird unterstützt. |

< 0 |

Nicht unterstützt. Überprüfungsfehler treten auf, wenn sie auf weniger als 1 MB festgelegt sind. |

Format

{

"runtime": {

"host": {

"max-response-size-mb": <integer; default: 158>

}

}

}

CORS (Hostlaufzeit)

| Elternteil | Eigentum | Art | Erforderlich | Vorgabe |

|---|---|---|---|---|

runtime.host |

cors |

Objekt | ❌ Nein | Nichts |

CorS-Einstellungen (Cross-Origin Resource Sharing) für den Host des Daten-API-Generatormoduls.

Format

{

"runtime": {

"host": {

"cors": {

"origins": ["<array-of-strings>"],

"allow-credentials": <true> | <false> (default)

}

}

}

}

Eigenschaften

| Erforderlich | Art | |

|---|---|---|

allow-credentials |

❌ Nein | boolesch |

origins |

❌ Nein | Zeichenfolgenarray |

Zulassen von Anmeldeinformationen (Hostlaufzeit)

| Elternteil | Eigentum | Art | Erforderlich | Vorgabe |

|---|---|---|---|---|

runtime.host.cors |

allow-credentials |

boolesch | ❌ Nein | FALSCH |

Bei "true" wird der Access-Control-Allow-Credentials CORS-Header festgelegt.

Anmerkung

Weitere Informationen zur Access-Control-Allow-Credentials CORS-Header finden Sie unter MDN Web Docs CORS Reference.

Format

{

"runtime": {

"host": {

"cors": {

"allow-credentials": <true> (default) | <false>

}

}

}

}

Ursprünge (Hostlaufzeit)

| Elternteil | Eigentum | Art | Erforderlich | Vorgabe |

|---|---|---|---|---|

runtime.host.cors |

origins |

Zeichenfolgenarray | ❌ Nein | Nichts |

Legt ein Array mit einer Liste zulässiger Ursprünge für CORS fest. Diese Einstellung ermöglicht den *-Wildcard für alle Ursprünge.

Format

{

"runtime": {

"host": {

"cors": {

"origins": ["<array-of-strings>"]

}

}

}

}

Beispiele

Hier ist ein Beispiel für einen Host, der CORS ohne Anmeldeinformationen von allen Ursprüngen zulässt.

{

"runtime": {

"host": {

"cors": {

"allow-credentials": false,

"origins": ["*"]

}

}

}

}

Authentifizierung (Hostlaufzeit)

| Elternteil | Eigentum | Art | Erforderlich | Vorgabe |

|---|---|---|---|---|

runtime.host |

authentication |

Objekt | ❌ Nein | Nichts |

Konfiguriert die Authentifizierung für den Daten-API-Generator-Host.

Format

{

"runtime": {

"host": {

"authentication": {

"provider": "StaticWebApps" (default) | ...,

"jwt": {

"audience": "<string>",

"issuer": "<string>"

}

}

}

}

}

Eigenschaften

| Eigentum | Erforderlich | Art | Vorgabe |

|---|---|---|---|

provider |

❌ Nein | Enumerationszeichenfolge | StaticWebApps |

jwt |

❌ Nein | Objekt | Nichts |

Authentifizierung und Kundenverantwortung

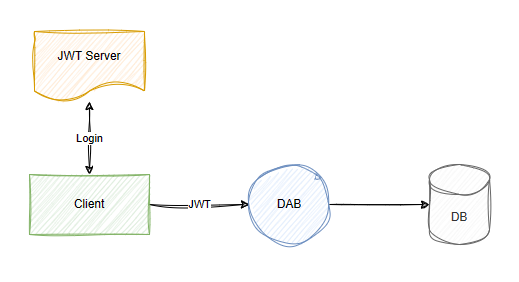

Der Daten-API-Generator ist so konzipiert, dass er in einer breiteren Sicherheitspipeline ausgeführt wird, und es gibt wichtige Schritte zum Konfigurieren, bevor Anforderungen verarbeitet werden. Es ist wichtig zu verstehen, dass der Daten-API-Generator den direkten Aufrufer (z. B. Ihre Webanwendung) nicht authentifiziert, sondern den Endbenutzer basierend auf einem gültigen JWT-Token, das von einem vertrauenswürdigen Identitätsanbieter bereitgestellt wird (z. B. Entra-ID). Wenn eine Anforderung den Daten-API-Generator erreicht, wird davon ausgegangen, dass das JWT-Token gültig ist, und überprüft es anhand der von Ihnen konfigurierten Voraussetzungen, z. B. bestimmte Ansprüche. Autorisierungsregeln werden dann angewendet, um zu bestimmen, auf was der Benutzer zugreifen oder ändern kann.

Sobald die Autorisierung erfolgreich ist, führt der Daten-API-Generator die Anforderung mithilfe des kontos aus, das in der Verbindungszeichenfolge angegeben ist. Da für dieses Konto häufig erhöhte Berechtigungen zum Verarbeiten verschiedener Benutzeranforderungen erforderlich sind, ist es wichtig, seine Zugriffsrechte zu minimieren, um das Risiko zu verringern. Es wird empfohlen, Ihre Architektur zu schützen, indem Sie eine private Verknüpfung zwischen Ihrer Front-End-Webanwendung und dem API-Endpunkt konfigurieren und den Computer, auf dem daten-API-Generator gehostet wird, härten. Diese Maßnahmen tragen dazu bei, dass Ihre Umgebung sicher bleibt, Ihre Daten zu schützen und Sicherheitsrisiken zu minimieren, die ausgenutzt werden können, um auf vertrauliche Informationen zuzugreifen, sie zu ändern oder zu exfiltrieren.

Anbieter (Hostlaufzeit)

| Elternteil | Eigentum | Art | Erforderlich | Vorgabe |

|---|---|---|---|---|

runtime.host.authentication |

provider |

Schnur | ❌ Nein | "StaticWebApps" |

Die authentication.provider Einstellung innerhalb der host Konfiguration definiert die Vom Daten-API-Generator verwendete Authentifizierungsmethode. Sie bestimmt, wie die API die Identität von Benutzern oder Diensten überprüft, die versuchen, auf ihre Ressourcen zuzugreifen. Diese Einstellung ermöglicht Flexibilität bei der Bereitstellung und Integration, indem verschiedene Authentifizierungsmechanismen unterstützt werden, die auf verschiedene Umgebungen und Sicherheitsanforderungen zugeschnitten sind.

| Anbieter | Beschreibung |

|---|---|

StaticWebApps |

Weist den Daten-API-Generator an, nach einer Reihe von HTTP-Headern zu suchen, die nur vorhanden sind, wenn sie in einer Statischen Web Apps-Umgebung ausgeführt werden. |

AppService |

Wenn die Laufzeit in Azure AppService mit aktivierter und konfigurierter AppService-Authentifizierung (EasyAuth) gehostet wird. |

AzureAd |

Microsoft Entra Identity muss so konfiguriert werden, dass eine an den Daten-API-Generator (die Server-App) gesendete Anforderung authentifiziert werden kann. Weitere Informationen finden Sie unter Microsoft Entra ID-Authentifizierung. |

Simulator |

Ein konfigurierbarer Authentifizierungsanbieter, der das Daten-API-Generatormodul anweist, alle Anforderungen als authentifiziert zu behandeln. Weitere Informationen finden Sie unter lokalen Authentifizierung. |

Format

{

"runtime": {

"host": {

"authentication": {

"provider": "StaticWebApps" (default) | ...

}

}

}

}

Werte

Hier ist eine Liste der zulässigen Werte für diese Eigenschaft:

| Beschreibung | |

|---|---|

StaticWebApps |

Azure Static Web Apps |

AppService |

Azure App Service |

AzureAD |

Microsoft Entra-ID |

Simulator |

Simulator |

JSON-Webtoken (Hostlaufzeit)

| Elternteil | Eigentum | Art | Erforderlich | Vorgabe |

|---|---|---|---|---|

runtime.host.authentication |

jwt |

Objekt | ❌ Nein | Nichts |

Wenn der Authentifizierungsanbieter auf AzureAD (Microsoft Entra ID) festgelegt ist, ist dieser Abschnitt erforderlich, um die Zielgruppe und Aussteller für das JSOn Web Tokens (JWT)-Token anzugeben. Diese Daten werden verwendet, um die Token für Ihren Microsoft Entra-Mandanten zu überprüfen.

Erforderlich, wenn der Authentifizierungsanbieter für die Microsoft Entra-ID AzureAD ist. In diesem Abschnitt müssen die audience und issuer angegeben werden, um das empfangene JWT-Token anhand des vorgesehenen AzureAD Mandanten für die Authentifizierung zu überprüfen.

| Einstellung | Beschreibung |

|---|---|

| Publikum | Identifiziert den vorgesehenen Empfänger des Tokens; In der Regel wird der in Microsoft Entra Identity (oder Ihrem Identitätsanbieter) registrierte Anwendungsbezeichner registriert, um sicherzustellen, dass das Token tatsächlich für Ihre Anwendung ausgestellt wurde. |

| Emittent | Gibt die URL der ausstellenden Behörde an, bei der es sich um den Tokendienst handelt, der das JWT ausgestellt hat. Diese URL sollte mit der Aussteller-URL des Identitätsanbieters übereinstimmen, aus der das JWT abgerufen wurde, wodurch der Ursprung des Tokens überprüft wird. |

Format

{

"runtime": {

"host": {

"authentication": {

"provider": "StaticWebApps" (default) | ...,

"jwt": {

"audience": "<client-id>",

"issuer": "<issuer-url>"

}

}

}

}

}

Eigenschaften

| Eigentum | Erforderlich | Art | Vorgabe |

|---|---|---|---|

audience |

❌ Nein | Schnur | Nichts |

issuer |

❌ Nein | Schnur | Nichts |

Beispiele

Der Daten-API-Generator (DAB) bietet flexible Authentifizierungsunterstützung, integration in Microsoft Entra Identity und benutzerdefinierte JSON Web Token (JWT)-Server. In dieser Abbildung stellt der JWT Server den Authentifizierungsdienst dar, der JWT-Token bei erfolgreicher Anmeldung an Clients ausgibt. Der Client übergibt dann das Token an DAB, das seine Ansprüche und Eigenschaften abfragen kann.

Im Folgenden sind Beispiele für die host Eigenschaft aufgeführt, die verschiedene Architekturoptionen bietet, die Sie in Ihrer Lösung treffen können.

Azure Static Web Apps

{

"host": {

"mode": "development",

"cors": {

"origins": ["https://dev.example.com"],

"credentials": true

},

"authentication": {

"provider": "StaticWebApps"

}

}

}

Mit StaticWebAppserwartet der Daten-API-Generator, dass Azure Static Web Apps die Anforderung authentifiziert, und der X-MS-CLIENT-PRINCIPAL HTTP-Header vorhanden ist.

Azure App Service

{

"host": {

"mode": "production",

"cors": {

"origins": [ "https://api.example.com" ],

"credentials": false

},

"authentication": {

"provider": "AppService",

"jwt": {

"audience": "9e7d452b-7e23-4300-8053-55fbf243b673",

"issuer": "https://example-appservice-auth.com"

}

}

}

}

Die Authentifizierung wird an einen unterstützten Identitätsanbieter delegiert, bei dem Zugriffstoken ausgestellt werden kann. Ein erworbenes Zugriffstoken muss in eingehende Anforderungen an den Daten-API-Generator eingeschlossen werden. Der Daten-API-Generator überprüft dann alle präsentierten Zugriffstoken, um sicherzustellen, dass der Daten-API-Generator die beabsichtigte Zielgruppe des Tokens war.

Microsoft Entra-ID

{

"host": {

"mode": "production",

"cors": {

"origins": [ "https://api.example.com" ],

"credentials": true

},

"authentication": {

"provider": "AzureAD",

"jwt": {

"audience": "c123d456-a789-0abc-a12b-3c4d56e78f90",

"issuer": "https://login.microsoftonline.com/98765f43-21ba-400c-a5de-1f2a3d4e5f6a/v2.0"

}

}

}

}

Simulator (nur Entwicklung)

{

"host": {

"mode": "development",

"authentication": {

"provider": "Simulator"

}

}

}

Zielgruppe (Hostlaufzeit)

| Elternteil | Eigentum | Art | Erforderlich | Vorgabe |

|---|---|---|---|---|

runtime.host.authentication.jwt |

audience |

Schnur | ❌ Nein | Nichts |

Zielgruppe für das JWT-Token.

Format

{

"runtime": {

"host": {

"authentication": {

"jwt": {

"audience": "<client-id>"

}

}

}

}

}

Aussteller (Hostlaufzeit)

| Elternteil | Eigentum | Art | Erforderlich | Vorgabe |

|---|---|---|---|---|

runtime.host.authentication.jwt |

issuer |

Schnur | ❌ Nein | Nichts |

Aussteller für das JWT-Token.

Format

{

"runtime": {

"host": {

"authentication": {

"jwt": {

"issuer": "<issuer-url>"

}

}

}

}

}

Paginierung (Runtime)

| Elternteil | Eigentum | Art | Erforderlich | Vorgabe |

|---|---|---|---|---|

runtime |

pagination |

Objekt | ❌ Nein | Nichts |

Konfiguriert Paginierungsgrenzwerte für REST- und GraphQL-Endpunkte.

Format

{

"runtime": {

"pagination": {

"max-page-size": <integer; default: 100000>,

"default-page-size": <integer; default: 100>

}

}

}

Eigenschaften

| Eigentum | Erforderlich | Art | Vorgabe |

|---|---|---|---|

max-page-size |

❌ Nein | ganze Zahl | 100,000 |

default-page-size |

❌ Nein | ganze Zahl | 100 |

Beispielkonfiguration

{

"runtime": {

"pagination": {

"max-page-size": 1000,

"default-page-size": 2

}

},

"entities": {

"Users": {

"source": "dbo.Users",

"permissions": [

{

"actions": ["read"],

"role": "anonymous"

}

]

}

}

}

REST-Paginierung (Beispiel)

In diesem Beispiel würde das Ausgeben der REST GET-Anforderung https://localhost:5001/api/users zwei Datensätze im value Array zurückgeben, da die default-page-size auf 2 festgelegt ist. Wenn weitere Ergebnisse vorhanden sind, enthält der Daten-API-Generator eine nextLink in der Antwort. Die nextLink enthält einen $after Parameter zum Abrufen der nächsten Datenseite.

Bitten:

GET https://localhost:5001/api/users

Antwort:

{

"value": [

{

"Id": 1,

"Name": "Alice",

"Age": 30,

"IsAdmin": true,

"IsMinor": false

},

{

"Id": 2,

"Name": "Bob",

"Age": 17,

"IsAdmin": false,

"IsMinor": true

}

],

"nextLink": "https://localhost:5001/api/users?$after=W3siRW50aXR5TmFtZSI6InVzZXJzIiwiRmllbGROYW1lI=="

}

Mit dem nextLinkkann der Client den nächsten Satz von Ergebnissen abrufen.

GraphQL-Paginierung (Beispiel)

Verwenden Sie für GraphQL die Felder hasNextPage und endCursor für die Paginierung. Diese Felder geben an, ob weitere Ergebnisse verfügbar sind und einen Cursor zum Abrufen der nächsten Seite bereitstellen.

Frage:

query {

users {

items {

Id

Name

Age

IsAdmin

IsMinor

}

hasNextPage

endCursor

}

}

Antwort:

{

"data": {

"users": {

"items": [

{

"Id": 1,

"Name": "Alice",

"Age": 30,

"IsAdmin": true,

"IsMinor": false

},

{

"Id": 2,

"Name": "Bob",

"Age": 17,

"IsAdmin": false,

"IsMinor": true

}

],

"hasNextPage": true,

"endCursor": "W3siRW50aXR5TmFtZSI6InVzZXJzIiwiRmllbGROYW1lI=="

}

}

}

Um die nächste Seite abzurufen, fügen Sie den endCursor Wert in die nächste Abfrage ein:

Abfrage mit Cursor:

query {

users(after: "W3siRW50aXR5TmFtZSI6InVzZXJzIiwiRmllbGROYW1lI==") {

items {

Id

Name

Age

IsAdmin

IsMinor

}

hasNextPage

endCursor

}

}

Anpassen des Seitenformats

REST und GraphQL ermöglichen das Anpassen der Anzahl der Ergebnisse pro Abfrage mithilfe von $limit (REST) oder first (GraphQL).

$limit

/

first Wert |

Benehmen |

|---|---|

-1 |

Der Standardwert lautet max-page-size. |

< max-page-size |

Beschränkt die Ergebnisse auf den angegebenen Wert. |

0 oder < -1 |

Nicht unterstützt. |

> max-page-size |

Bei max-page-sizegedeckelt. |

Beispiel-REST-Abfrage:

GET https://localhost:5001/api/users?$limit=5

Beispiel für GraphQL-Abfrage:

query {

users(first: 5) {

items {

Id

Name

Age

IsAdmin

IsMinor

}

}

}

Maximale Seitengröße (Paginierungslaufzeit)

| Elternteil | Eigentum | Art | Erforderlich | Vorgabe |

|---|---|---|---|---|

runtime.pagination |

max-page-size |

Int | ❌ Nein | 100,000 |

Legt die maximale Anzahl von Datensätzen auf oberster Ebene fest, die von REST oder GraphQL zurückgegeben werden. Wenn ein Benutzer mehr als max-page-sizeanfordert, werden die Ergebnisse auf max-page-sizebegrenzt.

Zulässige Werte

| Wert | Ergebnis |

|---|---|

-1 |

Standardmäßig wird der maximal unterstützte Wert verwendet. |

integer |

Jede positive 32-Bit-Ganzzahl wird unterstützt. |

< -1 |

Nicht unterstützt. |

0 |

Nicht unterstützt. |

Format

{

"runtime": {

"pagination": {

"max-page-size": <integer; default: 100000>

}

}

}

Standardseitengröße (Paginierungslaufzeit)

| Elternteil | Eigentum | Art | Erforderlich | Vorgabe |

|---|---|---|---|---|

runtime.pagination |

default-page-size |

Int | ❌ Nein | 100 |

Legt die Standardanzahl der Datensätze der obersten Ebene fest, die zurückgegeben werden, wenn die Paginierung aktiviert ist, aber keine explizite Seitengröße bereitgestellt wird.

Zulässige Werte

| Wert | Ergebnis |

|---|---|

-1 |

Standardmäßig wird die aktuelle max-page-size Einstellung festgelegt. |

integer |

Eine positive ganze Zahl kleiner als die aktuelle max-page-size. |

< -1 |

Nicht unterstützt. |

0 |

Nicht unterstützt. |

Cache (Laufzeit)

| Elternteil | Eigentum | Art | Erforderlich | Vorgabe |

|---|---|---|---|---|

runtime |

cache |

Objekt | ❌ Nein | Nichts |

Aktiviert und konfiguriert die Zwischenspeicherung für die gesamte Laufzeit.

Format

{

"runtime": {

"cache": <object>

}

}

Eigenschaften

| Eigentum | Erforderlich | Art | Vorgabe |

|---|---|---|---|

enabled |

❌ Nein | boolesch | Nichts |

ttl-seconds |

❌ Nein | ganze Zahl | 5 |

Beispiele

In diesem Beispiel ist der Cache aktiviert und die Elemente laufen nach 30 Sekunden ab.

{

"runtime": {

"cache": {

"enabled": true,

"ttl-seconds": 30

}

}

}

Aktiviert (Cachelaufzeit)

| Elternteil | Eigentum | Art | Erforderlich | Vorgabe |

|---|---|---|---|---|

runtime.cache |

enabled |

boolesch | ❌ Nein | FALSCH |

Ermöglicht die globale Zwischenspeicherung für alle Entitäten. Der Standardwert lautet false.

Format

{

"runtime": {

"cache": {

"enabled": <boolean>

}

}

}

Beispiele

In diesem Beispiel ist der Cache deaktiviert.

{

"runtime": {

"cache": {

"enabled": false

}

}

}

TTL in Sekunden (Cachelaufzeit)

| Elternteil | Eigentum | Art | Erforderlich | Vorgabe |

|---|---|---|---|---|

runtime.cache |

ttl-seconds |

ganze Zahl | ❌ Nein | 5 |

Konfiguriert den TTL-Wert (Time-to-Live) in Sekunden für zwischengespeicherte Elemente. Nach Ablauf dieser Zeit werden Elemente automatisch aus dem Cache gelöscht. Der Standardwert ist 5 Sekunden.

Format

{

"runtime": {

"cache": {

"ttl-seconds": <integer>

}

}

}

Beispiele

In diesem Beispiel ist der Cache global aktiviert und alle Elemente laufen nach 15 Sekunden ab.

{

"runtime": {

"cache": {

"enabled": true,

"ttl-seconds": 15

}

}

}

Telemetrie (Laufzeit)

| Elternteil | Eigentum | Art | Erforderlich | Vorgabe |

|---|---|---|---|---|

runtime |

telemetry |

Objekt | ❌ Nein | Nichts |

Diese Eigenschaft konfiguriert Application Insights, um API-Protokolle zu zentralisieren. Erfahren Sie mehr .

Format

{

"runtime": {

"telemetry": {

"application-insights": {

"enabled": <true; default: true> | <false>,

"connection-string": <string>

}

}

}

}

Application Insights (Telemetrielaufzeit)

| Elternteil | Eigentum | Art | Erforderlich | Vorgabe |

|---|---|---|---|---|

runtime.telemetry |

application-insights |

Objekt | ✔️ Ja | Nichts |

Aktiviert (Application Insights-Telemetrie)

| Elternteil | Eigentum | Art | Erforderlich | Vorgabe |

|---|---|---|---|---|

runtime.telemetry.application-insights |

enabled |

boolesch | ❌ Nein | STIMMT |

Verbindungszeichenfolge (Application Insights-Telemetrie)

| Elternteil | Eigentum | Art | Erforderlich | Vorgabe |

|---|---|---|---|---|

runtime.telemetry.application-insights |

connection-string |

Schnur | ✔️ Ja | Nichts |

Entitäten

| Elternteil | Eigentum | Art | Erforderlich | Vorgabe |

|---|---|---|---|---|

$root |

entities |

Objekt | ✔️ Ja | Nichts |

Der entities Abschnitt dient als Kern der Konfigurationsdatei, wobei eine Brücke zwischen Datenbankobjekten und den entsprechenden API-Endpunkten eingerichtet wird. In diesem Abschnitt werden Datenbankobjekte den verfügbar gemachten Endpunkten zugeordnet. Dieser Abschnitt enthält auch eigenschaftenzuordnung und Berechtigungsdefinition. Jede verfügbar gemachte Entität wird in einem dedizierten Objekt definiert. Der Eigenschaftsname des Objekts wird als Name der Entität verwendet, die verfügbar gemacht werden soll.

In diesem Abschnitt wird definiert, wie jede Entität in der Datenbank in der API dargestellt wird, einschließlich Eigenschaftenzuordnungen und Berechtigungen. Jede Entität wird innerhalb ihres eigenen Unterabschnitts gekapselt, wobei der Name der Entität als Schlüssel für den Verweis in der gesamten Konfiguration fungiert.

Format

{

"entities": {

"<entity-name>": {

"rest": {

"enabled": <true; default: true> | <false>,

"path": <string; default: "<entity-name>">,

"methods": <array of strings; default: ["GET", "POST"]>

},

"graphql": {

"enabled": <true; default: true> | <false>,

"type": {

"singular": <string>,

"plural": <string>

},

"operation": <"query" | "mutation"; default: "query">

},

"source": {

"object": <string>,

"type": <"view" | "stored-procedure" | "table">,

"key-fields": <array of strings>,

"parameters": {

"<parameter-name>": <string | number | boolean>

}

},

"mappings": {

"<database-field-name>": <string>

},

"relationships": {

"<relationship-name>": {

"cardinality": <"one" | "many">,

"target.entity": <string>,

"source.fields": <array of strings>,

"target.fields": <array of strings>,

"linking.object": <string>,

"linking.source.fields": <array of strings>,

"linking.target.fields": <array of strings>

}

},

"permissions": [

{

"role": <"anonymous" | "authenticated" | "custom-role-name">,

"actions": <array of strings>,

"fields": {

"include": <array of strings>,

"exclude": <array of strings>

},

"policy": {

"database": <string>

}

}

]

}

}

}

Eigenschaften

| Erforderlich | Art | |

|---|---|---|

source |

✔️ Ja | Objekt |

permissions |

✔️ Ja | Anordnung |

rest |

❌ Nein | Objekt |

graphql |

❌ Nein | Objekt |

mappings |

❌ Nein | Objekt |

relationships |

❌ Nein | Objekt |

cache |

❌ Nein | Objekt |

Beispiele

Dieses JSON-Objekt weist beispielsweise den Daten-API-Generator an, eine GraphQL-Entität namens User und einen REST-Endpunkt verfügbar zu machen, der über den /User Pfad erreichbar ist. Die dbo.User Datenbanktabelle unterstützt die Entität und die Konfiguration ermöglicht es jedem, anonym auf den Endpunkt zuzugreifen.

{

"entities": {

"User": {

"source": {

"object": "dbo.Users",

"type": "table"

},

"permissions": [

{

"role": "anonymous",

"actions": ["*"]

}

]

}

}

}

In diesem Beispiel wird die User Entität deklariert. Dieser Name User wird an einer beliebigen Stelle in der Konfigurationsdatei verwendet, auf die Entitäten verwiesen werden. Andernfalls ist der Entitätsname für die Endpunkte nicht relevant.

{

"entities": {

"User": {

"source": {

"object": "dbo.Users",

"type": "table",

"key-fields": ["Id"],

"parameters": {} // only when source.type = stored-procedure

},

"rest": {

"enabled": true,

"path": "/users",

"methods": [] // only when source.type = stored-procedure

},

"graphql": {

"enabled": true,

"type": {

"singular": "User",

"plural": "Users"

},

"operation": "query"

},

"mappings": {

"id": "Id",

"name": "Name",

"age": "Age",

"isAdmin": "IsAdmin"

},

"permissions": [

{

"role": "authenticated",

"actions": ["read"], // "execute" only when source.type = stored-procedure

"fields": {

"include": ["id", "name", "age", "isAdmin"],

"exclude": []

},

"policy": {

"database": "@claims.userId eq @item.id"

}

},

{

"role": "admin",

"actions": ["create", "read", "update", "delete"],

"fields": {

"include": ["*"],

"exclude": []

},

"policy": {

"database": "@claims.userRole eq 'UserAdmin'"

}

}

]

}

}

}

Quelle

| Elternteil | Eigentum | Art | Erforderlich | Vorgabe |

|---|---|---|---|---|

entities.{entity} |

source |

Objekt | ✔️ Ja | Nichts |

Die {entity}.source Konfiguration verbindet die API-verfügbar gemachte Entität und das zugrunde liegende Datenbankobjekt. Diese Eigenschaft gibt die Datenbanktabelle, Ansicht oder gespeicherte Prozedur an, die die Entität darstellt, und stellt eine direkte Verknüpfung für den Datenabruf und die Bearbeitung her.

Für einfache Szenarien, in denen die Entität direkt einer einzelnen Datenbanktabelle zugeordnet ist, benötigt die Quelleigenschaft nur den Namen dieses Datenbankobjekts. Diese Einfachheit erleichtert die schnelle Einrichtung für häufige Anwendungsfälle: "source": "dbo.User".

Format

{

"entities": {

"<entity-name>": {

"source": {

"object": <string>,

"type": <"view" | "stored-procedure" | "table">,

"key-fields": <array of strings>,

"parameters": { // only when source.type = stored-procedure

"<name>": <string | number | boolean>

}

}

}

}

}

Eigenschaften

| Erforderlich | Art | |

|---|---|---|

object |

✔️ Ja | Schnur |

type |

✔️ Ja | Enumerationszeichenfolge |

parameters |

❌ Nein | Objekt |

key-fields |

❌ Nein | Zeichenfolgenarray |

Beispiele

1. Einfache Tabellenzuordnung:

In diesem Beispiel wird gezeigt, wie sie eine User Entität einer Quelltabelle dbo.Userszuordnen.

SQL-

CREATE TABLE dbo.Users (

Id INT PRIMARY KEY,

Name NVARCHAR(100),

Age INT,

IsAdmin BIT

);

Configuration

{

"entities": {

"User": {

"source": {

"object": "dbo.Users",

"type": "table"

}

}

}

}

2. Beispiel für gespeicherte Prozedur:

In diesem Beispiel wird gezeigt, wie sie eine User Entität einem Quellproc-dbo.GetUserszuordnen.

SQL-

CREATE PROCEDURE GetUsers

@IsAdmin BIT

AS

SELECT Id, Name, Age, IsAdmin

FROM dbo.Users

WHERE IsAdmin = @IsAdmin;

Configuration

{

"entities": {

"User": {

"source": {

"type": "stored-procedure",

"object": "GetUsers",

"parameters": {

"IsAdmin": "boolean"

}

},

"mappings": {

"Id": "id",

"Name": "name",

"Age": "age",

"IsAdmin": "isAdmin"

}

}

}

}

Die eigenschaft mappings ist für gespeicherte Prozeduren optional.

Objekt

| Elternteil | Eigentum | Art | Erforderlich | Vorgabe |

|---|---|---|---|---|

entities.{entity}.source |

object |

Schnur | ✔️ Ja | Nichts |

Name des zu verwendenden Datenbankobjekts. Wenn das Objekt zum dbo Schema gehört, ist die Angabe des Schemas optional. Darüber hinaus können eckige Klammern um Objektnamen (z. B. [dbo].[Users] vs. dbo.Users) verwendet oder weggelassen werden.

Beispiele

SQL-

CREATE TABLE dbo.Users (

Id INT PRIMARY KEY,

Name NVARCHAR(100),

Age INT,

IsAdmin BIT

);

Configuration

{

"entities": {

"User": {

"source": {

"object": "dbo.Users",

"type": "table"

}

}

}

}

alternative Schreibweise ohne Schema und Klammern:

Wenn sich die Tabelle im dbo-Schema befindet, können Sie das Schema oder die Klammern weglassen:

{

"entities": {

"User": {

"source": {

"object": "Users",

"type": "table"

}

}

}

}

Typ (Entitäten)

| Elternteil | Eigentum | Art | Erforderlich | Vorgabe |

|---|---|---|---|---|

entities.{entity}.source |

type |

Schnur | ✔️ Ja | Nichts |

Die type-Eigenschaft identifiziert den Typ des Datenbankobjekts hinter der Entität, einschließlich view, tableund stored-procedure. Diese Eigenschaft ist erforderlich und hat keinen Standardwert.

Format

{

"entities": {

"<entity-name>": {

"type": <"view" | "stored-procedure" | "table">

}

}

}

Werte

| Wert | Beschreibung |

|---|---|

table |

Stellt eine Tabelle dar. |

stored-procedure |

Stellt eine gespeicherte Prozedur dar. |

view |

Stellt eine Ansicht dar. |

Beispiele

1. Tabellenbeispiel:

SQL-

CREATE TABLE dbo.Users (

Id INT PRIMARY KEY,

Name NVARCHAR(100),

Age INT,

IsAdmin BIT

);

Configuration

{

"entities": {

"User": {

"source": {

"object": "dbo.Users",

"type": "table"

}

}

}

}

2. Ansichtsbeispiel:

SQL-

CREATE VIEW dbo.AdminUsers AS

SELECT Id, Name, Age

FROM dbo.Users

WHERE IsAdmin = 1;

Configuration

{

"entities": {

"AdminUsers": {

"source": {

"object": "dbo.AdminUsers",

"type": "view",

"key-fields": ["Id"]

},

"mappings": {

"Id": "id",

"Name": "name",

"Age": "age"

}

}

}

}

Hinweis: Angeben von key-fields ist für Ansichten wichtig, da sie keine inhärenten Primärschlüssel aufweisen.

3. Beispiel für gespeicherte Prozedur:

SQL-

CREATE PROCEDURE dbo.GetUsers (@IsAdmin BIT)

AS

SELECT Id, Name, Age, IsAdmin

FROM dbo.Users

WHERE IsAdmin = @IsAdmin;

Configuration

{

"entities": {

"User": {

"source": {

"type": "stored-procedure",

"object": "GetUsers",

"parameters": {

"IsAdmin": "boolean"

}

}

}

}

}

Schlüsselfelder

| Elternteil | Eigentum | Art | Erforderlich | Vorgabe |

|---|---|---|---|---|

entities.{entity}.source |

key-fields |

Zeichenfolgenarray | ❌ Nein | Nichts |

Die {entity}.key-fields-Eigenschaft ist besonders für Entitäten erforderlich, die von Ansichten unterstützt werden, sodass der Daten-API-Generator weiß, wie ein einzelnes Element identifiziert und zurückgegeben wird. Wenn type auf view festgelegt ist, ohne key-fieldsanzugeben, lehnt das Modul den Start ab. Diese Eigenschaft ist mit Tabellen und gespeicherten Prozeduren zulässig, wird jedoch in diesen Fällen nicht verwendet.

Wichtig

Diese Eigenschaft ist erforderlich, wenn der Objekttyp ein viewist.

Format

{

"entities": {

"<entity-name>": {

"source": {

"type": <"view" | "stored-procedure" | "table">,

"key-fields": <array of strings>

}

}

}

}

Beispiel: Ansicht mit Schlüsselfeldern

In diesem Beispiel wird die dbo.AdminUsers Ansicht mit Id verwendet, die als Schlüsselfeld angegeben ist.

SQL-

CREATE VIEW dbo.AdminUsers AS

SELECT Id, Name, Age

FROM dbo.Users

WHERE IsAdmin = 1;

Configuration

{

"entities": {

"AdminUsers": {

"source": {

"object": "dbo.AdminUsers",

"type": "view",

"key-fields": ["Id"]

}

}

}

}

Parameter

| Elternteil | Eigentum | Art | Erforderlich | Vorgabe |

|---|---|---|---|---|

entities.{entity}.source |

parameters |

Objekt | ❌ Nein | Nichts |

Die parameters-Eigenschaft innerhalb entities.{entity}.source wird für Entitäten verwendet, die von gespeicherten Prozeduren unterstützt werden. Sie stellt eine ordnungsgemäße Zuordnung von Parameternamen und Datentypen sicher, die von der gespeicherten Prozedur benötigt werden.

Wichtig

Die parameters-Eigenschaft ist erforderlich, wenn die type des Objekts stored-procedure ist und der Parameter erforderlich ist.

Format

{

"entities": {

"<entity-name>": {

"source": {

"type": "stored-procedure",

"parameters": {

"<parameter-name-1>": <string | number | boolean>,

"<parameter-name-2>": <string | number | boolean>

}

}

}

}

}

Beispiel 1: Gespeicherte Prozedur ohne Parameter

SQL-

CREATE PROCEDURE dbo.GetUsers AS

SELECT Id, Name, Age, IsAdmin FROM dbo.Users;

Configuration

{

"entities": {

"Users": {

"source": {

"object": "dbo.GetUsers",

"type": "stored-procedure"

}

}

}

}

Beispiel 2: Gespeicherte Prozedur mit Parametern

SQL-

CREATE PROCEDURE dbo.GetUser (@userId INT) AS

SELECT Id, Name, Age, IsAdmin FROM dbo.Users

WHERE Id = @userId;

Configuration

{

"entities": {

"User": {

"source": {

"object": "dbo.GetUser",

"type": "stored-procedure",

"parameters": {

"userId": "number"

}

}

}

}

}

Erlaubnisse

| Elternteil | Eigentum | Art | Erforderlich | Vorgabe |

|---|---|---|---|---|

entities.{entity} |

permissions |

Objekt | ✔️ Ja | Nichts |

In diesem Abschnitt wird definiert, wer auf die zugehörige Entität zugreifen kann und welche Aktionen zulässig sind. Berechtigungen werden in Bezug auf Rollen und CRUD-Vorgänge definiert: create, read, updateund delete. Im Abschnitt permissions wird angegeben, welche Rollen auf die zugehörige Entität zugreifen können und welche Aktionen verwendet werden.

Format

{

"entities": {

"<entity-name>": {

"permissions": [

{

"actions": ["create", "read", "update", "delete", "execute", "*"]

}

]

}

}

}

| Aktion | Beschreibung |

|---|---|

create |

Ermöglicht das Erstellen eines neuen Datensatzes in der Entität. |

read |

Ermöglicht das Lesen oder Abrufen von Datensätzen aus der Entität. |

update |

Ermöglicht das Aktualisieren vorhandener Datensätze in der Entität. |

delete |

Ermöglicht das Löschen von Datensätzen aus der Entität. |

execute |