Aktivieren des Rückgabeproxys

Knoten in einem Cluster müssen mit dem Azure CycleCloud-Server kommunizieren, um status zu melden und API-Anforderungen für die automatische Skalierung und verteilte Synchronisierung zu stellen. Knoten kommunizieren mit HTTPS mit CycleCloud am privaten 9443-Port.

Wenn Netzwerktopologie oder Firewalls die Kommunikation zwischen dem Azure CycleCloud-Server und Clusterknoten verhindern, kann ein Knoten im Cluster als Rückgabeproxy festgelegt werden, wobei der Lauschport auf dem Azure CycleCloud-Server über einen SSH-Tunnel weitergeleitet wird. Die Clusterknoten erreichen dann den CycleCloud-Server über Port 37140 auf dem Proxy. Bei einer typischen Bereitstellung wird der Clusterkopfknoten als Rückgabeproxy festgelegt, aber jeder persistente Knoten kann dieselbe Rolle spielen.

CycleCloud 7 enthält einen AMQP-Broker zum Abrufen von Nachrichten von Knoten in einem Cluster anstelle von HTTPS. Der AMQP-Broker lauscht lokal an Port 5672. Wenn ein Rückgabeproxy verwendet wird, wird Port 37141 auf dem Proxyknoten an 5672 weitergeleitet.

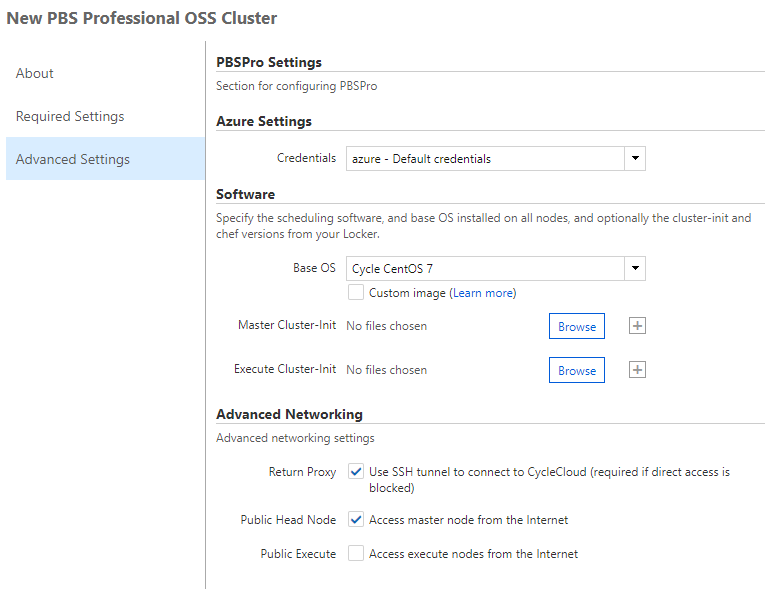

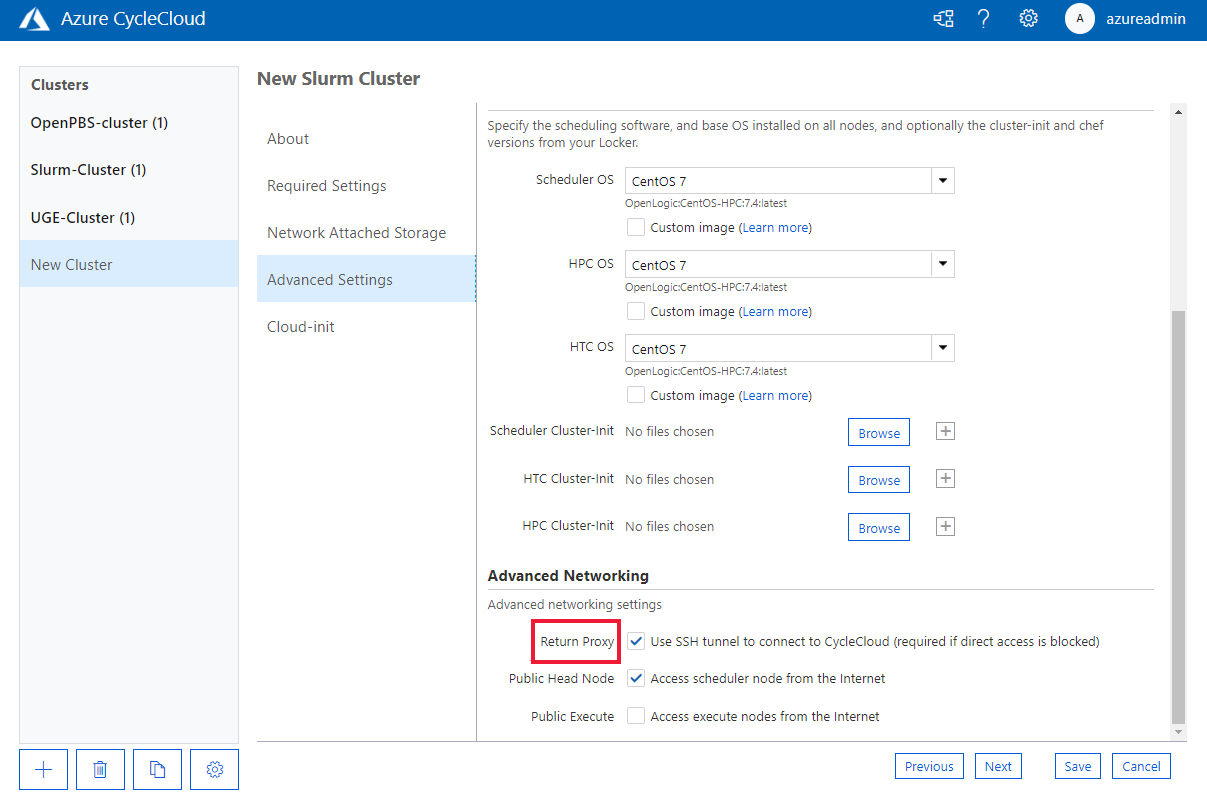

Die Einstellungen zum Aktivieren oder Deaktivieren des Rückgabeproxys finden Sie im Abschnitt Erweiterte Einstellungen des Dialogfelds Cluster erstellen.

- Azure CycleCloud unterstützt derzeit nur Linux-VMs als Rückgabeproxy.

- Wenn sich die CycleCloud-VM und der Rückgabeproxyknoten auf unterschiedlichen VMs befinden, erfordert der Rückgabeproxyknoten eine öffentliche IP-Adresse, es sei denn, die beiden VNETs sind peered.

Benutzerdefinierter Rückgabeproxyknoten

Um einen Knoten als Rückgabeproxy abzugrenzen, fügen Sie der Knotendefinition die folgenden Attribute hinzu:

[[node proxy]]

IsReturnProxy = true # access to CycleServer is proxied through this node

KeyPairLocation = ~/.ssh/custom-keypair.pem

-

IsReturnProxygibt an, dass der Knoten der Proxy ist. Nur ein Knoten sollte der angegebene Proxy sein, da der Cluster nicht gestartet werden kann. -

KeyPairLocationbestimmt den privaten SSH-Schlüssel, der zum Starten des SSH-Tunnels verwendet wird. Diese SSH-Verbindung wird standardmäßig mit demcyclecloudBenutzer initiiert.

Es wird davon ausgegangen, dass der Rückgabeproxy im selben Azure-VNET wie die Knoten des Clusters ausgeführt wird, und standardmäßig wird die private Netzwerkadresse des Proxys für die Kommunikation mit den Knoten verwendet. Es ist jedoch möglich, anzugeben, dass stattdessen die öffentliche IP-Adresse des Proxyknotens für die Kommunikation zwischen Knoten verwendet wird. Schließen Sie dazu das -Attribut ReturnProxyAddress = public ein, wenn Sie den Proxyknoten definieren.

Beachten Sie, dass proxy knoten in dieser Clustervorlage nur Proxykommunikation von Knoten zu CycleCloud ausführen. Die Kommunikation mit dem größeren Internet wird nicht als Proxy verwendet.