Azure Container Registry verringert die Datenexfiltration mit dedizierten Datenendpunkten

Azure Container Registry führt dedizierte Datenendpunkte ein. Das Feature ermöglicht eng gefasste für bestimmte Registrierungen und minimiert so die Bedenken hinsichtlich der Datenexfiltration.

Die Funktion für dedizierte Datenendpunkte ist in der Premium-Dienstebene verfügbar. Preisinformationen finden Sie unter Container Registry – Preise.

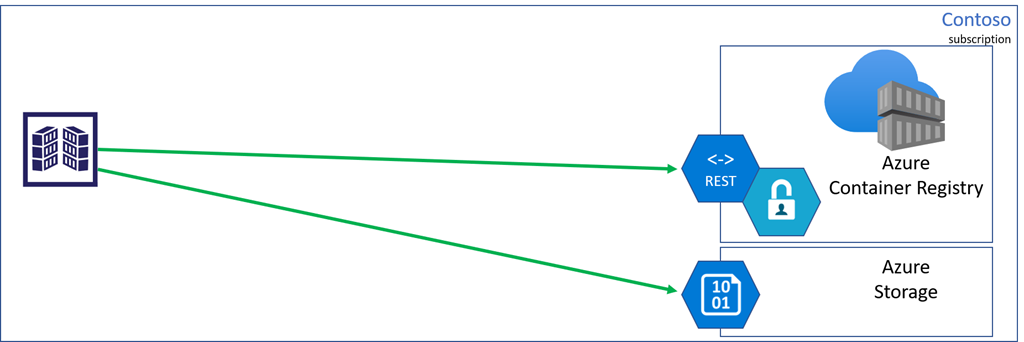

Das Pullen von Inhalten aus einer Registrierung umfasst zwei Endpunkte:

Registrierungsendpunkt, der häufig als Anmelde-URL bezeichnet wird und für die Authentifizierung und Inhaltsermittlung verwendet wird. Ein Befehl wie „docker pulls“ contoso.azurecr.io/hello-world stellt eine REST-Anforderung, die die Ebenen, die das angeforderte Artefakt darstellen, authentifiziert und aushandelt.

Datenendpunkte stellen Blobs bereit, die Inhaltsebenen darstellen.

Von der Registrierung verwaltete Speicherkonten

Azure Container Registry ist ein mehrinstanzenfähiger Dienst. Der Registrierungsdienst verwaltet die Speicherkonten des Datenendpunkts. Zu den Vorteilen der verwalteten Speicherkonten gehören Lastenausgleich, strittige Inhaltsaufteilung, mehrere Kopien für eine höhere gleichzeitige Inhaltsbereitstellung und Unterstützung mehrerer Regionen mit Georeplikation.

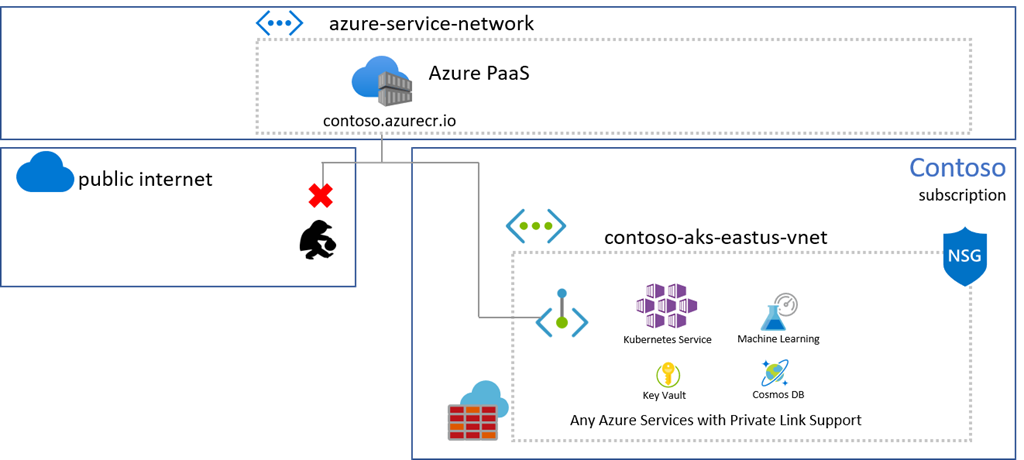

Unterstützung virtueller Netzwerke von Azure Private Link

Die Unterstützung virtueller Netzwerke von Azure Private Link ermöglicht die privaten Endpunkte für den verwalteten Registrierungsdienst von Azure Virtual Networks. In diesem Fall kann sowohl auf die Registrierungs- als auch auf die Datenendpunkte innerhalb des virtuellen Netzwerks über private IP-Adressen zugegriffen werden.

Sobald der verwaltete Registrierungsdienst und die Speicherkonten für den Zugriff aus dem virtuellen Netzwerk gesichert sind, werden die öffentlichen Endpunkte entfernt.

Leider ist eine virtuelle Netzwerkverbindung nicht immer verfügbar.

Wichtig

Azure Private Link ist die sicherste Methode zum Steuern des Netzwerkzugriffs zwischen Clients und der Registrierung, da der Netzwerkdatenverkehr über private IP-Adressen auf das Azure Virtual Network beschränkt ist. Wenn Private Link nicht verfügbar ist, können dedizierte Datenendpunkte sichere Informationen darüber liefern, auf welche Ressourcen von jedem Client aus zugegriffen werden kann.

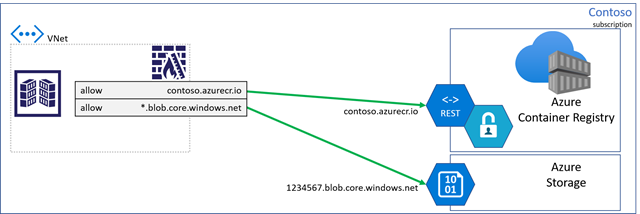

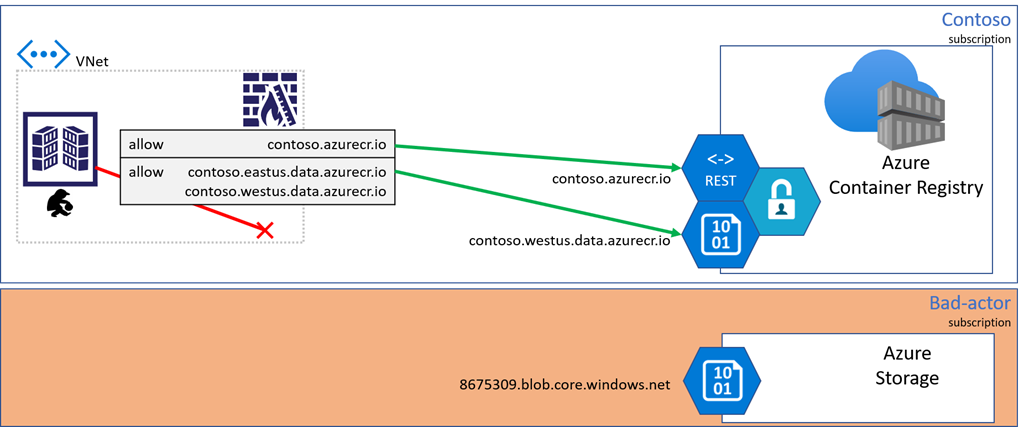

Client-Firewallregeln und Risiken der Datenexfiltration

Client-Firewallregeln beschränken den Zugriff auf bestimmte Ressourcen. Die Firewallregeln gelten beim Herstellen einer Verbindung mit einer Registrierung von lokalen Hosts, IoT-Geräten und benutzerdefinierten Build-Agents. Die Regeln gelten auch, wenn die Unterstützung für Private Link nicht verfügbar ist.

Als Kunden ihre Client-Firewall-Konfigurationen sperrten, stellten sie fest, dass sie eine Regel mit einem Platzhalter für alle Speicherkonten erstellen mussten, was Bedenken hinsichtlich der Datenexfiltration aufwarf. Ein ungültiger Akteur könnte Code bereitstellen, der in sein Speicherkonto schreiben kann.

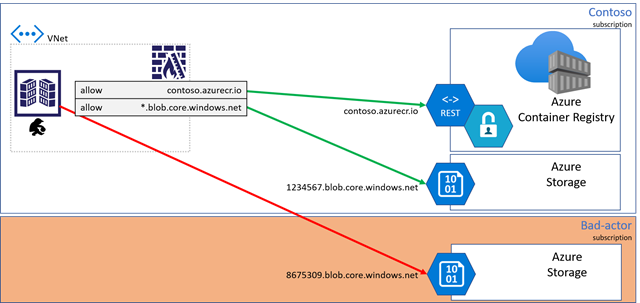

Um die Probleme mit der Datenexfiltration zu beheben, stellt Azure Container Registry dedizierte Datenendpunkte zur Verfügung.

Dedizierte Datenendpunkte

Dedizierte Datenendpunkte helfen beim Abrufen von Ebenen aus dem Azure Container Registry-Dienst, wobei vollqualifizierte Domänennamen die Registrierungsdomäne darstellen.

Da jede Registrierung georepliziert werden kann, wird ein regionales Muster verwendet: [registry].[region].data.azurecr.io.

Für das Contoso-Beispiel werden mehrere regionale Datenendpunkte hinzugefügt, die die lokale Region mit einem Replikat in der Nähe unterstützen.

Bei dedizierten Datenendpunkten wird der ungültige Akteur am Schreiben in andere Speicherkonten gehindert.

Aktivieren dedizierter Datenendpunkte

Hinweis

Der Wechsel zu dedizierten Datenendpunkten wirkt sich auf Clients aus, die den Firewall-Zugriff auf die vorhandenen Endpunkte *.blob.core.windows.net konfiguriert haben, und verursacht Pull-Fehler. Um sicherzustellen, dass Clients konsistenten Zugriff haben, fügen Sie die neuen Datenendpunkte zu den Client-Firewallregeln hinzu. Nach Abschluss können vorhandene Registrierungen dedizierte Datenendpunkte über az cli aktivieren.

Um die in diesem Artikel beschriebenen Schritte mit der Azure CLI ausführen zu können, ist die Azure CLI-Version 2.4.0 oder höher erforderlich. Informationen zum Installieren oder Aktualisieren finden Sie unter Installieren der Azure CLI oder Ausführen in Azure Cloud Shell.

- Führen Sie den Befehl az acr update aus, um einen dedizierten Datenendpunkt zu aktivieren.

az acr update --name contoso --data-endpoint-enabled

- Führen Sie den Befehl az acr show aus, um die Datenendpunkte anzuzeigen, einschließlich regionaler Endpunkte für georeplizierte Registrierungen.

az acr show-endpoints --name contoso

Beispielausgabe:

{

"loginServer": "contoso.azurecr.io",

"dataEndpoints": [

{

"region": "eastus",

"endpoint": "contoso.eastus.data.azurecr.io",

},

{

"region": "westus",

"endpoint": "contoso.westus.data.azurecr.io",

}

]

}

Nächste Schritte

- Konfigurieren Sie den Zugriff auf eine Azure-Containerregistrierung hinter einer Firewallregel.

- Herstellen einer Verbindung mit Azure Container Registry über Azure Private Link