Tutorial: Vorbereiten einer Bereitstellung für einen vertraulichen Container auf Azure Container Instances (ACI)

In Azure Container Instances können Sie vertrauliche Container auf der serverlosen Plattform verwenden, um Containeranwendungen in einer hardwarebasierten und bestätigten vertrauenswürdigen Ausführungsumgebung (TEE) auszuführen. Diese Funktion kann dazu beitragen, Daten zu schützen, die verwendet werden, und bietet Verschlüsselung im Arbeitsspeicher über Secure Nested Paging.

In diesem Tutorial lernen Sie Folgendes:

- Erstellen Sie eine Azure Resource Manager-Vorlage (ARM-Vorlage) für eine vertrauliche Containergruppe.

- Confidential Computing Enforcement (CCE)-Richtlinie generieren.

- Vertrauliche Containergruppe in Azure bereitstellen.

Voraussetzungen

Um dieses Tutorial abzuschließen, müssen Sie die folgenden Anforderungen erfüllen:

Azure-Befehlszeilenschnittstelle: Auf dem lokalen Computer muss mindestens Version 2.44.1 der Azure-Befehlszeilenschnittstelle installiert sein. Zum Ermitteln Ihrer Version führen Sie

az --versionaus. Installations- und Upgradeinformationen finden Sie bei Bedarf unter Installieren von Azure CLI.confcom-Erweiterung für Azure CLI: Sie müssen die confcom-Erweiterung 0.30+ oder höher für Azure CLI installiert haben, um Richtlinien zur Erzwingung von vertraulichem Computing zu generieren.

az extension add -n confcomDocker: Sie benötigen Docker lokal installiert. Für die Docker-Umgebung stehen Konfigurationspakete für macOS, Windows und Linux zur Verfügung.

In diesem Tutorial wird vorausgesetzt, dass zentrale Docker-Konzepte wie Container und Containerimages sowie grundlegende

docker-Befehle bekannt sind. Eine Einführung in Docker und Container finden Sie in der Docker-Übersicht.

Wichtig

Da Azure Cloud Shell den Docker-Daemon nicht enthält, müssen Sie sowohl das Azure CLI als auch das Docker-Modul auf Ihrem lokalen Computer installieren, um dieses Tutorial abzuschließen. Sie können Azure Cloud Shell für dieses Tutorial nicht verwenden.

Erstellen einer ARM-Vorlage für eine Containerinstanzen-Containergruppe

In diesem Tutorial stellen Sie eine „Hello World“-Anwendung bereit, die einen Hardwarenachweisbericht generiert. Sie erstellen zunächst eine ARM-Vorlage mit einer Containergruppenressource, um die Eigenschaften dieser Anwendung zu definieren. Anschließend verwenden Sie diese ARM-Vorlage mit dem Azure CLI Confcom-Tool, um eine CCE-Richtlinie für den Nachweis zu generieren.

In diesem Tutorial wird diese ARM-Vorlage als Beispiel verwendet. Informationen zum Anzeigen des Quellcodes für diese Anwendung finden Sie unter Azure Confidential Container Instances Hello World.

Die Beispielvorlage fügt der Containerinstanzressourcendefinition zwei Eigenschaften hinzu, um die Containergruppe vertraulich zu machen:

sku: Ermöglicht ihnen die Auswahl zwischen vertraulichen und standardmäßigen Containergruppenbereitstellungen. Wenn Sie diese Eigenschaft nicht der Ressource hinzufügen, ist die Containergruppe eine Standardbereitstellung.confidentialComputeProperties: Ermöglicht es Ihnen, eine benutzerdefinierte CCE-Richtlinie für den Nachweis Ihrer Containergruppe zu übergeben. Wenn Sie dieses Objekt nicht der Ressource hinzufügen, werden die Softwarekomponenten, die innerhalb der Containergruppe ausgeführt werden, nicht überprüft.

Hinweis

Der ccePolicy-Parameter unter confidentialComputeProperties ist leer. Sie füllen sie aus, wenn Sie die Richtlinie später im Tutorial generiert haben.

Verwenden Sie Ihren bevorzugten Text-Editor, um diese ARM-Vorlage auf Ihrem lokalen Computer als template.json zu speichern.

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"name": {

"type": "string",

"defaultValue": "helloworld",

"metadata": {

"description": "Name for the container group"

}

},

"location": {

"type": "string",

"defaultValue": "North Europe",

"metadata": {

"description": "Location for all resources."

}

},

"image": {

"type": "string",

"defaultValue": "mcr.microsoft.com/acc/samples/aci/helloworld:2.8",

"metadata": {

"description": "Container image to deploy. Should be of the form repoName/imagename:tag for images stored in public Docker Hub, or a fully qualified URI for other registries. Images from private registries require additional registry credentials."

}

},

"port": {

"type": "int",

"defaultValue": 80,

"metadata": {

"description": "Port to open on the container and the public IP address."

}

},

"cpuCores": {

"type": "int",

"defaultValue": 1,

"metadata": {

"description": "The number of CPU cores to allocate to the container."

}

},

"memoryInGb": {

"type": "int",

"defaultValue": 1,

"metadata": {

"description": "The amount of memory to allocate to the container in gigabytes."

}

},

"restartPolicy": {

"type": "string",

"defaultValue": "Never",

"allowedValues": [

"Always",

"Never",

"OnFailure"

],

"metadata": {

"description": "The behavior of Azure runtime if container has stopped."

}

}

},

"resources": [

{

"type": "Microsoft.ContainerInstance/containerGroups",

"apiVersion": "2023-05-01",

"name": "[parameters('name')]",

"location": "[parameters('location')]",

"properties": {

"confidentialComputeProperties": {

"ccePolicy": ""

},

"containers": [

{

"name": "[parameters('name')]",

"properties": {

"image": "[parameters('image')]",

"ports": [

{

"port": "[parameters('port')]",

"protocol": "TCP"

}

],

"resources": {

"requests": {

"cpu": "[parameters('cpuCores')]",

"memoryInGB": "[parameters('memoryInGb')]"

}

}

}

}

],

"sku": "Confidential",

"osType": "Linux",

"restartPolicy": "[parameters('restartPolicy')]",

"ipAddress": {

"type": "Public",

"ports": [

{

"port": "[parameters('port')]",

"protocol": "TCP"

}

]

}

}

}

],

"outputs": {

"containerIPv4Address": {

"type": "string",

"value": "[reference(resourceId('Microsoft.ContainerInstance/containerGroups', parameters('name'))).ipAddress.ip]"

}

}

}

Benutzerdefinierte CCE-Richtlinie erstellen

Mit der von Ihnen erstellten ARM-Vorlage und der confcom-Erweiterung der Azure CLI können Sie eine benutzerdefinierte CCE-Richtlinie generieren. Die CCE-Richtlinie wird für den Nachweis verwendet. Das Tool verwendet die ARM-Vorlage als Eingabe, um die Richtlinie zu generieren. Die Richtlinie erzwingt die spezifischen Containerimages, Umgebungsvariablen, Bereitstellungen und Befehle, die dann beim Starten der Containergruppe überprüft werden können. Weitere Informationen zur Azure CLI Confcom-Erweiterung finden Sie in der Dokumentation auf GitHub.

Führen Sie zum Generieren der CCE-Richtlinie den folgenden Befehl aus, indem Sie die ARM-Vorlage als Eingabe verwenden:

az confcom acipolicygen -a .\template.jsonWenn dieser Befehl abgeschlossen ist, wird automatisch eine Base64-Zeichenfolge als Ausgabe in der

ccePolicy-Eigenschaft der ARM-Vorlage angezeigt.

Bereitstellen der Vorlage

In den folgenden Schritten verwenden Sie das Azure-Portal, um die Vorlage bereitzustellen. Sie können auch Azure PowerShell, die Azure CLI oder die REST-API verwenden. Informationen über andere Bereitstellungsmethoden finden Sie unter Bereitstellen von Vorlagen.

Wählen Sie die Schaltfläche Bereitstellen in Azure aus, um sich bei Azure anzumelden und eine Containerinstanzbereitstellung zu starten.

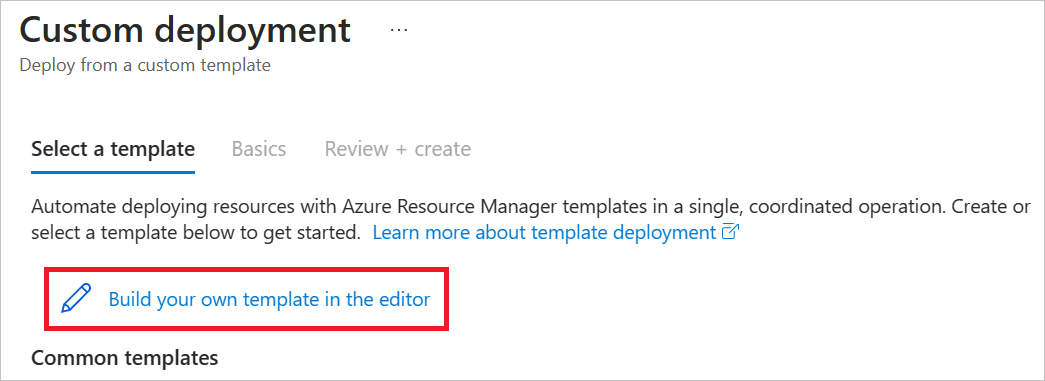

Wählen Sie Eigene Vorlage im Editor erstellen.

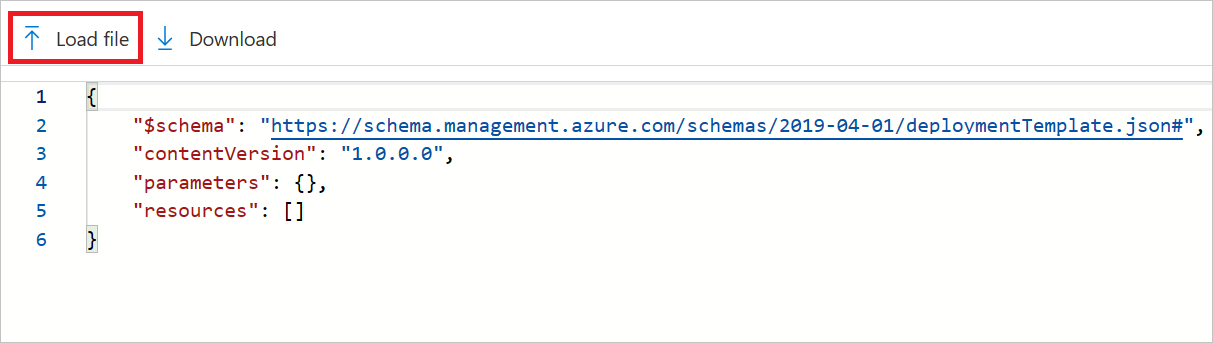

Die angezeigte JSON-Vorlage ist meist leer.

Wählen Sie Datei laden aus und laden Sie template.json hoch, die Sie geändert haben, indem Sie die CCE-Richtlinie in den vorherigen Schritten hinzufügen.

Wählen Sie Speichern.

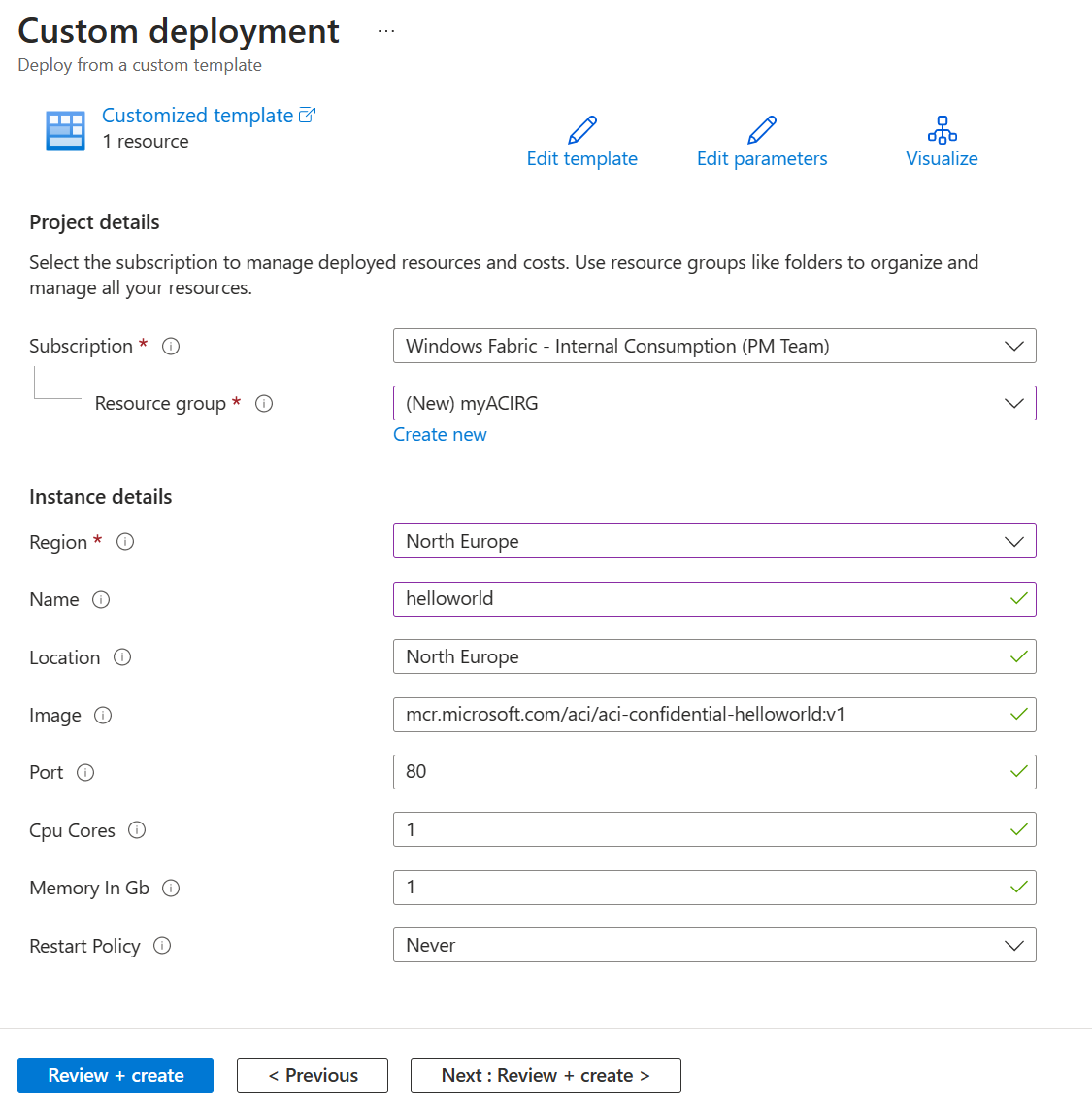

Wählen Sie die folgenden Werte aus, bzw. geben Sie sie ein:

- Abonnement: Wählen Sie ein Azure-Abonnement aus.

- Ressourcengruppe: Wählen Sie die Option Neu erstellen aus, geben Sie einen eindeutigen Namen für die Ressourcengruppe ein, und wählen Sie dann OK aus.

- Name: Übernehmen Sie den generierten Namen für die Instanz, oder geben Sie einen Namen ein.

- Standort: Wählen Sie einen Standort für die Ressourcengruppe aus. Wählen Sie eine Region aus, in der vertrauliche Container unterstützt werden. Beispiel: Europa, Norden.

- Image: Übernehmen Sie den Standardnamen für das Image. Dieses Linux-Beispielimage zeigt einen Hardwarenachweis an.

Übernehmen Sie Standardwerte für die verbleibenden Eigenschaften und wählen Sie dann Überprüfen + erstellen aus.

Sehen Sie sich die Geschäftsbedingungen an. Wenn Sie einverstanden sind, aktivieren Sie Ich stimme den oben genannten Geschäftsbedingungen zu.

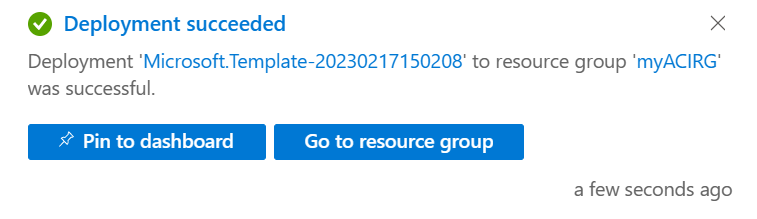

Warten Sie, bis die Bereitstellung erfolgreich angezeigt wird. Es bestätigt, dass Sie die Instanz erfolgreich erstellt haben.

Überprüfen der bereitgestellten Ressourcen

In den folgenden Schritten verwenden Sie das Azure-Portal, um die Eigenschaften der Containerinstanz zu überprüfen. Sie können auch ein Tool wie die Azure CLI verwenden.

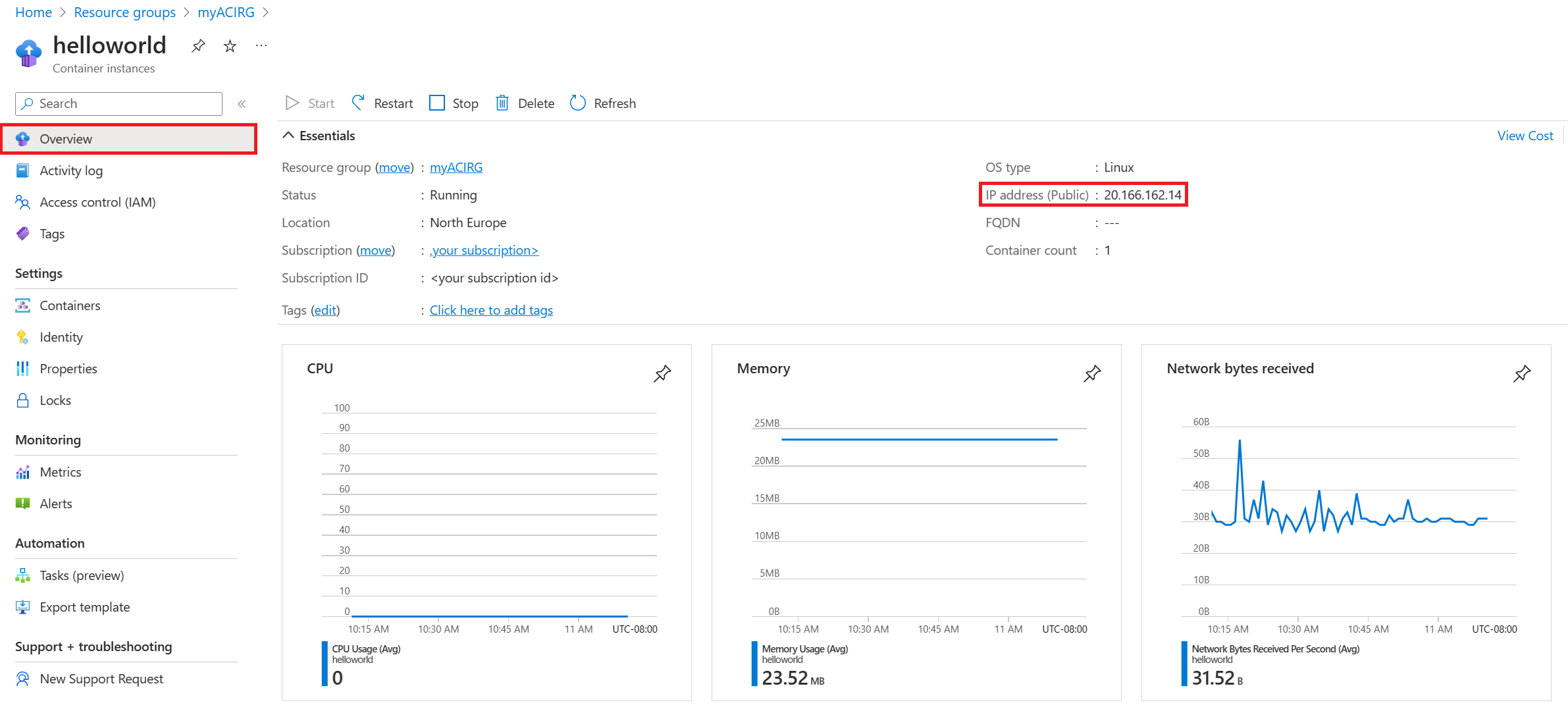

Suchen Sie im Portal nach Containerinstanzen und wählen Sie dann die von Ihnen erstellte Containerinstanz aus.

Sehen Sie sich auf der Seite Übersicht den Status der Instanz sowie den Wert unter IP-Adresse an.

Wenn der Status der Instanz Wird ausgeführt ist, wechseln Sie zur IP-Adresse in Ihrem Browser.

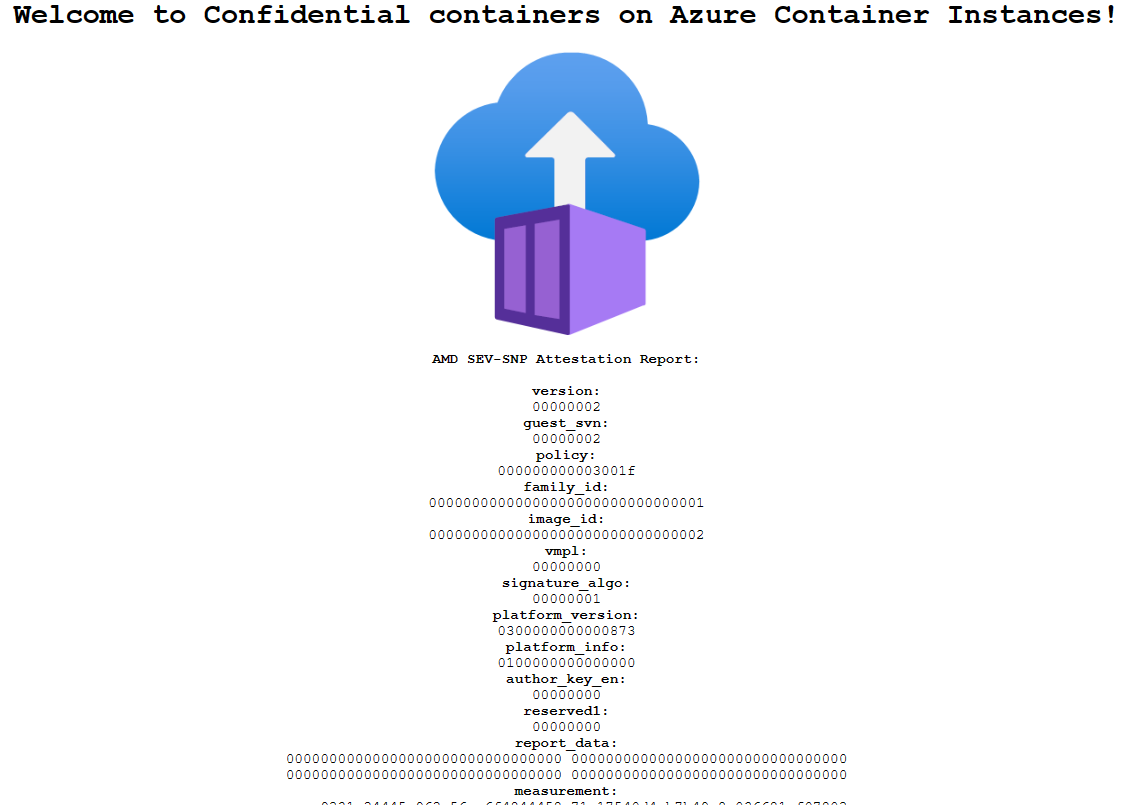

Das Vorhandensein des Nachweisberichts unterhalb des Azure Container Instances-Logos bestätigt, dass der Container auf Hardware ausgeführt wird, die eine TEE unterstützt.

Wenn Sie auf Hardware bereitstellen, die keine TEE unterstützt (z. B. durch Auswählen einer Region, in der Confidential Container Instances nicht verfügbar ist), wird kein Nachweisbericht angezeigt.

Zugehöriger Inhalt

Nachdem Sie nun eine vertrauliche Containergruppe für Containerinstanzen bereitgestellt haben, erfahren Sie mehr darüber, wie Richtlinien erzwungen werden: