Einrichten von IP-Eingangsbeschränkungen in Azure Container Apps

Mit Azure-Container-Apps können Sie eingehenden Datenverkehr auf Ihre Container-App beschränken, indem Sie IP-Eingangseinschränkungen über die Eingangskonfiguration konfigurieren.

Es gibt zwei Arten von Einschränkungen:

- Zulassen: Nur eingehenden Datenverkehr von den in den Zulassungsregeln angegebenen Adressbereichen zulassen.

- Verweigern: Verweigern Sie den gesamten eingehenden Datenverkehr nur von Adressbereichen, die Sie in Verweigerungsregeln angeben.

wenn keine IP-Einschränkungsregeln definiert sind, ist der gesamte eingehende Datenverkehr zulässig.

IP-Einschränkungensregeln enthalten die folgenden Eigenschaften:

| Eigenschaft | Wert | Beschreibung |

|---|---|---|

| name | Zeichenfolge | Der Name der Regel. |

| Beschreibung | Zeichenfolge | Eine Beschreibung der Regel. |

| ipAddressRange | IP-Adressbereich im CIDR-Format | Der IP-Adressbereich in CIDR-Schreibweise. |

| action | Zulassen oder Verweigern | Die Aktion, die für die Regel ausgeführt werden soll. |

Der ipAddressRange-Parameter akzeptiert IPv4-Adressen. Definieren Sie jeden IPv4-Adressblock in CIDR-Notation (Classless Inter-Domain Routing).

Hinweis

Alle Regeln müssen denselben Typ aufweisen. Zulassungs- und Verweigerungsregeln können nicht kombiniert werden.

Verwalten von IP-Eingangsbeschränkungen

Sie können Regeln für IP-Zugriffsbeschränkungen über das Azure-Portal oder die Azure-Befehlszeilenschnittstelle verwalten.

Hinzufügen von Regeln

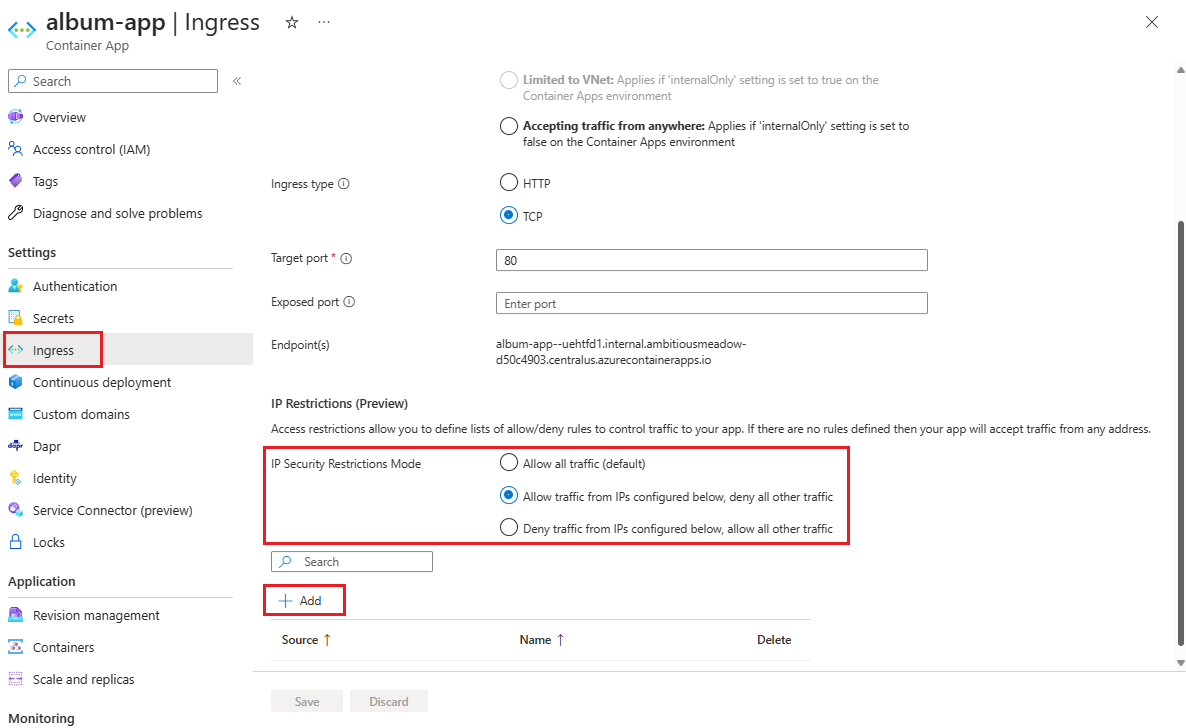

Navigieren Sie im Azure-Portal zu Ihrer Container-App.

Wählen Sie im linken Menü die Option Einsteigen aus.

Wählen Sie den Schieberegler IP-Sicherheitseinschränkungsmodus aus, um IP-Einschränkungen zu aktivieren. Sie können den Datenverkehr aus den angegebenen IP-Adressbereichen zulassen oder verweigern.

Wählen Sie Hinzufügen aus, um die Regel zu erstellen.

Geben Sie Werte für die folgenden Felder ein:

Feld BESCHREIBUNG IPv4-Adresse oder Bereich Geben Sie die IP-Adresse oder den Bereich der IP-Adressen in der CIDR-Schreibweise ein. Um beispielsweise den Zugriff von einer einzelnen IP-Adresse zuzulassen, verwenden Sie das folgende Format: 10.200.10.2/32. Name Geben Sie einen Namen für die Regel ein. Beschreibung Geben Sie eine Beschreibung für die Regel ein. Wählen Sie Hinzufügen.

Wiederholen Sie die Schritte 4 bis 6, um weitere Regeln hinzuzufügen.

Wenn Sie mit dem Hinzufügen von Regeln fertig sind, wählen Sie Speichern aus.

Aktualisieren einer Regel

- Navigieren Sie im Azure-Portal zu Ihrer Container-App.

- Wählen Sie im linken Menü die Option Einsteigen aus.

- Wählen Sie die Regel aus, die Sie aktualisieren möchten.

- Ändern Sie die Regeleinstellungen.

- Wählen Sie Speichern aus, um die Updates zu speichern.

- Wählen Sie auf der Seite Eingehend die Option „Speichern“ aus, um die aktualisierten Regeln zu speichern.

Löschen einer Regel

- Navigieren Sie im Azure-Portal zu Ihrer Container-App.

- Wählen Sie im linken Menü die Option Einsteigen aus.

- Wählen Sie das Löschsymbol neben der Regel aus, die Sie löschen möchten.

- Wählen Sie Speichern.

Sie können IP-Zugriffsbeschränkungen mithilfe der az containerapp ingress access-restriction-Befehlsgruppe verwalten. Diese Befehlsgruppe verfügt über die folgenden Optionen:

-

set: Erstellen oder Aktualisieren einer Regel. -

remove: Löschen einer Regel. -

list: Listet alle Regeln auf.

Erstellen oder Aktualisieren von Regeln

Sie können IP-Einschränkungen mithilfe des az containerapp ingress access-restriction set-Befehls erstellen oder aktualisieren.

Die az containerapp ingress access-restriction set-Befehlsgruppe verwendet die folgenden Parameter.

| Argument | Werte | Beschreibung |

|---|---|---|

--rule-name (erforderlich) |

String | Gibt den Namen der Zugriffseinschränkungsregel an. |

--description |

String | Gibt eine Beschreibung für die Zugriffseinschränkungsregel an. |

--action (erforderlich) |

Zulassen/Verweigern | Gibt an, ob der Zugriff über den angegebenen IP-Adressbereich zugelassen oder verweigert werden soll. |

--ip-address (erforderlich) |

Die IP-Adresse oder der Bereich von IP-Adressen in CIDR-Notation | Gibt den IP-Adressbereich an, der zugelassen oder verweigert werden soll. |

Fügen Sie weitere Regeln hinzu, indem Sie den Befehl mit anderen --rule-name- und --ip-address-Werten wiederholen.

Erstellen von Zulassungsregeln

Der folgende Beispielbefehl „az containerapp access-restriction set“ erstellt eine Regel, um den eingehenden Zugriff auf einen IP-Adressbereich einzuschränken. Sie müssen alle vorhandenen Ablehnungsregeln löschen, bevor Sie beliebige Zulassungsregeln hinzufügen können.

Ersetzen Sie die Werte im folgenden Beispiel durch ihre eigenen Werte.

az containerapp ingress access-restriction set \

--name <CONTAINER_APP_NAME> \

--resource-group <RESOURCE_GROUP> \

--rule-name "my allow rule" \

--description "example of rule allowing access" \

--ip-address 192.168.0.1/28 \

--action Allow

Sie können die Zulassungsregeln erweitern, indem Sie den Befehl mit anderen --ip-address- und --rule-name-Werten wiederholen.

Erstellen von Verweigerungsregeln

Im folgenden Beispiel des az containerapp access-restriction set-Befehls wird eine Zugriffsregel erstellt, um eingehenden Datenverkehr aus einem angegebenen IP-Bereich zu verweigern. Sie müssen alle vorhandenen Zulassungsregeln löschen, bevor Sie Verweigerungsregeln hinzufügen können.

Ersetzen Sie die Platzhalter im folgenden Beispiel durch eigene Werte.

az containerapp ingress access-restriction set \

--name <CONTAINER_APP_NAME> \

--resource-group <RESOURCE_GROUP> \

--rule-name "my deny rule" \

--description "example of rule denying access" \

--ip-address 192.168.0.100/28 \

--action Deny

Sie können die Verweigerungsregeln erweitern, indem Sie den Befehl mit anderen --ip-address- und --rule-name-Werten wiederholen. Wenn Sie einen bereits vorhandenen Regelnamen verwenden, wird die vorhandene Regel aktualisiert.

Aktualisieren einer Regel

Sie können eine Regel mithilfe des az containerapp ingress access-restriction set-Befehls aktualisieren. Sie können den IP-Adressbereich und die Regelbeschreibung ändern, aber nicht den Regelnamen oder die Aktion.

Der --action-Parameter ist erforderlich, aber Sie können die Aktion nicht von „Zulassen“ in „Verweigern“ ändern oder umgekehrt.

Wenn Sie den ---description-Parameter weglassen, wird die Beschreibung gelöscht.

Im folgenden Beispiel wird der IP-Adressbereich aktualisiert.

az containerapp ingress access-restriction set \

--name <CONTAINER_APP_NAME> \

--resource-group <RESOURCE_GROUP> \

--rule-name "my deny rule" \

--ip-address 192.168.0.1/24 \

--description "example of rule denying access" \

--action Deny

Entfernen von Zugriffsbeschränkungen

Mit dem folgenden Beispielbefehl „az containerapp ingress access-restriction remove“ wird eine Regel entfernt.

az containerapp ingress access-restriction list

--name <CONTAINER_APP_NAME> \

--resource-group <RESOURCE_GROUP> \

--rule-name "<your rule name>"

Liste mit Zugriffseinschränkungen

Im folgenden Beispielbefehl „az containerapp ingress access-restriction list“ werden die IP-Einschränkungsregeln für die Container-App aufgeführt.

az containerapp ingress access-restriction list

--name <CONTAINER_APP_NAME> \

--resource-group <RESOURCE_GROUP>