Bereitstellungsmodelle in Confidential Computing

Für Azure Confidential Computing werden mehrere Bereitstellungsmodelle unterstützt. Mit diesen Modellen werden die vielen verschiedenen Sicherheitsanforderungen von Kunden beim modernen Cloud Computing unterstützt.

Infrastructure-as-a-Service

Unter dem Infrastructure-as-a-Service (IaaS)-Bereitstellungsmodell in Cloud Computing können Sie Folgendes verwenden:

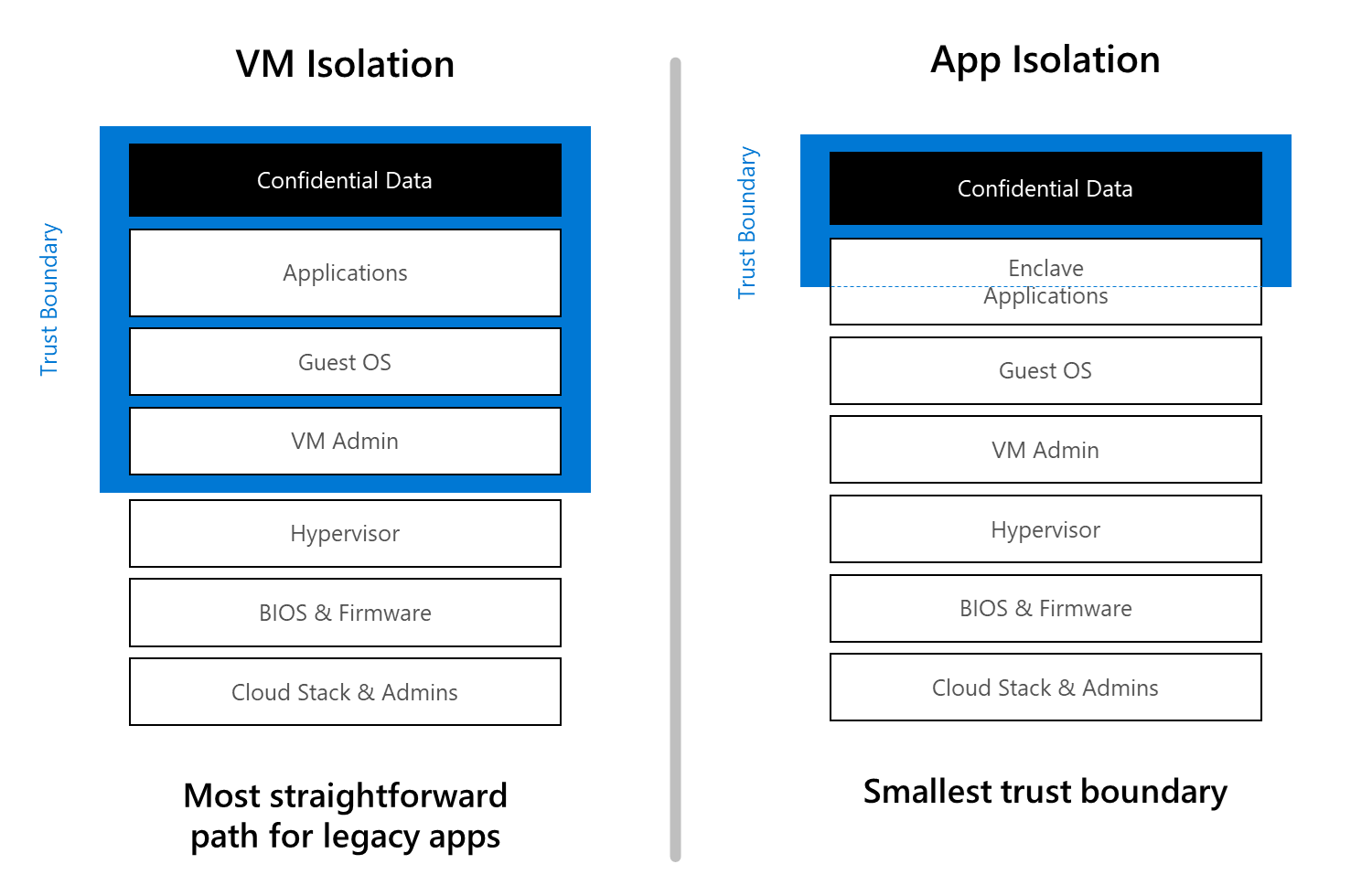

- Vertrauliche virtuelle Computer (VMs) basierend auf AMD SEV-SNP oder Intel TDX für die VM-Isolation.

- Anwendungsenklaven mit Intel SGX zur App-Isolation.

Diese Optionen bieten Organisationen unterschiedliche Bereitstellungsmodelle je nach Ihrer Vertrauensgrenze oder gewünschter Einfachheit der Bereitstellung.

Das IaaS-Bereitstellungsmodell gewährt bei Bedarf Zugriff auf skalierbare Computerressourcen (z. B. Server, Speicher, Netzwerk und Virtualisierung). Durch die Einführung des IaaS-Bereitstellungsmodells können Organisationen auf den Prozess der Beschaffung, Konfiguration und Verwaltung ihrer eigenen Infrastruktur verzichten und zahlen stattdessen nur für die genutzten Ressourcen. Stattdessen zahlen sie nur für die Ressourcen, die sie verwenden. Diese Fähigkeit macht IaaS zu einer kostengünstigen Lösung.

Im Bereich des Cloud Computing ermöglicht das IaaS-Bereitstellungsmodell Unternehmen, einzelne Dienste von Cloud-Dienstanbietern (CSPs) wie Azure zu mieten. Azure übernimmt die Verantwortung für die Verwaltung und Wartung der Infrastruktur, sodass sich Organisationen auf die Installation, Konfiguration und Verwaltung ihrer Software konzentrieren können. Darüber hinaus bietet Azure ergänzende Dienste wie ein umfassendes Abrechnungsmanagement, Protokollierung, Überwachung, Speicherresilienz und Sicherheit.

Skalierbarkeit ist ein weiterer Vorteil des IaaS-Bereitstellungsmodells in Cloud Computing. Unternehmen können ihre Ressourcen je nach Bedarf schnell hoch- und herunterskalieren. Diese Flexibilität unterstützt schnellere Entwicklungszyklen und verkürzt die Zeit bis zur Markteinführung neuer Produkte und Ideen. Darüber hinaus gewährleistet das IaaS-Bereitstellungsmodell Zuverlässigkeit, indem es Single Points of Failure eliminiert. Auch wenn eine Hardwarekomponente fehlschlägt, bleibt der Dienst verfügbar.

Zusammenfassend bietet das IaaS-Bereitstellungsmodell in Kombination mit Azure Confidential Computing Vorteile wie Kosteneinsparungen, höhere Effizienz, Innovationschancen, Zuverlässigkeit und hohe Skalierbarkeit. Sie nutzt eine robuste und umfassende Sicherheitslösung, die zum Schutz streng vertraulicher Daten entwickelt wurde.

Platform-as-a-Service

Für Platform-as-a-Service (PaaS) können Sie beim Confidential Computing vertrauliche Container verwenden. Dieses Angebot enthält Enclave-fähige Container in Azure Kubernetes Service (AKS).

Die Auswahl des richtigen Bereitstellungsmodells hängt von vielen Faktoren ab. Möglicherweise müssen Sie vorhandene Legacy-Anwendungen, Betriebssystemfunktionen und die Migration aus lokalen Netzwerken berücksichtigen.

Es gibt zwar noch viele Gründe für die Nutzung von VMs, aber Container bieten zusätzliche Flexibilität für die vielen Softwareumgebungen der modernen IT. Container können Apps unterstützen, für die Folgendes gilt:

- Ausführung in mehreren Clouds

- Verbindungsherstellung mit Microservices

- Verwendung verschiedener Programmiersprachen und Frameworks

- Verwendung der Automatisierung und von Azure Pipelines, einschließlich CI/CD-Implementierung (Continuous Integration und Continuous Deployment)

Mit Containern wird auch die Portabilität von Anwendungen und die Ressourcenauslastung verbessert, indem die Elastizität der Azure-Cloud genutzt wird.

Sie stellen Ihre Lösung normalerweise auf vertraulichen virtuellen Computern bereit, wenn Folgendes gilt:

- Sie verfügen über Legacy-Anwendungen, die nicht geändert oder containerisiert werden können. Sie benötigen aber trotzdem den Schutz von Daten im Arbeitsspeicher während der Verarbeitung.

- Sie führen mehrere Anwendungen aus, für die die Nutzung unterschiedlicher Betriebssysteme in einer Infrastruktur erforderlich ist.

- Sie möchten eine gesamte Computingumgebung emulieren, einschließlich aller Betriebssystemressourcen.

- Sie migrieren Ihre vorhandenen virtuellen Computer aus der lokalen Umgebung zu Azure.

Ein Ansatz mit vertraulichen Containern ist ggf. in den folgenden Fällen geeignet:

- Faktoren wie Kosten und Ressourcenzuordnung sind für Sie wichtig. Sie benötigen aber eine flexiblere Plattform für die Bereitstellung Ihrer proprietären Apps und Datasets.

- Sie erstellen eine moderne cloudnative Lösung. Darüber hinaus haben Sie die vollständige Kontrolle über den Quellcode und den Bereitstellungsprozess.

- Sie benötigen Unterstützung für mehrere Clouds.

Bei beiden Optionen wird jeweils die höchste Sicherheitsstufe für Azure-Dienste erzielt.

Vergleich von Sicherheitsgrenzen

Es gibt einige Unterschiede bei den Sicherheitsstatus von vertraulichen VMs und vertraulichen Containern.

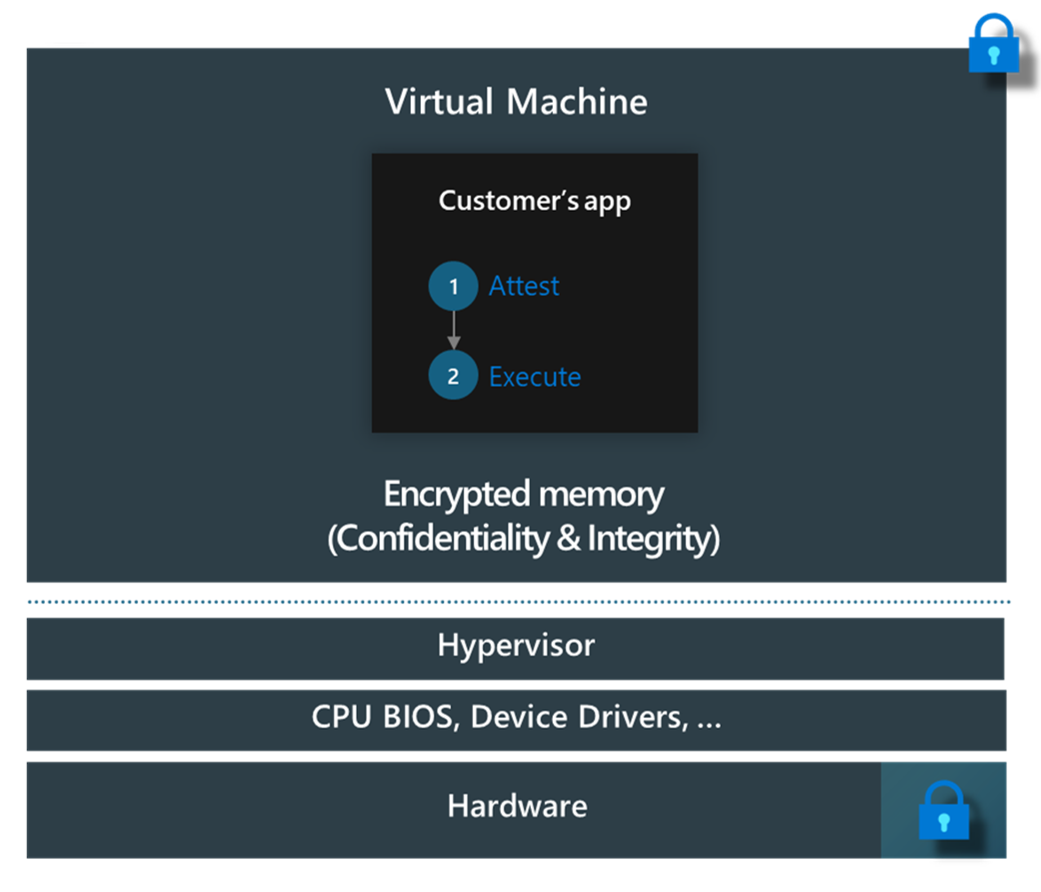

Vertrauliche virtuelle Computer

Vertrauliche VMs ermöglichen per Hardwareverschlüsselung den Schutz des gesamten virtuellen Computers vor unberechtigtem Zugriff durch den Hostadministrator. Diese Ebene enthält in der Regel den Hypervisor, der vom CSP verwaltet wird. Sie können diese Art von vertraulicher VM verwenden, um zu verhindern, dass der CSP auf die Daten und den auf dem virtuellen Computer ausgeführten Code zugreift.

Für VM-Administratoren oder andere Apps oder Dienste, die innerhalb der Grenzen des virtuellen Computers ausgeführt werden, gelten die Schutzbereiche nicht. Diese Benutzer und Dienste können innerhalb des virtuellen Computers auf Daten und Code zugreifen.

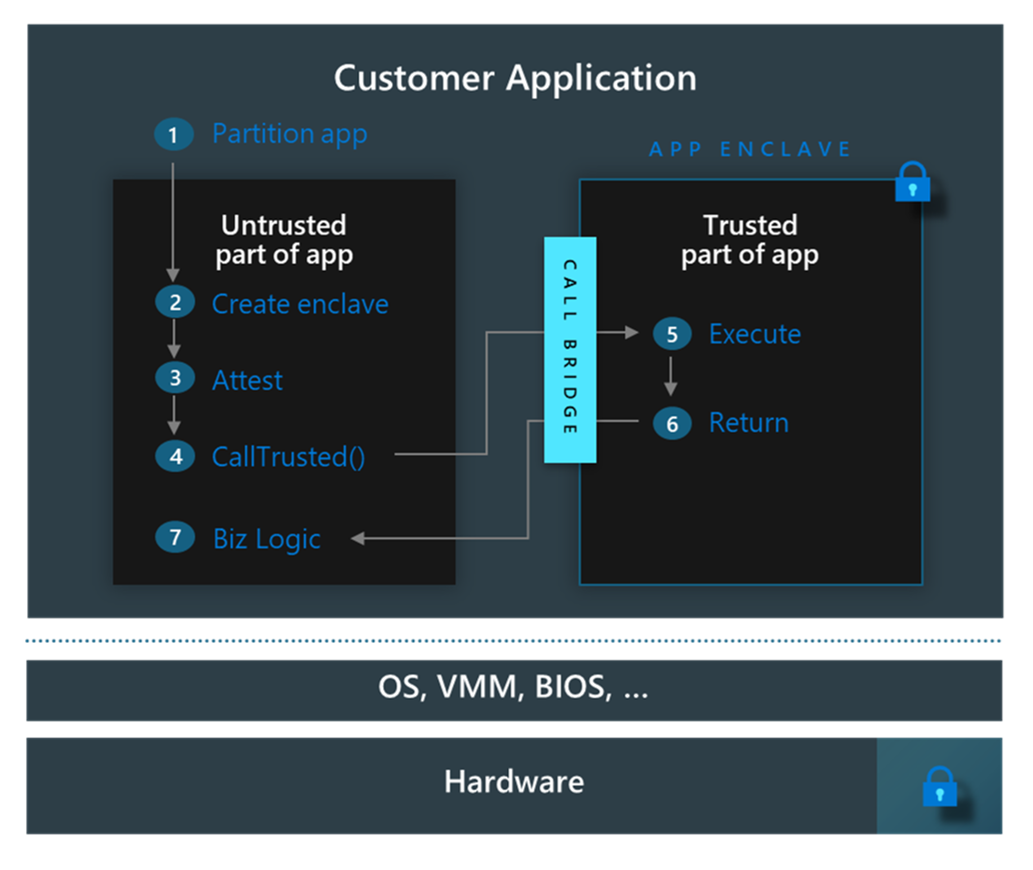

Anwendungs-Enclaves

Anwendungsenclaves schützen Speicherbereiche innerhalb einer VM mit hardwarebasierter Verschlüsselung. Die Sicherheitsgrenze von Anwendungsenclaves ist restriktiver als die Grenze bei vertraulichen VMs. Bei Intel SGX gilt die Sicherheitsgrenze für Teile des Speichers innerhalb eines virtuellen Computers. Gastadministratoren, Apps und Dienste, die innerhalb der VM ausgeführt werden, können nicht auf die entsprechenden Daten und den Code zugreifen, der innerhalb der Enclave ausgeführt wird.

Intel SGX erhöhen die Anwendungssicherheit durch Isolierung der verwendeten Daten. Sie erstellen sichere Enclaves, die Änderungen an ausgewähltem Code und Daten verhindern und sicherstellen, dass nur autorisierter Code darauf zugreifen kann. Selbst mit Berechtigungen auf hoher Ebene können Entitäten außerhalb der Enclave, einschließlich des Betriebssystems und des Hypervisors, nicht über Standardaufrufe auf den Enclavespeicher zugreifen. Für den Zugriff auf Enclavefunktionen sind spezielle Intel SGX-CPU-Befehle erforderlich, die mehrere Sicherheitsüberprüfungen beinhalten.