Anwenden der Key Vault-VM-Erweiterung (virtuelle Computer) auf Azure Cloud Services (erweiterter Support)

Dieser Artikel enthält grundlegende Informationen zur Azure Key Vault VM-Erweiterung für Windows und zeigt Ihnen, wie Sie sie in Azure Cloud Services aktivieren können.

Was ist die Key Vault-VM-Erweiterung?

Die Key Vault-VM-Erweiterung ermöglicht die automatische Aktualisierung von Zertifikaten, die in einem Azure-Schlüsseltresor gespeichert sind. Die Erweiterung überwacht insbesondere eine Liste der in Schlüsseltresoren gespeicherten, berücksichtigten Zertifikate. Wenn die Erweiterung eine Änderung erkennt, ruft sie die entsprechenden Zertifikate ab und installiert diese. Weitere Informationen finden Sie unter Key Vault-VM-Erweiterung für Windows.

Welche Neuerungen gibt es in der Key Vault VM-Erweiterung?

Die Key Vault-VM-Erweiterung wird jetzt auf der Azure Cloud Services-Plattform (erweiterter Support) unterstützt, um die End-to-End-Verwaltung von Zertifikaten zu ermöglichen. Die Erweiterung kann nun Zertifikate aus einer konfigurierten Key Vault-Instanz in einem vordefinierten Abrufintervall pullen und für die Verwendung durch den Dienst installieren.

Wie kann ich die Key Vault-VM-Erweiterung nutzen?

Das folgende Verfahren zeigt Ihnen, wie Sie die Key Vault VM-Erweiterung in Azure Cloud Services installieren, indem Sie zuerst ein Bootstrap-Zertifikat in Ihrem Tresor erstellen, um ein Token von Microsoft Entra ID abzurufen. Dieses Token hilft bei der Authentifizierung der Erweiterung mit dem Tresor. Nachdem der Authentifizierungsprozess eingerichtet und die Erweiterung installiert wurde, werden alle aktuellen Zertifikate in regelmäßigen Abrufintervallen automatisch gepullt.

Hinweis

Die Key Vault-VM-Erweiterung lädt alle Zertifikate in den Windows-Zertifikatspeicher an den Speicherort herunter, der in der certificateStoreLocation -Eigenschaft in den Einstellungen der VM-Erweiterung angegeben wurde. Derzeit gewährt die Key-Vault-VM-Erweiterung nur dem Konto des lokalen Systemadministrators Zugriff auf den privaten Schlüssel des Zertifikats.

Voraussetzungen

Um die Azure Key Vault-VM-Erweiterung verwenden zu können, benötigen Sie einen Microsoft Entra-Mandanten. Weitere Informationen finden Sie unter Schnellstart: Einrichten eines Mandanten.

Aktivieren der Azure Key Vault-VM-Erweiterung

Generieren Sie ein Zertifikat in Ihrem Tresor, und laden Sie die .cer-Datei für dieses Zertifikat herunter.

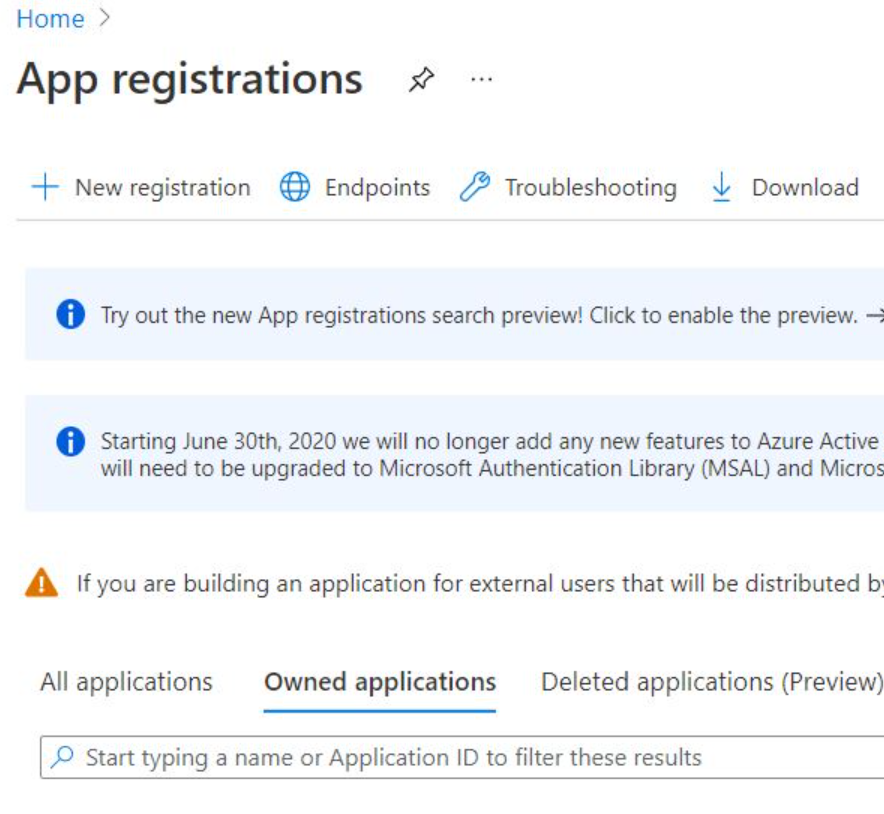

Wechseln Sie im Azure-Portal zu App-Registrierungen.

Wählen Sie im Menüband auf der Seite App-Registrierungen die Option Neue Registrierung aus.

Füllen Sie auf der nächsten Seite das Formular aus und schließen Sie die App-Erstellung ab.

Laden Sie die .cer-Datei des Zertifikats in das Microsoft Entra-App-Portal hoch.

Optional können Sie auch die Azure Event Grid-Benachrichtigungsfunktion für Key Vault nutzen, um das Zertifikat hochzuladen.

Erteilen Sie die Microsoft Entra-App Geheimnisberechtigungen in Key Vault:

- Wenn Sie eine Vorschau der rollenbasierten Zugriffssteuerung verwenden, suchen Sie den Namen der Microsoft Entra-App, die Sie erstellt haben, und weisen Sie sie der Rolle „Key Vault-Geheimnisbenutzer (Vorschau)“ zu.

- Wenn Sie Tresorzugriffsrichtlinien verwenden, weisen Sie der Microsoft Entra-App, die Sie erstellt haben, die Berechtigungen Geheimnis abrufen zu. Weitere Informationen finden Sie unter Zuweisen von Zugriffsrichtlinien.

Installieren Sie die Key Vault VM-Erweiterung mithilfe des Azure Resource Manager-Vorlagenausschnitts für die

cloudService-Ressource:{ "osProfile": { "secrets": [ { "sourceVault": { "id": "[parameters('sourceVaultValue')]" }, "vaultCertificates": [ { "certificateUrl": "[parameters('bootstrpCertificateUrlValue')]" } ] } ] }, "extensionProfile": { "extensions": [ { "name": "KVVMExtensionForPaaS", "properties": { "type": "KeyVaultForPaaS", "autoUpgradeMinorVersion": true, "typeHandlerVersion": "1.0", "publisher": "Microsoft.Azure.KeyVault", "settings": { "secretsManagementSettings": { "pollingIntervalInS": "3600", "certificateStoreName": "My", "certificateStoreLocation": "LocalMachine", "linkOnRenewal": false, "requireInitialSync": false, "observedCertificates": "[parameters('keyVaultObservedCertificates']" }, "authenticationSettings": { "clientId": "Your AAD app ID", "clientCertificateSubjectName": "Your boot strap certificate subject name [Do not include the 'CN=' in the subject name]" } } } } ] } }Möglicherweise müssen Sie den Zertifikatspeicher für das Bootstrapzertifikat in ServiceDefinition.csdef wie folgt angeben:

<Certificates> <Certificate name="bootstrapcert" storeLocation="LocalMachine" storeName="My" /> </Certificates>

Nächste Schritte

Weitere Optimierung Ihrer Bereitstellung durch Aktivieren von Überwachung in Azure Cloud Services (erweiterter Support).