Governancedisziplinen für SAP in Azure

SAP ist eine gängige Technologie, die heutzutage von vielen Organisationen für ihre wichtigsten Workloads genutzt wird. Bei der Planung der SAP-Architektur sollten Sie besonders darauf achten, dass diese stabil und sicher gestaltet wird. Das Ziel dieses Artikels besteht darin, die Entwurfskriterien in Bezug auf Sicherheit, Compliance und Governance für SAP in Azure auf Unternehmensebene zu dokumentieren. In diesem Artikel werden spezifische Entwurfsempfehlungen, bewährte Methoden und Entwurfsüberlegungen für die Bereitstellung der SAP-Plattform in Azure behandelt. Für eine umfassende Vorbereitung auf die Governance einer Unternehmenslösung ist es wichtig, sich mit den Informationen unter Entwurfsbereich: Azure Governance vertraut zu machen.

Mit Cloudlösungen wurden anfänglich nur einzelne und relativ isolierte Anwendungen gehostet. Als die Vorteile von Cloudlösungen immer deutlicher wurden, wurde damit begonnen, auch viele umfangreichere Workloads, z. B. SAP in Azure, in der Cloud zu hosten. Die Erfüllung der Anforderungen hinsichtlich der Sicherheit, Zuverlässigkeit, Leistung und Kosten von Bereitstellungen in einer oder mehreren Regionen hat sich hierdurch zu einem entscheidenden Faktor im Lebenszyklus von Clouddiensten entwickelt.

Die Vision in Bezug auf die professionelle Sicherheit, Compliance und Governance für SAP-Zielzonen in Azure besteht darin, Organisationen Tools und Prozesse an die Hand zu geben, mit denen Risiken eingedämmt und effektive Entscheidungen getroffen werden können. Mit diesen Zielzonen für Unternehmen werden Rollen und Zuständigkeiten in Bezug auf Sicherheitsgovernance und Compliance definiert, damit alle Mitarbeiter genau wissen, was von ihnen erwartet wird.

Modell der gemeinsamen Zuständigkeit

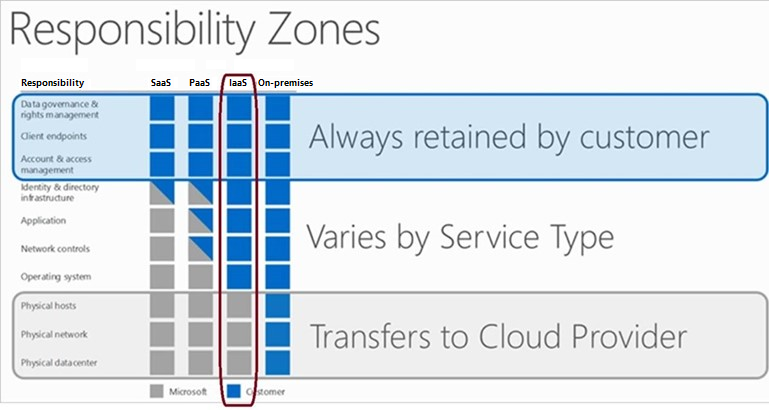

Beim Evaluieren von öffentlichen Clouddiensten ist es wichtig zu verstehen, welche Aufgaben vom Cloudanbieter und welche Aufgaben vom Kunden übernommen werden. Beim Modell der gemeinsamen Verantwortung richtet sich die Trennung der Zuständigkeiten zwischen einem Cloudanbieter und seinen Kunden nach dem Cloudhostingmodell Ihrer Workload: Software-as-a-Service (SaaS), Platform-as-a-Service (PaaS) oder Infrastructure-as-a-Service (IaaS). Als Kunde sind Sie unabhängig vom verwendeten Modell für die Cloudbereitstellung immer für Ihre Daten, Endpunkte und die Konto- und Zugriffsverwaltung verantwortlich.

Im folgenden Diagramm ist die Trennung von Aufgaben zwischen den Zuständigkeitszonen dargestellt, die für das Modell der gemeinsamen Verantwortung von Microsoft gelten:

Weitere Informationen zum Modell der gemeinsamen Verantwortung finden Sie unter Gemeinsame Verantwortung in der Cloud.

Entwurfsempfehlungen für Sicherheit

Für die Sicherheit sind Microsoft und die Kunden gemeinsam verantwortlich. Sie können Ihre eigenen VM- und Datenbankimages in Azure hochladen oder Images vom Azure Marketplace nutzen. Für diese Images müssen aber Sicherheitskontrollen vorhanden sein, die die Anforderungen der Anwendungen bzw. der Organisation erfüllen. Sie müssen Ihre kundenspezifischen Sicherheitskontrollen auf die Betriebssystem-, Daten- und SAP-Anwendungsschicht anwenden.

Einen allgemeingültigen Leitfaden zur Sicherheit finden Sie im Center for Internet Security (CIS) auf der Seite mit den bewährten Methoden für Cybersicherheit.

Azure Landing Zones haben spezifische Leitlinien bezüglich zero-trust-basierter Netzwerksicherheit, um den Netzwerkrand und Datenflüsse zu sichern. Weitere Informationen finden Sie unter Strategien bezüglich der Netzwerksicherheit in Azure.

Aktivieren von Microsoft Defender für Cloud

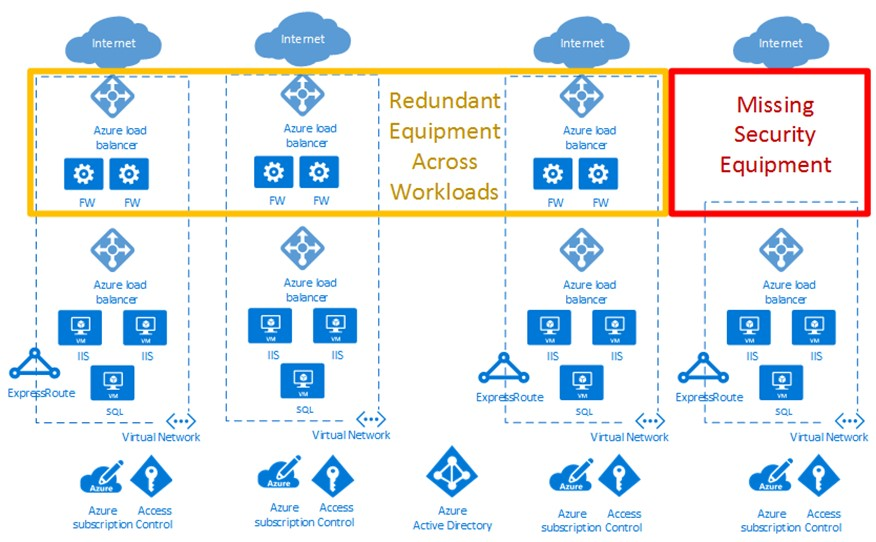

Unternehmen, die Hub-and-Spoke-Netzwerktopologien nutzen, stellen Cloudarchitekturmuster häufig übergreifend für mehrere Azure-Abonnements bereit. Im folgenden Diagramm für die Cloudbereitstellung stellt das rote Kästchen eine Sicherheitslücke dar. Mit dem gelben Kästchen sind Möglichkeiten zum Optimieren von virtuellen Netzwerkgeräten für verschiedene Workloads und Abonnements gekennzeichnet.

Mit Microsoft Defender für Cloud können Sie Bedrohungsschutz bereitstellen und sich einen allgemeinen Überblick über den Sicherheitsstatus Ihres gesamten Unternehmens verschaffen.

Aktivieren Sie den Standard-Tarif von Microsoft Defender für Cloud für SAP in Azure-Abonnements zu folgenden Zwecken:

Verbessern des Sicherheitsstatus Ihrer Rechenzentren und Bereitstellen von erweitertem Bedrohungsschutz für lokale und Hybridworkloads in Azure und anderen Clouds

Anzeigen des gesamten Sicherheitsstatus für „SAP in Azure“-Abonnements und der Ressourcensicherheit für alle SAP-VMs, -Datenträger und -Anwendungen

Delegieren einer benutzerdefinierten SAP-Administratorrolle mit Just-In-Time-Zugriff

Stellen Sie beim Aktivieren des Standard-Tarifs von Microsoft Defender für Cloud sicher, dass Sie die SAP-Datenbankserver aus allen Richtlinien ausschließen, mit denen Endpunktschutz installiert wird.

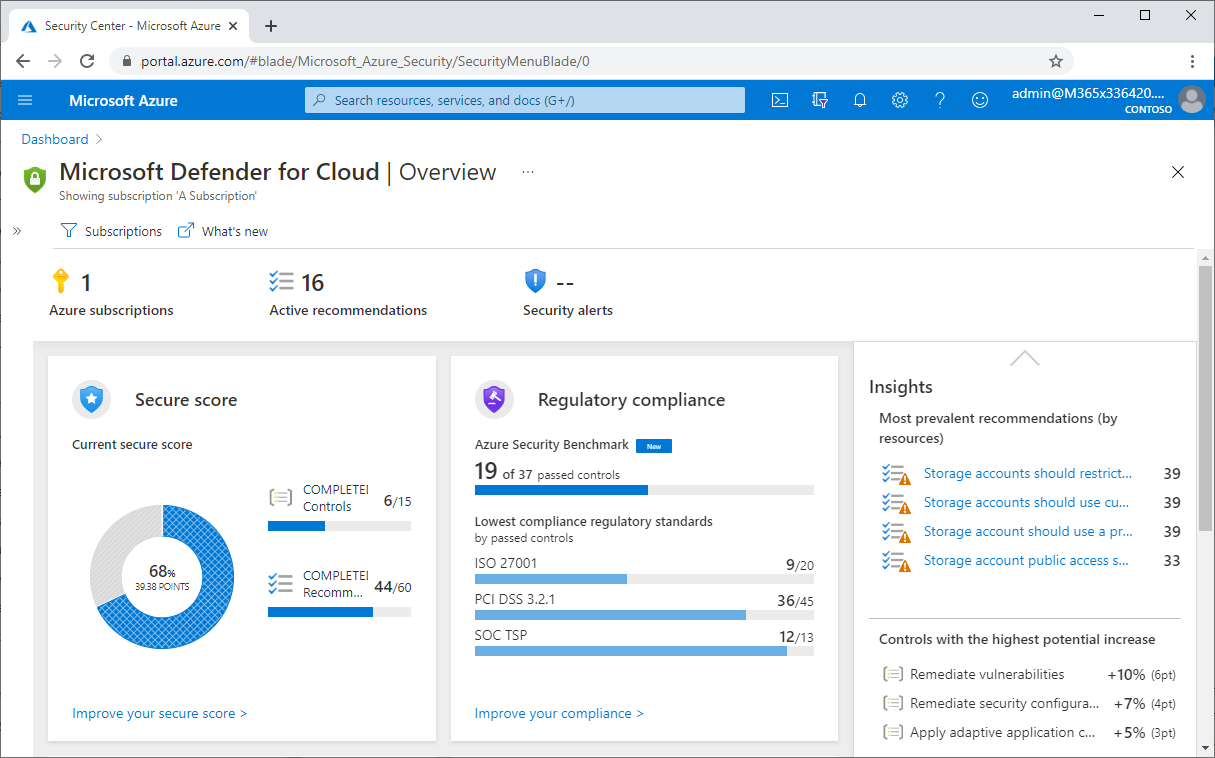

Der folgende Screenshot zeigt das Dashboard für den Workloadschutz im Azure-Portal:

Aktivieren von Microsoft Sentinel

Microsoft Sentinel ist eine skalierbare, cloudnative SIEM-Lösung (Security Information & Event Management) und SOAR-Lösung (Security Orchestration Automated Response, Sicherheitsorchestrierung mit automatisierter Reaktion). Microsoft Sentinel bietet intelligente Sicherheits- und Bedrohungsanalysen für das ganze Unternehmen und stellt eine zentrale Lösung für die Warnungs- und Bedrohungserkennung, die proaktive Suche sowie die Reaktion auf Bedrohungen dar.

Sichere Authentifizierung

Einmaliges Anmelden (Single Sign-On, SSO) ist die Grundlage für die Integration von SAP- und Microsoft-Produkten. Mit Kerberos-Token aus Active Directory in Kombination mit Sicherheitsprodukten von Drittanbietern wird diese Funktion sowohl für die SAP-GUI als auch für webbrowserbasierte Anwendungen bereits seit Jahren ermöglicht. Wenn sich ein Benutzer an seiner Arbeitsstation anmeldet und die Authentifizierung erfolgreich ist, wird von Active Directory ein Kerberos-Token für den Benutzer ausgestellt. Das Kerberos-Token wird dann von einem Sicherheitsprodukt eines Drittanbieters für die Authentifizierung bei der SAP-Anwendung genutzt, ohne dass der Benutzer die Authentifizierung erneut durchführen muss.

Darüber hinaus können Sie Daten während der Übertragung vom Front-End des Benutzers an die SAP-Anwendung auch verschlüsseln, indem Sie das Sicherheitsprodukt des Drittanbieters mit Secure Network Communications (SNC) für DIAG (SAP-GUI), RFC und SPNEGO für HTTPS integrieren.

Bei Microsoft Entra ID mit SAML 2.0 kann SSO zudem für verschiedene SAP-Anwendungen und -Plattformen, SAP NetWeaver, SAP HANA und die SAP Cloud Platform bereitgestellt werden.

Härten von Betriebssystemen

Stellen Sie sicher, dass Sie das Betriebssystem härten, um Sicherheitsrisiken zu beseitigen, die zu Angriffen auf die SAP-Datenbank führen können.

Mit einigen zusätzlichen Überprüfungen kann für eine sichere Basisinstallation gesorgt werden:

- Regelmäßiges Überprüfen der Integrität von Systemdateien

- Beschränken des Zugriffs auf das Betriebssystem

- Beschränken des physischen Zugriffs auf den Server

- Schützen des Zugriffs auf den Server auf Netzwerkebene

Isolieren von virtuellen Netzwerken

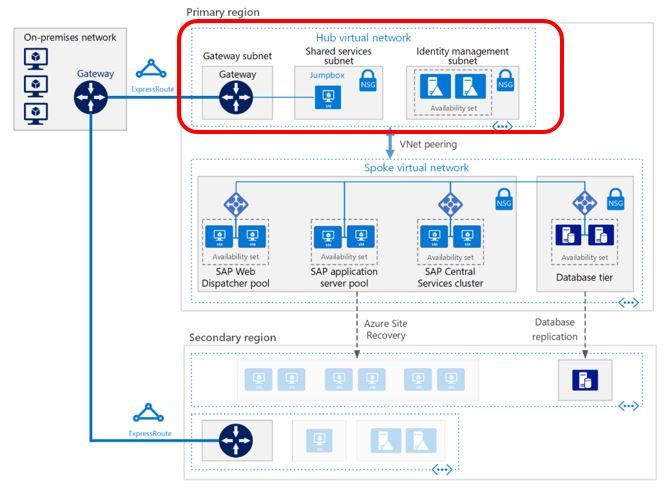

Führen Sie eine Isolierung und Einschränkung des Zugriffs auf Netzwerkdienste und -protokolle durch. Zur Verbesserung der Kontrolle können Sie die empfohlene Hub-and-Spoke-Netzwerkarchitektur schützen, indem Sie verschiedene Azure-Sicherheitsmechanismen verwenden:

Isolieren Sie die SAP-Anwendungs- und -Datenbankserver gegenüber dem Internet bzw. dem lokalen Netzwerk, indem Sie den gesamten Datenverkehr über das virtuelle Hub-Netzwerk übergeben, das per VNET-Peering mit dem Spoke-Netzwerk verbunden ist. Durch die per Peering verbundenen virtuellen Netzwerke wird sichergestellt, dass die „SAP in Azure“-Lösung gegenüber dem öffentlichen Internet isoliert ist.

Führen Sie die Überwachung und Filterung von Datenverkehr durch, indem Sie Azure Monitor, Azure-Netzwerksicherheitsgruppen (NSGs) oder Azure-Anwendungssicherheitsgruppen verwenden.

Nutzen Sie Azure Firewall oder die auf dem Markt erhältlichen virtuellen Netzwerkgeräte (Network Virtual Appliances, NVAs).

Implementieren Sie eine Netzwerk-DMZ, um erweiterte Maßnahmen zur Netzwerksicherheit zur Verfügung zu haben. Weitere Informationen finden Sie unter Implementieren eines sicheren Hybridnetzwerks.

Isolieren Sie demilitarisierte Zonen (DMZ) und NVAs gegenüber der restlichen SAP-Umgebung, konfigurieren Sie Azure Private Link, und sorgen Sie für eine sichere Verwaltung und Kontrolle der „SAP in Azure“-Ressourcen.

Im folgenden Architekturdiagramm ist dargestellt, wie Sie eine Topologie für virtuelle Azure-Netzwerke mit Isolation und Einschränkung von Netzwerkdiensten und Protokollen über NSGs verwalten. Stellen Sie hierbei sicher, dass die Netzwerksicherheit bei Ihnen auch die Anforderungen der Sicherheitsrichtlinien Ihrer Organisation erfüllt.

Weitere Informationen zur Netzwerksicherheit für SAP in Azure finden Sie im Blog zum Thema SAP-Sicherheitsvorgänge in Azure.

Verschlüsselung ruhender Daten

Bei ruhenden Daten handelt es sich um Informationen, die in einem beliebigen digitalen Format im dauerhaften Speicher auf physischen Medien vorliegen. Beispiele für diese Medien sind Dateien auf Magnet- oder optischen Datenträgern, archivierte Daten und Datensicherungen. Azure verfügt über viele verschiedene Datenspeicherlösungen, z. B. Dateien, Datenträger, Blobs und Tabellen. Ein Teil der Verschlüsselung von ruhenden Azure Storage-Daten erfolgt standardmäßig mit optionaler Kundenkonfiguration. Weitere Informationen finden Sie unter Azure-Datenverschlüsselung ruhender Daten und Übersicht über die Azure-Verschlüsselung.

Die serverseitige Verschlüsselung (Server-Side Encryption, SSE) für „SAP in Azure“-VMs schützt Ihre Daten und unterstützt Sie beim Einhalten der Sicherheits- und Complianceanforderungen Ihrer Organisation. Per SSE werden ruhende Daten auf von Azure verwalteten Datenträgern (Betriebssystem und regulär) automatisch verschlüsselt, wenn diese in der Cloud dauerhaft gespeichert werden. Bei SSE werden Daten auf von Azure verwalteten Datenträgern transparent per 256-Bit-AES-Verschlüsselung – einer der stärksten verfügbaren Blockverschlüsselungen – FIPS 140-2-konform verschlüsselt. Bei Verwendung von SSE ergeben sich keine negativen Auswirkungen auf die Leistung von verwalteten Datenträgern und keine zusätzlichen Kosten. Weitere Informationen zu den Kryptografiemodulen, die verwalteten Azure-Datenträgern zugrunde liegen, finden Sie unter Kryptografie-API: Die nächste Generation.

Die Azure Storage-Verschlüsselung ist für alle Azure Resource Manager- und klassischen Speicherkonten aktiviert und kann nicht deaktiviert werden. Da Ihre Daten standardmäßig verschlüsselt werden, müssen Sie weder Code noch Anwendungen ändern, um die Azure Storage-Verschlüsselung nutzen zu können.

Verwenden Sie für die Verschlüsselung von SAP-Datenbankservern die native SAP HANA-Verschlüsselungstechnologie. Nutzen Sie bei Verwendung von Azure SQL-Datenbank Transparent Data Encryption (TDE) (vom DBMS-Anbieter angeboten), um Ihre Daten- und Protokolldateien zu schützen und sicherzustellen, dass die Sicherungen ebenfalls verschlüsselt werden.

Schützen von Daten während der Übertragung

Daten befinden sich in der Übertragung („in flight“), wenn sie von einem Standort zum anderen verschoben werden. Dies kann eine interne lokale Verschiebung oder eine auf Azure begrenzte Verschiebung sein, oder auch eine externe Übertragung, z. B. über das Internet an den Endbenutzer. Azure verfügt über verschiedene Mechanismen für den Schutz privater Daten während der Übertragung. Für all diese Mechanismen können Schutzmethoden wie die Verschlüsselung genutzt werden. Diese Mechanismen sind:

- Kommunikation über virtuelle private Netzwerke (VPNs) mit IPsec/IKE-Verschlüsselung

- TLS 1.2 (Transport Layer Security) oder höher mit Azure-Komponenten wie Azure Application Gateway oder Azure Front Door

- Auf den Azure-VMs verfügbare Protokolle, z. B. Windows IPsec oder SMB

Die Verschlüsselung per MACsec, einem IEEE-Standard auf der Sicherungsschicht, ist für den gesamten Azure-Datenverkehr zwischen Azure-Rechenzentren automatisch aktiviert. Mit dieser Verschlüsselung wird die Vertraulichkeit und Integrität von Kundendaten sichergestellt. Weitere Informationen finden Sie unter Schutz der Azure-Kundendaten.

Verwalten von Schlüsseln und Geheimnissen

Verwenden Sie Azure Key Vault, um Datenträger-Verschlüsselungsschlüssel und Geheimnisse für Windows- und andere Betriebssysteme ohne HANA zu kontrollieren und zu verwalten. Key Vault verfügt über Funktionen zum Bereitstellen und Verwalten von SSL/TLS-Zertifikaten. Sie haben auch die Möglichkeit, Geheimnisse mit Hardwaresicherheitsmodulen (HSMs) zu schützen. Da SAP HANA für Azure Key Vault nicht unterstützt wird, müssen Sie alternative Methoden wie SAP ABAP oder SSH-Schlüssel nutzen.

Schützen von Web- und mobilen Anwendungen

Stellen Sie für Anwendungen mit Internetzugriff, z. B. SAP Fiori, sicher, dass Sie die Auslastung gemäß den Anwendungsanforderungen verteilen, während Sie gleichzeitig auf die Einhaltung der Sicherheitsstufen achten. Für Layer 7-Sicherheit können Sie eine Web Application Firewall (WAF) eines Drittanbieters nutzen, die in Azure Marketplace verfügbar ist.

Für mobile Apps können mit Microsoft Enterprise Mobility + Security SAP-Anwendungen mit Internetzugriff integriert werden, um einen Beitrag zum Schutz und zur Sicherheit Ihrer Organisation zu leisten und für Ihre Mitarbeiter neue und flexible Arbeitsmöglichkeiten zu schaffen.

Sicheres Verwalten des Datenverkehrs

Bei Anwendungen mit Internetzugriff müssen Sie sicherstellen, dass Sie die Auslastung gemäß den Anwendungsanforderungen verteilen, während gleichzeitig die Sicherheitsstufen eingehalten werden. Lastenausgleich bezieht sich auf die Verteilung von Arbeitsauslastungen auf mehrere Computeressourcen. Der Lastenausgleich zielt darauf ab, die Ressourcennutzung zu optimieren, den Durchsatz zu maximieren, die Antwortzeit zu minimieren und zu vermeiden, dass einzelne Ressourcen überlastet werden. Per Lastenausgleich kann auch die Verfügbarkeit durch Verteilung einer Arbeitsauslastung auf mehrere redundante Computeressourcen verbessert werden.

Bei Verwendung von Lastenausgleichsmodulen wird Datenverkehr an VMs im Anwendungssubnetz geleitet. In diesem Beispiel wird Hochverfügbarkeit mithilfe von SAP Web Dispatcher und Azure Standard Load Balancer erzielt. Für diese beiden Dienste wird auch die Erweiterung der Kapazität per Aufskalierung unterstützt. Je nach Art des Datenverkehrs und der erforderlichen Funktionalität, z. B. SSL-Beendigung und -Weiterleitung (Secure Sockets Layer), können Sie auch Azure Application Gateway oder andere Partnerprodukte verwenden.

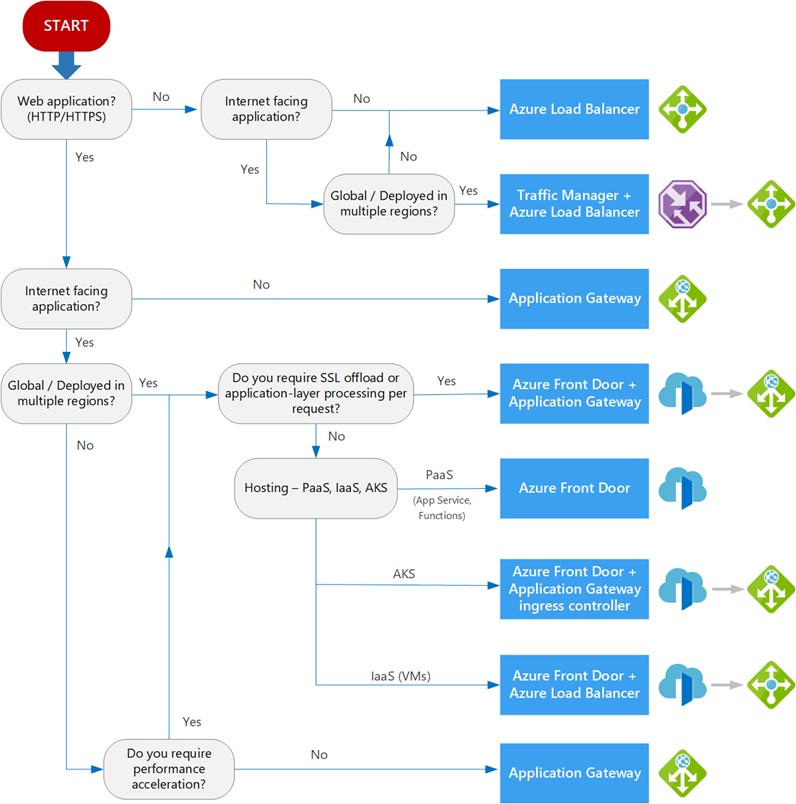

Für die Kategorisierung von Azure-Lastenausgleichsdiensten können Sie die folgenden Dimensionen verwenden: global/regional und HTTP(S)/Nicht-HTTP(S).

Globale Lastenausgleichsdienste verteilen den Datenverkehr auf regionale Back-Ends, Clouds oder hybride lokale Dienste. Diese Dienste leiten den Endbenutzer-Datenverkehr an das nächstgelegene verfügbare Back-End weiter. Bei diesen Diensten wird zudem die Verfügbarkeit und Leistung maximiert, indem auf Änderungen der Zuverlässigkeit oder Leistung eines Diensts reagiert wird. Sie können sich diese Dienste als Systeme vorstellen, mit denen ein Lastenausgleich zwischen Anwendungsstempeln, Endpunkten oder Skalierungseinheiten hergestellt wird, die in verschiedenen Regionen bzw. geografischen Regionen gehostet werden.

Regionale Lastenausgleichsdienste verteilen Datenverkehr in virtuellen Netzwerken auf VMs oder zonale und zonenredundante Dienstendpunkte innerhalb einer Region. Sie können sich diese Dienste als Systeme vorstellen, die einen Lastenausgleich zwischen virtuellen Computern, Containern oder Clustern innerhalb einer Region in einem virtuellen Netzwerk herstellen.

Bei HTTP(S)-Lastenausgleichsdiensten handelt es sich um Layer 7-Lastenausgleichsmodule, die nur HTTP(S)-Datenverkehr akzeptieren und für Webanwendungen oder andere HTTP(S)-Endpunkte bestimmt sind. HTTP(S)-Lastenausgleichsdienste verfügen über Features wie SSL-Auslagerung, WAF, pfadbasierter Lastenausgleich und Sitzungsaffinität.

Lastenausgleichsdienste ohne HTTP(S), die nicht auf HTTP(S) basierenden Datenverkehr verarbeiten können, werden für Workloads außerhalb des Webs empfohlen.

In der folgenden Tabelle sind die Azure-Lastenausgleichsdienste nach Kategorie zusammengefasst:

| Dienst | Global oder regional | Empfohlener Datenverkehr |

|---|---|---|

| Azure Front Door | Global | HTTP/S |

| Traffic Manager | Global | Nicht-HTTP/S |

| Application Gateway | Länderspezifisch | HTTP/S |

| Azure Load Balancer | Länderspezifisch | Nicht-HTTP/S |

Front Door ist ein Netzwerk für die Anwendungsbereitstellung, mit dem ein globaler Lastenausgleichs- und Websitebeschleunigungsdienst für Webanwendungen bereitgestellt wird. Front Door verfügt über Layer 7-Funktionen, z. B. SSL-Auslagerung, pfadbasiertes Routing, schnelles Failover und Zwischenspeicherung, um die Leistung und Verfügbarkeit für Ihre Anwendungen zu verbessern.

Traffic Manager ist ein DNS-basierter Lastenausgleich für Datenverkehr, der es Ihnen ermöglicht, den Datenverkehr optimal auf Dienste in den globalen Azure-Regionen zu verteilen und gleichzeitig die Hochverfügbarkeit und Reaktionsfähigkeit sicherzustellen. Da es sich bei Traffic Manager um einen DNS-basierten Lastenausgleichsdienst handelt, wird der Lastenausgleich nur auf Domänenebene durchgeführt. Aus diesem Grund kann ein Failover nicht so schnell wie von Front Door durchgeführt werden, da die DNS-Zwischenspeicherung und Systeme, bei denen DNS-TTL nicht berücksichtigt wird, häufig Probleme verursachen.

Von Application Gateway wird ein verwalteter Controller zur Anwendungsbereitstellung mit verschiedenen Funktionen für den Layer 7-Lastenausgleich bereitgestellt. Sie können per Application Gateway die Produktivität von Webfarmen optimieren, indem Sie die CPU-intensive SSL-Beendigung auf das Gateway auslagern.

Azure Load Balancer ist ein äußerst leistungsfähiger Layer 4-Lastenausgleichsdienst für ein- und ausgehenden Datenverkehr mit extrem niedriger Latenz für alle UDP- und TCP-Protokolle. Mit Load Balancer werden Millionen von Anforderungen pro Sekunde verarbeitet. Load Balancer ist zonenredundant und sorgt für Hochverfügbarkeit über mehrere Verfügbarkeitszonen hinweg.

Die folgende Entscheidungsstruktur dient Ihnen als Hilfe beim Treffen von Lastenausgleichsentscheidungen für „SAP in Azure“-Anwendungen:

Für jede SAP-Anwendung gelten besondere Anforderungen. Aus diesem Grund sollten Sie das obige Flussdiagramm und die Empfehlungen als Ausgangspunkt für eine ausführlichere Evaluierung ansehen. Wenn Ihre SAP-Anwendung aus mehreren Workloads besteht, sollten Sie jede Workload getrennt evaluieren. Eine vollständige Lösung kann zwei oder mehr Lastenausgleichslösungen umfassen.

Überwachen der Sicherheit

Azure Monitor für SAP-Lösungen ist ein Azure-natives Überwachungsprodukt für SAP-Landschaften, das sowohl für „SAP in Azure“-VMs als auch für SAP HANA in Azure (große Instanzen) funktioniert. Mit Azure Monitor für SAP-Lösungen können Sie Telemetriedaten aus der Azure-Infrastruktur sowie aus Datenbanken an einem zentralen Ort sammeln und Telemetriedaten zur schnelleren Problembehandlung visuell korrelieren.

Entscheidungen in Bezug auf Sicherheitsbereiche

Die folgenden Empfehlungen gelten für verschiedene Sicherheitsszenarien. Für die Bereiche gilt jeweils die Anforderung, dass die Sicherheitslösung kostengünstig und skalierbar ist.

| Bereich (Szenario) | Empfehlung | Notizen |

|---|---|---|

| Nutzen einer Gesamtübersicht über den Sicherheitsstatus in Azure und in der lokalen Umgebung | Standard-Tarif von Microsoft Defender für Cloud | Im Standard-Tarif von Microsoft Defender für Cloud wird das Onboarding für Windows- und Linux-Computer aus der lokalen Umgebung und der Cloud unterstützt und eine Gesamtübersicht des Sicherheitsstatus angezeigt. |

| Verschlüsseln aller „SAP in Azure“-Datenbanken zur Erfüllung gesetzlicher Anforderungen | Native SAP HANA-Verschlüsselung und SQL-TDE | Verwenden Sie für Datenbanken die native SAP HANA-Verschlüsselungstechnologie. Aktivieren Sie TDE, wenn Sie SQL-Datenbank verwenden. |

| Schützen einer SAP Fiori-Anwendung für globale Benutzer mit HTTPS-Datenverkehr | Azure Front Door | Front Door ist ein Netzwerk für die Anwendungsbereitstellung, das globalen Lastenausgleichs- und Websitebeschleunigungsdienst für Webanwendungen bereitstellt. |

Entwurfsempfehlungen in Bezug auf Compliance und Governance

Azure Advisor ist kostenlos verfügbar und verschafft Ihnen eine Gesamtübersicht über Ihre „SAP in Azure“-Abonnements. Entwurfsempfehlungen in Bezug auf Zuverlässigkeit, Resilienz, Sicherheit, Leistung, Kosten und optimalen Betrieb finden Sie in den Empfehlungen zu Azure Advisor.

Verwenden von Azure Policy

Azure Policy unterstützt Sie bei der Durchsetzung von Organisationsstandards und der Bewertung der Compliance im großen Stil über das zugehörige Dashboard für die Einhaltung von Bestimmungen. Azure Policy verfügt über eine aggregierte Ansicht zur Bewertung des Gesamtzustands der Umgebung mit der Möglichkeit, einen Drilldown zu den einzelnen Ressourcen und Richtlinien durchzuführen.

Außerdem trägt Azure Policy durch die Möglichkeit zur Massenwartung für vorhandene Ressourcen und automatischen Wartung für neue Ressourcen dazu bei, dass die Konformität Ihrer Ressourcen sichergestellt ist. Azure-Beispielrichtlinien dienen zum Anwenden von zulässigen Standorten auf Verwaltungsgruppen, Erzwingen eines Tags und des zugehörigen Werts für Ressourcen, Erstellen einer VM über einen verwalteten Datenträger oder Benennen von Richtlinien.

Verwalten der Kosten für SAP in Azure

Die Kostenverwaltung ist sehr wichtig. Microsoft bietet viele verschiedene Optionen zum Optimieren der Kosten an, z. B. Reservierungen, richtige Dimensionierung und „Snoozing“. Es ist wichtig, dass Sie mit den Ausgabenlimits vertraut sind und entsprechende Benachrichtigungen einrichten. Sie können diese Überwachung auch so erweitern, dass sie in die allgemeine ITSM-Lösung (IT-Service-Management) integriert ist.

Automatisieren von SAP-Bereitstellungen

Sparen Sie Zeit, und reduzieren Sie die Fehleranzahl, indem Sie SAP-Bereitstellungen automatisieren. Die Bereitstellung von komplexen SAP-Landschaften in einer öffentlichen Cloud ist keine einfache Aufgabe. Unter Umständen sind SAP Basic-Teams sehr gut mit den herkömmlichen Aufgaben der Installation und Konfiguration von lokalen SAP-Systemen vertraut. Für das Entwerfen, Erstellen und Testen von Cloudbereitstellungen ist häufig aber zusätzliches Domänenwissen erforderlich. Weitere Informationen finden Sie unter SAP-Plattform für Unternehmen: Automatisierung und DevOps.

Sperren von Ressourcen für Produktionsworkloads

Erstellen Sie die erforderlichen Azure-Ressourcen am Anfang Ihres SAP-Projekts. Wenn alle Ergänzungen, Verschiebungen und Änderungen abgeschlossen sind und die Bereitstellung von SAP in Azure betriebsbereit ist, sollten Sie alle Ressourcen sperren. Nur ein Superadministrator kann eine Ressource, z. B. eine VM, dann entsperren und Änderungen dafür zulassen. Weitere Informationen finden Sie unter Sperren von Ressourcen, um unerwartete Änderungen zu verhindern.

Implementieren der rollenbasierten Zugriffssteuerung

Passen Sie die Rollen der rollenbasierten Zugriffssteuerung (Role-Based Access Control, RBAC) für Spoke-Abonnements von SAP in Azure an, um versehentliche netzwerkbezogene Änderungen zu vermeiden. Sie können es für Teammitglieder in der „SAP in Azure“-Infrastruktur zulassen, VMs in einem virtuellen Azure-Netzwerk bereitzustellen, und gleichzeitig verhindern, dass sie Änderungen in dem virtuellen Netzwerk vornehmen, das per Peering mit dem Hub-Abonnement verbunden ist. Entsprechend lassen Sie für die Mitglieder des Netzwerkteams dann die Erstellung und Konfiguration von virtuellen Netzwerken zu und verhindern gleichzeitig die Bereitstellung oder Konfiguration von VMs in virtuellen Netzwerken, in denen SAP-Anwendungen ausgeführt werden.

Verwenden des Azure-Connectors für SAP LaMa

In einer typischen SAP-Umgebung werden häufig mehrere Anwendungslandschaften bereitgestellt, z. B. ERP, SCM und BW, und es besteht die ständige Anforderung, Kopier- und Aktualisierungsvorgänge für SAP-Systeme durchzuführen. Beispiele hierfür sind das Erstellen von neuen SAP-Projekten für technische oder Anwendungsreleases oder das regelmäßige Aktualisieren von Qualitätssicherungssystemen mit Kopien aus der Produktion. Der End-to-End-Prozess für Kopier- und Aktualisierungsvorgänge von SAP-Systemen kann sowohl zeitaufwändig als auch mit hohem Arbeitsaufwand verbunden sein.

Mit der SAP Landscape Management (LaMa) Enterprise Edition kann die betriebliche Effizienz erhöht werden, indem mehrere Schritte der Kopier- und Aktualisierungsvorgänge für SAP-Systeme automatisiert werden. Der Azure-Connector für LaMa ermöglicht das Kopieren, Löschen und Neuanordnen der von Azure verwalteten Datenträger, um für Ihr SAP-Betriebsteam die Kopier- und Aktualisierungsvorgänge für SAP-Systeme zu beschleunigen und den manuellen Aufwand zu reduzieren.

Für VM-Vorgänge können mit dem Azure-Connector für LaMa die Ausführungskosten für Ihre SAP-Umgebung in Azure verringert werden. Sie können Ihre virtuellen SAP-Computer beenden und starten und deren Zuordnung aufheben. Dies ermöglicht es Ihnen, bestimmte Workloads mit einem reduzierten Auslastungsprofil auszuführen. Über die LaMa-Benutzeroberfläche können Sie die Planung für Ihre SAP S/4HANA-Sandbox-VM beispielsweise so festlegen, dass sie nicht rund um die Uhr online ist, sondern nur zehn Stunden lang (von 08:00 bis 18:00). Darüber hinaus können Sie mit dem Azure-Connector für LaMa auch direkt in LaMa die Größe Ihrer VMs anpassen, wenn sich der Leistungsbedarf erhöht.

Entscheidungen in Bezug auf Compliance- und Governancebereiche

Die folgenden Empfehlungen gelten für verschiedene Compliance- und Governanceszenarien. Für die Bereiche gilt jeweils die Anforderung, dass die Lösung kostengünstig und skalierbar ist.

| Bereich (Szenario) | Empfehlung | Notizen |

|---|---|---|

| Konfigurieren eines Governancemodells für Standardnamenskonventionen und Pullen von Berichten basierend auf der Kostenstelle | Azure Policy und Azure-Tags | Verwenden Sie Azure Policy und die Kennzeichnung mit Tags gemeinsam, um die Anforderungen zu erfüllen. |

| Vermeiden des versehentlichen Löschens von Azure-Ressourcen | Azure-Ressourcensperren | Mit Azure-Ressourcensperren kann das versehentliche Löschen von Ressourcen verhindert werden. |

| Anzeigen einer Gesamtübersicht mit Optionen für Kostenoptimierung, Resilienz, Sicherheit, optimalen Betrieb und Leistung für „SAP in Azure“-Ressourcen | Azure Advisor | Azure Advisor ist kostenlos verfügbar und verschafft Ihnen eine Gesamtübersicht über Ihre „SAP in Azure“-Abonnements. |

Nächste Schritte

- Einführung in Azure-Sicherheit

- Handbuch zur Architektur von SAP in Azure

- Prüfliste für die Planung und Bereitstellung von SAP-Workloads in Azure

- Bewährte Methoden für das Migrieren von SAP-Anwendungen zu Azure: Teil 1

- SAP in Azure: Entwürfe zur Sicherstellung der Effizienz und des optimalen Betriebs

- Azure Virtual Machines – Planung und Implementierung für SAP NetWeaver