Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

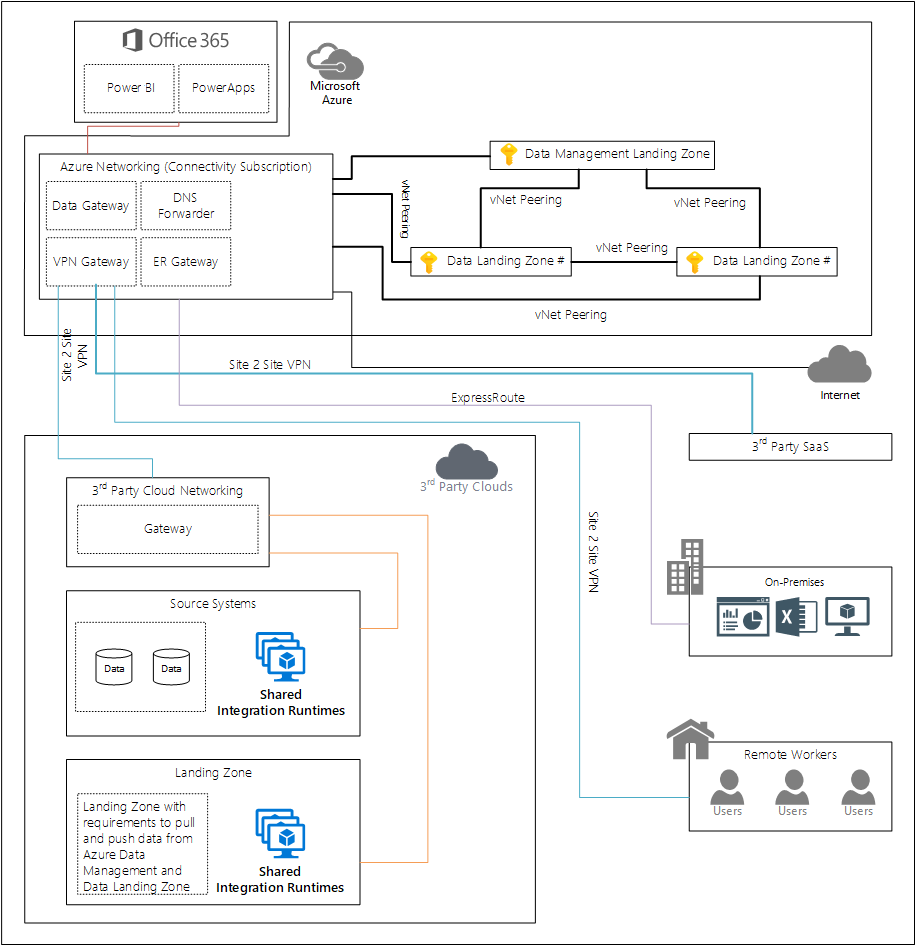

Dieser Artikel enthält Überlegungen und Richtlinien zum Entwurf von Netzwerken und Verbindungen mit bzw. von Datenverwaltungszielzonen und Datenzielzonen. Er baut auf Informationen im Artikel Übersicht über Netzwerktopologie und Konnektivität in Azure auf.

Da Datenverwaltung und Datenlandezonen wichtig sind, sollten Sie auch die Anleitungen für die Entwurfsbereiche der Azure-Landezone in Ihr Design einschließen.

Dieser Abschnitt enthält einen allgemeinen Überblick über das Netzwerkmuster sowie weiterführende Links zur Bereitstellung in einzelnen und mehreren Azure-Regionen.

Analysen auf Cloudebene ermöglichen es, Datasets problemlos über mehrere Datendomänen und Datenzielzonen hinweg ohne kritische Bandbreiten- oder Wartezeiteinschränkungen und ohne Erstellung mehrerer Kopien des gleichen Datasets gemeinsam zu nutzen und auf sie zuzugreifen. Um diese Zusage zu erfüllen, müssen verschiedene Netzwerkdesigns berücksichtigt, ausgewertet und getestet werden, um sicherzustellen, dass diese mit den vorhandenen Hub- und Spoke- und vWAN-Bereitstellungen von Unternehmen kompatibel sind.

Abbildung 1: Netzwerkübersicht für Analysen auf Cloudebene.

Wichtig

In diesem Artikel und anderen Artikeln im Abschnitt "Netzwerk" werden geschäftsübergreifende Einheiten beschrieben, die Daten gemeinsam nutzen. Dies ist jedoch möglicherweise nicht Ihre erste Strategie und sie müssen zuerst auf Basisebene beginnen.

Entwerfen Sie Ihr Netzwerk so, dass Sie letztendlich unser empfohlenes Setup zwischen Datenzielzonen implementieren können. Stellen Sie sicher, dass die Datenverwaltungszielzonen direkt mit den Zielzonen für die Governance verbunden sind.

Netzwerkfunktionen der Zielzone für die Datenverwaltung

Sie können virtuelle Netzwerke mit virtuellem Netzwerk-Peering miteinander verbinden. Diese virtuellen Netzwerke können sich in denselben oder verschiedenen Regionen befinden und werden auch als globales virtuelles Netzwerk-Peering bezeichnet. Nach dem Peering der virtuellen Netzwerke kommunizieren Ressourcen in beiden virtuellen Netzwerken miteinander. Diese Kommunikation hat die gleiche Latenz und Bandbreite wie die Ressourcen im selben virtuellen Netzwerk.

Die Datenverwaltungszielzone stellt durch das Peering virtueller Netzwerke eine Verbindung mit dem Azure-Netzwerkverwaltungsabonnement her. Das Peering virtueller Netzwerke stellt dann über ExpressRoute-Verbindungen und Clouds von Drittanbietern eine Verbindung mit lokalen Ressourcen her.

Dienste der Datenverwaltungszielzone, die Azure Private Link unterstützen, werden in das virtuelle Netzwerk der Zielzone für die Datenverwaltung eingefügt.

Von Datenverwaltungszielzonen zu Datenzielzonen

Für jede neue Datenlandezone sollten Sie das Peering virtueller Netzwerke von der Datenverwaltungszielzone zur Datenzielzone einrichten.

Wichtig

Eine Datenverwaltungszielzone stellt mithilfe des Peerings virtueller Netzwerke eine Verbindung mit Datenzielzone her.

Von Datenzielzonen zu Datenzielzonen

Es gibt Optionen, mit denen sich diese Konnektivität erreichen lässt. Es empfiehlt sich, eine der folgenden Anleitungen heranzuziehen (je nachdem, ob Sie über eine Bereitstellung mit einer einzelnen Region oder über eine Bereitstellung mit mehreren Regionen verfügen):

Von Datenverwaltungszielzonen zu Clouds von Drittanbietern

Verwenden Sie zum Einrichten der Konnektivität zwischen einer Datenverwaltungszielzone und einer Drittanbieter-Cloud eine standortübergreifende VPN-Gatewayverbindung. Dieses VPN kann Ihre lokale oder Drittanbieter-Cloud-Zielzone mit einem virtuellen Azure-Netzwerk verbinden. Diese Verbindung wird über einen IPsec- oder Internet Key Exchange v1 oder v2 (IKEv1 oder IKEv2) VPN-Tunnel erstellt.

Site-to-Site VPNs können eine bessere Kontinuität für Ihre Workloads in einem Hybrid-Cloud-Setup mit Azure bieten.

Wichtig

Für Verbindungen mit einer Drittanbieter-Cloud empfehlen wir die Implementierung eines Standort-zu-Standort-VPN zwischen Ihrem Azure-Konnektivitätsabonnement und dem Cloudkonnektivitätsabonnement von Drittanbietern.

Private Endpunkte

Sofern verfügbar, wird bei Analysen auf Cloudebene Private Link für gemeinsam genutzte PaaS-Funktionen (Platform-as-a-Service) verwendet. Private Link ist für mehrere Dienste verfügbar und befindet sich in der öffentlichen Vorschau für weitere Dienste. Private Link befasst sich mit Datenexfiltrationsbedenken im Zusammenhang mit Dienstendpunkten.

Die aktuelle Liste der unterstützten Produkte finden Sie unter Ressourcen für private Links.

Wenn Sie planen, mandantenübergreifende private Endpunkte zu implementieren, wird empfohlen, dass Sie den Grenzwert für mandantenübergreifende private Endpunktverbindungen in Azureüberprüfen.

Vorsicht

Standardmäßig verwenden Analysenetzwerke im Cloud-Maßstab private Endpunkte, um auf PaaS-Dienste zuzugreifen, wo sie verfügbar sind.

Implementieren des Azure DNS-Resolvers für private Endpunkte

Realisieren Sie die DNS-Auflösung für private Endpunkte mithilfe von zentralen Azure Private DNS-Zonen. Erforderliche DNS-Einträge für private Endpunkte können automatisch mithilfe von Azure-Richtlinien erstellt werden, um den Zugriff über vollqualifizierte Domänennamen (FQDNs) zu ermöglichen. Der Lebenszyklus der DNS-Einträge folgt dem Lebenszyklus der privaten Endpunkte. Sie wird automatisch entfernt, wenn der private Endpunkt gelöscht wird.