Lamna Healthcare-Szenario für Cloud-Skalierungsanalysen in Azure

Diese Referenzarchitektur ist für Kunden geschrieben, die Cloud-Skalierungsanalysen nicht nur zur Skalierbarkeit, sondern zum Sichern ihrer Daten verwenden möchten. Es zeigt, wie der Zugriff auf vertrauliche Daten gesteuert werden kann und wie angemessen desensibilisierte Daten für Analysten freigegeben werden können.

Kundenprofil

Lamna Healthcare (Lamna) bietet Patientenmanagement-Dienstleistungen für Gesundheitsdienstleister an. Sie verarbeiten hochsensible Patientendaten im Laufe ihres Geschäfts. Der Zugriff auf die detaillierten Daten muss sorgfältig eingeschränkt werden. Lamna möchte jedoch auch einige Versionen dieser Daten sicher verwenden, um über die Geschäftspraktiken des Unternehmens zu informieren. Sie benötigen einen Mechanismus, um die Daten mit Analysten zu teilen, die nicht gegen patientenbasiertes Vertrauen oder Datenschutzgesetze verstoßen.

Aktuelle Situation

Heute speichert Lamna alle seine Daten lokal. Die Patientendaten werden in einem herkömmlichen Datenbanksystem gespeichert. Da ihr Unternehmen jedoch gewachsen ist und das Datenvolumen gestiegen ist, muss das Unternehmen seine Patientenanwendungen in die Cloud migrieren. Im Rahmen dieses Übergangs möchten sie die Daten aus der Anwendung in eine cloudbasierte Analyseplattform kopieren, die es ihren Analysten ermöglicht, die Daten besser zu nutzen, ohne zusätzliche Lasten auf die Anwendungsdatenbank zu setzen.

Ein kritisches Anliegen für Lamna ist die Sicherheit der Patientendaten. Als Gesundheitsunternehmen unterliegen sie mehreren verschiedenen Datenschutzgesetzen.

Architekturlösung

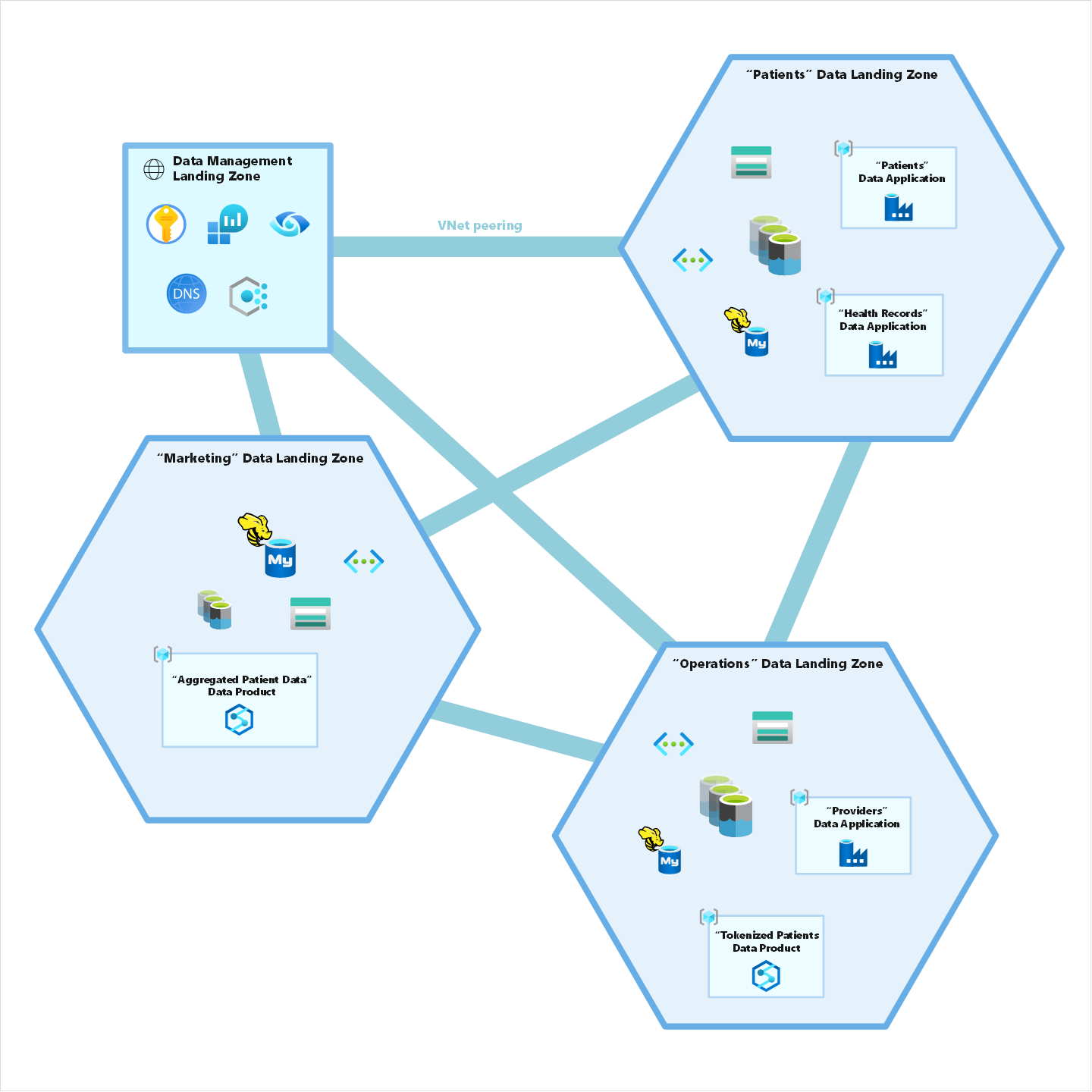

Lamna wird Cloud-Skalierungsanalysen als Lösung für eine cloudbasierte Analyseplattform implementieren. Sie setzen sowohl auf mehrere Landezonen als auch auf eine stärkere Skalierbarkeit und eine klare Trennung sensibler Datenprodukte.

Zielzone für die Datenverwaltung

Ein kritisches Konzept für jede Cloud-Analyse-Implementierung ist die Einrichtung einer Landing Zone für die Datenverwaltung. Dieses Abonnement enthält Ressourcen, die für alle Zielzonen freigegeben werden. Dies schließt freigegebene Netzwerkkomponenten wie eine Firewall und private DNS-Zonen ein. Sie umfasst auch Ressourcen für Daten- und Cloudgovernance. Microsoft Purview und Databricks Unity Catalog wurden als Dienste auf Mandantenebene bereitgestellt.

Zielzone für Patientendaten

Im Organigramm von Lamna ist die Patientenmanagementgruppe Teil der Betriebsgruppe. Angesichts der extrem sensiblen Daten, die sie verwendet, verfügt sie jedoch über eine eigene Datenzielzone in der Analysearchitektur auf Cloudebene.

Dieser Landebereich enthält eine Kopie der detaillierten Gesundheitsdaten und Gesundheitsakten aus der Patientenverwaltungsanwendung des Unternehmens sowie verwandte Datenprodukte. Diese Datenprodukte werden durch Datenanwendungen in die Zielzone geladen, die die Daten regelmäßig in der Cloud erfassen und in Azure Data Lake Storage speichern.

Zielzone der operativen Daten

Die Betriebsgruppe bei Lamna ist für die Kerngeschäftslinie des Unternehmens verantwortlich, nämlich beratungsdienste für Gesundheitsdienstleister. In ihrer Betriebsdaten-Landezone speichern sie Daten im Zusammenhang mit diesen Gesundheitsdienstleistern und den Diensten, mit denen sie sich engagieren.

Wie alle Geschäftsdaten gibt es ein Element der Sensibilität bei diesen Datenprodukten, und Lamna of möchte seine Kundenliste schützen. Da diese Daten jedoch keine Gesundheitsinformationen zu Einzelpersonen enthalten, unterliegen sie nicht den strengsten Datenschutzgesetzen.

Datenanwendungen

Die operative Zielzone verfügt über eine Datenanwendung, die die Daten des Gesundheitsanbieters aus dem lokalen operativen System von Lamna lädt. Wie bei allen Datenanwendungen landt dies die Daten in der Cloud as-is und wendet keine Transformationen auf die Datenprodukte an.

Datenprodukte

Analysten in lamna benötigen Zugriff auf Daten, um Berichte für das Unternehmen zu erstellen. Ein Großteil der Daten ist jedoch für ein breites Publikum viel zu sensibel. Um sicheren Zugriff auf die hochsensiblen Patientendaten zu ermöglichen, hat das operative Team ein tokenisiertes Patientendatasetprodukt in seiner Zielzone erstellt. Mit Azure Data Factory werden Patientendaten aus der Patientenzielzone kopiert. Das Team war jedoch vorsichtig, alle Spalten, die personenbezogene Daten enthalten, zu entfernen oder zu tokenisieren. In diesem Schritt können Analysten die Daten für Geschäftszwecke verwenden, ohne persönliche Details der Patienten offen zu stellen.

Zielzone für Marketingdaten

Die Marketinggruppe konzentriert sich auf den Erwerb neuer Kunden und die Verwaltung der Position von Lamna auf dem Markt. Ihre Marketingzielzone wird hauptsächlich verwendet, um externe Datenprodukte zu den Märkten, die das Unternehmen bedient, und der Gesundheitsbranche zu speichern und zu analysieren.

Um jedoch einen neuen Marketing-Push zu unterstützen, möchte die Gruppe eine Studie der Gesundheitsergebnisse für die Patienten durchführen, die von Lamnas Kunden bedient werden. Sie hoffen, einen faktenbasierten Bericht zu erstellen, der von starken statistischen Erkenntnissen unterstützt wird, die zeigen, dass ihr Ansatz für das Gesundheitswesen zu besseren Ergebnissen führt.

Um diesen neuen Aufwand zu unterstützen, müssen Forscher in der Marketinggruppe auf sichere und konforme Weise auf die streng vertraulichen Patientendaten zugreifen und gleichzeitig die benötigten Informationen abrufen können.

Um diesen Bedarf zu erfüllen, erstellt das Marketingteam aggregierte Datenprodukte aus dem tokenisierten Patienten-Dataset, das vom Betriebsteam erstellt wurde. Diese Datenprodukte enthalten keine individuellen Gesundheitsdaten. Stattdessen gruppieren sie Datensätze über verschiedene Achsen hinweg. Dies hilft Forschern, Studien der Bevölkerung als Ganzes durchzuführen, ohne den Zugang zu gesundheitsdaten zu riskieren.

Abbildung 1: Diagramm der Lamna-Architektur. Nicht alle Azure-Dienste werden im Diagramm dargestellt. Es wird vereinfacht dargestellt, um die Kernkonzepte der Ressourcenorganisation innerhalb der Architektur hervorzuheben.

Grund

Sollten alle vertraulichen Daten immer über eine eigene Datenlandungszone verfügen?

Nein. Nur die am stärksten eingeschränkten Daten, die besonderen Schutz erfordern, wie Just-in-Time-Zugriff oder kundenseitig verwaltete Schlüssel, benötigen eine eigene Zielzone. Für andere Szenarien bieten andere Datenschutzfeatures in Azure eine hochgradig sichere Umgebung für Ihre Daten. Dazu gehören Sicherheit auf Zeilenebene, Sicherheit auf Spaltenebene und verschlüsselte Spalten.

Nächste Schritte

- Fahren Sie mit Bereitstellungsvorlagen für Analysen auf Cloudebene fort.

- Weitere Informationen finden Sie unter Grundlegendes zum Datenschutz für Analysen auf Cloudebene in Azure.