Azure VMware Solution-Netzwerk – Grundlagen

In diesem Artikel werden einige grundlegende Konzepte zum Azure VMware Solution-Netzwerk zusammengefasst. Das Verständnis dieser Konzepte ist eine Voraussetzung für das Verständnis der Netzwerkarchitekturen in den anderen Artikeln in diesem Leitfaden.

Azure ExpressRoute-Verbindungen und private Azure VMware Solution-Clouds

Azure VMware Solution wird auf Bare-Metal-VMware ESXi-Knoten ausgeführt, die in einem Azure-Rechenzentrum bereitgestellt und an dessen physisches Netzwerk angefügt sind. So wie ExpressRoute-Verbindungen es Ihnen ermöglichen, Layer-3-Konnektivität zwischen externen Netzwerken und virtuellen Azure-Netzwerken einzurichten, stellt auch eine dedizierte ExpressRoute-Implementierung Layer-3-Konnektivität zwischen physischen ESXi-Knoten und virtuellen Azure-Netzwerken bereit.

Wenn eine private Azure VMware Solution-Cloud bereitgestellt wird, wird auch eine zugehörige ExpressRoute-Verbindung in einem von Microsoft verwalteten Abonnement instanziiert. Der Besitzer bzw. die Besitzerin der privaten Cloud kann dann die Verbindung mit einem oder mehreren virtuellen ExpressRoute-Netzwerkgateways in virtuellen Azure-Netzwerken verknüpfen, indem Autorisierungsschlüssel für die Verbindung verwendet werden. (Dieses Verfahren ist identisch mit dem Verfahren, das zum Erstellen von Verbindungen zwischen ExpressRoute-Gateways und kundenseitig verwalteten Verbindungen verwendet wird.) Ausführliche Anweisungen finden Sie in der Dokumentation zu Azure VMware Solution.

ExpressRoute Global Reach und private Azure VMware Solution-Clouds

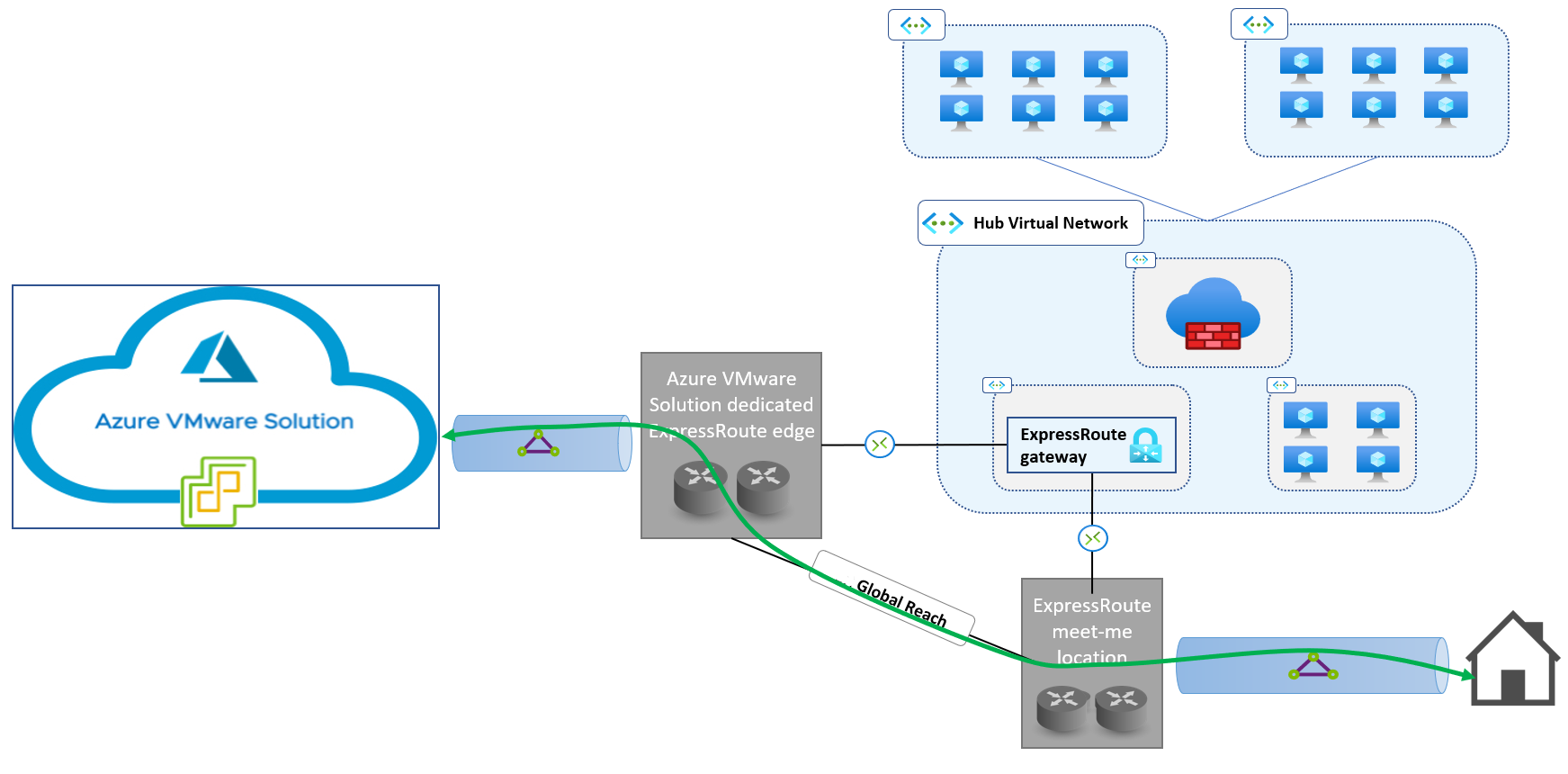

Ein Azure ExpressRoute-Gateway kann nicht zum Weiterleiten des Datenverkehrs zwischen lokalen Standorten verwendet werden, die über verschiedene Schaltkreise mit ihm verbunden sind. Diese Einschränkung gilt auch für die dedizierte ExpressRoute-Implementierung von Azure VMware Solution, wie hier gezeigt:

Global Reach ist ein ExpressRoute-Feature, mit dem Sie zwei ExpressRoute-Verbindungen verknüpfen können, sodass die mit den einzelnen Verbindungen verknüpften Netzwerke Datenverkehr über das Microsoft-Backbone weiterleiten können. Global Reach ist in der dedizierten ExpressRoute-Implementierung von Azure VMware Solution verfügbar. Sie können Global Reach also verwenden, um ExpressRoute-Verbindungen, die von Azure VMware Solution verwaltet werden, mit Verbindungen zu verknüpfen, die Sie verwalten, wodurch Layer-3-Konnektivität zwischen lokalen Netzwerken und privaten Azure VMware Solution-Clouds bereitgestellt wird.

Hinweis

Um maximale Ausfallsicherheit bereitzustellen, sollten zwei kundenseitig verwaltete ExpressRoute-Verbindungen an verschiedenen Peeringstandorten verwendet werden, um lokale Rechenzentren mit dem Microsoft-Backbone zu verbinden. In diesem Fall sollte jede kundenseitig verwaltete ExpressRoute-Verbindung über eine Global Reach-Verbindung zur privaten Azure VMware Solution-Cloud (und zu Azure Virtual Networks) verfügen. In diesem Artikel finden Sie Anleitungen zu robusten ExpressRoute-Implementierungen.

Azure VMware Solution-Netzwerktopologie

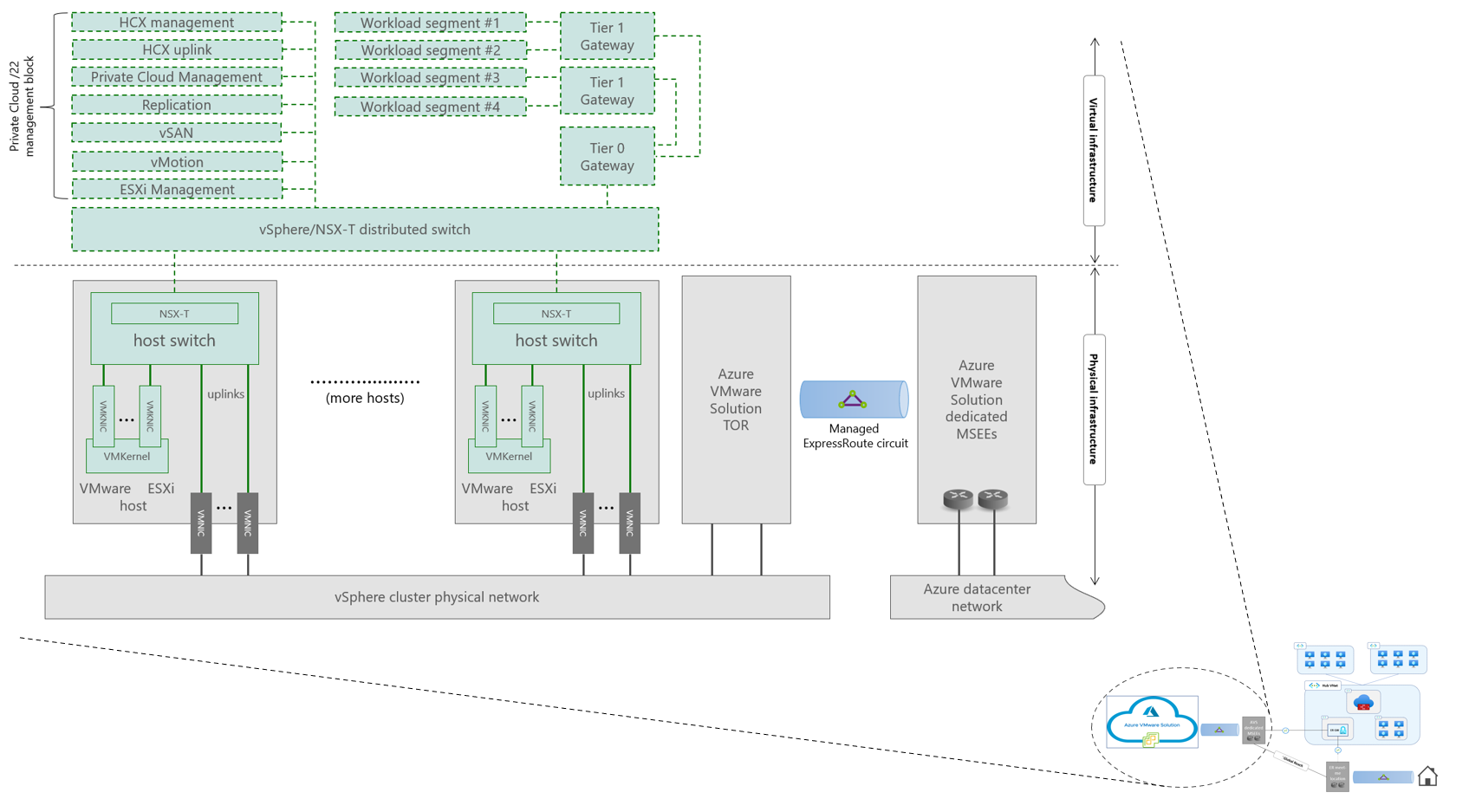

Eine private Azure VMware Solution-Cloudinfrastruktur umfasst mehrere Netzwerksegmente. Die Segmente werden vom Netzwerkvirtualisierungsstapel von VMware (verteilte virtuelle Switches) implementiert und über die physischen NICs des ESXi-Hosts mit der zugrunde liegenden physischen Infrastruktur verknüpft.

Verwaltungsnetzwerke unterstützen grundlegende vSphere-Clusterfunktionen, z. B. virtuelle Computer für vCenter Server und die NSX-T-Verwaltung, vMotion, Replikation und vSAN. Der Adressraum der Verwaltungsnetzwerke wird aus dem Adressblock /22 zugewiesen, der jeder privaten Azure VMware Solution-Cloud während der Bereitstellung zugewiesen wird. Ausführliche Informationen dazu, wie IP-Adressbereiche vom /22-Block den Verwaltungsnetzwerken zugewiesen werden, finden Sie unter Überlegungen zu Routing und Subnetz.

Workloadsegmente sind kundendefinierte NSX-T-Segmente, an die Azure VMware Solution-VMs angefügt sind. Der Adressbereich für ein Workloadsegment ist kundendefiniert. Eine Überlappung mit folgenden Komponenten ist nicht möglich:

- Der /22-Verwaltungsblock der privaten Azure VMware Solution-Cloud

- Adressbereiche, die in virtuellen Azure-Netzwerken mit Peers verwendet werden

- Adressbereiche, die in Remotenetzwerken verwendet werden, die mit der privaten Cloud verbunden sind

Workloadsegmente können an Gateways der Ebene 1 angefügt werden. Eine private Azure VMware Solution-Cloud kann über ein oder mehrere Gateways der Ebene 1 verfügen. Sie können Gateways der Ebene 1 mit dem Standardgateway der Ebene 0 der privaten Cloud verknüpfen, wodurch Konnektivität mit dem physischen Netzwerk außerhalb des vSphere/NSX-T-Clusters bereitgestellt wird.

Die Netzwerktopologie einer privaten Azure VMware Solution-Cloud wird hier gezeigt:

Dynamisches Routing in Azure VMware Solution

Private Azure VMware Solution-Clouds stellen eine Verbindung mit virtuellen Azure-Netzwerken und Remotestandorten über die verwalteten ExpressRoute-Verbindung her. Das BGP (Border Gateway Protocol) wird wie folgt für dynamischen Routenaustausch verwendet:

In der Standardtopologie, die in der vorherigen Abbildung dargestellt ist:

Routen für Verwaltungs- und Workloadsegmente in der privaten Azure VMware Solution-Cloud werden allen ExpressRoute-Gateways angekündigt, die mit der verwalteten Verbindung der privaten Cloud verknüpft sind. In entgegengesetzter Richtung kündigen ExpressRoute-Gateways Routen für folgende Präfixe an:

- Die Präfixe, die den Adressraum ihres eigenen virtuellen Netzwerks umfassen

- Die Präfixe, die den Adressraum aller virtuellen Netzwerke mit direktem Peering umfassen, wenn das Peering so konfiguriert ist, dass der Gatewaytransit zugelassen wird (die rote gepunktete Linie im Diagramm).

Routen für Verwaltungs- und Workloadsegmente in der privaten Azure VMware Solution-Cloud werden allen ExpressRoute-Verbindungen angekündigt, die mit der verwalteten Verbindung der privaten Cloud über Global Reach verknüpft sind. In entgegengesetzter Richtung werden alle Routen, die vom lokalen Standort über die kundenseitig verwaltete ExpressRoute-Verbindung angekündigt werden, an die private Azure VMware Solution-Cloud (die durchgezogene gelbe Linie im Diagramm) weitergegeben.

Die vom lokalen Standort über die kundenseitig verwaltete ExpressRoute-Verbindung angekündigten Routen werden von allen ExpressRoute-Gateways erlernt, die mit der Verbindung verknüpft sind. Die Routen werden in folgende Routentabellen eingefügt:

- Die Routentabelle des virtuellen Netzwerks des Gateways

- Die Routentabelle aller virtueller Netzwerke mit direktem Peering, wenn das Peering so konfiguriert ist, dass Gatewaytransit zugelassen wird.

In entgegengesetzter Richtung kündigen ExpressRoute-Gateways Routen für folgende Präfixe an:

- Die Präfixe, die den Adressraum ihres eigenen virtuellen Netzwerks umfassen

- Die Präfixe, die den Adressraum aller virtuellen Netzwerke mit direktem Peering umfassen, wenn das Peering so konfiguriert ist, dass der Gatewaytransit zugelassen wird (die gründe gestrichelte Linie im Diagramm).

Hinweis

ExpressRoute-Gateways verteilen keine Routen über Verbindungen hinweg. Im vorherigen Diagramm verteilt das ExpressRoute-Gateway keine Routen, die in der BGP-Sitzung erlernt wurden (die rote gepunktete Linie), an die BGP-Sitzung (die grüne gestrichelte Linie), oder umgekehrt. Deshalb ist Global Reach erforderlich, um die Konnektivität zwischen der privaten Azure VMware Solution-Cloud und dem lokalen Standort zu ermöglichen.

Gebühren für ausgehende Datenübertragungen

Eine verwaltete ExpressRoute-Verbindung, die einer privaten Azure VMware Solution-Cloud zugeordnet ist, wird in einem Abonnement im Besitz von Microsoft instanziiert. Für Ihre Abonnements werden keine Gebühren (monatliche Gebühren oder Gebühren für die Datenübertragung) erhoben, die der verwalteten Verbindung zugeordnet sind. Genauer gesagt wird für Ihre Abonnements Folgendes nicht in Rechnung gestellt:

- Monatliche ExpressRoute-Gebühren für die verwaltete Verbindung

- Datenverkehr, der von einem virtuellen Azure-Netzwerk an die private Cloud über die verwaltete Verbindung übertragen wird

- Gebühren für den eingehenden und ausgehenden Datenverkehr für ExpressRoute Global Reach Wenn eine ExpressRoute-Verbindung, die Sie besitzen, über Global Reach mit einer verwalteten Azure VMware Solution-Verbindung verknüpft ist, werden auch die Gebühren für eingehenden und ausgehenden Global Reach-Datenverkehr an Ihre Verbindung unterdrückt, wenn sich Ihre Verbindung in derselben geopolitischen Region wie die private Cloud befindet.

Das virtuelle ExpressRoute-Netzwerkgateway, das mit der verwalteten Verbindung der privaten Cloud verknüpft ist, wird in einem virtuellen Netzwerk instanziiert, das Sie besitzen, sodass es auf Basis des standardmäßigen ExpressRoute-Gateways für virtuelle Netzwerke abgerechnet wird.

Alle anderen netzwerkbezogenen Ressourcen, z. B. Azure VPN-Gateways, Azure-Routenserver, virtuelle Netzwerkpeerings und öffentliche IP-Adressen, die für die in diesem Leitfaden erläuterten Topologien erforderlich sind, müssen in Ihrem Abonnement bereitgestellt werden. Sie werden zu Standardpreisen in Rechnung gestellt.

Weitere Informationen zur Abrechnung für Azure VMware Solution finden Sie im Artikel Allgemeine Fragen.

Nächste Schritte

Konnektivität zwischen Azure VMware Solution und lokalen Standorten