Überlegungen zur Plattformautomatisierung für Red Hat Enterprise Linux in Azure

In diesem Artikel wird die Verwaltung der Automatisierung für Red Hat Enterprise Linux (RHEL) in Azure beschrieben. Es beschreibt Entwurfsüberlegungen, -empfehlungen und Optionen für verschiedene Tools innerhalb des Azure-Ökosystems, mit denen Sie eine konsistente und stabile Umgebung erreichen können. Dieser Artikel bietet einen Leitfaden, der auf verschiedene Kundenszenarien, Geschäftsanforderungen, betriebliche Praktiken und den technischen Reifegrad abgestimmt ist.

Übersicht

Wenn Sie RHEL für Azure-Zielzonen automatisieren, verwenden Sie den Red Hat Infrastructure Standard (RH-IS) und das zugehörige Red Hat Infrastructure Standard Adoption Model (RH-ISAM), um die Lebenszyklusverwaltung der Azure-Zielzone auszurichten. Standardisieren Sie Systeme, um eine zuverlässige Grundlage für die Lösung zu schaffen. Der RH-IS definiert die Standardbetriebsumgebung, die den Standardsatz von Softwarekomponenten und -konfigurationen umfasst. Sie können diese Komponenten und Konfigurationen über das RH-ISAM, eine Reihe von DevOps- oder Git-Betriebsprinzipien, Azure Resource Manager-Vorlagen (ARM-Vorlagen), Terraform, Azure CLI und Azure PowerShell auf Systeme anwenden.

Sie können verschiedene Vorgänge automatisieren. Beispielsweise können Sie Automatisierung verwenden, um:

- Komponenten bereitzustellen

- Systeme zu verwalten

- Plattformen weiterzuentwickeln

- Infrastrukturvorgänge zu integrieren

- Lebenszyklen von Anwendungen und Workloads zu konfigurieren

Sie können diese Vorgänge durch Infrastruktur als Code (IaC) und Konfiguration als Code implementieren. Um Fehler zu reduzieren und die Zuverlässigkeit zu erhöhen, sollten Sie Konfigurationen definieren und testen. Um Massenmigrationen zu beschleunigen, sollten Sie die Bereitstellung automatisieren. Automatisierte Konfigurationen reduzieren Konfigurationsabweichungen und stellen sicher, dass Systeme ordnungsgemäß funktionieren.

Überlegungen zum Entwurf

Red Hat Identity Management (IdM) bietet eine zentrale und einheitliche Plattform, mit der Sie Identitätsspeicher, Authentifizierungsrichtlinien und Autorisierungsrichtlinien für RHEL-Systeme verwalten können. In einem Hybridszenario können Sie Ihre vorhandene Red Hat IdM-Infrastruktur über ein virtuelles privates Netzwerk oder Azure ExpressRoute erweitern. Diese Konfiguration verbindet lokale Umgebungen mit der RHEL-Zielzone in Azure. Zur Unterstützung hybrider Cloudidentitätsszenarien erweitern Sie Ihre lokale Umgebung auf Azure, damit Sie Ihre Workloads in Microsoft Entra integrieren können. Weitere Informationen finden Sie unter Microsoft Entra-Authentifizierung.

Als alternative Identitätverwaltungslösung können Sie RHEL beitreten, um eine externe Vertrauensstellung mit Windows Server Active Directory zu erstellen, oder direkt einer vorhandenen Windows Server Active Directory-Gesamtstruktur beitreten. Weitere Informationen finden Sie unter Direkte Integration von RHEL-Systemen in Windows Server Active Directory.

Red Hat Satellite ist die einzige Quelle von Inhalten, die an verwaltete RHEL-Systeme übermittelt werden. Satellite enthält Red Hat-Pakete und -Patches sowie Nicht-Microsoft-Pakete und benutzerdefinierte Pakete, die von Anwendungsentwicklungsteams entwickelt wurden. Satellite fungiert als Gateway zu Red Hat Insights, das vorausschauende Analysen von Konfigurationen bietet, um Sicherheits- oder Leistungsrisiken zu erkennen. Wenn Sie vorkonfigurierte RHEL-Images mit nutzungsbasierter Bezahlung bereitstellen, können Sie die Vorteile von Red Hat Update Infrastructure für Azure nutzen. Dabei handelt es sich um ein Updatetool, das in die Images mit nutzungsbasierter Bezahlung integriert ist.

Entwurfsüberlegungen für Red Hat Ansible Automation Platform

Red Hat Ansible Automation Platform (AAP) hilft bei der Standardisierung technischer Workflows und wiederkehrender Aufgaben. Mit AAP können Sie Workflows koordinieren, Prozesse für neue Systeme bereitstellen und laufende Betriebsaufgaben erstellen. Um die Komplexität zu reduzieren, verwenden Sie eine gemeinsame Automatisierungsplattform und -sprache. Vollautomatisierte Workflows beschleunigen die Anwendungsinnovation und vereinfachen Massenworkloadmigrationen in lokalen Umgebungen und Cloudumgebungen.

Zu den Vorteilen von RHEL als Plattformautomatisierungsstrategie gehören:

Neue Systeme mit einer vollständig automatisierten Bereitstellung im großen Maßstab, wodurch die Massenmigrationsgeschwindigkeit verbessert wird

Stärkere Einheitlichkeit der Konfiguration getesteter Systeme und der Anwendungsinstallationen über physische und virtuelle Systeme hinweg

Kontinuierliche Updates durch sofort verfügbare Patchverwaltung

Eine standardisierte und vereinfachte Plattform zum Bereitstellen neuer Anwendungen und Workloads Zusätzliche Zeit für Mitarbeiter, um mehr Innovation zu bieten

Sie können Folgendes implementieren:

Eine selbstverwaltete AAP-Instanz über lokale Infrastruktur, Cloudinfrastruktur oder beides. Sie können eine RHEL-Bereitstellung oder die Bereitstellung einer Red Hat OpenShift Container-Plattform verwenden.

Eine selbstverwaltete AAP-Instanz in einer öffentlichen Cloud.

Eine verwaltete AAP-Instanz in einer öffentlichen Cloud.

Selbstverwaltete Red Hat AAP-Instanz lokal oder in der Cloud

Stellen Sie Red Hat AAP in Microsoft Azure im selbstverwalteten Modus in einer lokalen, cloudbasierten oder hybriden Infrastruktur bereit, um von folgenden Vorteilen zu profitieren:

Architektur und Staffelung: Bestimmen Sie die ideale Architektur zur Unterstützung der Automatisierungsplattform. Sie können eine RHEL-Infrastruktur oder eine OpenShift-Operatorbereitstellung als Grundlage für die Architektur verwenden. Wählen Sie basierend auf der Größe Ihrer Flotte und Ihren Anforderungen die Anzahl und die Instanzdimensionierung der Controller, Ausführungsknoten und Instanzen des privaten Automatisierungshubs aus. Weitere Informationen zu Architektur, Entwurf, Konfiguration und Skalierung finden Sie im Planungsleitfaden für Red Hat AAP.

Azure-Konfiguration: Optimieren Sie die Automatisierungsarchitektur für das Azure-Design und die Azure-Konfiguration Ihrer Organisation.

Unterstützung eines Automatisierungsgittermodells: Verwenden Sie die Funktion für AAP-Automatisierungsgittermodelle, um Automatisierungsworkloads über hybride Cloudknoten zu verteilen, die Peer-to-Peer-Verbindungen mithilfe vorhandener Netzwerke einrichten. Platzieren Sie Hopknoten an einem Ort, der Ihren Sicherheitsentwurfskriterien und der Netzwerktopologie entspricht.

Automatisierungshubarchitektur: Optimieren Sie eine Automatisierungshubarchitektur für die Skalierung und Platzierung privater Automatisierungshubinstanzen. Optimieren Sie Konfigurationen, um die sichere Bereitstellung von Automatisierungsinhalten und den Zugriff auf Quellen der Ausführungsumgebung zu verbessern, die sich in unmittelbarer Nähe zu den Automatisierungsausführungsressourcen befinden. Sie können auswählen, auf welche Ansible-Inhaltssammlungen und -versionen Automatisierungsbenutzer Zugriff haben.

Verwaltete oder selbstverwaltete Red Hat AAP-Instanzen in Azure

Red Hat AAP in Microsoft Azure ist über eine verwaltete oder selbstverwaltete Anwendung verfügbar, was die folgenden Vorteile bietet:

Schnelle Rendite (ROI) aufgrund der einfachen Nutzung: Sie können AAP direkt über Azure Marketplace bereitstellen. Diese verwaltete Lösung ist unmittelbar nach der Bereitstellung aktiv, und Sie können innerhalb weniger Minuten mit der Automatisierung der Verwaltung Ihrer Azure-Ressourcen beginnen. Red Hat verwaltet die Infrastruktur, sodass Sie sich auf andere Systeme konzentrieren können, die für Ihr Unternehmen von entscheidender Bedeutung sind.

Optimierte Integration: AAP in Azure ist in Azure-Dienste integriert. Microsoft und Red Hat haben die Ansible-Sammlung für Azure entwickelt und auf Sicherheit getestet, sodass Sie nur minimale Einrichtungsarbeiten durchführen müssen und maximalen Support erhalten. Verwenden Sie AAP in Azure als Teil Ihrer Hybridcloud-Automatisierungsstrategie, um die Verwaltung und Automatisierung in Hybridcloud-, Internet of Things- und Edge-Bereitstellungen zu vereinheitlichen.

Vorhandene Azure-Pflichtausgaben: Sie können vorhandene finanzielle Verpflichtungen bei Microsoft verwenden, um Red Hat AAP in Azure zu erwerben. Nutzen Sie Pflichtausgaben, damit Teams in Ihrer gesamten Organisation Komponenten nahtlos bereitstellen, konfigurieren und automatisieren können. Durch die integrierte Abrechnung erhalten Sie eine einzige Rechnung und volle Kostentransparenz.

Automatisierung über die Cloud hinaus: Mit AAP in Azure können Sie Anwendungen in Ihrer Microsoft Azure-Cloud bereitstellen und sie dann auf Ihre gesamte Infrastruktur ausweiten. Sie können Anwendungen in Azure- und Hybridcloud-Umgebungen bereitstellen, ausführen und skalieren.

Support: Red Hat und Microsoft haben sich zusammengetan, um AAP in Azure zu entwickeln und so konsistente, sicherheitsorientierte Abläufe zu gewährleisten. Red Hat verwaltet, wartet und unterstützt die Anwendung, sodass sich Ihr IT-Team auf die Bereitstellung von Automatisierungsstrategien konzentrieren kann.

Weitere Überlegungen zum verwalteten Modus

Sie können AAP in Azure im verwalteten Modus installieren, sodass es sich um eine verwaltete Anwendung handelt. Red Hat verwaltet sowohl die zugrunde liegenden Azure-Ressourcen als auch die darauf ausgeführte Software. Diese Infrastruktur wird in Ihrem Azure-Mandanten ausgeführt.

Die Ressourcengruppe für verwaltete Anwendungen ist von anderen Ressourcengruppen in Ihrem Mandanten getrennt. Red Hat hat nur Zugriff auf die Ressourcengruppe für verwaltete Anwendungen und keine Einsicht in andere Mandantenressourcen.

Weitere Informationen finden Sie unter Übersicht über verwaltete Azure-Anwendungen.

AAP in Azure im verwalteten Modus verwendet die folgenden Ressourcengruppen:

Eine neue oder vorhandene Ressourcengruppe in Ihrem Mandanten. Diese Ressourcengruppe enthält eine einzelne Ressource, die auf die Bereitstellung der verwalteten Anwendung von AAP in Azure verweist. Red Hat hat Zugriff auf die verwaltete App, um Support, Wartung und Upgrades durchzuführen. Red Hat verwaltet die Ressourcengruppe jedoch nicht.

Eine mehrinstanzenfähige verwaltete Ressourcengruppe (MRG), die den Großteil der erforderlichen Infrastruktur für den Betrieb von AAP in Azure enthält. Der Red Hat-Mandant und Ihr Mandant nutzen diese mehrinstanzenfähige Ressourcengruppe gemeinsam. Red Hat hat die volle administrative Kontrolle. Sie haben Lesezugriff auf die Ressourcengruppe.

Eine Knotenpool-Ressourcengruppe (Node Pool Resource Group, NPRG) von Azure Kubernetes Service (AKS). Microsoft erfordert eine NPRG für AKS-Bereitstellungen. Eine NPRG enthält Ressourcen, die AKS für seine Funktion verwendet. Diese Ressourcengruppe wird bei der Bereitstellung erstellt. Red Hat verwaltet diese Ressourcengruppe nicht. Weitere Informationen finden Sie in der Microsoft AKS-Dokumentation.

Berücksichtigen Sie für AAP in Azure im verwalteten Modus auch die folgenden Faktoren:

Wenn Sie AAP in Azure installieren, wählen Sie aus, ob die Bereitstellung öffentlich oder privat ist, was sich darauf auswirkt, wie Benutzer auf die AAP-Benutzeroberflächen zugreifen können.

Unabhängig davon, ob Sie sich für eine öffentliche oder private Bereitstellung entscheiden, müssen Sie Netzwerkpeering für ausgehende Kommunikation von AAP zu den privaten Netzwerken konfigurieren, die Ressourcen enthalten, für die Sie automatisieren möchten. Sie können Netzwerkpeering von AAP in Azure zu Ihrem privaten virtuellen Azure-Netzwerk und zu lokalen Netzwerken oder Multicloud-Netzwerken konfigurieren, in denen Transitrouting mit Azure vorhanden ist.

Weitere Überlegungen für den selbstverwalteten Modus

AAP in Azure im selbstverwalteten Modus bietet viele der gleichen Vorteile wie verwaltete AAP-Instanzen. Wenn der verwaltete Modus jedoch innerhalb eines AKS-Clusters ausgeführt wird, sind Ressourcen der Automatisierungsplattform im selbstverwalteten Modus VM-basiert.

Berücksichtigen Sie für AAP in Azure im selbstverwalteten Modus auch die folgenden Faktoren:

Event-Driven Ansible ist im selbstverwalteten Angebot in Azure enthalten. Durch ereignisgesteuerte Automatisierung können Sie manuelle Aufgaben reduzieren und eine effiziente IT-Umgebung bereitstellen, die auf Innovation ausgerichtet ist. Event-Driven Ansible verarbeitet Ereignisse, bestimmt die entsprechenden Reaktionen und führt dann automatisierte Aktionen aus, um das Ereignis zu beheben.

Abonnements sind in Schritten von 100 aktiven verwalteten Knoten verfügbar. Sie sind in öffentlichen oder privaten Angeboten verfügbar.

VM-Ressourcen, die AAP in Azure im selbstverwalteten Modus unterstützen, können vollständig aus Azure Marketplace-Images oder einer Mischung aus Azure Marketplace-Images und vom Kunden verwalteten Images bestehen.

Entwurfsempfehlungen

Wenn Sie die RHEL-Plattform für Azure-Zielzonen betreiben, verwenden Sie Red Hat-zertifizierte Inhalte und validierte Inhaltssammlungen aus dem Red Hat-Automatisierungshub. Die folgenden Sammlungen nehmen im Automatisierungsframework eine wichtige Rolle ein:

redhat.rhel_idm

- Konfigurieren primärer VMs für IdM

- Konfigurieren von IdM-Replikaten

- Integrieren und Konfigurieren von RHEL-Clients mit IdM

redhat.satellite, redhat.satellite_operations und redhat.rhel_system_roles

- Bereitstellen von Satellite and Capsule

- Erstellen und Konfigurieren von Satellite-Objekten und -einstellungen

- Bereitstellen und Konfigurieren von RHEL-Systemen

ansible.*, ansible.controller und infra.controller_configuration

- Konfigurieren Sie AAP.

- Erstellen und Konfigurieren von AAP-Auftragsvorlagen und -einstellungen

Die Ansible-Sammlung für Azure umfasst über 250 Module, mit denen Sie Azure-Ressourcentypen abfragen, verwalten und automatisieren können, z. B.:

- AKS.

- Anwendungssicherheitsgruppen:

- Azure Container Registry.

- Azure-Datenbankdienste

- Azure Key Vault.

- Azure SQL-Datenbank.

- Virtuelle Azure-Computer.

- Microsoft Entra ID.

- Netzwerk.

- Speicher.

Bereitstellung der Kernplattforminfrastruktur

Richten Sie Konzepte und Prozesse ein, um die Kernplattforminfrastruktur effektiv bereitzustellen und eine RHEL-Plattform im Azure-Zielzonenmodell zu unterstützen.

Weitere Informationen finden Sie unter:

Entwurfsleitfaden für Azure-Zielzonen für Überlegungen zur Plattformautomatisierung.

Entwicklungslebenszyklus. Erkunden Sie wichtige Entwurfsüberlegungen und Empfehlungen zur Verwendung von Automatisierung zum Erstellen einer Zielzone. In diesem Leitfaden werden das Repository, der Branch, automatisierte Builds, die Bereitstellung und die Rollbackstrategie erläutert.

IaC. Erkunden Sie die Vorteile der Implementierung von Azure-Zielzonen über IaC. Erfahren Sie mehr zu Überlegungen im Zusammenhang mit Codestruktur, Tools und Technologie.

Umgebungen. Erfahren Sie, wie mehrere Umgebungen verwendet werden, um Code schneller und häufiger zu erstellen, zu testen und zu veröffentlichen. Dieser Ansatz macht die Bereitstellung so einfach wie möglich.

Testgesteuerte Entwicklung. Erfahren Sie, wie Komponententests verwendet werden, um die Qualität neuer Funktionen zu verbessern und Verbesserungen in der Codebasis der Azure-Zielzone vorzunehmen.

Wenn Sie über die erforderlichen Tools für die Quellcodeverwaltung verfügen und die Quellcodeverwaltungsprozesse aus den vorherigen Abschnitten eingerichtet sind, können Sie die Automatisierung implementieren. Entwickeln Sie Ansible-Automatisierungscode mit begleitendem IaC oder Konfiguration als Code zur Bereitstellung der Kerninfrastruktur und Unterstützung der RHEL-Plattform für das Azure-Zielzonenmodell. Bei Greenfield-Bereitstellungen können Sie die folgenden Aufgaben für eine vollständige Implementierung der Umgebung automatisieren. Bei Brownfield-Bereitstellungen können Sie nur die Aufgaben automatisieren, die Ihr Anwendungsfall erfordert.

- Erstellen von Azure-Ressourcengruppen

- Erstellen virtueller Netzwerke.

- Erstellen von Subnetzen

- Erstellen Sie Netzwerksicherheitsgruppen.

- Erstellen von Golden Images von RHEL 8.x und 9.x für Azure über automatisierten Red Hat Image Builder

- Erstellen einer primäre VM für IdM (Bereitstellung vor Satellite). Konfigurieren der primären VM für IdM über Konfiguration als Code.

- Erstellen einer Satellite-VM (Bereitstellung vor Satellite). Konfigurieren von Satellite über Konfiguration als Code.

- Erstellen von Capsule-VMs (Satellite-Bereitstellung). Konfigurieren von Capsule über Konfiguration als Code.

- Erstellen von Replikat-VMs für IdM (Satellite-Bereitstellung). Konfigurieren von IdM-Replikaten über Konfiguration als Code.

- Erstellen einer AAP-Infrastruktur (Satelliten-Breitstellung), einschließlich:

- VMs für Automatisierungscontroller

- VMs für Ausführungsknoten

- VMs für Hopknoten (optional)

- VMs für Automatisierungshubs.

- VMs für Event-Driven Ansible (wenn aktiviert)

- Azure Database for PostgreSQL-Server und die erforderlichen Datenbanken für Controller, Hub und Event-Driven Ansible-Komponenten. Azure Database for PostgreSQL-Konfigurationen für hohe Verfügbarkeit oder Notfallwiederherstellung erfordern zusätzliche Automatisierung über Replikationsversand, Protokollversand oder Crunchy Postgres.

- Erstellen von Lastenausgleichsmodulen (Anwendungsgateways)

- Front-End-VMs für Capsule

- Front-End-VMs für AAP-Controller

- Front-End-VMs für Automatisierungshubs

- Erstellen Sie Anwendungssicherheitsgruppen.

- IdM-infrastruktur

- AAP-Infrastruktur

- Satellite- oder Capsule-Infrastruktur

Lebenszyklusverwaltung für das RHEL-System

Nachdem die kerne Plattforminfrastruktur eingerichtet wurde, können Sie Automatisierung für RHEL-Anwendungen und Workload-Lebenszyklen implementieren. Der folgende Workflow beschreibt eine Beispielimplementierung von Automatisierung für eine Pipeline des Entwicklungslebenszyklus:

Aktualisieren Sie das Enddatum des Errata-Filters, und veröffentlichen Sie Inhalte in Satellite.

Stufen Sie Inhaltsansichten (Content Views, CV) und zusammengesetzte Inhaltsansichten (Composite Content Views, CCV) zur Entwicklung hoch.

Stellen Sie RHEL-Entwicklungstestsysteme aus Satellite-Hostgruppen bereit. Golden Images von RHEL 8.x und 9.x für Azure über den automatisierten Red Hat Image Builder werden in Satellite als Azure-Computeressourcen definiert.

Aktualisieren oder erstellen Sie Azure-Netzwerksicherheitsgruppen basierend auf Anwendungskommunikationspfaden.

Aktualisieren oder erstellen Sie Azure-Anwendungssicherheitsgruppen, um zusätzliche Sicherheitsebenen für mehrstufige Anwendungsstapel bereitzustellen.

Aktualisieren Sie RHEL-Entwicklungssysteme, und stellen Sie die gewünschten Anwendungen aus CVs oder CCVs der Satellite-Entwicklung bereit, und konfigurieren Sie sie.

- Stellen für einen einfachen Anwendungsstapel in einer einzelnen RHEL-Instanz bereit.

- Stellen Sie für mehrstufige Anwendungsstapel in mehreren RHEL-Instanzen bereit.

- Konfigurieren Sie einen Anwendungsstapel.

Führen Sie ein Anwendungstestframework aus.

- Wenn der Test fehlschlägt, benachrichtigen Sie die OnCall-Automatisierungsverwaltung, um Hilfe bei der Problembehandlung und Analyse zu erhalten. Beenden Sie den Automatisierungsworkflow. RHEL-Testsysteme bleiben für die Fehleranalyse zur Nachbereitung bereitgestellt.

- Wenn der Test erfolgreich ist, fahren Sie mit den Schritten fort.

Stufen Sie CVs und CCVs zur Qualitätssicherung (QS) hoch.

Vernichten Sie RHEL-Entwicklungstestsysteme.

Nachfolgende Phasen in der Lebenszykluspipeline unterscheiden sich geringfügig von der Entwicklungslebenszyklusphase. Nur in der Entwicklungsphase werden die anfängliche Inhaltsveröffentlichung und die anfängliche Hochstufung von CVs und CCVs zur Entwicklung verwendet. Im folgenden Beispiel wird ein Automatisierungsworkflow für Nichtentwicklungslebenszyklus-Pipelines beschrieben, z. B. QS, Vorproduktion und Produktionspipelines.

Stellen Sie RHEL-Testsysteme für QS aus Satellite-Hostgruppen bereit. Golden Images von RHEL 8.x und 9.x für Azure über den automatisierten Red Hat Image Builder werden in Satellite als Azure-Computeressourcen definiert.

Aktualisieren oder erstellen Sie Azure-Netzwerksicherheitsgruppen basierend auf Anwendungskommunikationspfaden.

Aktualisieren oder erstellen Sie Azure-Anwendungssicherheitsgruppen, um zusätzliche Sicherheitsebenen für mehrstufige Anwendungsstapel bereitzustellen.

Aktualisieren Sie RHEL-Systeme für QS, und stellen Sie die gewünschten Anwendungen aus CVs oder CCVs der Satellite-QS bereit, und konfigurieren Sie sie.

- Stellen für einen einfachen Anwendungsstapel in einer einzelnen RHEL-Instanz bereit.

- Stellen Sie für mehrstufige Anwendungsstapel in mehreren RHEL-Instanzen bereit.

- Konfigurieren Sie einen Anwendungsstapel.

Führen Sie ein Anwendungstestframework aus.

- Wenn der Test fehlschlägt, benachrichtigen Sie die OnCall-Automatisierungsverwaltung, um Hilfe bei der Problembehandlung und Analyse zu erhalten. Beenden Sie den Automatisierungsworkflow. RHEL-Testsysteme bleiben für die Fehleranalyse zur Nachbereitung bereitgestellt.

- Wenn der Test erfolgreich ist, fahren Sie mit den Schritten fort.

Stufen Sie CVs und CCVs zur Produktion hoch.

Vernichten Sie RHEL-Testsysteme für QS.

Weitere Entwurfsüberlegungen für native Azure-Tools

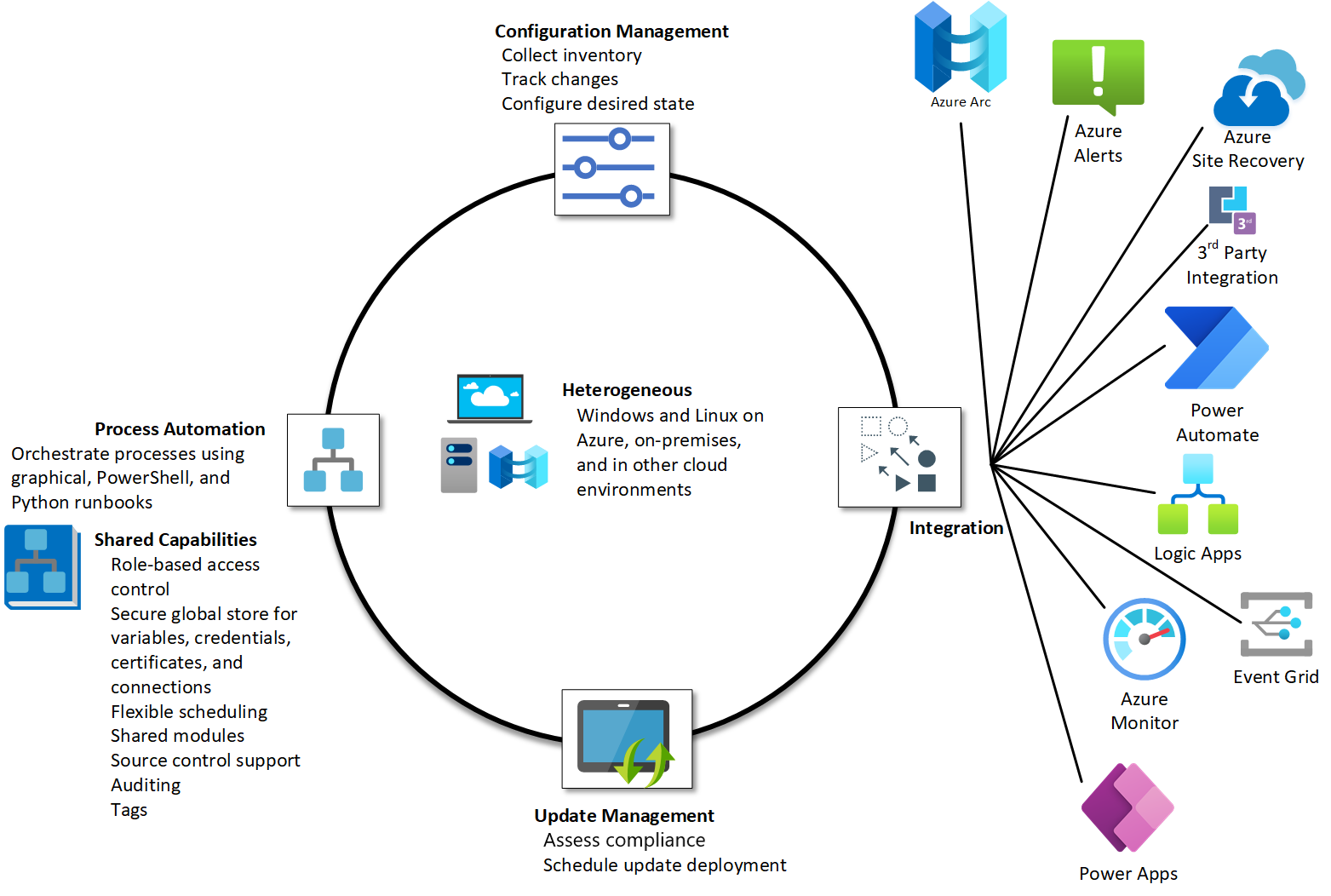

Azure Automation

Die Prozessautomatisierungsfunktion in Azure Automation ermöglicht es Ihnen, häufig anfallende, zeitaufwendige und fehleranfällige Verwaltungsaufgaben zu automatisieren. Bei Verwendung dieser Funktion können Sie sich auf Aufgaben konzentrieren, die den Geschäftswert erhöhen. Die Prozessautomatisierung reduziert Fehler und steigert die Effizienz, wodurch Sie Ihre Betriebskosten senken können. Weitere Informationen finden Sie in der Übersicht über Automatisierung.

Die Prozessautomatisierung unterstützt die Integration von Azure-Diensten und anderen Partnersystemen wie Red Hat, die Sie zum Bereitstellen, Konfigurieren und Verwalten Ihrer End-to-End-Prozesse benötigen. Sie können diese Funktion auch zum Erstellen grafischer PowerShell- und Python-Runbooks verwenden.

Sie können Runbooks für eine Vielzahl von Automatisierungsaufgaben verwenden, z. B. zum Verwalten von Ressourcen, zum Starten und Beenden von VMs und zum Ausführen von Wartungsaufgaben sowohl innerhalb als auch außerhalb von Azure. Weitere Informationen finden Sie unter Übersicht über die Azure Automation-Kontoauthentifizierung und Runbooks in Azure Automation.

Die folgende Tabelle beschreibt die unterstützten Runbooktypen:

| Runbooktyp | Beschreibung |

|---|---|

| PowerShell | Ein Textrunbook, das auf einem Windows PowerShell-Skript basiert. Die unterstützten Versionen sind PowerShell 7.2 (GA) und PowerShell 5.1 (GA). Das übergeordnete PowerShell-Produkt unterstützt PowerShell 7.1 nicht mehr. Es wird empfohlen, Runbooks in der langfristig unterstützten Version PowerShell 7.2 zu erstellen. |

| PowerShell-Workflow | Ein Textrunbook, das auf einem Windows PowerShell-Workflowskript basiert. |

| Python | Ein Textrunbook, das auf einem Python-Skript basiert. Die unterstützten Versionen sind Python 3.8 (GA) und Python 3.10 (Vorschau). Das übergeordnete Python-Produkt unterstützt Python 2.7 nicht mehr. Es wird empfohlen, Runbooks in langfristig unterstützten Versionen zu erstellen. |

| Grafisch | Ein grafisches Runbook, das auf Windows PowerShell basiert und vollständig im grafischen Editor im Azure-Portal erstellt und bearbeitet wird. |

| PowerShell-Workflow, grafisch | Ein grafisches Runbook, das auf dem Windows PowerShell-Workflow basiert und vollständig im grafischen Editor im Azure-Portal erstellt und bearbeitet wird. |

Mit Webhooks können Sie Anforderungen erfüllen und sowohl Continuous Delivery-Abläufe als auch eine fortlaufende Ausführung von Vorgängen sicherstellen, indem Sie die Automatisierung über Azure Logic Apps, Azure Functions, IT-Service-Management-Produkte oder -Dienste, DevOps und Überwachungssysteme auslösen.

Azure Arc stellt einen bedeutenden Fortschritt im Cloud Computing dar und bietet eine einheitliche Verwaltungsplattform, die Azure-Funktionen auf lokale Umgebungen sowie Multicloud- und Edge-Umgebungen erweitert. Azure Arc lässt sich über das VM-Erweiterungsframework in den Azure Automation-Dienst integrieren, um die hybride Runbook-Workerrolle bereitzustellen und das Onboarding für die Updateverwaltung und Änderungsnachverfolgung und Bestandsfunktionen zu vereinfachen.

Weitere Informationen finden Sie unter Verbinden eines vorhandenen Linux-Servers mit Azure Arc.

ARM-Vorlagen

IaC über ARM-Vorlagen bietet eine konsistente deklarative Methode zum Bereitstellen und Verwalten von Azure-Ressourcen. Verwenden Sie ARM-Vorlagen, um die erforderliche Infrastruktur für Ihre Anwendungen in einem JSON-Format zu definieren. ARM-Vorlagen sind idempotent, d. h. Sie können dieselbe Vorlage mehrmals bereitstellen und erhalten immer dieselben Ressourcentypen im selben Zustand.

Weitere Informationen finden Sie in der Dokumentation zu ARM-Vorlagen.

JSON-Beispiel

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"location": {

"type": "string",

"defaultValue": "[resourceGroup().location]"

},

"storageAccountName": {

"type": "string",

"defaultValue": "[format('toylaunch{0}', uniqueString(resourceGroup().id))]"

}

},

"resources": [

{

"type": "Microsoft.Storage/storageAccounts",

"apiVersion": "2021-06-01",

"name": "[parameters('storageAccountName')]",

"location": "[parameters('location')]",

"sku": {

"name": "Standard_LRS"

},

"kind": "StorageV2",

"properties": {

"accessTier": "Hot"

}

}

]

}

Sie können die domänenspezifische Bicep-Sprache verwenden, um die Komplexität der JSON-Syntax zu reduzieren und die Lernkurve für Azure-Neulinge zu minimieren. Bicep ist eine transparente Abstraktion im Vergleich zu einer ARM-Vorlage, die JSON verwendet, und Bicep behält die Funktionen der JSON-Vorlage bei. Während der Bereitstellung konvertiert die Bicep-Befehlszeilenschnittstelle eine Bicep-Datei in eine ARM-Vorlage, die JSON verwendet.

Die Beispiele in diesem Abschnitt zeigen den Unterschied zwischen einer Bicep-Datei und der entsprechenden JSON-Vorlage. In beiden Beispielen wird ein Speicherkonto bereitgestellt.

Bicep-Beispiele

param location string = resourceGroup().location

param storageAccountName string = 'toylaunch${uniqueString(resourceGroup().id)}'

resource storageAccount 'Microsoft.Storage/storageAccounts@2021-06-01' = {

name: storageAccountName

location: location

sku: {

name: 'Standard_LRS'

}

kind: 'StorageV2'

properties: {

accessTier: 'Hot'

}

}

Azure DevOps

Azure DevOps ist ein umfassender Satz von Entwicklungstools, die Projektmanagement, CI/CD-Dienste (Continuous Integration und Continuous Delivery) sowie Quellcoderepositorys sowohl für cloudbasierte als auch für lokale Umgebungen bereitstellen. Diese Funktionen können mit Azure Test Plans, Azure Artifacts, Logic Apps und Azure Functions kombiniert werden, um die nahtlose Zusammenarbeit, Entwicklung und Bereitstellung moderner Softwareprojekte zu erleichtern.

Azure Boards

Azure Boards unterstützt Agile-Methoden für die Entwicklung von Cloudsoftware und das Projektmanagement. Weitere Informationen finden Sie in der Azure Boards-Dokumentation und unter Konfiguration und Anpassung von Azure Boards.

Um Azure Boards optimal nutzen zu können, müssen Sie verstehen, wie Ihre Teams die zugehörigen Tools und Funktionen (z. B. Scrum, Kanban und Scrumban) verwenden und inwieweit diese von Konfigurationen und Anpassungen abhängig sind.

In der folgenden Tabelle finden Sie eine Zusammenfassung der wichtigsten Punkte, die Sie bei der Strukturierung Ihres Projekts berücksichtigen sollten.

| Projektebene | Teamebene |

|---|---|

| Die Anzahl der Teams, die Sie definieren möchten | Nutzen Ihres Produktbacklogs, um Ihre Arbeit zu planen und zu priorisieren |

| Wie sollen Bereichspfade zur Unterstützung von Ansichten für das Portfoliomanagement strukturiert werden? | Ob Fehler als Anforderungen oder als Aufgaben nachverfolgt oder gar nicht verwendet werden sollen |

| Anpassung von Feldern | Werden zur Nachverfolgung von Zeit und Kapazität Aufgaben verwendet? |

| Benutzerdefinierte Arbeitselementtypen | Nutzung von Portfolio Backlog-Ebenen ein |

| Portfolio Backlog-Anpassungen | Nutzung von Portfolio Backlog-Ebenen ein |

| Anpassung von Workflows | Informieren der oberen Führungsebene über Fortschritte, Status und Risiken |

Azure Pipelines

Azure Pipelines bietet eine schnelle, einfache und sichere Möglichkeit, Ihre Projektbuilds mit konsistentem und qualitativ hochwertigem Code zu automatisieren, der sofort verfügbar ist.

Azure Pipelines:

- Funktioniert mit jeder Sprache und Plattform

- Kann gleichzeitig für verschiedene Zieltypen bereitgestellt werden

- Lässt sich in Azure-Bereitstellungen integrieren

- Lässt sich auf Windows-, Linux- oder Mac-Computern erstellen

- Lässt sich in GitHub integrieren

- Funktioniert mit Open-Source-Projekten

Weitere Informationen finden Sie in der Dokumentation zu Azure Pipelines.

Je nach Ihren Organisationsanforderungen können Sie eine der vier Kernarchitekturen für Azure-Pipelines auswählen:

- Azure Pipelines-Baselinearchitektur

- Azure Pipelines-Architektur für die Web-Apps-Funktion von Azure-App Service

- Azure Pipelines-Architektur mit Azure DevTest Labs

- Azure Pipelines-Architektur für Infrastructure-as-a-Service

Azure Repos

Azure Repos bietet zwei Arten von Versionskontrolle, Versionskontrolle und zentrale Versionskontrolle.

Für den Zugriff auf Ihren Code verbinden Sie Ihre Entwicklungsumgebung mit Azure Repos. Teilen Sie Ihren Code über:

- Über die Befehlszeile.

- Visual Studio Code.

- Xcode

- Eclipse

- IntelliJ

Weitere Informationen finden Sie in der Dokumentation zu Azure Repos Git und Dokumentation zur Team Foundation-Versionskontrolle.

Verwenden von Releasepipelines und Azure Artifacts-Quellen

Mit Azure Artifacts können Entwickler verschiedene Arten von Paketen aus Feeds und öffentlichen Registrierungen wie PyPI, Maven Central und NuGet.org veröffentlichen und nutzen. Sie können Azure Artifacts mit Azure Pipelines nutzen, um Build- und Pipelineartefakte zu veröffentlichen, Pakete bereitzustellen oder Dateien in verschiedenen Phasen Ihrer Pipeline für das Erstellen, Testen oder Bereitstellen Ihrer Anwendung zu integrieren.

Weitere Informationen finden Sie unter:

- Azure Artifacts in Azure Pipelines

- Releasepipelines und Azure Artifact-Quellen

- Erste Schritte mit Berechtigungen und Zugriff

Integrieren von Azure Policy in Azure DevOps

Azure Policy gilt direkt für Ressourcen in Azure-Umgebungen, aber seine Prinzipien und Governance können Azure DevOps-Methoden indirekt beeinflussen. Azure Policy kann sich beispielsweise auf Folgendes auswirken:

Compliance in CI/CD-Pipelines: Sie können Complianceprüfungen in Ihre Pipelines integrieren. Stellen Sie beispielsweise sicher, dass jede Infrastruktur, die Sie über Azure DevOps bereitstellen, den Richtlinien entspricht, die Sie in Azure Policy definieren.

Konsistenz der Umgebung: Verwenden Sie Azure Policy, um bestimmte Konfigurationen oder Ressourcentypen durchzusetzen und sicherzustellen, dass die Umgebungen, die Sie über Azure DevOps bereitstellen, konsistent und konform sind.

Sicherheit und Governance: Richtlinien können Sicherheitsstandards und Governancemethoden für die von Azure DevOps Projects verwalteten Ressourcen durchsetzen. Durch diese Verordnung wird sichergestellt, dass der Entwicklungslebenszyklus die Einhaltung organisatorischer und behördlicher Standards umfasst.

Um Azure Policy effektiv in Azure DevOps zu integrieren, können Sie Ihre DevOps-Methoden mit Compliancedaten und Auditfunktionen von Azure Policy optimieren. Nehmen Sie Anpassungen an Ihren Pipelines oder IaC-Definitionen vor, um sie an Organisationsrichtlinien auszurichten, die Sie über Azure Policy durchsetzen.

Diese Integration stellt sicher, dass Ressourcen, die Sie über Azure DevOps bereitstellen und verwalten, immer den Governancestandards Ihres Unternehmens entsprechen. Verwenden Sie diesen Ansatz, um die Sicherheit, Konsistenz und das Kostenmanagement in Azure-Umgebungen zu verbessern.