Überlegungen zur Netzwerktopologie und Konnektivität für Red Hat Enterprise Linux in Azure

In diesem Artikel werden Überlegungen und Empfehlungen zu RHEL-Netzwerken (Red Hat Enterprise Linux) beschrieben, die auf den Anleitungen im Entwurfsbereich der Azure-Zielzone für Netzwerktopologie und Konnektivität basieren.

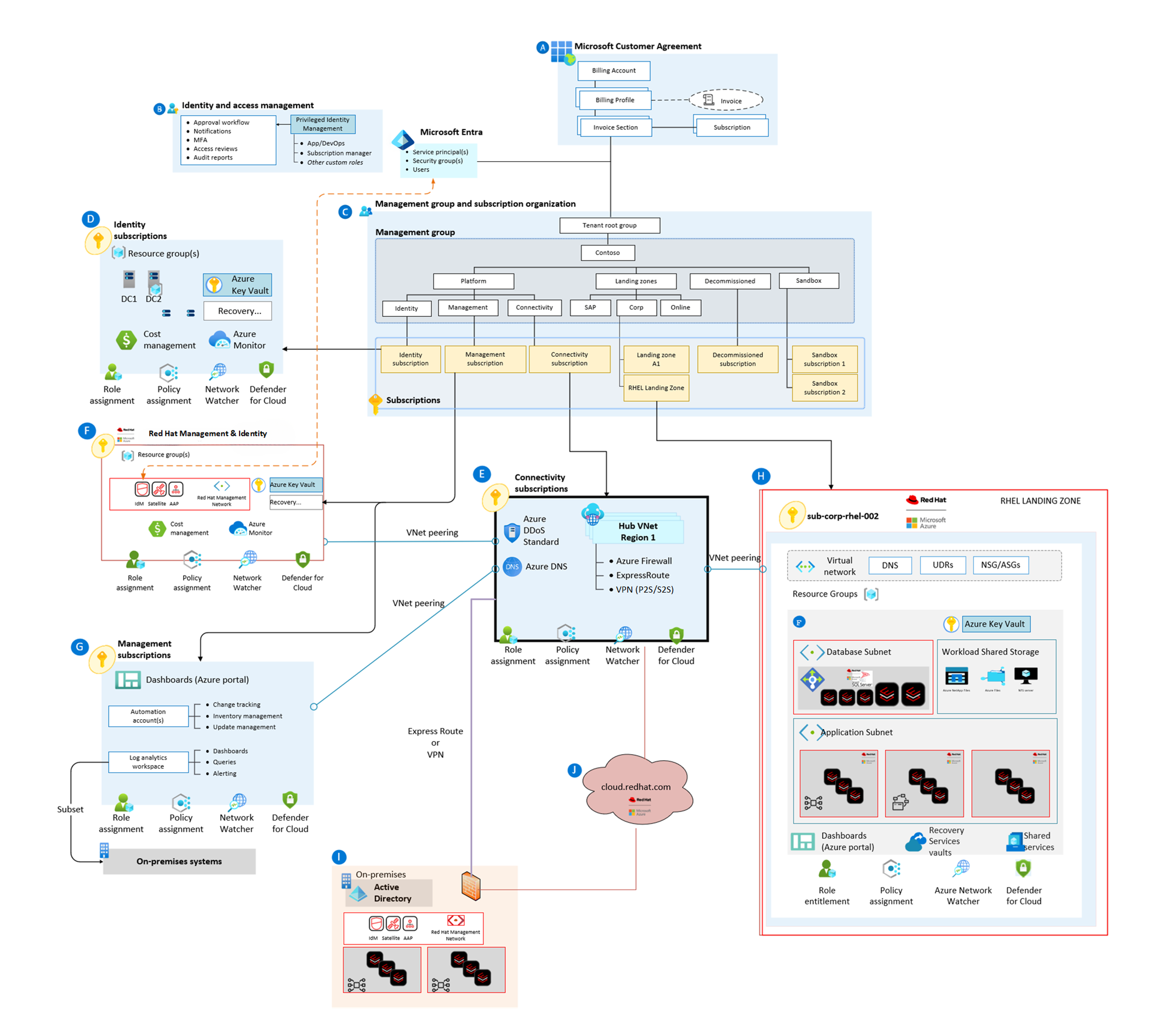

Aufbau

Die folgende RHEL-Architektur ist ein Ausgangspunkt, den Sie weiter anpassen können, um Ihre spezifischen geschäftlichen und technischen Anforderungen zu erfüllen. Sie können die verschiedenen RHEL-Plattformkomponenten und -rollen auf virtuellen Computern (VMs) nach Bedarf mit spezifischer Dimensionierung und Redundanz bereitstellen. Das vereinfachte Netzwerklayout wurde in diesen Beispielen vereinfacht, um die Architekturprinzipien zu veranschaulichen. Es beschreibt nicht ein gesamtes Unternehmensnetzwerk.

Laden Sie eine Visio-Datei dieser Architektur herunter.

| Element | Beschreibung |

|---|---|

| A | Komponenten in der Microsoft-Kundenvereinbarung und Abrechnung |

| b | Komponenten in der Identitäts- und -zugriffsverwaltung von Microsoft Entra ID |

| K | Komponenten in Azure-Verwaltungsgruppen |

| D | Komponenten im Identitätsverwaltungsabonnement von Windows Server Active Directory |

| E | Komponenten im Netzwerkhubabonnement |

| Fr | Komponenten im RHEL-Verwaltungs- und Identitätsabonnement |

| G | Komponenten im Azure-Verwaltungsgruppenabonnement |

| H | Komponenten im RHEL-Produktionsworkloadabonnement |

| I | Lokale Komponenten |

| J | Red Hat-Clouddienste |

Entwurfsüberlegungen für RHEL-Zielzonennetzwerke

Beachten Sie die folgenden Empfehlungen für das Netzwerkdesign der Zielzone:

Verwenden Sie eine Hub-and-Spoke-Netzwerktopologie für Bereitstellungen mit einer oder mehreren Regionen. Azure Virtual WAN-Hub bietet zusätzliche Features, oder Sie können einen herkömmlichen virtuellen Netzwerkhub verwenden. Weitere Informationen finden Sie unter Netzwerk der Azure-Zielzone.

Verwenden Sie Infrastruktur als Code, um Ihre Bereitstellungen, Konfigurationsverwaltung und Day-2-Vorgänge für alle netzwerkbezogenen Komponenten der Zielzone zu automatisieren.

Verwenden Sie private Endpunkte für alle unterstützten Azure-Dienste, um die Sicherheit zu verbessern. Private Endpunkte stellen sicher, dass der gesamte Datenverkehr nicht über öffentliche IP-Adressen, sondern über Ihr privates Netzwerk weitergeleitet wird.

Überlegungen zu Firewall-Aspekten

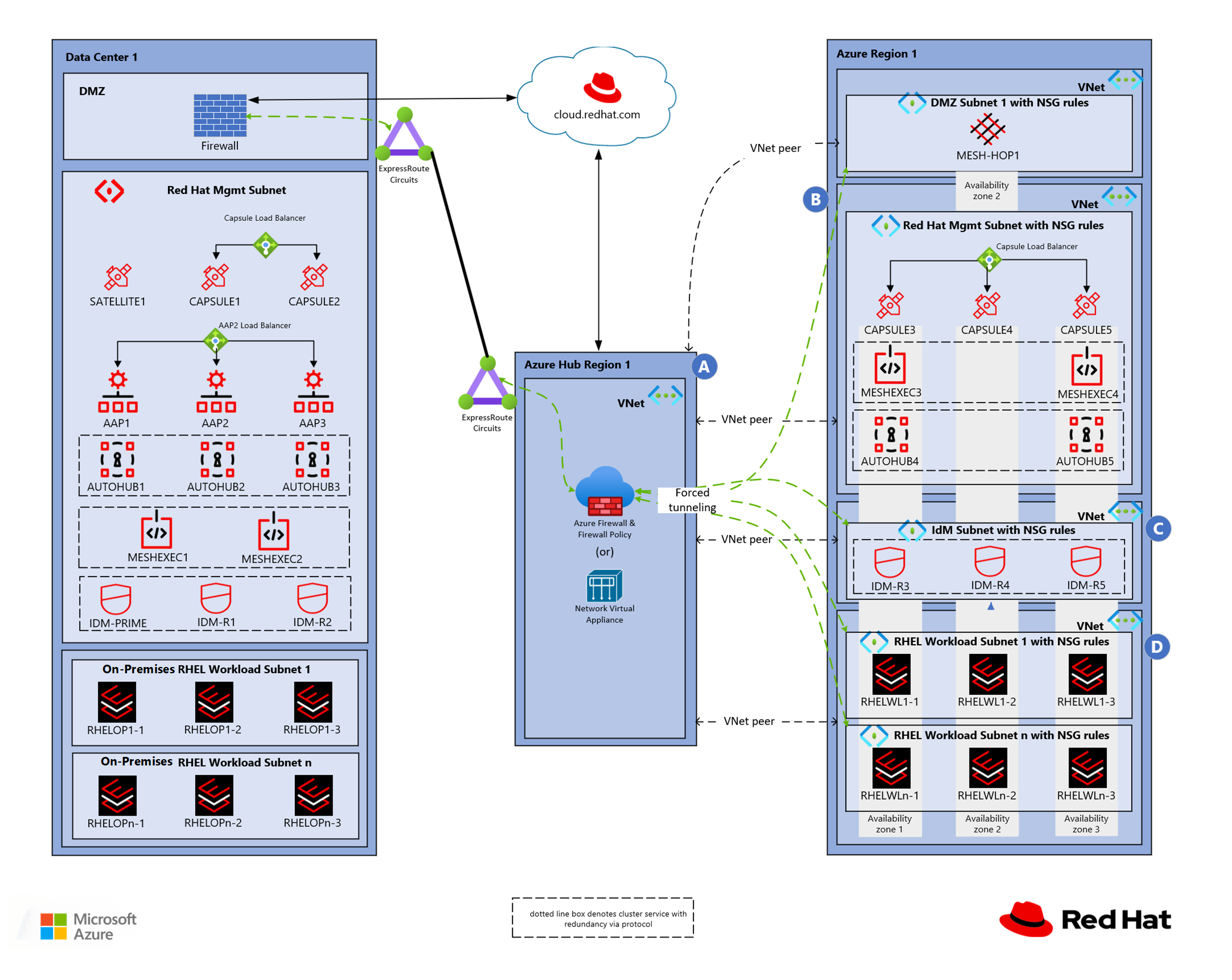

Das folgende Diagramm zeigt eine RHEL-Zielzonenarchitektur für eine hybride Azure-Region.

| Element | Beschreibung |

|---|---|

| A | Komponenten im virtuellen Red Hat Management-Netzwerk, das im Red Hat Management-Abonnement enthalten ist |

| b | Komponenten im virtuellen Netzwerk der RHEL-Workloads, das im RHEL-Produktionsworkloadabonnement enthalten ist |

| K | Komponenten im virtuellen Identitätsverwaltungsnetzwerk, die im Red Hat Identity Management-Abonnement enthalten sind |

| D | Komponenten im virtuellen Netzwerk der RHEL-Workloads, das im RHEL-Produktionsworkloadabonnement enthalten ist |

Bei virtuellen WAN-Topologien sollten Sie die Verwendung von Azure Firewall in Betracht ziehen, um Datenverkehr über Zielzonen zu leiten. Azure Firewall bietet Datenverkehrsfilter- und Protokollierungsfunktionen.

Ein Azure VPN-Gateway oder ein Azure ExpressRoute-Gateway steuert die Hybridkonnektivität mit dem Hub. Verwenden Sie Azure Firewall oder ein virtuelles Netzwerkgerät (Virtual Network Appliance, NVA) im Hub zur Überwachung und Steuerung des Datenverkehrs.

Sie können eine lokale Firewall verwenden, um den gesamten eingehenden und ausgehenden Internetdatenverkehr zu schützen und zu leiten. Eine Firewall kann zu Latenz für cloudbasierte Ressourcen führen. Machen Sie sich mit Ihren Leistungs- und Sicherheitsanforderungen vertraut, um zu bestimmen, wie Sie ein- und ausgehenden Datenverkehr leiten sollten.

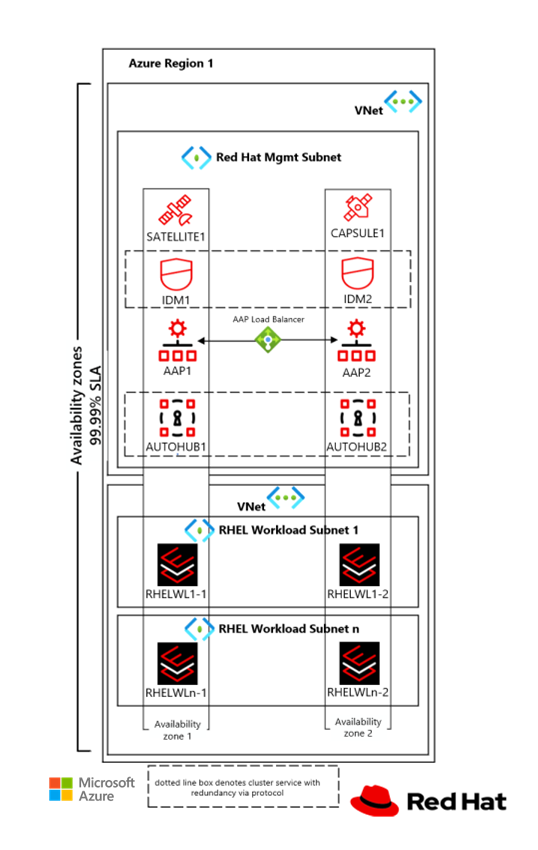

Überlegungen zum Subnetz

Das folgende Diagramm zeigt Verwaltungs- und Workloadsubnetze in einer zonenresilienten Konfiguration.

Bei der Planung von IP-Adressbereichen und der Größe des virtuellen Netzwerks für die RHEL-Zielzone sollten Sie dedizierte Subnetze für Anwendungs-, Datenbank- und Speicherressourcen in Betracht ziehen.

Übernehmen Sie einen Zero Trust-basierten Ansatz für Ihre Umkreisnetzwerke und Datenverkehrssicherheit. Weitere Informationen finden Sie unter Strategien bezüglich der Netzwerksicherheit in Azure.

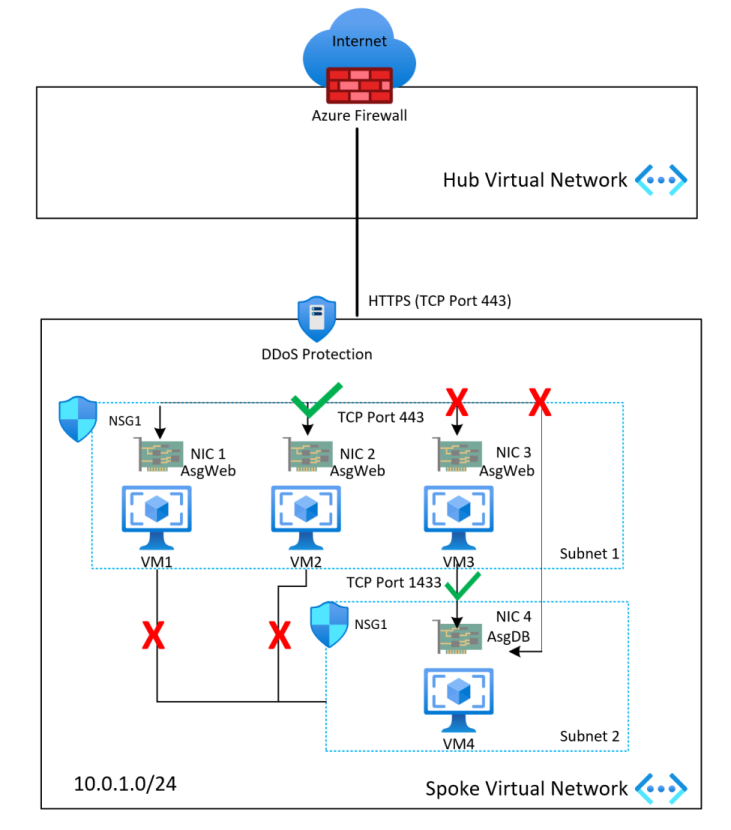

Überlegungen zu Netzwerksicherheitsgruppen

Verwenden Sie Netzwerksicherheitsgruppen (NSGs), um den Datenverkehr zwischen Subnetzen und den Ost-West-Datenverkehr über die Plattform (Datenverkehr zwischen Zielzonen) zu schützen. Azure Policy kann diese Konfiguration als Standard für alle Subnetze festlegen.

Verwenden Sie NSGs und Anwendungssicherheitsgruppen zum Mikrosegmentieren von Datenverkehr in der Zielzone und filtern Datenverkehr nach Möglichkeit nicht mit einem zentralen NVA.

Aktivieren Sie NSG-Datenflussprotokolle, und speisen Sie sie in die Datenverkehrsanalyse ein. Aktivieren Sie Datenflussprotokolle in allen kritischen virtuellen Netzwerken und Subnetzen in Ihrem Abonnement, um die Überprüfbarkeit und Sicherheit zu optimieren.

Verwenden Sie NSGs, um die Konnektivität zwischen Zielzonen selektiv zuzulassen.

Das Anwendungsteam sollte mithilfe von Anwendungssicherheitsgruppen für die NSGs auf Subnetzebene mehrschichtige VMs in der Zielzone schützen.

Wenn Ihre Organisation erzwungenes Tunneling oder eine angekündigte Standardroute zu lokalen Standorten implementiert, sollten Sie erwägen, ausgehende NSG-Regeln zu integrieren, um ausgehenden Datenverkehr vom virtuellen Netzwerk direkt ins Internet zu verweigern. Diese Konfiguration bietet Resilienz, wenn die BGP-Sitzung (Border Gateway Protocol) verworfen wird. Weitere Informationen finden Sie unter Planen der Zielzonen-Netzwerksegmentierung.

Weitere Überlegungen

Aktivieren von Internet und Filterung und Überprüfung des Datenverkehrs. Ausgehende Optionen zum Aktivieren von Internet und Filtern und Überprüfen des Datenverkehrs umfassen:

- Ausgehender Zugriff auf Red Hat Cloud über das Hubnetzwerk.

- Lokale Standardroute mit lokalem Internetzugriff.

- Virtual WAN oder herkömmlicher virtueller Netzwerkhub, der mit Azure Firewall oder einem NVA gesichert ist.

Bereitstellen von Inhalten und Anwendungen. Zu den Eingangsoptionen für das Übermitteln von Inhalten und Anwendungen gehören:

- Azure Application Gateway mit L7, TLS-Terminierung (Transport Layer Security) und Web Application Firewall

- Dynamic Network Translation (DNAT) und ein Lastenausgleichsmodul aus der lokalen Umgebung

- Azure Virtual Network mit Azure Firewall oder einem virtuellen Netzwerkgerät und Azure Route Server in verschiedenen Szenarien

- Virtual WAN-Hub mit Azure Firewall, L4 und DNAT

- Virtual WAN-Hub mit NVA in verschiedenen Szenarien

Konfigurieren der Domänennamensauflösung für lokale Ressourcen und Azure-Ressourcen. Die RHEL-Umgebung verwendet häufig lokale Ressourcen sowie Azure-Ressourcen, die eine effektive Namensauflösung von Ressourcen erfordern. Beachten Sie die folgenden Empfehlungen:

- Azure bietet eine standardmäßige interne Namensauflösung innerhalb eines virtuellen Netzwerks. Dieses Szenario erfordert keine Konfiguration. Sie können das Suffix der Domänennamenauflösung nicht ändern oder manuelle Registrierungen durchführen. Weitere Informationen finden Sie unter Von Azure bereitgestellte Namensauflösung.

- Für die Namensauflösung in virtuellen Netzwerken verwenden RHEL-Bereitstellungen häufig DNS-Dienste (Domain Name System) von Redhat Identity Management Server (IdM) oder Azure DNS. Zur Bereitstellung einer regelbasierten Weiterleitung kombinieren Sie Azure Private DNS Resolver und vorhandene DNS-Infrastruktur.