Überlegungen zur Identitäts- und Zugriffsverwaltung für Red Hat Enterprise Linux in Azure

In diesem Artikel werden Überlegungen zur Identitäts- und Zugriffsverwaltung (Identity and Access Management, IAM) für die Bereitstellung des Beschleunigers für die Azure RHEL-Zielzone (Red Hat Enterprise Linux) beschrieben. IAM ist ein wichtiger Bestandteil der Sicherheitseinstellungen Ihrer Organisation. Das RHEL-Betriebssystem und die darunter ausgeführten Anwendungen müssen externe Identitäten nutzen, um Vorgänge zu skalieren. Gehen Sie beim Entwerfen Ihrer Hybrid Cloud-IAM-Implementierung sorgfältig vor, um eine reibungslose Integration und Verwaltung Ihrer Instanzen in der Azure-Cloud sicherzustellen. Red Hat und Microsoft arbeiten zusammen, um die native Integration zwischen RHEL, Windows Server Active Directory und Microsoft Entra Privileged Identity Management (PIM) sicherzustellen.

Überlegungen zum Entwurf

Implementieren Sie diese Entwurfsüberlegungen und Empfehlungen, um einen IAM-Plan zu erstellen, der den Anforderungen Ihrer Organisation für Ihre Azure RHEL-Bereitstellung entspricht.

Im Allgemeinen sollte eine RHEL-Bereitstellung in einer Hybrid Cloud-Umgebung folgende Voraussetzungen erfüllen:

- Nach Möglichkeit Verwenden einer zentralen Linux-Identitätsstelle, die in das Sicherheitssubsystem des Betriebssystems integriert ist, um die betriebliche Effizienz und die Sichtbarkeit der Zugriffssteuerung zu erhöhen. Verwenden einer zentralen Linux-Identitätsstelle, damit Sie folgende Aktionen ausführen können:

- Verwalten der hostspezifischen Autorisierung für das Linux-Betriebssystem

- Erzielen von Konsistenz in hybriden Bereitstellungen

- Delegieren der Authentifizierung an externe Quellen

- Optimieren des Überprüfungsprozesses für die Zugriffssteuerung

- Sicherstellen von Einheitlichkeit

- Beschleunigen des Implementierungsprozesses

- Verbessern des Sicherheitsframeworks einer Hybrid Cloud-Linux-Infrastruktur

- Einheitliches Anwenden von Richtlinien auf mehrere Instanzen gleichzeitig. Verwenden Sie diesen Ansatz, damit Sie nicht die Automatisierung nutzen müssen, um bei einer Änderung alle Instanzen in der Infrastruktur zu ändern.

- Unterstützung der zentralen, sicheren, differenzierten Zugriffssteuerung auf Instanzebene mithilfe hostbasierter Zugriffssteuerung, Delegierung und anderer Regeln

- Zentrales Verwalten von Eskalationsregeln auf Systemebene in der gesamten Identitätsstelle. Wenden Sie diese Richtlinie konsistent für einzelne Instanzen und Gruppen von Instanzen innerhalb der Umgebung an.

- Unterstützen oder Bereitstellen moderner Automatisierungstools zum Testen und konsistenten Implementieren von Sicherheitskonfigurationen über mehrere Systeme hinweg. Sie sollten die Sicherheitsautomatisierung von Anfang an in einer Hybrid Cloud-Bereitstellung entwerfen.

- Unterstützen der Integration vorhandener SSO-Legacyfunktionen (Single Sign-On, einmaliges Anmelden) für Unternehmen, um die Migration zu vereinfachen, die Konsistenz von Sicherheitsvorgängen aufrechtzuerhalten und moderne Integrationen für cloudbasierte Bereitstellungen zu unterstützen.

Implementieren der Authentifizierung

Linux-Bereitstellungen implementieren in der Regel lokale Umgebungen für die Benutzerauthentifizierung auf Betriebssystemebene. Die Authentifizierung und Autorisierung auf Systemebene, Objektbesitz, Objektberechtigungen und Anwendungsintegrationen basieren auf diesem Modell. Betriebssystemanwendungen verwenden diese Identitäten auf verschiedene Weise. Zum Beispiel:

- Anwendungsprozesse werden unter einigen Benutzeridentitäten ausgeführt.

- Anwendungsprozesse erstellen Dateien, die bestimmten Benutzern und Gruppen zugeordnet sind, oder greifen auf diese Dateien zu.

- Verschiedene Gruppen, zu denen ein Benutzer gehört, werden bei seiner Anmeldung festgelegt. Mitgliedschaftsänderungen werden nur auf neue Sitzungen angewendet.

- Der Authentifizierungs- und Autorisierungsflow eines Benutzers ist direkt an die Anmeldesitzung gebunden, die als Ergebnis der Authentifizierung aktiv ist.

Zuvor waren benutzerinitiierte Shellsitzungen, die auf diesen Identitäten basieren, das primäre Mittel für die Interaktion mit Anwendungen unter Linux. Aufgrund der Umstellung auf webbasierte, mobile und cloudorientierte Benutzeroberflächen sind Anwendungen, die dieses Muster der Identitätsnutzung verwenden, weniger verbreitet.

Heute sind diese Identitäten in der Regel ein Unterstützungsmechanismus, wenn Sie isolierte Anwendungen oder Dienste unter einem Betriebssystem ausführen. Identitäten auf Anwendungsebene müssen nicht unbedingt mit den Identitäten auf Systemebene identisch sein. Die Identität auf Systemebene ist jedoch immer noch wichtig, um eine Linux-Infrastruktur effizient auszuführen und zu schützen, die im großen Stil in einer Cloudumgebung ausgeführt wird.

Für kleine Cloudbereitstellungen oder Pilotbereitstellungen bieten diese herkömmlichen IAM-Methoden eine einfache Möglichkeit für die ersten Schritte. Beim Skalieren einer Umgebung sind diese Mechanismen schwieriger zu verwalten, auch wenn Sie Automatisierung verwenden. Da die Anzahl der Berührungspunkte steigt, wird auch die Menge an Konfigurationsdaten, Protokollierungsdaten, Daten mit Datendrift und erforderlichen Analysen größer. Sie können IAM zentralisieren, um diese Komplexität zu bewältigen.

Sie können verschiedene Tools verwenden, die zentrale Sicherheit in einer Linux-Umgebung bereitstellen. Stellen Sie sicher, dass das Tool Ihren geschäftlichen und technischen Anforderungen entspricht. RHEL bietet umfassende Softwarekompatibilitätsliste für Sicherheit. Sie können Sicherheit auf Anwendungsebene integrieren, indem Sie eine Azure-native Microsoft Entra ID-Instanz, kommerzielle Open-Source-Softwarelösungen wie Okta, SailPoint oder JumpCloud oder Open-Source-Projektlösungen wie Keycloak verwenden. Es gibt außerdem verschiedene Sicherheitslösungen auf Betriebssystemebene. Sie können mehrere kommerzielle Lösungen und Open-Source-Softwareprojekte in der Cloud bereitstellen.

Entwurfsempfehlungen für Red Hat Identity Management

In diesem Abschnitt werden Entwurfsempfehlungen für IAM in Azure-Zielzonen für RHEL beschrieben, wenn Sie Red Hat Identity Management (IdM) und Red Hat SSO verwenden. Diese Dienste entsprechen dem Cloud Adoption Framework für Azure und Red Hat Infrastructure Standard Adoption Model. Die Empfehlungen erweitern die Prinzipien, die Sie zum Implementieren einer Hybrid Cloud-Bereitstellung verwenden.

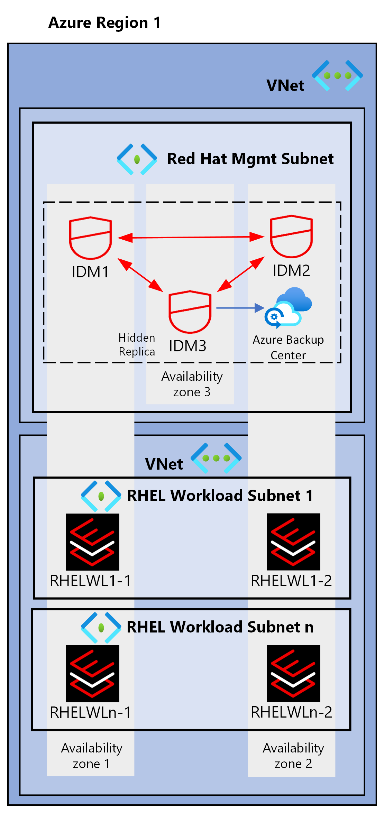

Red Hat IdM bietet eine zentrale Möglichkeit, Identitätsspeicher, Authentifizierung, Richtlinien und Autorisierung in einer Linux-basierten Domäne zu verwalten. Red Hat IdM ist nativ in Windows Server Active Directory und Microsoft Entra ID integriert und in RHEL enthalten. Wenn Sie Ihre lokales Active Directory auf Azure erweitern, können Sie von der Red Hat IdM-nativen Funktion für die Windows Server Active Directory-Vertrauensstellung profitieren. Ebenso können Sie bei der Einführung von Microsoft Entra ID eines alternativen Identitätsanbieters Red Hat IdM und Red Hat SSO für die nahtlose Integration verwenden. Red Hat SSO ist eine unterstützte Unternehmensimplementierung des Open Source-Projekts Keycloak. Sie wird ohne zusätzliche Kosten mit verschiedenen Red Hat-Abonnements bereitgestellt, einschließlich Red Hat Ansible Automation Platform. Red Hat empfiehlt, Red Hat IdM in Ihrer RHEL-Bereitstellung in Azure zu implementieren. Das folgende Diagramm zeigt die Bereitstellung eines RHEL-Verwaltungsabonnements.

Die IAM-Komponenten für Ihre Red Hat-Bereitstellung in Azure verwenden das Abonnementskalierungsmodell, um zusätzliche Kontrolle und Isolation für die Verwaltungstools bereitzustellen. Die Red Hat IdM-Primärysteme und Replikatsysteme sowie Red Hat SSO-Instanzen befinden sich in einem Red Hat Management-Abonnement mit anderen Tools. Das Abonnement stellt Ressourcengruppen bereit, die Sie während der gesamten Implementierung verwenden können, um lokalisierte Dienste und Hochverfügbarkeit bereitzustellen.

Das folgende Diagramm zeigt die Architektur einer zonalen Red Hat IdM-Bereitstellung.

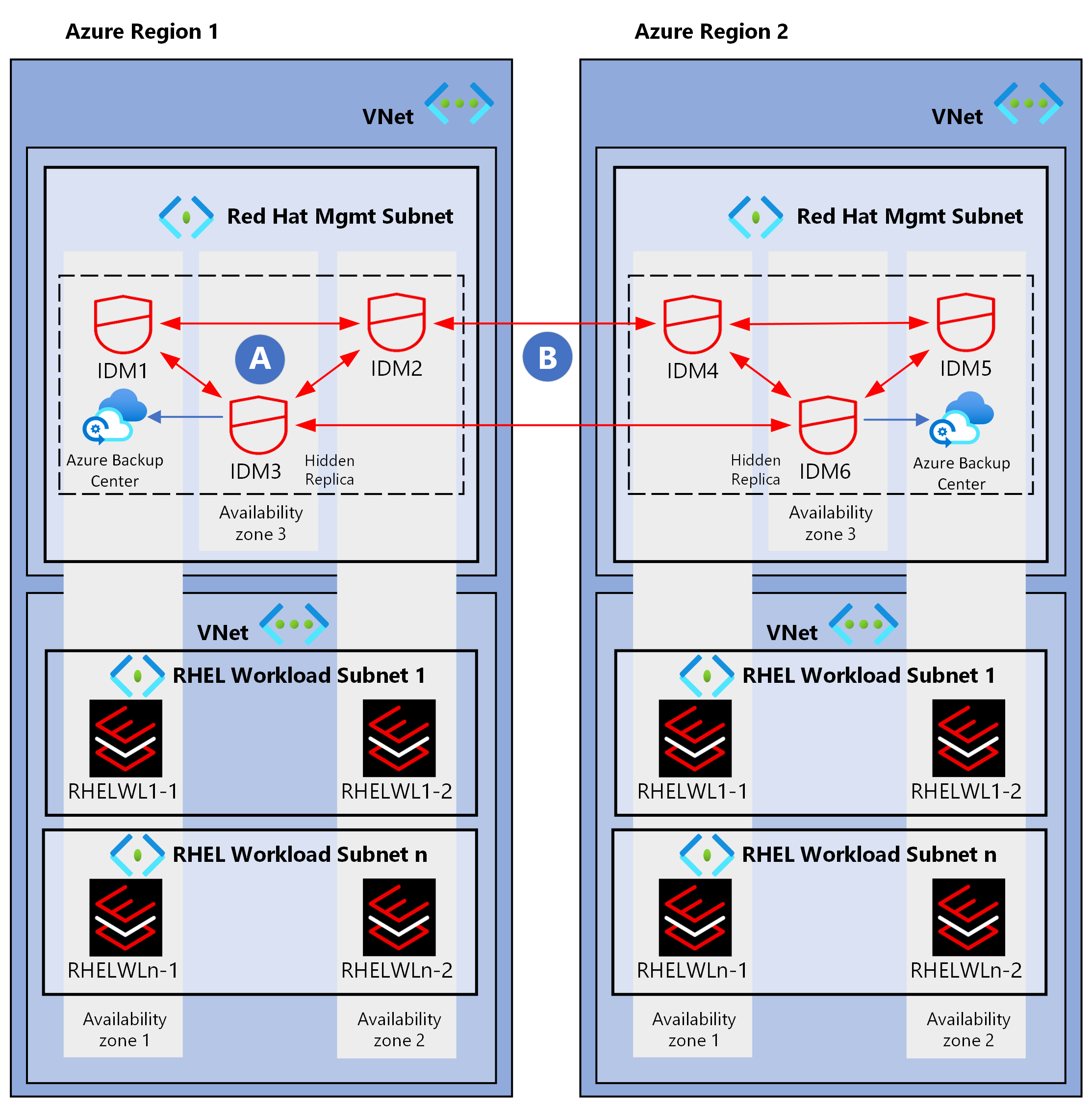

Das folgende Diagramm zeigt eine Hochverfügbarkeitsbereitstellung von Red Hat IdM über Regionen und Verfügbarkeitszonen hinweg.

Diese Architektur verfügt über IDM-Server innerhalb jeder Region, die sich gegenseitig und in einem ausgeblendeten Replikat replizieren. Es gibt mindestens zwei Replikationslinks in allen Regionen. Die ausgeblendeten Replikate dienen als Sicherungspunkte, da Sie sie als vollständige Sicherungen offline schalten können, ohne die Verfügbarkeit zu beeinträchtigen.

IdM-Clients können Lastenausgleich und Failover zwischen IdM-Servern basierend auf der Ermittlung des Dienstdatensatzes oder über eine Liste von Servern in der Datei sssd.conf ausführen. Verwenden Sie keinen externen Lastenausgleich und keine Hochverfügbarkeitskonfigurationen mit IdM.

Berücksichtigen Sie die folgenden kritischen Entwurfsempfehlungen für Ihre Red Hat IdM-Bereitstellung.

Implementieren von IaC-Automatisierung (Infrastructure-as-Code) für Bereitstellungs-, Konfigurations- und Day-2-Vorgänge von Red Hat IdM. Um Red Hat IdM zu automatisieren, können Sie die zertifizierte Ansible-Sammlung redhat.rhel_idm über Ansible Automation Hub verwenden. Zum Automatisieren von Red Hat SSO können Sie die zertifizierte Ansible-Sammlung redhat.sso verwenden.

Implementieren der Unterstützung für Unternehmens- und Anwendungsidentitäten. Ermitteln Sie, welche Dienste von Instanzen verfügbar gemacht werden und welche Dienste Authentifizierung auf Betriebssystemebene und Anwendungsebene erfordern. Verwenden Sie Red Hat IdM zum Implementieren von Sicherheit auf Betriebssystemebene, hostbasierten Zugriffssteuerungsregeln und Regeln für die Verwaltung der Rechteausweitung wie sudo. Sie können Red Hat IdM auch verwenden, um SELinux-Richtlinien und Identitäten für Legacysysteme zuzuordnen. Verwenden Sie Red Hat SSO, um Unternehmensauthentifizierungsquellen in webbasierte Anwendungen zu integrieren.

Verwenden von zentraler Identitätsverwaltung für die Reaktion auf Bedrohungen. Sie können kompromittierte Anmeldeinformationen in cloudskalierten Bereitstellungen sofort ungültig machen oder rotieren.

Ermitteln des anfänglichen Integrationspfads für Azure-native Identitätsanbieter, z. B. Windows Server Active Directory und Microsoft Entra ID. Red Hat IdM unterstützt mehrere Integrationsoptionen. Sie können Integrationen innerhalb von IdM hinzufügen und entfernen, aber Sie sollten vorhandene Anforderungen, Auswirkungen der Migration und die Kosten der Änderung im Laufe der Zeit auswerten.

Konfigurieren von Red Hat IdM-Primärbereitstellungen und -Replikatbereitstellungen, um Wartezeiten zu reduzieren und sicherzustellen, dass die Replikation keinen Single Point of Failure enthält. Geografische Bereitstellungen von RHEL-Instanzen wirken sich auf Ihre Red Hat IdM-Infrastruktur aus. Sie können Red Hat IdM verwenden, um mehrere Red Hat IdM-Replikate bereitzustellen, die verbesserte Leistung, Lastenausgleich, Failover und Hochverfügbarkeit bieten. Bereitstellungen können aus bis zu 60 Replikaten bestehen. Bei Replikatbereitstellungen sollte sichergestellt werden, dass Systeme Fehlerdomänen umfassen. Verwalten Sie Red Hat IdM-Replikatupdates mithilfe der Automatisierung, um die Replikationskonsistenz sicherzustellen. Verwenden Sie von Red Hat empfohlene Replikationstopologien.

Sicherstellen, dass die Konfiguration der Windows Server Active Directory-Vertrauensstellung und die DNS-Konfiguration (Domain Name System) ordnungsgemäß eingerichtet werden. Wenn Sie Red Hat IdM und Windows Server Active Directory konfigurieren, müssen sich sowohl lokale Active Directory-Server als auch Red Hat IdM-Server in ihren eigenen DNS-Domänen oder Unterdomänen befinden. Diese Anforderung ergibt sich aus den Kerberos-Dienstdatensätzen und der Kerberos-Dienstermittlung. Das Cloud Adoption Framework empfiehlt die DNS-Auflösung privater IP-Adressen für Azure-basierte Instanzen.

Konfigurieren von Red Hat Satellite für die Red Hat IdM-Integration, um Verwaltungsaufgaben wie Forward- und Reverse-DNS-Zonen, Hostregistrierung, SSH-Schlüsselgenerierung (Secure Shell) und Registrierung innerhalb von Red Hat IdM zu automatisieren. Red Hat IdM stellt einen integrierten DNS-Dienst bereit. Kombinieren Sie diese Integration mit der Windows Server Active Directory-Vertrauensstellung, damit Windows Server Active Directory-Benutzer sich nahtlos über SSO bei RHEL-Systemen und -Diensten anmelden können.

Sichern Ihrer Red Hat IdM-Ressourcen. In der Regel stellen Sie Red Hat IdM in einer selbstverwalteten Multi-Main-Replikatkonfiguration bereit, müssen aber auch sicherstellen, dass Sie über ordnungsgemäße System- und Datensicherungen verfügen. Verwenden Sie ausgeblendete Red Hat IdM-Replikate, um vollständige Offlinesicherungen zu implementieren, ohne die Dienstverfügbarkeit zu unterbrechen. Verwenden Sie Azure Backup für die Funktion für verschlüsselte Sicherungen.

Signieren des Red Hat IdM-Stammzertifikats beim Bereitstellen von RHEL mit der integrierten Zertifizierungsstelle durch eine externe Zertifizierungsstelle, eine Zertifizierungsstelle des Unternehmens oder eine Partnerzertifizierungsstelle.

Integrieren von Red Hat Identity-Diensten in andere Red Hat-Produkte. Red Hat IdM und Red Hat SSO lassen sich in Ansible Automation Platform, OpenShift Container Platform, OpenStack Platform, Satellite und Entwicklungstools integrieren.

Verwenden Sie den Leitfaden zur Planung der Identitätsverwaltung, um Ihre Infrastruktur zu planen und Dienste für Ihre Red Hat IdM-Bereitstellung zu integrieren. Lesen Sie die spezifische Anleitung für das Betriebssystemrelease von RHEL, in dem Sie Red Hat IdM bereitstellen möchten.

Entwurfsempfehlungen für Azure-native Identitätsverwaltung

Verwenden Sie Azure RHEL-VMs mit Microsoft Entra ID, um Benutzerrechte einzuschränken und die Anzahl der Benutzer mit Administratorrechten zu minimieren. Beschränken Sie die Benutzerrechte, um die Konfiguration und den Zugriff auf Geheimnisse zu schützen. Weitere Informationen finden Sie unter Integrierte Azure-Rollen für Compute.

Befolgen Sie das Prinzip der geringsten Rechte, und weisen Sie die Mindestberechtigungen zu, die Benutzer für autorisierte Aufgaben benötigen. Gewähren Sie Vollzugriff und Just-InTime-Zugriff nur bei Bedarf. Verwenden Sie Microsoft Entra PIM und IAM in Azure-Zielzonen.

Verwenden Sie Verwaltete Identitäten, um auf durch Microsoft Entra ID geschützte RHEL-Ressourcen zuzugreifen, ohne Geheimnisse für Workloads verwalten zu müssen, die in Azure ausgeführt werden.

Verwenden Sie ggf. Microsoft Entra ID als zentrale Authentifizierungsplattform und eine Zertifizierungsstelle für die SSH-Verbindung mit einer Linux-VM.

Schützen Sie vertrauliche Informationen wie Schlüssel, Geheimnisse und Zertifikate. Weitere Informationen finden Sie unter Cloud Adoption Framework für Verschlüsselung und Schlüsselverwaltung in Azure.

Implementieren Sie SSO mithilfe von Windows Server Active Directory, Microsoft Entra ID oder Active Directory-Verbunddienste (Active Directory Federation Services, AD FS). Wählen Sie Ihren Dienst basierend auf dem Zugriffstyp aus. Verwenden Sie SSO, damit Benutzer eine Verbindung mit RHEL-Anwendungen ohne Benutzer-ID und Kennwort herstellen können, nachdem der zentrale Identitätsanbieter sie erfolgreich authentifiziert hat.

Verwenden Sie eine Lösung wie LAPS (Local Administrator Password Solution), um lokale Administratorkennwörter regelmäßig zu rotieren. Weitere Informationen finden Sie unter Sicherheitsbewertung: Verwendung von Microsoft LAPS.