Herkömmliche Azure-Netzwerktopologie

Wichtig

Probieren Sie die Topologieerfahrung aus, die eine Visualisierung von Azure-Ressourcen bietet, um die Bestandsverwaltung und das Überwachen des Netzwerks im großen Stil zu vereinfachen. Verwenden Sie die Topologiefunktion, um Ressourcen und ihre Abhängigkeiten über Abonnements, Regionen und Standorte hinweg zu visualisieren.

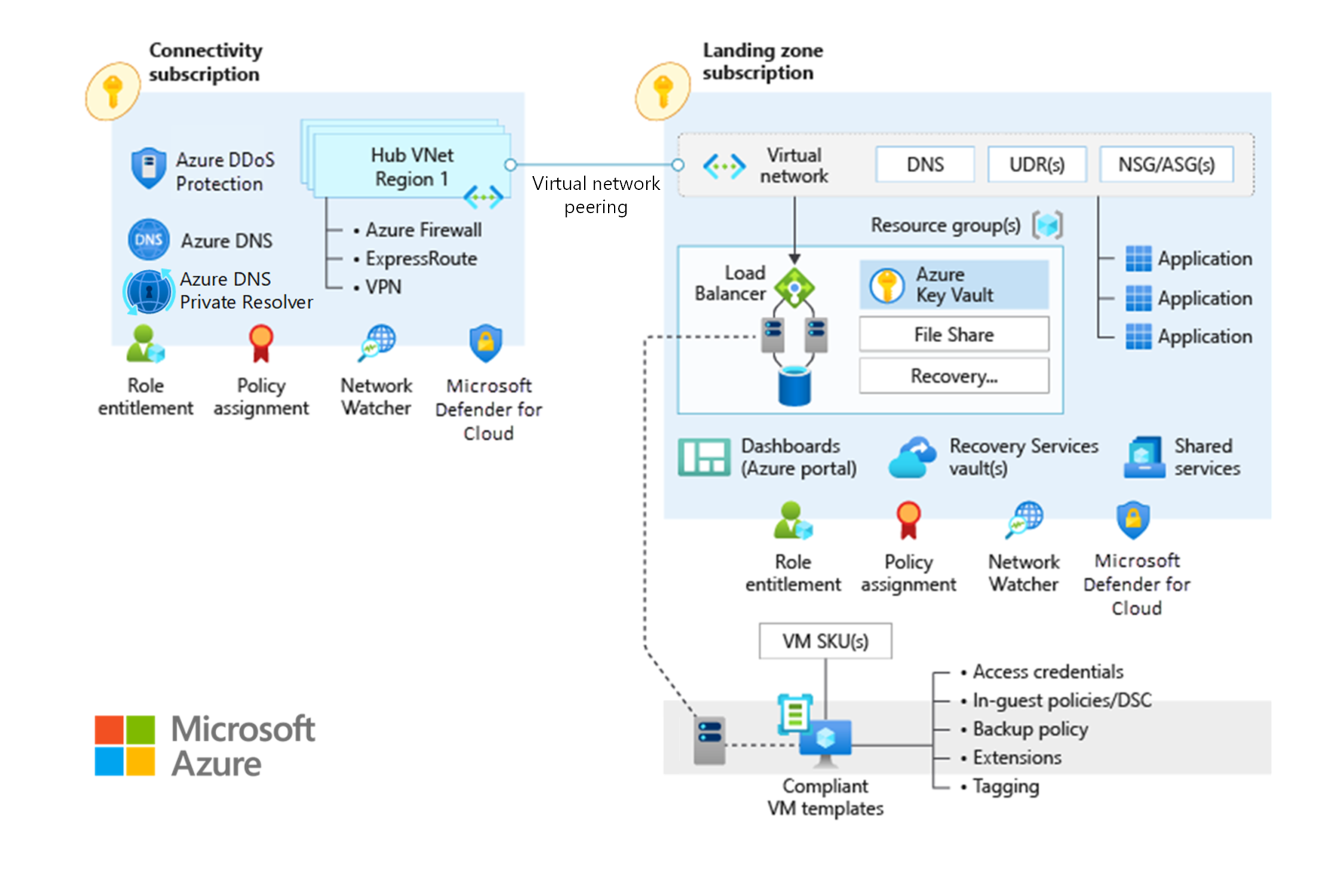

Dieser Artikel beschreibt wichtige Überlegungen zum Entwurf und zu Empfehlungen zu Netzwerktopologien in Microsoft Azure. Das folgende Diagramm zeigt eine herkömmliche Azure-Netzwerktopologie:

Überlegungen zum Entwurf

Verschiedene Netzwerktopologien können mehrere virtuelle Netzwerke für die Zielzone verbinden. Beispiele für Netzwerktopologien sind Hub-and-Spoke-, Full-Mesh- und Hybridtopologien. Sie können auch mehrere virtuelle Netzwerke haben, die über mehrere Azure ExpressRoute-Schaltkreise oder -Verbindungen miteinander verbunden sind.

Virtuelle Netzwerke können Abonnementgrenzen nicht überschreiten. Sie können jedoch ein virtuelles Netzwerk-Peering, eine ExpressRoute-Schaltung oder VPN-Gateways verwenden, um die Konnektivität zwischen virtuellen Netzwerken über verschiedene Abonnements hinweg herzustellen.

Peering virtueller Netzwerke ist die bevorzugte Methode, um virtuelle Netzwerke in Azure miteinander zu verbinden. Mit dem Peering virtueller Netzwerke können Sie virtuelle Netzwerke in derselben Region, über verschiedene Azure-Regionen hinweg und über verschiedene Microsoft Entra-Mandanten verbinden.

Das Peering virtueller Netzwerke und das globale Peering virtueller Netzwerke sind nicht transitiv. Um ein Transitnetzwerk zu ermöglichen, benötigen Sie benutzerdefinierte Routen (UDRs) und virtuelle Netzwerkgeräte (NVAs). Weitere Informationen finden Sie unter Hub-Spoke-Netzwerktopologie in Azure.

Sie können einen Azure DDoS Protection-Plan gemeinsam in allen virtuellen Netzwerken in einem einzelnen Microsoft Entra-Mandanten nutzen, um Ressourcen mit öffentlichen IP-Adressen zu schützen. Weitere Informationen finden Sie unter DDoS-Schutz.

Azure öffentlichen IP-Adressen ab.

In den Kosten eines DDoS-Schutz-Plans sind 100 öffentliche IP-Adressen für alle geschützten virtuellen Netzwerke enthalten, die dem DDoS ProtectiDDoS-Schutzplanon-Plan zugeordnet sind. Der Schutz für mehr Ressourcen kostet mehr. Weitere Informationen finden Sie unter Preise für DDoS-Schutz oder in den FAQ.

Prüfen Sie die unterstützten Ressourcen von DDoS-Schutz-Plänen.

Über ExpressRoute-Leitungen können Verbindungen zwischen virtuellen Netzwerken innerhalb derselben geopolitischen Region hergestellt werden; auch das Premium-Add-On kann für die Konnektivität zwischen geopolitischen Regionen verwendet werden. Beachten Sie Folgendes:

Bei Datenverkehr zwischen Netzwerken kann es zu einer höheren Latenz kommen, da der Datenverkehr die MSEE-Router (Microsoft Enterprise Edge) durchlaufen muss.

Die ExpressRoute-Gateway-SKU schränkt die Bandbreite ein.

Stellen Sie UDRs bereit und verwalten Sie diese, wenn UDRs für den Datenverkehr zwischen virtuellen Netzwerken überprüft oder protokolliert werden müssen.

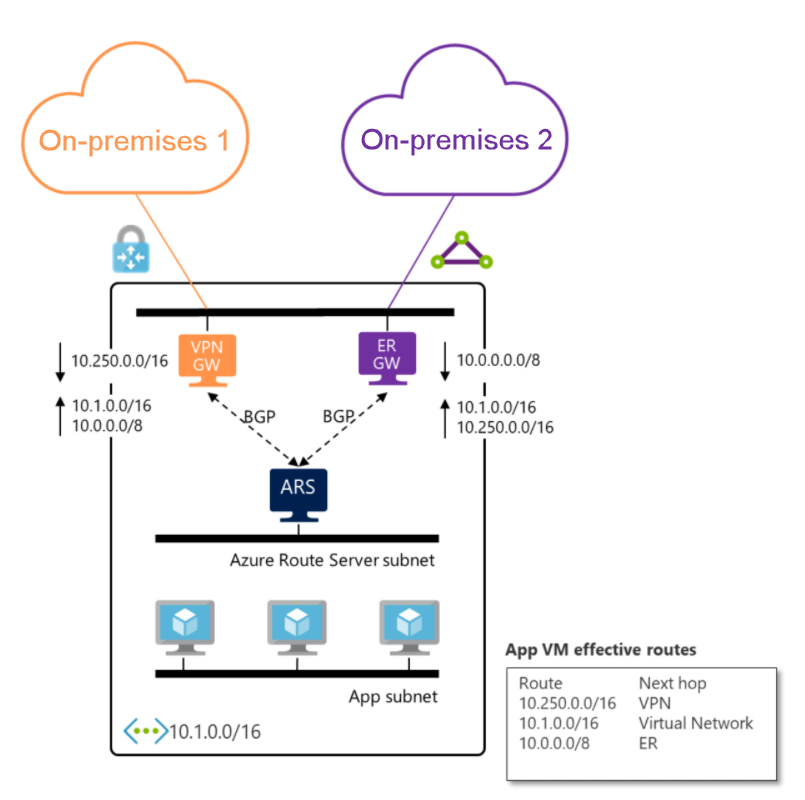

VPN-Gateways mit Border Gateway Protocol (BGP) sind innerhalb von Azure- und lokalen Netzwerken transitiv, bieten aber keinen transitiven Zugriff auf Netzwerke, die standardmäßig mittels ExpressRoute verbunden sind. Wenn Sie transitiven Zugriff auf Netzwerke benötigen, die über ExpressRoute verbunden sind, sollten Sie Azure Route Server in Betracht ziehen.

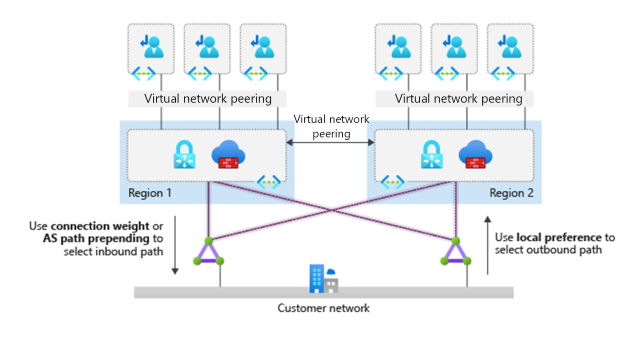

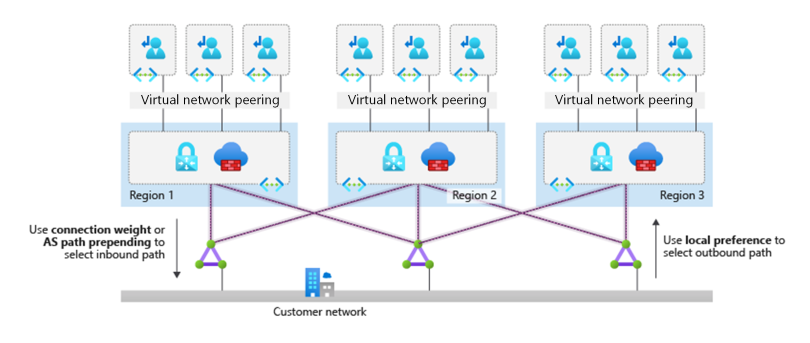

Wenn Sie mehrere ExpressRoute-Leitungen mit demselben virtuellen Netzwerk verbinden, muss mit Verbindungsgewichtungen und BGP-Techniken ein optimaler Pfad für den Datenverkehr zwischen lokalen Netzwerken und Azure sichergestellt werden. Weitere Informationen finden Sie unter Optimieren von ExpressRoute-Routing.

Wenn Sie BGP-Metriken verwenden, um das ExpressRoute-Routing zu beeinflussen, müssen Sie die Konfiguration außerhalb der Azure-Plattform ändern. Ihre Organisation oder Ihr Konnektivitätsanbieter müssen die lokalen Router entsprechend konfigurieren.

ExpressRoute-Verbindungen mit Premium-Add-Ons bieten globale Konnektivität.

ExpressRoute hat bestimmte Grenzen, darunter eine maximale Anzahl von ExpressRoute-Verbindungen für jedes ExpressRoute-Gateway. Und ExpressRoute Private Peering hat eine Höchstgrenze für die Anzahl der Routen, die es von Azure zu On-Premises identifizieren kann. Weitere Informationen finden Sie unter ExpressRoute-Limits.

Der maximale aggregierte Durchsatz eines VPN-Gateways beträgt 10 Gigabits pro Sekunde. Ein VPN Gateway unterstütz bis zu 100 Tunnel zwischen Standorten (Site-to-Site) oder Netzwerken.

Wenn ein NVA Teil der Architektur ist, kann der Route Server in Betracht gezogen werden, um das dynamische Routing zwischen Ihrem NVA und Ihrem virtuellen Netzwerk zu vereinfachen. Verwenden Sie Route Server, um Routing-Informationen direkt über BGP zwischen jedem NVA, der BGP unterstützt, und dem Azure Software-definierten Netzwerk (SDN) im virtuellen Azure-Netzwerk auszutauschen. Bei diesem Ansatz müssen Sie die Routentabellen nicht manuell konfigurieren oder pflegen.

Entwurfsempfehlungen

Ziehen Sie einen Netzwerkentwurf, der auf der herkömmlichen Hub-and-Spoke-Netzwerktopologie basiert, für die folgenden Szenarios in Betracht:

Eine Netzwerkarchitektur, die innerhalb einer einzelnen Azure-Region bereitgestellt wird.

Eine Netzwerkarchitektur, die mehrere Azure-Regionen umfasst, wobei keine Transitkonnektivität zwischen virtuellen Netzwerken für Zielzonen in verschiedenen Regionen benötigt wird.

Eine Netzwerkarchitektur, die sich über mehrere Azure-Regionen erstreckt, und globales virtuelles Netzwerk-Peering, das virtuelle Netzwerke über Azure-Regionen hinweg verbinden kann.

Transitkonnektivität zwischen VPN- und ExpressRoute-Verbindungen ist nicht erforderlich.

Die wichtigste hybride Konnektivitätsmethode ist ExpressRoute, und die Anzahl der VPN-Verbindungen beträgt weniger als 100 pro VPN Gateway.

Es besteht eine Abhängigkeit von zentralisierten NVAs und einem differenzierten Routing.

Für regionale Implementierungen verwenden Sie in erster Linie die Hub-and-Spoke-Topologie mit einem regionalen Hub für jede Azure-Spoke-Region. Verwenden Sie für die folgenden Szenarien virtuelle Netzwerke für Anwendungslandezonen, die Peering virtueller Netzwerke verwenden, um eine Verbindung zu einem regionalen zentralen Hub-Netzwerk herzustellen:

Standortübergreifende Konnektivität über ExpressRoute, die an zwei verschiedenen Peering-Standorten aktiviert ist. Weitere Informationen finden Sie unter Design und Architektur von ExpressRoute zur Resilienz.

Ein VPN für Branchkonnektivität.

Spoke-to-Spoke-Konnektivität mittels NVAs und UDRs.

Ausgehenden Internetschutz mittels Azure Firewall oder eine nicht-Microsoft-NVA.

Das folgende Diagramm zeigt die Hub-and-Spoke-Topologie. Verwenden Sie diese Konfiguration, um eine angemessene Kontrolle des Datenverkehrs zu gewährleisten und die meisten Anforderungen an Segmentierung und Überprüfung zu erfüllen.

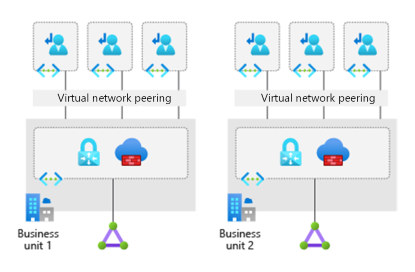

Verwenden Sie die Topologie mit mehreren virtuellen Netzwerken, die über mehrere ExpressRoute-Schaltkreise mit verschiedenen Peering-Standorten verbunden sind, wenn:

Sie eine hohe Isolationsebene benötigen. Weitere Informationen finden Sie unter Design und Architektur von ExpressRoute zur Resilienz.

Sie benötigen eine dedizierte ExpressRoute-Bandbreite für bestimmte Geschäftseinheiten.

Sie erreichen die maximale Anzahl von Verbindungen für jedes ExpressRoute-Gateway. Informationen zum Ermitteln der maximalen Anzahl finden Sie unter ExpressRoute-Grenzwerte.

Im folgenden Diagramm wird diese Topologie veranschaulicht.

Berücksichtigen Sie ExpressRoute Metro Dual-Homed-Peering innerhalb derselben Stadt.

Setzen Sie Azure Firewall oder NVAs von Partnern im virtuellen Netzwerk des zentralen Hubs zum Schutz und zur Filterung des Ost/West- oder Süd/Nord-Datenverkehrs ein.

Stellen Sie im virtuellen Netzwerk für den zentralen Hub eine minimale Gruppe von gemeinsamen Diensten bereit, einschließlich ExpressRoute-Gateways, VPN-Gateways (sofern erforderlich) und Azure Firewall oder Partner-NVAs (falls erforderlich). Bei Bedarf stellen Sie auch Active Directory-Domänencontroller und DNS-Server bereit.

Stellen Sie einen einzelnen DDoS-Standardschutzplans im Konnektivitätsabonnement bereit. Verwenden Sie diesen Plan für alle virtuellen Netzwerke der Zielzone und der Plattform.

Verwenden Sie Ihr vorhandenes Netzwerk, Multiprotocol Label Switching (MPLS) und SD-WAN, um Zweigstellen mit dem Hauptsitz des Unternehmens zu verbinden. Wenn Sie Route Server nicht verwenden, dann haben Sie keine Unterstützung für den Transit in Azure zwischen ExpressRoute-Verbindungen und VPN-Gateways.

Stellen Sie Azure Firewall oder Partner-NVAs zum Schützen und Filtern des Ost-West- und/oder Süd-Nord-Datenverkehrs im virtuellen Netzwerk für den zentralen Hub bereit.

Wenn Sie Partnernetzwerktechnologien oder NVAs bereitstellen, befolgen Sie die Anweisungen des Partneranbieters, um Folgendes sicherzustellen:

Der Anbieter unterstützt die Bereitstellung.

Der Leitfaden umfasst Hochverfügbarkeit und maximale Leistung.

Es gibt keine in Konflikt stehenden Konfigurationen mit Azure-Netzwerken vorhanden.

Stellen Sie keine Layer 7-Eingangs-NVAs (wie Azure Application Gateway) als gemeinsamer Dienst im virtuellen Netzwerk für den zentralen Hub bereit. Stattdessen stellen Sie diese in der jeweiligen Zielzone zusammen mit der Anwendung bereit.

Stellen Sie einen einzelnen DDoS-Standardschutzplans im Konnektivitätsabonnement bereit.

- Alle virtuellen Netzwerke der Zielzone und der Plattform sollten diesen Plan verwenden.

Verwenden Sie Ihr vorhandenes Netzwerk, Multiprotocol Label Switching und SD-WAN, um Zweigstellen mit dem Hauptsitz des Unternehmens zu verbinden. Wenn Sie Route Server nicht verwenden, wird die Übertragung in Azure zwischen ExpressRoute und VPN Gateways nicht unterstützt.

Wenn Transitivität zwischen ExpressRoute und VPN-Gateways in einem Hub-and-Spoke-Szenario erforderlich ist, verwenden Sie Route Server. Weitere Informationen finden Sie unter Informationen zur Route Server-Unterstützung für ExpressRoute und Azure VPN.

Wenn Sie Hub-and-Spoke-Netzwerke in mehreren Azure-Regionen haben und einige Zielzonen regionsübergreifend verbinden müssen, verwenden Sie globales Peering virtueller Netzwerke. Sie können virtuelle Netzwerke in der Zielzone, die den Datenverkehr zueinander leiten müssen, direkt miteinander verbinden. Abhängig von der SKU des kommunizierenden Virtual Machines kann das globale Peering virtueller Netzwerke einen hohen Netzwerkdurchsatz bieten. Der Datenverkehr zwischen virtuellen Zielzonennetzwerken mit direktem Peering umgeht NVAs in den virtuellen Hubnetzwerken. Es gelten Einschränkungen für globales Peering virtueller Netzwerke für den Datenverkehr.

Wenn Sie Hub-and-Spoke-Netzwerke in mehreren Azure-Regionen haben und die meisten Zielzonen regionsübergreifend verbinden müssen, verwenden Sie Hub-NVAs, um virtuelle Hub-Netzwerke in jeder Region miteinander zu verbinden und den Datenverkehr regionsübergreifend zu routen. Sie können diesen Ansatz auch verwenden, wenn Sie aufgrund von Inkompatibilität mit Ihren Sicherheitsanforderungen kein direktes Peering zur Umgehung von Hub-NVAs verwenden können. Das globale Peering virtueller Netzwerke oder ExpressRoute-Verbindungen können dabei helfen, virtuelle Hubnetzwerke auf die folgenden Arten zu verbinden:

Das globale Peering virtueller Netzwerke bietet eine Verbindung mit einer geringen Latenz und einem hohen Durchsatz, es generiert aber die Datenverkehrsgebühren.

Wenn Sie über ExpressRoute routen, kann sich die Latenzzeit aufgrund des MSEE-Hairpins erhöhen. Die ausgewählte ExpressRoute-Gateway-SKU begrenzt den Durchsatz.

Das folgende Diagramm zeigt Optionen für die Hub-zu-Hub-Konnektivität:

Wenn Sie zwei Azure-Regionen verbinden müssen, verwenden Sie das globale Peering virtueller Netzwerke, um die virtuellen Hub-Netzwerke in jeder Region zu verbinden.

Verwenden Sie eine verwaltete globale Transit-Netzwerkarchitektur, die auf Azure Virtual WAN basiert, wenn Ihr Unternehmen:

Hub-and-Spoke-Netzwerkarchitekturen über mehr als zwei Azure-Regionen hinweg benötigt.

eine globale Transit-Konnektivität zwischen virtuellen Netzwerken der Landing Zones über Azure-Regionen hinweg benötigt.

den Aufwand für die Netzwerkverwaltung minimieren möchte.

Wenn Sie mehr als zwei Azure-Regionen miteinander verbinden müssen, empfehlen wir, dass die virtuellen Hub-Netzwerke in jeder Region mit denselben ExpressRoute-Schaltungen verbunden werden. Für ein globales Peering virtueller Netzwerke müssen Sie eine große Anzahl von Peering-Beziehungen und einen komplexen Satz von UDRs über mehrere virtuelle Netzwerke hinweg verwalten. Das folgende Diagramm zeigt, wie Sie Hub-and-Spoke-Netzwerke in drei Regionen verbinden:

Wenn Sie ExpressRoute-Verbindungen für eine regionsübergreifende Konnektivität verwenden, kommunizieren Spokes in verschiedenen Regionen direkt und umgehen die Firewall, weil sie über die BGP-Routen zu den Spokes des Remotehubs lernen. Wenn bei Ihnen der Spokes-übergreifende Datenverkehr von den Firewall-NVAs in den virtuellen Hubnetzwerken überprüft werden muss, müssen Sie eine der folgenden Optionen implementieren:

Erstellen Sie spezifischere Routeneinträge in den Spoke-UDRs für die Firewall im lokalen virtuellen Hubnetzwerk, um Datenverkehr über Hubs umzuleiten.

Deaktivieren Sie die BGP-Weitergabe auf den Spokes-Routingtabellen, wodurch die Routenkonfiguration vereinfacht wird.

Wenn Ihr Unternehmen Hub-and-Spoke-Netzwerkarchitekturen in mehr als zwei Azure-Regionen sowie globale Transitkonnektivität zwischen virtuellen Zielzonennetzwerken zwischen Azure-Regionen erfordert, und Sie den Netzwerkverwaltungsaufwand minimieren möchten, empfehlen wir eine verwaltete globale Transitnetzwerkarchitektur, die auf einem virtuellen WAN basiert.

Stellen Sie die Hubnetzwerkressourcen jeder Region in separaten Ressourcengruppen bereit und sortieren Sie sie in jeder bereitgestellten Region.

Verwenden Sie Azure Virtual Network Manager, um die Konfiguration von Konnektivität und Sicherheit von virtuellen Netzwerken global und abonnementübergreifend zu verwalten.

Verwenden Sie Azure Monitor Netzwerkerkenntnis (derzeit in der Vorschauversion), um den End-to-End-Status von Ihren Netzwerken in Azure zu überwachen.

Bei der Verbindung virtueller Spoke-Netzwerke mit dem zentralen virtuellen Hubnetzwerk müssen Sie die folgenden zwei Grenzwerte beachten:

Die maximale Anzahl der Verbindungen für das Peering virtueller Netzwerke pro virtuellem Netzwerk.

Die maximale Anzahl von Präfixen, die von Azure zu lokalen Standorten über ExpressRoute mit privatem Peering angekündigt werden.

Stellen Sie sicher, dass die Anzahl der mit dem virtuellen Hubnetzwerk verbundenen virtuellen Spoke-Netzwerke keins dieser Limits überschreitet.