Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Dieser Artikel enthält empfohlene Konnektivitätsansätze für die Verwendung von Azure-PaaS-Diensten.

Überlegungen zum Entwurf

Auf Azure PaaS-Dienste wird in ihrer Standardkonfiguration in der Regel über öffentlich verfügbare Endpunkte über das globale Microsoft-Netzwerk zugegriffen. Einige Kund*innen haben möglicherweise Anforderungen, die Nutzung öffentlicher Endpunkte zu reduzieren. Daher bietet die Azure-Plattform optionale Funktionen, um diese Endpunkte zu schützen oder sie sogar vollständig privat zu machen.

Einige PaaS-Dienste ermöglichen öffentliche Zugriffseinschränkungen basierend auf der systemseitig zugewiesenen verwalteten Identität der Ressourceninstanz, z. B. Azure Storage.

Viele PaaS-Dienste ermöglichen öffentliche Zugriffsbeschränkungen basierend auf vertrauenswürdigen Azure-Diensten, z. B. Azure Container Registry.

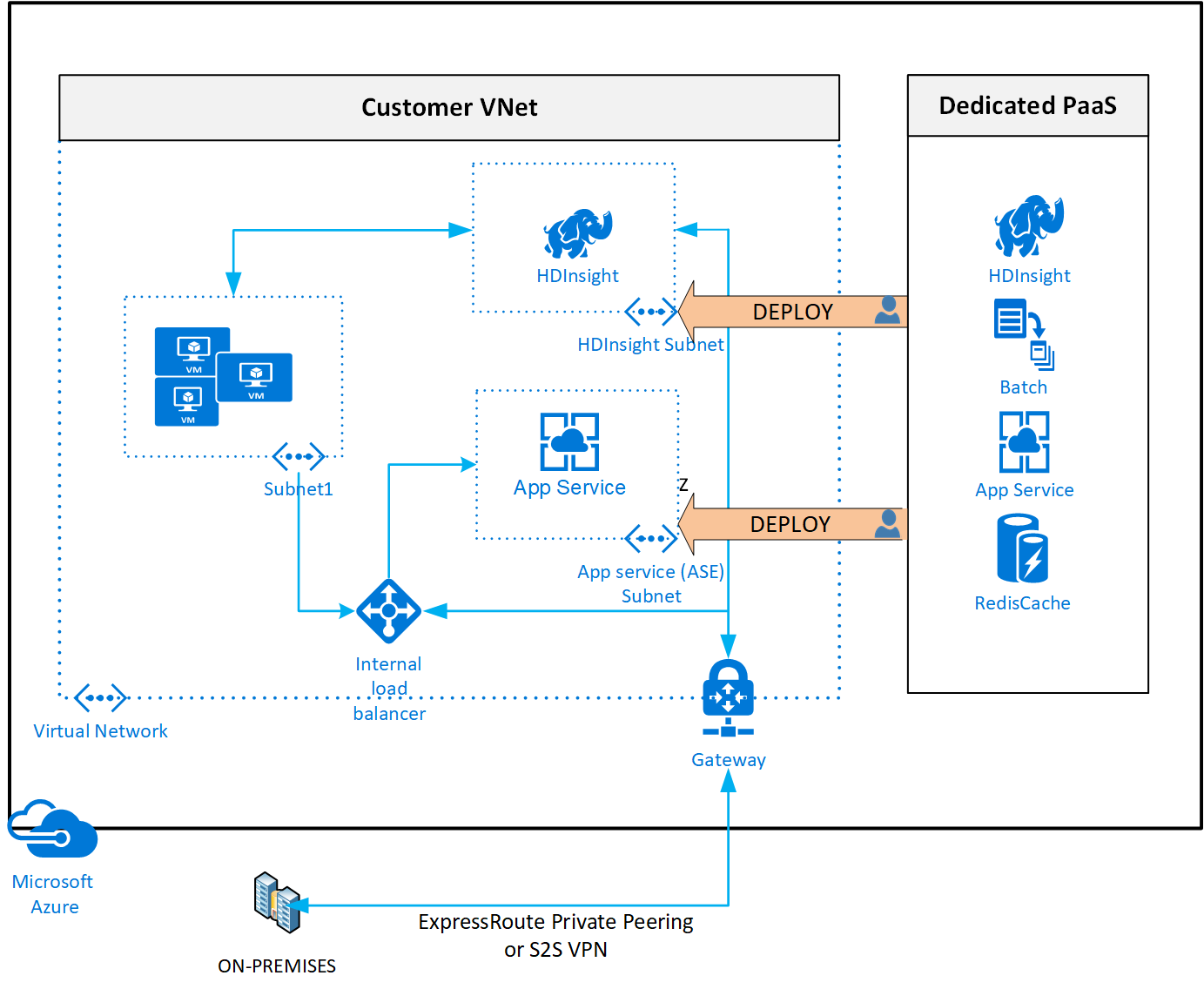

Die Einschleusung von virtuellen Netzwerken ermöglicht dedizierte private Bereitstellungen für unterstützte Dienste. Der Datenverkehr auf Verwaltungsebene fließt weiter über öffentliche IP-Adressen.

Einige PaaS-Dienste sind mit Azure Private Link kompatibel. Dadurch wird der private Zugriff über eine IP-Adresse innerhalb eines Kundennetzwerks ermöglicht. Weitere Informationen finden Sie unter Hauptvorteile von Private Link.

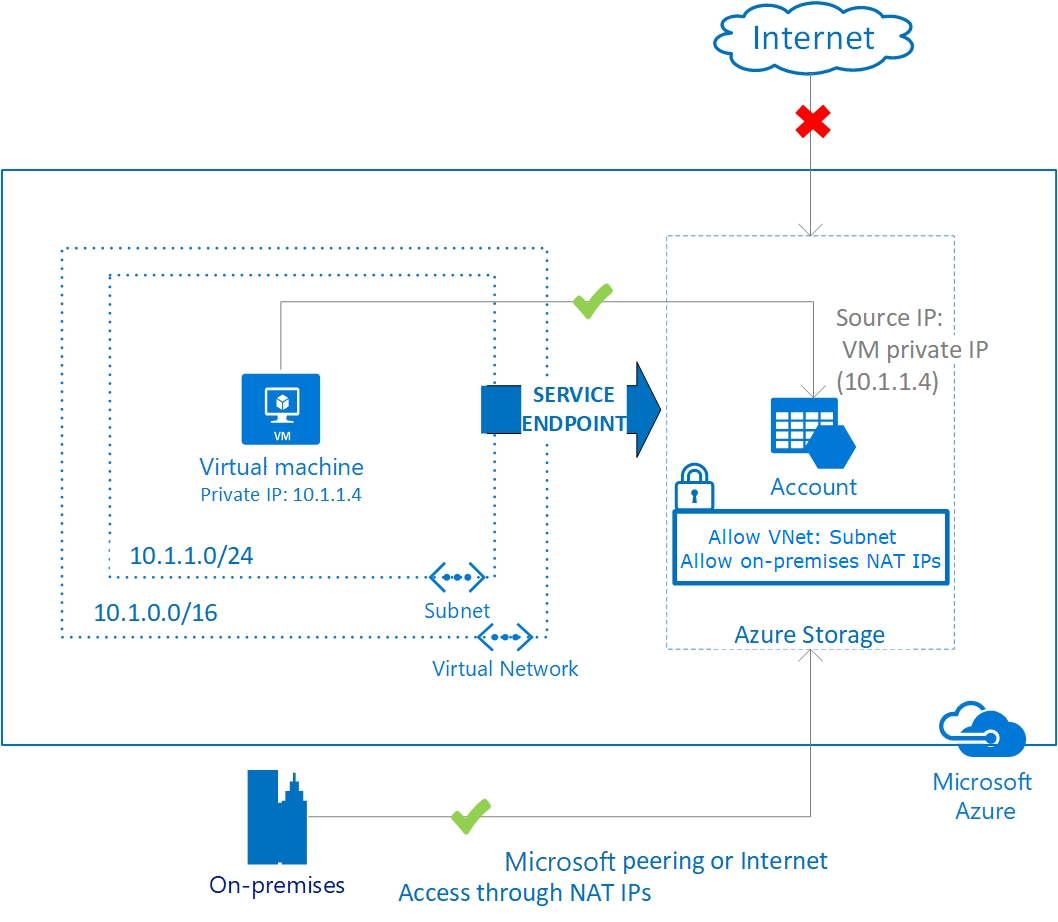

VNet-Dienstendpunkte bieten aus ausgewählten Subnetzen Zugriff auf Dienstebene auf ausgewählte PaaS-Dienste. Azure Storage bietet Dienstendpunktrichtlinien, mit denen die Verwendung von Dienstendpunkten auf ein bestimmtes Speicherkonto weiter beschränkt werden kann. Es ist auch möglich, virtuelle Netzwerkappliances (Network Virtual Appliances, NVA) zu verwenden, um die Layer-7-Überprüfung und FQDN-Filterung in Kombination mit Dienstendpunkten durchzuführen. Bei diesem Ansatz müssen jedoch zusätzliche Überlegungen im Zusammenhang mit Leistung und Skalierung angestellt werden.

Unter Worin besteht der Unterschied zwischen Dienstendpunkten und privaten Endpunkten? werden die Unterschiede zwischen Private Link-Endpunkten und VNET-Dienstendpunkten erläutert.

Entwurfsempfehlungen

Wenn Sie Zugriff auf Ressourcen innerhalb Ihres privaten Netzwerks (entweder virtuelle Netzwerke oder lokal über ein VNET-Gateway) benötigen, sollten Sie bei Azure PaaS-Diensten, die die Einschleusung virtueller Netzwerke unterstützen, ggf. das Feature für die Einschleusung virtueller Netzwerke aktivieren. Beachten Sie außerdem, dass diese Dienste, die in ein virtuelles Netzwerk eingeschleust werden, immer noch Vorgänge auf der Verwaltungsebene mit dienstspezifischen öffentlichen IP-Adressen durchführen. Die Konnektivität muss gewährleistet sein, damit der Dienst ordnungsgemäß funktioniert. Verwenden Sie UDRs und NSGs, um diese Kommunikation innerhalb des virtuellen Netzwerks zu halten. Sie können Diensttags in UDRs verwenden, um die Anzahl der erforderlichen Routen zu reduzieren und ggf. Standardrouten außer Kraft zu setzen.

Wenn der Schutz vor Datenexfiltration und die ausschließliche Verwendung privater IP-Adressen feste Anforderungen sind, sollten Sie die Verwendung von Azure Private Link in Betracht ziehen, sofern verfügbar.

Erwägen Sie die Verwendung von Dienstendpunkten im virtuellen Netzwerk, um den Zugriff auf Azure PaaS-Dienste innerhalb Ihres virtuellen Netzwerks in Szenarien zu schützen, in denen die Datenexfiltration weniger bedenklich ist, Private Link nicht verfügbar ist oder eine Anforderung für eine umfangreiche Datenerfassung besteht, die eine Kostenoptimierung erfordert. (Azure-Dienstendpunkte verursachen keine Kosten. Bei Azure Private Link fallen dagegen Kosten pro GB an Netzwerkdaten an.)

Wenn lokaler Zugriff auf Azure PaaS-Dienste erforderlich ist, verwenden Sie die folgenden Optionen:

- Verwenden Sie den öffentlichen Standardendpunkt des PaaS-Diensts über das Internet und das globale Microsoft-Netzwerk, wenn kein privater Zugriff erforderlich und die lokale Internetbandbreite ausreichend ist.

- Verwenden Sie eine private Hybridverbindung (ExpressRoute mit privatem Peering oder Site-to-Site-VPN) mit Einschleusung virtueller Netzwerke oder Azure Private Link.

Aktivieren Sie VNET-Dienstendpunkte nicht standardmäßig in allen Subnetzen. Befolgen Sie den oben beschriebenen Ansatz von Fall zu Fall, abhängig von der Verfügbarkeit des PaaS-Dienstfeatures und Ihren eigenen Leistungs- und Sicherheitsanforderungen.

Vermeiden Sie nach Möglichkeit die Verwendung der Tunnelerzwingung (Weiterleiten von internetgebundenem Datenverkehr aus einem virtuellen Azure-Netzwerk über ein lokales Netzwerk durch Ankündigen einer Standardroute über eine private Hybridverbindung). Dadurch kann sich nämlich die Komplexität der Verwaltung von Vorgängen auf Steuerungsebene bei einigen Azure PaaS-Diensten erhöhen, z. B. Application Gateway V2.