Identitätsanbieter

GILT FÜR: SDK v4

Ein Identitätsanbieter authentifiziert Benutzer- oder Clientidentitäten und gibt verwendbare Sicherheitstoken aus. Er bietet Benutzerauthentifizierung als Dienst.

Clientanwendungen (beispielsweise Webanwendungen) delegieren die Authentifizierung an einen vertrauenswürdigen Identitätsanbieter. Solche Clientanwendungen werden als Verbundanwendungen bezeichnet, was bedeutet, dass sie eine Verbundidentität verwenden. Weitere Informationen finden Sie unter Identitätsverbundmuster.

Die Verwendung eines vertrauenswürdigen Identitätsanbieters hat folgende Vorteile:

- Sie ermöglicht die Verwendung von SSO-Features (Single Sign-On, einmaliges Anmelden), wodurch eine Anwendung auf mehrere geschützte Ressourcen zugreifen kann.

- Unterstützt Verbindungen zwischen Cloud Computing-Ressourcen und Benutzern, so dass sich die Benutzer seltener neu authentifizieren müssen.

Einmaliges Anmelden

Single Sign-On bezieht sich auf einen Authentifizierungsprozess, der es einem Benutzer ermöglicht, sich einmal mit einem einzigen Satz von Anmeldedaten bei einem System anzumelden, um auf mehrere Anwendungen oder Dienste zuzugreifen.

Ein Benutzer meldet sich mit einer einzelnen ID und einem einzelnen Kennwort an, um Zugriff auf mehrere verwandte Softwaresysteme zu erhalten. Weitere Informationen finden Sie unter Einmaliges Anmelden.

Viele Identitätsanbieter unterstützen einen Abmeldevorgang, der das Benutzertoken widerruft und den Zugriff auf die zugeordneten Anwendungen und Dienste beendet.

Wichtig

Einmaliges Anmelden trägt zur Verbesserung der Benutzerfreundlichkeit bei, da Benutzer seltener Anmeldeinformationen eingeben müssen. Darüber hinaus verringert einmaliges Anmelden die potenzielle Angriffsfläche, was wiederum zur Verbesserung der Sicherheit beiträgt.

Microsoft Entra ID ist ein Identitätsanbieter

Microsoft Entra ID ist der Identitätsdienst in Microsoft Azure, der Identitätsverwaltungs- und Zugriffssteuerungsfunktionen bereitstellt. Er ermöglicht sichere Benutzeranmeldungen über branchenübliche Protokolle wie OAuth 2.0.

Sie können zwischen zwei Active Directory-Identitätsanbieterimplementierungen wählen, die unterschiedliche Einstellungen aufweisen (siehe unten).

Hinweis

Verwenden Sie diese Einstellungen bei der Konfiguration der OAuth-Verbindungseinstellungen in der Azure-Botregistrierungsanwendung. Weitere Informationen finden Sie unter Hinzufügen der Authentifizierung zu einem Bot.

Die Microsoft Identity Platform (v2.0) – auch bekannt als Microsoft Entra ID-Endpunkt – ermöglicht es einem Bot, Token zum Aufrufen von Microsoft-APIs wie Microsoft Graph oder anderen APIs abzurufen. Die Identitätsplattform ist eine Weiterentwicklung der Azure-AD-Plattform (v1.0). Weitere Informationen finden Sie in der Übersicht über Microsoft Identity Platform (v2.0).

Verwenden Sie die AD v2-Einstellungen unten, um einem Bot den Zugriff auf Office 365-Daten über die Microsoft Graph-API zu ermöglichen.

| Eigenschaft | Beschreibung oder Wert |

|---|---|

| Name | Ein Name für diese Identitätsanbieterverbindung. |

| Dienstanbieter | Der zu verwendende Identitätsanbieter. Wählen Sie Microsoft Entra ID aus. |

| Client-ID | Die Anwendungs (Client)-ID für Ihre Azure-Identitätsanbieter-App. |

| Geheimer Clientschlüssel | Das Geheimnis für Ihre Azure-Identitätsanbieter-App. |

| Mandanten-ID | Ihre Verzeichnis-ID (Mandant) oder common. Weitere Informationen finden Sie in der Notiz zu Mandanten-IDs. |

| Bereiche | Eine durch Leerzeichen getrennte Liste der API-Berechtigungen, die Sie der Microsoft Entra ID-Identitätsanbieter-App erteilt haben, z. B. openid, profile, Mail.Read, Mail.Send, User.Read und User.ReadBasic.All. |

| URL für den Tokenaustausch | Verwenden Sie für einen SSO-fähigen Qualifikations-Bot die Tokenaustausch-URL, die der OAuth-Verbindung zugeordnet ist. Lassen Sie diese Angabe ansonsten leer. Informationen zur Exchange-URL des SSO-Tokens finden Sie unter Erstellen einer OAuth-Verbindungseinstellungen. |

Hinweis

Wenn Sie eine der folgenden Optionen ausgewählt haben, geben Sie die Mandanten-ID ein, die Sie für die Microsoft Entra ID Identitätsanbieter-App erfasst haben:

- Nur Konten in diesem Organisationsverzeichnis (nur "Microsoft" – einzelner Mandant)

- Konten in einem beliebigen Organisationsverzeichnis (Microsoft AAD-Verzeichnis – mehrinstanzenfähig)

Geben Sie common ein, wenn Sie Konten in allen Organisationsverzeichnissen (Jedes Microsoft Entra ID-Verzeichnis – Mandantenübergreifende und persönliche Microsoft-Konten z. B. Skype, Xbox, Outlook.com) ausgewählt haben.

Andernfalls überprüft die Identitätsanbieter-App von Microsoft Entra ID den Mandanten, um die ausgewählte ID zu verifizieren und persönliche Microsoft-Konten auszuschließen.

Weitere Informationen finden Sie unter:

- Gründe für eine Aktualisierung auf die Microsoft Identity Platform (v2.0)

- Microsoft Identity Platform (Microsoft Entra ID für Entwickler).

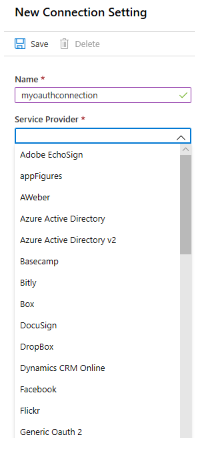

Andere Identitätsanbieter

Azure unterstützt verschiedene Identitätsanbieter. Führen Sie die folgenden Azure-Konsolenbefehle aus, um eine vollständige Liste mit den entsprechenden Details zu erhalten:

az login

az bot authsetting list-providers

Sie können diese Anbieterliste auch im Azure-Portal anzeigen, wenn Sie die OAuth-Verbindungseinstellungen für eine Botregistrierungs-App definieren.

Generische OAuth-Anbieter

Azure unterstützt generisches OAuth 2.0 und damit die Verwendung Ihres eigenen Identitätsanbieters.

Sie können zwischen zwei generischen Identitätsanbieterimplementierungen wählen. Diese haben jeweils unterschiedliche Einstellungen, wie weiter unten gezeigt.

Hinweis

Verwenden Sie die hier beschriebenen Einstellungen beim Konfigurieren der OAuth-Verbindungseinstellungen in der Azure-Botregistrierungsanwendung.

Verwenden Sie diesen Anbieter, um generische OAuth2-Identitätsanbieter zu konfigurieren, bei denen ähnliche Erwartungen erfüllt werden müssen wie beim Microsoft Entra ID-Anbieter (insbesondere AD v2). Für diesen Verbindungstyp sind die Abfragezeichenketten und Anforderungstextnutzlasten behoben.

| Eigenschaft | Beschreibung oder Wert |

|---|---|

| Name | Ein Name für diese Identitätsanbieterverbindung. |

| Dienstanbieter | Der zu verwendende Identitätsanbieter. Wählen Sie Generic Oauth 2 aus. |

| Client-ID | Ihre vom Identitätsanbieter erhaltene Client-ID. |

| Geheimer Clientschlüssel | Ihr geheimer Clientschlüssel, den Sie bei der Registrierung des Identitätsanbieters erhalten haben. |

| Autorisierungs-URL | https://login.microsoftonline.com/common/oauth2/v2.0/authorize |

| Token-URL | https://login.microsoftonline.com/common/oauth2/v2.0/token |

| Aktualisierungs-URL | https://login.microsoftonline.com/common/oauth2/v2.0/token |

| URL für den Tokenaustausch | Lassen Sie dieses Feld leer. |

| Bereiche | Eine durch Kommata getrennte Liste der API-Berechtigungen, die Sie der Identitätsanbieter-App gewährt haben. |