Nutanix Cloud Clusters (NC2) zu Azure-Architekturkonzepten

NC2 bietet Nutanix-basierte private Clouds in Azure. Hardware- und Softwarebereitstellungen für private Clouds sind vollständig in Azure integriert und automatisiert. Die Bereitstellung und Verwaltung der privaten Cloud erfolgt über das Azure-Portal, die Befehlszeilenschnittstelle oder PowerShell.

Eine private Cloud umfasst Cluster mit Folgendem:

- Dedizierte Bare-Metal-Serverhosts, die mit Nutanix AHV-Hypervisor bereitgestellt werden

- Nutanix Prism Central für die Verwaltung von Nutanix Prism Element, Nutanix AHV und Nutanix AOS.

- Nutanix Flow softwaredefiniertes Netzwerk für Nutanix AHV Workload VMs

- Nutanix AOS softwaredefinierter Speicher für Nutanix AHV Workload VMs

- Nutanix Move für Arbeitsauslastungsmobilität

- Die in Azure zugrunde liegenden Ressourcen (für die Konnektivität und den Betrieb der privaten Cloud erforderlich)

Private Clouds werden in einem Azure-Abonnement installiert und verwaltet. Die Anzahl der privaten Clouds innerhalb eines Abonnements ist skalierbar.

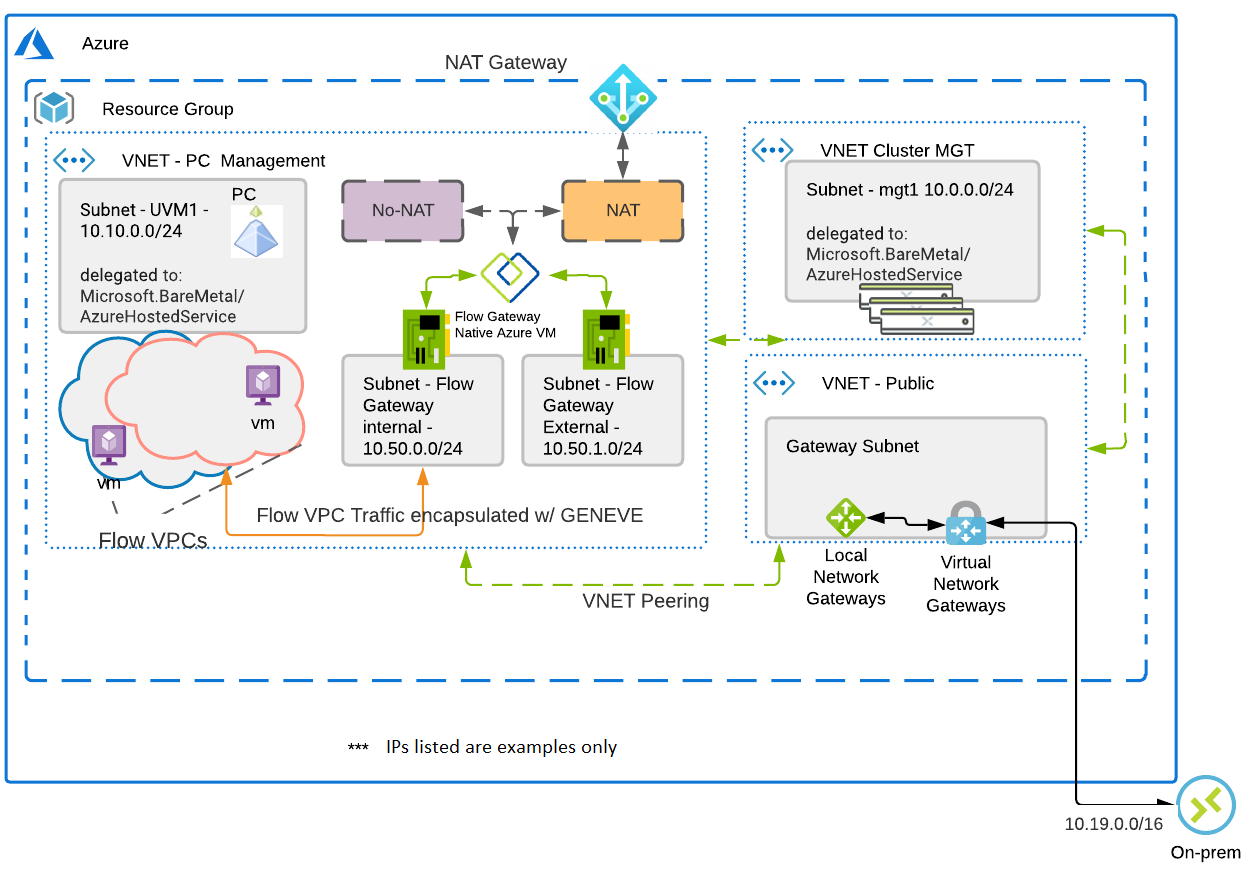

Das folgende Diagramm beschreibt die Architekturkomponenten von NC2 in Azure.

Jede NC2 für Azure-Architekturkomponente hat die folgende Funktion:

- Azure-Abonnement: Wird verwendet, um die kontrollierte Zugriffs-, Budget- und Kontingentverwaltung für den NC2-Azure-Dienst bereitzustellen.

- Azure Region: Physische Standorte auf der ganzen Welt, an denen wir Rechenzentren in Verfügbarkeitszonen (AZs) gruppieren und dann AZs in Regionen gruppieren.

- Azure-Ressourcengruppe: Container, der zum Platzieren von Azure-Diensten und -Ressourcen in logische Gruppen verwendet wird.

- NC2 auf Azure: Verwendet Nutanix-Software, einschließlich Prism Central, Prism Element, Nutanix Flow softwaredefinierte Netzwerke, Nutanix Acropolis Operating System (AOS) softwaredefinierter Speicher und Azure Bare-Metal Acropolis Hypervisor (AHV)-Hosts, um Compute-, Netzwerk- und Speicherressourcen bereitzustellen.

- Nutanix Move: Stellt Migrationsdienste bereit.

- Nutanix Disaster Recovery: Bietet Automatisierung der Notfallwiederherstellung und Speicherreplikationsdienste.

- Nutanix-Dateien: Stellt Dateidienste bereit.

- Nutanix Self Service: Bietet Anwendungslebenszyklus-Verwaltung und Cloud-Orchestrierung.

- Nutanix Cost Governance: Bietet Multi-Cloud-Optimierung, um Kosten zu reduzieren und Cloudsicherheit zu verbessern.

- Azure Virtual Network (VNet): Privates Netzwerk, das zum Verbinden von AHV-Hosts, Azure-Diensten und -Ressourcen verwendet wird.

- Azure Route Server: Ermöglicht Netzwerkgeräten den Austausch dynamischer Routeninformationen mit Azure-Netzwerken.

- Azure Virtual Network Gateway: Standortübergreifendes Gateway zum Verbinden von Azure-Diensten und -Ressourcen mit anderen privaten Netzwerken mithilfe von IPSec VPN, ExpressRoute und VNet mit VNet.

- Azure ExpressRoute: Bietet schnelle private Verbindungen zwischen Azure-Rechenzentren und lokaler oder Colocation-Infrastruktur.

- Azure Virtual WAN (vWAN): Aggregiert Netzwerk-, Sicherheits- und Routingfunktionen in einem einzigen einheitlichen Wide Area Network (WAN).

Anwendungsfälle und unterstützte Szenarien

Erfahren Sie mehr über Anwendungsfälle und unterstützte Szenarien für NC2 in Azure, einschließlich Clusterverwaltung, Notfallwiederherstellung, On-Demand-Anpassungsfähigkeit und Migration per Lift & Shift.

Einheitliche Verwaltungsfunktionalität – Clusterverwaltung

Für Kunden ist es wichtig, dass Vorgänge und Clusterverwaltung fast genauso wie lokal erfolgen. Kunden können die Kapazität aktualisieren, Warnungen überwachen, Hosts ersetzen, die Nutzung überwachen usw., indem sie die jeweiligen Stärken von Microsoft und Nutanix kombinieren.

Notfallwiederherstellung

Die Notfallwiederherstellung ist für cloudbasierte Funktionen von entscheidender Bedeutung. Folgende Notfälle können auftreten:

- Cyberangriff

- Datenpanne

- Gerätefehler

- Naturkatastrophe

- Datenverlust

- Menschlicher Fehler

- Schadsoftware und Viren

- Netzwerk- und Internetblips

- Hardware- und/oder Softwarefehler

- Unwetter

- Überschwemmung

- Vandalismus im Büro

Bei einem Notfall besteht das Ziel eines Notfallwiederherstellungsplans darin, sicherzustellen, dass Vorgänge so normal wie möglich ausgeführt werden. Obwohl sich das Unternehmen der Krise bewusst ist, sollten Kunden und Endbenutzer idealerweise nichts davon merken.

On-Demand-Anpassungsfähigkeit

Skalieren Sie je nach Bedarf hoch und auf – ohne jede Einschränkung. Wir bieten die gewünschte Flexibilität, d. h., dass Sie keine Hardware selbst erwerben müssen und Sie mit nur einem Klick auf eine Schaltfläche fast sofort zusätzliche Knoten in der Cloud erhalten können.

Übertragen und verschieben

Verschieben Sie Anwendungen in die Cloud und modernisieren Sie Ihre Infrastruktur. Anwendungen werden ohne Änderungen verschoben, sodass flexible Vorgänge und minimale Ausfallzeiten möglich sind.

Unterstützte SKUs und Instanzen

In der folgenden Tabelle wird Komponentenoptionen für jede verfügbare SKU präsentiert.

| Komponente | Ready Node für Nutanix AN36 | Ready Node für Nutanix AN36P |

|---|---|---|

| Core | Intel Dual Core, 6140, 36 Kerne 2,3 GHz | Intel Dual Core, 6240, 36 Kerne 2,6 GHz |

| vCPUs | 72 | 72 |

| RAM | 576 GB | 768 GB |

| Speicher | 18,56 TB (8 x 1,92 TB SATA SSD, 2x1.6TB NVMe) | 20,7 TB (2x750 GB Optane, 6x3.2-TB NVMe) |

| Netzwerk (verfügbare Bandbreite zwischen Knoten) | 25GBit/s | 25GBit/s |

Nutanix-Cluster in Azure unterstützen Folgendes:

- Mindestens 3 Bare-Metal-Knoten pro Cluster

- Maximal 28 Bare-Metal-Knoten pro Cluster.

- Nur den Nutanix AHV-Hypervisor für in Azure ausgeführte Nutanix-Cluster

- Prism Central-Instanz, die zur Verwaltung der Nutanix-Cluster in Azure in Nutanix-Clustern in Azure bereitgestellt wird

Unterstützte Regionen

Verwenden Sie bei der Planung Ihres NC2-Designs in Azure die folgende Tabelle, um zu verstehen, welche SKUs in jeder Azure-Region verfügbar sind.

| Azure-Region | SKU |

|---|---|

| Australien (Osten) | AN36P |

| Indien, Mitte | AN36P |

| East US | AN36 |

| USA (Ost) 2 | AN36P |

| Deutschland, Westen-Mitte | AN36P |

| Japan, Osten | AN36P |

| USA Nord Mitte | AN36P |

| Katar, Mitte | AN36P |

| Asien, Südosten | AN36P |

| Indien (Süden) | AN36P |

| Vereinigte Arabische Emirate, Norden | AN36P |

| UK, Süden | AN36P |

| Europa, Westen | AN36P |

| USA, Westen 2 | AN36 |

Beispiel für die Bereitstellung

Das Bild in diesem Abschnitt enthält ein Beispiel für eine NC2-Bereitstellung in Azure.

Virtuelles Clusterverwaltungsnetzwerk

- Enthält die Nutanix Ready-Knoten.

- Die Knoten befinden sich in einem delegierten Subnetz (spezielles BareMetal-Konstrukt).

Virtuelles Hubnetzwerk

- Enthält ein Gateway-Subnetz und VPN Gateway.

- Das VPN Gateway ist der Einstiegspunkt von der lokalen Umgebung zur Cloud.

Virtuelles PC-Netzwerk

- Enthält Prism Central, die Software-Appliance von Nutanix, die erweiterte Funktionalität im Prism-Portal ermöglicht.

Verbindung zwischen der Cloud und lokaler Umgebung

Die Verbindung zwischen der Cloud und der lokalen Umgebung wird von zwei herkömmlichen Produkten unterstützt: Express Route und VPN Gateway. Ein Beispiel für eine Bereitstellung ist ein VPN Gateway im virtuellen Hub-Netzwerk. Dieses virtuelle Netzwerk wird sowohl mit dem virtuellen PC-Netzwerk als auch mit dem virtuellen Clusterverwaltungsnetzwerk durch Peering gekoppelt, sodass Konnektivität über das Netzwerk und zum lokalen Site besteht.

Unterstützte Topologien

In der folgenden Tabelle sind die Netzwerktopologien beschrieben, die von den einzelnen Konfigurationen der Netzwerkfeatures von NC2 in Azure unterstützt werden.

| Topologie | Unterstützt |

|---|---|

| Konnektivität mit BareMetal Infrastructure (BMI) in einem lokalen VNet | Ja |

| Verbindung zu BMI in einem mittels Peering verknüpften VNET (in derselben Region) | Ja |

| Verbindung zu BM in einem mittels Peering verknüpften VNET* (regionsübergreifend oder globales Peering) mit VWAN* | Ja |

| Verbindung zu BM in einem mittels Peering verknüpften VNET* (regionsübergreifend oder globales Peering)* mit VWAN | No |

| Lokale Konnektivität mit delegiertem Subnetz über globale und lokale Expressroute | Ja |

| ExpressRoute (ER) FastPath | No |

| Verbindung einer lokalen Umgebung zu BMI in einem Spoke-VNet über ExpressRoute-Gateway und VNet-Peering mit Gatewaytransit | Ja |

| Lokale Konnektivität mit delegiertem Subnetz über VPN-GW | Ja |

| Verbindung einer lokalen Umgebung zu BMI in einem Spoke-VNet über VPN-Gateway und VNet-Peering mit Gatewaytransit | Ja |

| Verbindung über Aktiv/Passiv-VPN-Gateways | Ja |

| Verbindung über Aktiv/Aktiv-VPN-Gateways | Nein |

| Verbindung über zonenredundante Aktiv/Aktiv-Gateways | No |

| Transitkonnektivität über vWAN für Spoke Delegierte VNETS | Ja |

| Lokale Konnektivität mit delegiertem Subnetz über angefügtes vWAN-SD-WAN | No |

| Lokale Konnektivität über gesicherten HUB (Az Firewall NVA) | No |

| Konnektivität von UVMs auf NC2-Knoten zu Azure-Ressourcen | Ja |

Sie können diese Einschränkung umgehen, indem Sie ein Site-to-Site-VPN einrichten.

Einschränkungen

In der folgenden Tabelle ist beschrieben, was für die einzelnen Konfigurationen der Netzwerkfeatures jeweils unterstützt wird:

| Features | Basic-Netzwerkfeatures |

|---|---|

| Delegiertes Subnetz pro VNet | 1 |

| Netzwerksicherheitsgruppen für NC2 in delegierten Azure-Subnetzen | No |

| VWAN ermöglicht die Datenverkehrsüberprüfung über NVA (Virtual WAN-Hubroutingabsicht) | Ja |

| Benutzerdefinierte Routen (User-Defined Routes, UDRs) für NC2 in delegierten Azure-Subnetzen ohne VWAN | Ja |

| Konnektivität von BareMetal zu privaten Endpunkten im selben Vnet in Azure-delegierten Subnetzen | No |

| Konnektivität von BareMetal zu privaten Endpunkten in einem anderen Spoke-Vnet, das mit vWAN verbunden ist | Ja |

| Lastenausgleich für NC2 in Azure-Datenverkehr | No |

| Doppelstapel-VNet (IPv4 und IPv6) | nur Unterstützung von IPv4 |

Nächste Schritte

Weitere Informationen: