Integrieren von Microsoft Defender für Cloud in Azure VMware Solution

Microsoft Defender für Cloud bietet erweiterten Bedrohungsschutz für Azure VMware Solution- und lokale VMs. Die Lösung bewertet das Sicherheitsrisiko von Azure VMware Solution-VMs und gibt bei Bedarf Warnungen aus. Diese Sicherheitswarnungen können zur Behebung an Azure Monitor weitergeleitet werden. Sie können Sicherheitsrichtlinien in Microsoft Defender für Cloud definieren. Weitere Informationen finden Sie unter Arbeiten mit Sicherheitswarnungen.

Microsoft Defender für Cloud bietet zahlreiche Funktionen, darunter:

- Dateiintegritätsüberwachung

- Erkennung dateiloser Angriffe

- Bewertung von Patches für Betriebssysteme

- Bewertung von Sicherheitsfehlkonfigurationen

- Bewertung von Endpoint Protection

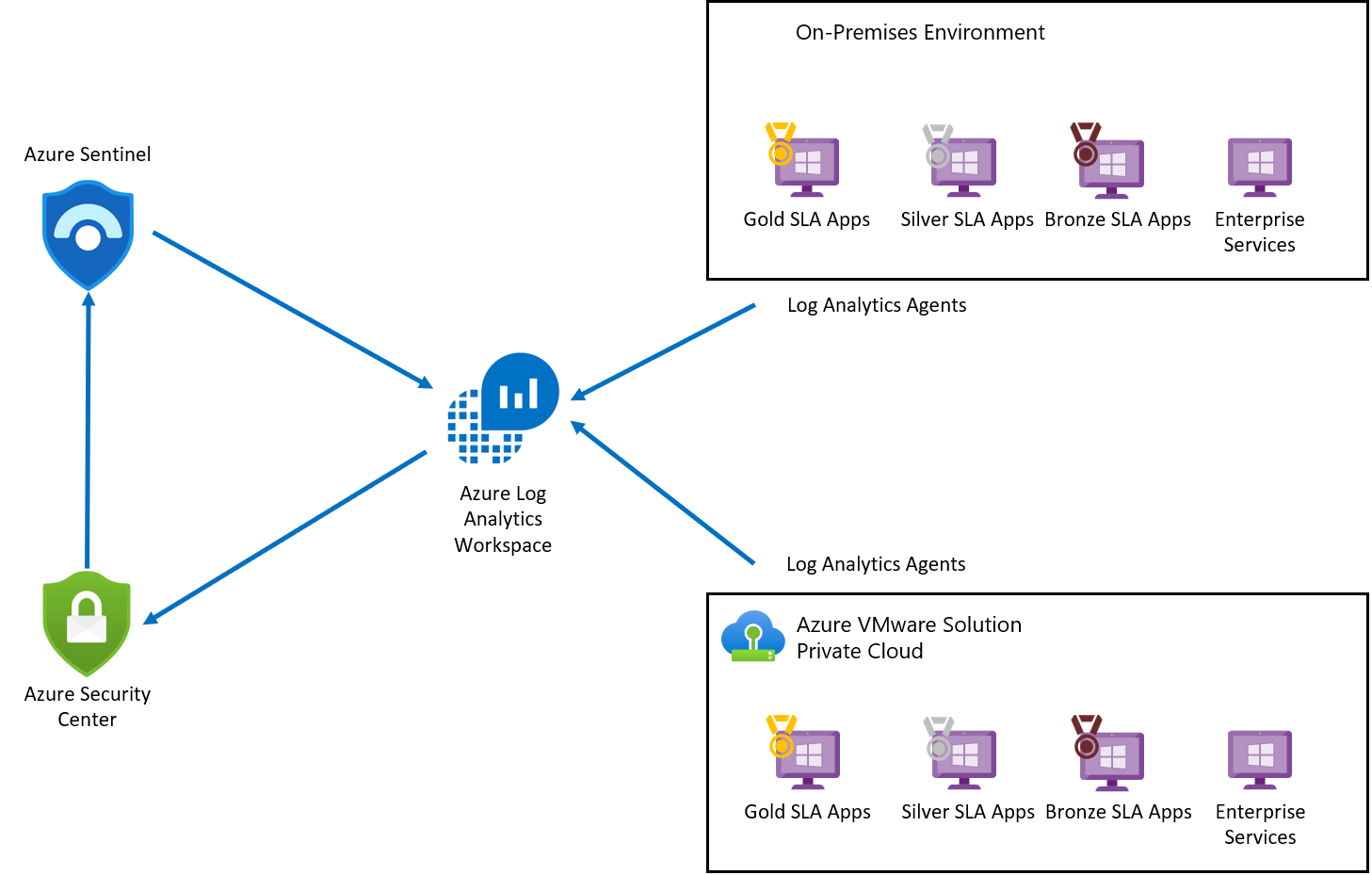

Das Diagramm zeigt die integrierte Überwachungsarchitektur der integrierten Sicherheit für Azure VMware Solution-VMs.

Der Log Analytics-Agent erfasst Protokolldaten aus Azure, Azure VMware Solution und lokalen VMs. Die Protokolldaten werden an Azure Monitor-Protokolle gesendet und in einem Log Analytics-Arbeitsbereich gespeichert. Jeder Arbeitsbereich verfügt über ein eigenes Datenrepository und eine eigene Konfiguration zum Speichern von Daten. Nachdem die Protokolle erfasst wurden, bewertet Microsoft Defender für Cloud den Sicherheitsrisikostatus von Azure VMware Solution-VMs und löst bei jedem kritischen Sicherheitsrisiko eine Warnung aus. Nach der Bewertung wird der Sicherheitsrisikostatus von Microsoft Defender für Cloud an Microsoft Sentinel weitergeleitet, um einen Incident zu erstellen und eine Zuordnung zu anderen Bedrohungen vorzunehmen. Microsoft Defender für Cloud ist über den Microsoft Defender für Cloud-Connector mit Microsoft Sentinel verbunden.

Voraussetzungen

Überprüfen der unterstützten Plattformen in Defender für Cloud.

Erstellen Sie einen Log Analytics-Arbeitsbereich, um Daten aus verschiedenen Quellen zu sammeln.

Aktivieren Sie Microsoft Defender für Cloud in Ihrem Abonnement.

Hinweis

Microsoft Defender für Cloud ist ein vorkonfiguriertes Tool, das keine Bereitstellung erfordert, aber aktiviert werden muss.

Hinzufügen von Azure VMware Solution-VMs zu Defender für Cloud

Suchen Sie im Azure-Portal nach Azure Arc, und wählen Sie den Eintrag aus.

Klicken Sie unter „Ressourcen“ auf Server und dann auf +Hinzufügen.

Wählen Sie Skript generieren aus.

Klicken Sie auf der Registerkarte Voraussetzungen auf Weiter.

Geben Sie auf der Registerkarte Ressourcendetails die folgenden Details ein, und wählen Sie dann Weiter: Tags aus:

- Subscription

- Resource group

- Region

- Betriebssystem

- Details zum Proxyserver

Klicken Sie auf der Registerkarte Tags auf Weiter.

Klicken Sie auf der Registerkarte Skript herunterladen und ausführen auf Herunterladen.

Geben Sie Ihr Betriebssystem an, und führen Sie das Skript auf Ihrer Azure VMware Solution-VM aus.

Anzeigen von Empfehlungen und bestandenen Bewertungen

Empfehlungen und Bewertungen bieten Ihnen Details zur Sicherheitsintegrität Ihrer Ressource.

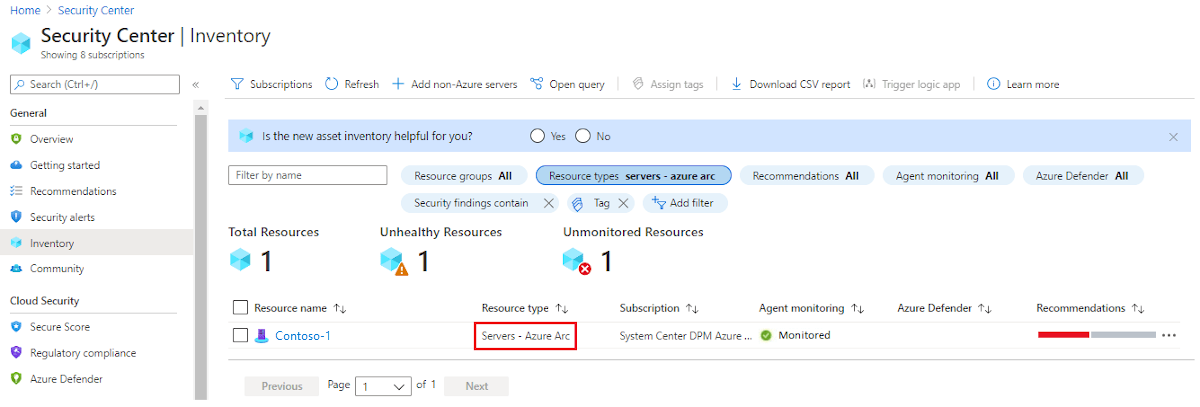

Wählen Sie in Microsoft Defender für Cloud im linken Bereich Inventar aus.

Wählen Sie als Ressourcentyp Server – Azure Arc aus.

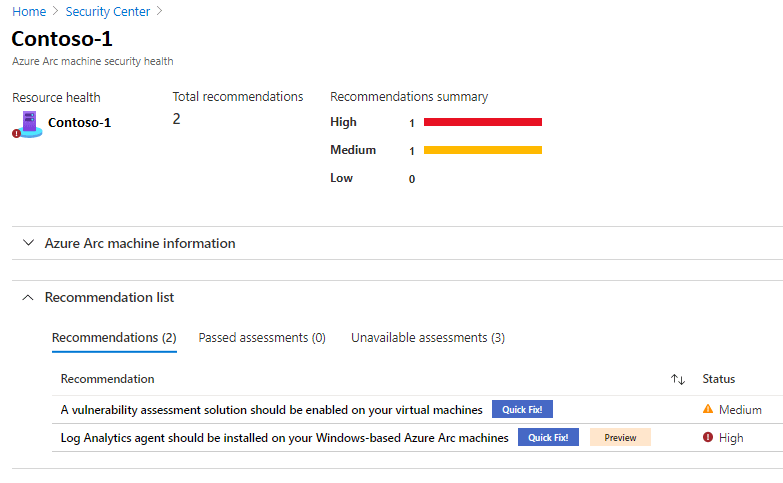

Wählen Sie den Namen Ihrer Ressource aus. Daraufhin wird eine Seite geöffnet, auf die Details zur Sicherheitsintegrität Ihrer Ressource angezeigt werden.

Wählen Sie unter Empfehlungsliste die Registerkarten Empfehlungen, Bestandene Bewertungen und Nicht verfügbare Bewertungen aus, um die jeweiligen Details anzuzeigen.

Bereitstellen eines Microsoft Sentinel-Arbeitsbereichs

Microsoft Sentinel bietet Sicherheitsanalysen, Warnungserkennung und automatisierte Reaktionen auf Bedrohungen innerhalb einer Umgebung. Es handelt sich um eine cloudnative SIEM-Lösung (Security Information & Event Management), der ein Log Analytics-Arbeitsbereich zugrunde liegt.

Da Microsoft Sentinel auf einem Log Analytics-Arbeitsbereich basiert, müssen Sie lediglich den Arbeitsbereich auswählen, den Sie verwenden möchten.

Suchen Sie im Azure-Portal nach Microsoft Sentinel, und wählen Sie den Eintrag aus.

Klicken Sie auf der Seite mit den Microsoft Sentinel-Arbeitsbereichen auf +Hinzufügen.

Wählen Sie den Log Analytics-Arbeitsbereich aus, und klicken Sie auf Hinzufügen.

Aktivieren eines Datensammlers für sicherheitsrelevante Ereignisse

Wählen Sie auf der Seite der Microsoft Sentinel-Arbeitsbereiche den konfigurierten Arbeitsbereich aus.

Wählen Sie unter „Konfiguration“ die Option Datenconnectors aus.

Wählen Sie in der Spalte „Connectorname“ den Eintrag Sicherheitsereignisse aus, und klicken Sie dann auf Connectorseite öffnen.

Wählen Sie auf der Connectorseite die Ereignisse aus, die Sie streamen möchten, und klicken Sie dann auf Änderungen übernehmen.

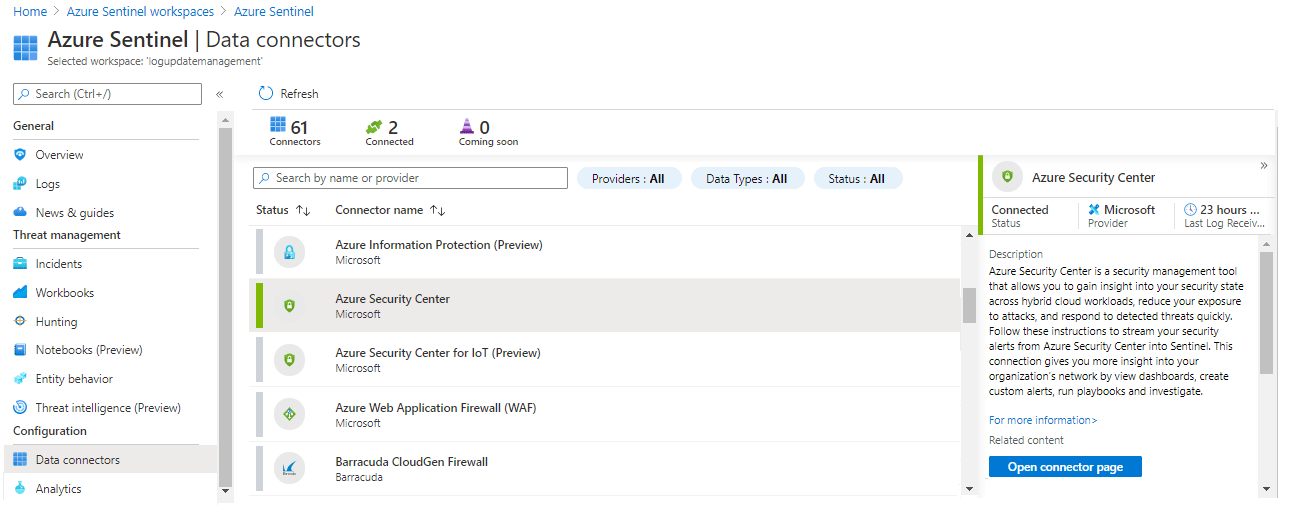

Verbinden Microsoft Sentinel mit Microsoft Defender für Cloud

Wählen Sie auf der Seite „Microsoft Sentinel-Arbeitsbereich“ den konfigurierten Arbeitsbereich aus.

Wählen Sie unter „Konfiguration“ die Option Datenconnectors aus.

Wählen Sie Microsoft Defender for Cloud aus der Liste aus, und wählen Sie dann Connectorseite öffnen aus.

Wählen Sie Verbinden aus, um Microsoft Defender für Cloud mit Microsoft Sentinel zu verbinden.

Aktivieren Sie Incident erstellen, um einen Incident für Microsoft Defender für Cloud zu generieren.

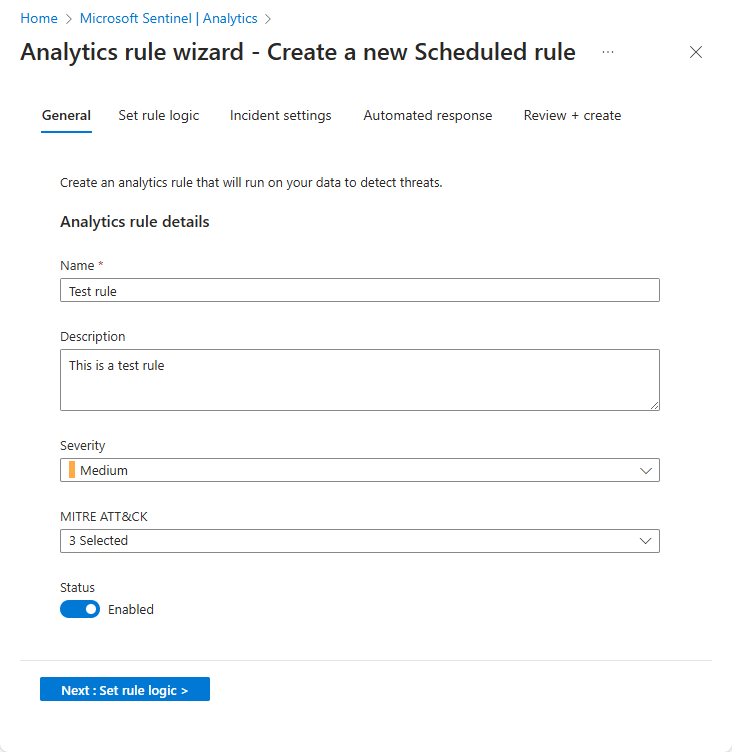

Erstellen von Regeln zum Identifizieren von Sicherheitsbedrohungen

Nachdem Sie Datenquellen mit Microsoft Sentinel verbunden haben, können Sie Regeln erstellen, um Warnungen für erkannte Bedrohungen zu generieren. Im folgenden Beispiel wird eine Regel für Versuche erstellt, sich mit einem falschen Kennwort bei einem Windows-Server anzumelden.

Wählen Sie auf der Übersichtsseite von Microsoft Sentinel unter „Konfigurationen“ die Option Analysen aus.

Wählen Sie unter „Konfigurationen“ die Option Analyse aus.

Klicken Sie auf +Erstellen, und wählen Sie in der Dropdownliste den Eintrag Geplante Abfrageregel aus.

Geben Sie auf der Registerkarte Allgemein die erforderlichen Informationen ein, und wählen Sie dann Weiter: Regellogik festlegen aus.

- Name

- Beschreibung

- Taktik

- Severity

- Status

Geben Sie auf der Registerkarte Regellogik festlegen die erforderlichen Informationen ein, und wählen Sie dann Weiter aus.

Regelabfrage (gezeigt wird die Beispielabfrage)

SecurityEvent |where Activity startswith '4625' |summarize count () by IpAddress,Computer |where count_ > 3Entitäten zuordnen

Abfrageplanung

Warnungsschwellenwert

Ereignisgruppierung

Unterdrückung

Aktivieren Sie auf der Registerkarte Incidenteinstellungen die Option Incidents aus Warnungen erstellen, die von dieser Analyseregel ausgelöst werden, und wählen Sie Weiter: Automatisierte Antwort aus.

Klicken Sie auf Weiter: Review (Weiter: Überprüfen).

Überprüfen Sie die Informationen auf der Registerkarte Überprüfen + erstellen, und klicken Sie auf Erstellen.

Tipp

Nach dem dritten fehlerhaften Anmeldeversuch beim Windows-Server löst die erstellte Regel einen Incident für jeden erfolglosen Versuch aus.

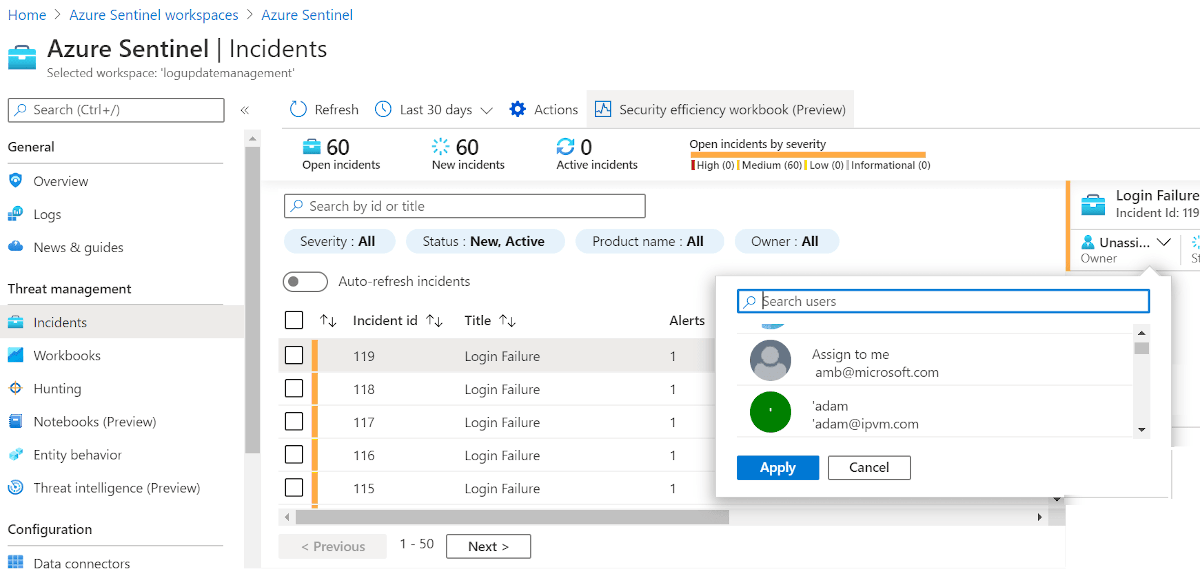

Anzeigen von Warnungen

Sie können generierte Incidents mit Microsoft Sentinel anzeigen. Sie können auch Incidents zuweisen und nach der Auflösung schließen – alles innerhalb von Microsoft Sentinel.

Navigieren Sie zur Übersichtsseite von Microsoft Sentinel.

Wählen Sie unter „Bedrohungsmanagement“ die Option Incidents aus.

Wählen Sie einen Incident aus, und weisen Sie ihn dann einem Team zur Auflösung zu.

Tipp

Nachdem das Problem behoben wurde, können Sie den Incident schließen.

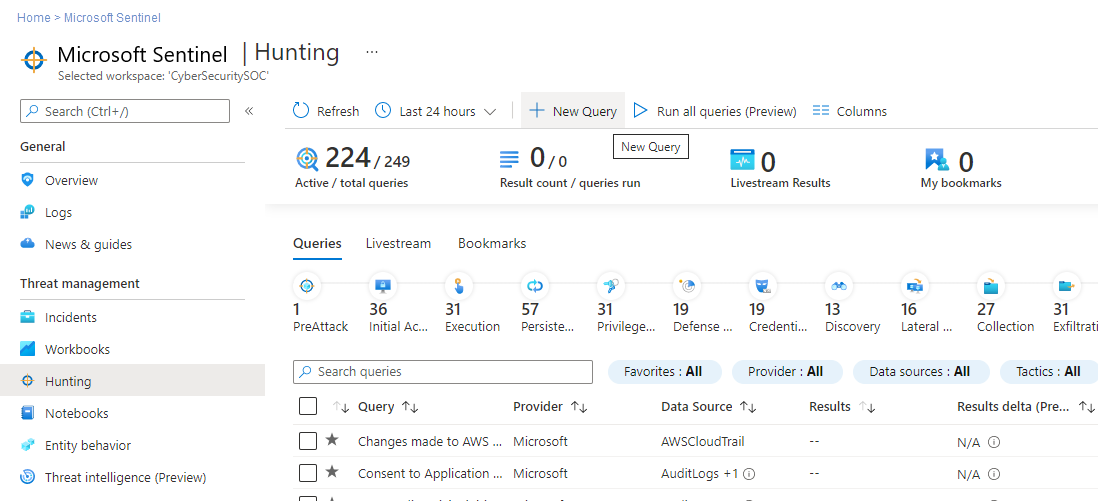

Suchen nach Sicherheitsbedrohungen mithilfe von Abfragen

Sie können Abfragen erstellen oder die verfügbaren vordefinierten Abfragen in Microsoft Sentinel verwenden, um Bedrohungen in Ihrer Umgebung zu identifizieren. In den folgenden Schritten wird eine vordefinierte Abfrage ausgeführt.

Wählen Sie auf der Übersichtsseite von Microsoft Sentinel unter „Bedrohungsverwaltung“ die Option Hunting aus. Eine Liste vordefinierter Abfragen wird angezeigt.

Tipp

Sie können auch eine neue Abfrage erstellen, indem Sie Neue Abfrage auswählen.

Wählen Sie eine Abfrage aus, und klicken Sie dann auf Abfrage ausführen.

Klicken Sie auf Ergebnisse anzeigen, um die Ergebnisse zu überprüfen.

Nächste Schritte

Nachdem Sie sich mit dem Schützen Ihrer Azure VMware Solution-VMs vertraut gemacht haben, informieren Sie sich über die folgenden Themen: