Konfigurieren der Azure Key Vault-Integration für SQL Server auf Azure-VMs (Resource Manager)

Gilt für: SQL Server auf Azure-VMs

Es gibt mehrere SQL Server-Verschlüsselungsfeatures, z.B. Transparent Data Encryption (TDE), Column Level Encryption (CLE) und Sicherungsverschlüsselung. Bei diesen Arten der Verschlüsselung müssen Sie die kryptografischen Schlüssel verwalten und speichern, die Sie für die Verschlüsselung verwenden. Der Azure Key Vault-Dienst ist darauf ausgelegt, die Sicherheit und Verwaltung dieser Schlüssel durch einen sicheren und hoch verfügbaren Speicherort zu verbessern. Der SQL Server-Connector ermöglicht SQL Server die Verwendung dieser Schlüssel des Azure Key Vaults und des von Azure Key Vault verwalteten Hardwaresicherheitsmoduls (HSM).

Wenn Sie SQL Server lokal ausführen, können Sie Schritte zum Zugriff auf Azure Key Vault von Ihrer lokalen SQL Server-Instanz ausführen. Dieselben Schritte gelten für SQL Server auf Azure-VMs. Sie können jedoch Zeit sparen, indem Sie das Feature für die Azure Key Vault-Integration nutzen.

Hinweis

Die Azure Key Vault-Integration ist nur für die Enterprise-, Developer- und Evaluation-Edition von SQL Server verfügbar. Ab SQL Server 2019 wird auch die Standard-Edition unterstützt.

Wenn diese Funktion aktiviert ist, wird der SQL Server-Connector automatisch aktiviert und der Anbieter für erweiterbare Schlüsselverwaltung für den Zugriff auf den Azure-Schlüsseltresor konfiguriert. Außerdem werden die Anmeldeinformationen erstellt, um den Zugriff auf Ihren Tresor zu ermöglichen. Wenn Sie sich die Schritte in der zuvor erwähnten lokalen Dokumentation angesehen haben, wissen Sie, dass die Schritte 3, 4 und 5 (bis zum Erstellen der Anmeldedaten in 5.4) mit diesem Feature automatisiert werden. Stellen Sie sicher, dass der Schlüsseltresor bereits erstellt wurde (Schritt 2). Ab diesem Punkt ist das gesamte Setup Ihrer SQL Server-VM automatisiert. Nachdem das Setup über das Feature abgeschlossen wurde, können Sie Transact-SQL-Anweisungen ausführen, um wie gewohnt mit der Verschlüsselung Ihrer Datenbanken oder Sicherungen zu beginnen.

Hinweis

Sie können die Key Vault-Integration auch mithilfe einer Vorlage konfigurieren. Weitere Informationen finden Sie in der Azure-Schnellstartvorlage für die Azure Key Vault-Integration.

SQL Server-Connector Version 1.0.4.0 wird auf der SQL Server-VM über die SQL-Infrastructure-as-a-Service-Erweiterung (IaaS) installiert. Ein Upgrade der Erweiterung für den SQL-IaaS-Agent bewirkt nicht, dass die Anbieterversion aktualisiert wird. Ziehen Sie bei Bedarf ein manuelles Upgrade der SQL Server-Connector-Version in Betracht (z. B. bei Verwendung eines von Azure Key Vault verwalteten HSMs, das mindestens Version 15.0.2000.440 benötigt).

Aktivieren und Konfigurieren der Key Vault-Integration

Sie können die Azure Key Vault-Integration während der Bereitstellung aktivieren oder für vorhandene VMs konfigurieren.

Neue VMs

Wenn Sie mithilfe von Resource Manager eine neuen SQL-VM bereitstellen, bietet das Azure-Portal eine Möglichkeit zum Aktivieren der Azure Key Vault-Integration.

Eine ausführliche Vorgehensweise der Bereitstellung finden Sie unter Bereitstellung SQL Server Azure VM (Azure-Portal).

Vorhandene virtuelle Computer

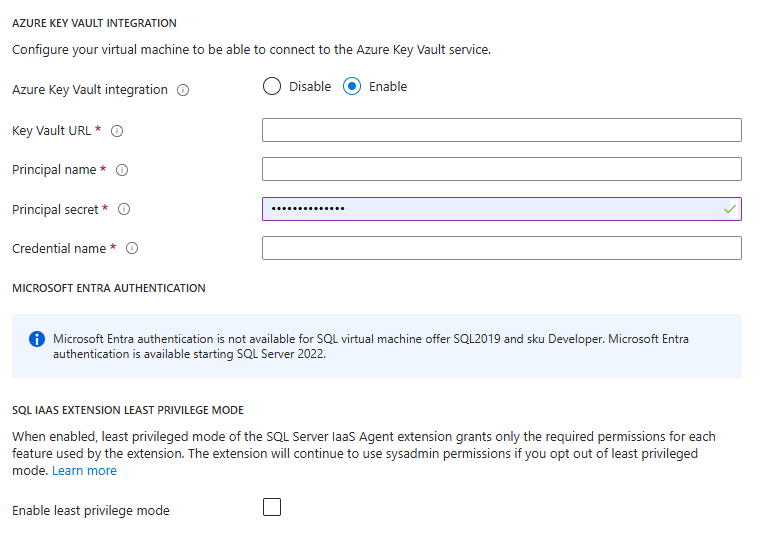

Für vorhandene SQL Virtual Machines öffnen Sie Ihre SQL Virtual Machines-Ressource und wählen dann unter Sicherheit die Option Sicherheitskonfiguration aus. Wählen Sie Aktivieren aus, um die Azure Key Vault-Integration zu aktivieren.

Der folgende Screenshot zeigt, wie Sie Azure Key Vault im Portal für einen vorhandenen SQL Server auf Azure-VM aktivieren:

Wenn Sie fertig sind, klicken Sie unten auf der Seite Sicherheit auf die Schaltfläche Übernehmen, um Ihre Änderungen zu speichern.

Hinweis

Der hier erstellte Anmeldeinformationsname wird später einem SQL-Anmeldenamen zugeordnet. Dadurch wird dem SQL-Anmeldenamen der Zugriff auf den Schlüsseltresor ermöglicht.

Fahren Sie mit Schritt 5.5 von Einrichten der erweiterbaren Schlüsselverwaltung für SQL Server-TDE mit Azure Key Vault fort, um die EKM-Einrichtung abzuschließen.