Konfiguration der Azure SQL Managed Instance für Windows-Authentifizierung für Microsoft Entra ID

Gilt für: Azure SQL Managed Instance

In diesem Artikel wird beschrieben, wie Sie eine verwaltete Instanz konfigurieren, um die Windows-Authentifizierung für Prinzipale in Microsoft Entra ID (ehemals Azure Active Directory) zu unterstützen. Die Schritte zum Einrichten von Azure SQL Managed Instance sind für den eingehenden vertrauensbasierten Authentifizierungsflow und den modernen interaktiven Authentifizierungsflow identisch.

Voraussetzungen

Die folgenden Voraussetzungen sind erforderlich, um eine verwaltete Instanz für die Windows-Authentifizierung für Microsoft Entra-Prinzipale zu konfigurieren:

| Voraussetzung | BESCHREIBUNG |

|---|---|

| PowerShell-Modul „Az.Sql“ | Dieses PowerShell-Modul stellt Cmdlets für die Verwaltung von Azure SQL-Ressourcen zur Verfügung. Installieren Sie dieses Modul, indem Sie den folgenden PowerShell-Befehl ausführen: Install-Module -Name Az.Sql |

| Microsoft Graph-PowerShell-Modul | Dieses Modul bietet Verwaltungs-Cmdlets für Microsoft Entra-Verwaltungsaufgaben wie die Verwaltung von Benutzern und Dienstprinzipalen. Installieren Sie dieses Modul, indem Sie den folgenden PowerShell-Befehl ausführen: Install-Module –Name Microsoft.Graph |

| Eine verwaltete Instanz | Sie können eine neue verwaltete Instanz erstellen oder eine vorhandene verwaltete Instanz verwenden. Sie müssen für die verwaltete Instanz die Microsoft Entra-Authentifizierung aktivieren. |

Konfiguration der Microsoft Entra-Authentifizierung für Azure SQL Managed Instance

Um die Windows-Authentifizierung für Microsoft Entra-Prinzipale zu aktivieren, müssen Sie für jede verwaltete Instanz einen systemseitig zugewiesenen Dienstprinzipal aktivieren. Der systemseitig zugewiesene Dienstprinzipal ermöglicht den Benutzern der verwalteten Instanz die Authentifizierung über das Kerberos-Protokoll. Außerdem müssen Sie für jeden Dienstprinzipal eine Administratoreinwilligung erteilen.

Aktivieren eines systemseitig zugewiesenen Dienstprinzipals

So aktivieren Sie einen systemseitig zugewiesenen Dienstprinzipal für eine verwaltete Instanz

- Melden Sie sich beim Azure-Portal an.

- Navigieren Sie zu Ihrer verwalteten Instanz.

- Wählen Sie Identität aus.

- Legen Sie Vom System zugewiesener Dienstprinzipal auf Ein fest.

- Wählen Sie Speichern.

Erteilen der Administratoreinwilligung für einen systemseitig zugewiesenen Dienstprinzipal

Melden Sie sich beim Azure-Portal an.

Öffnen Sie Microsoft Entra ID.

Wählen Sie App-Registrierungen aus.

Wählen Sie die Anwendung aus, deren Anzeigename Ihrer verwalteten Instanz entspricht. Der Name weist folgendes Format auf:

<managedinstancename> principal.Wählen Sie API-Berechtigungen anfordern aus.

Wählen Sie Administratoreinwilligung erteilen aus.

Wählen Sie bei Aufforderung zur Bestätigung der Administratoreinwilligung die Option Ja aus.

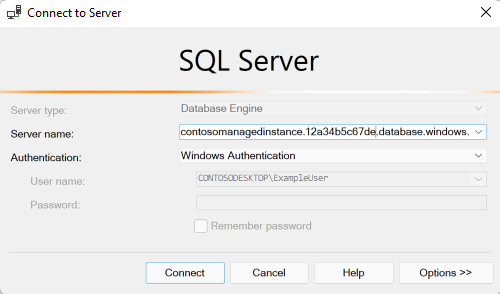

Herstellen einer Verbindung mit der verwalteten Instanz per Windows-Authentifizierung

Wenn Sie (je nach Version Ihres Clients) bereits entweder den eingehenden vertrauensbasierten Authentifizierungsflow oder den modernen interaktiven Authentifizierungsflow implementiert haben, können Sie jetzt die Verbindungsherstellung mit Ihrer verwalteten Instanz per Windows-Authentifizierung testen.

Zum Testen der Verbindung mit SQL Server Management Studio (SSMS) befolgen Sie die Schritte in Schnellstart: Verwenden von SSMS zum Herstellen einer Verbindung mit Azure SQL-Datenbank oder Azure SQL Managed Instance und Ausführen von Abfragen. Wählen Sie Windows-Authentifizierung als Authentifizierungstyp aus.

Nächste Schritte

Erfahren Sie mehr über das Implementieren der Windows-Authentifizierung für Microsoft Entra-Prinzipale in Azure SQL Managed Instance:

- Fehlerbehebung bei der Windows-Authentifizierung für Microsoft Entra-Prinzipale auf Azure SQL Managed Instance

- Was ist die Windows-Authentifizierung für Microsoft Entra-Prinzipale auf Azure SQL Managed Instance?

- Einrichtung der Windows-Authentifizierung für Azure SQL Managed Instance mit Microsoft Entra ID und Kerberos