Konfigurieren öffentlicher Endpunkte in Azure SQL Managed Instance

Gilt für:Azure SQL Managed Instance

Öffentliche Endpunkte für Azure SQL Managed Instance ermöglichen den Datenzugriff auf Ihre verwaltete Instanz von außerhalb des virtuellen Netzwerks. Sie können von mehrinstanzenfähigen Azure-Diensten wie Power BI, Azure App Service oder einem lokalen Netzwerk aus auf Ihre verwaltete Instanz zugreifen. Bei Verwendung des öffentlichen Endpunkts auf einer verwalteten Instanz müssen Sie kein VPN verwenden, was VPN-Durchsatzprobleme vermeiden kann.

In diesem Artikel werden folgende Vorgehensweisen behandelt:

- Aktivieren oder Deaktivieren eines öffentlichen Endpunkts für Ihre verwaltete Instanz

- Konfigurieren der Netzwerksicherheitsgruppe (NSG) Ihrer verwalteten Instanz, um Datenverkehr zum öffentlichen Endpunkt der verwalteten Instanz zuzulassen

- Abrufen der Verbindungszeichenfolge des öffentlichen Endpunkts der verwalteten Instanz

Berechtigungen

Aufgrund der Vertraulichkeit von Daten in einer verwalteten Instanz erfordert die Konfiguration, um den öffentlichen Endpunkt der verwalteten Instanz zu aktivieren, eine zweistufige Vorgehensweise. Diese Sicherheitsmaßnahme entspricht der Aufgabentrennung (Separation of Duties, SoD):

- Der Administrator der verwalteten Instanz muss den öffentlichen Endpunkt in der verwalteten Instanz aktivieren. Den Administrator der verwalteten Instanz finden Sie auf der Seite Übersicht Ihrer verwalteten Instanzressource.

- Ein Netzwerkadministrator muss Datenverkehr an die verwaltete Instanz mithilfe einer Netzwerksicherheitsgruppe (NSG) zulassen. Weitere Informationen finden Sie unter Berechtigungen von Netzwerksicherheitsgruppen.

Aktivieren des öffentlichen Endpunkts

Sie können den öffentlichen Endpunkt für Ihre SQL Managed Instance über das Azure-Portal, Azure PowerShell oder die Azure CLI aktivieren.

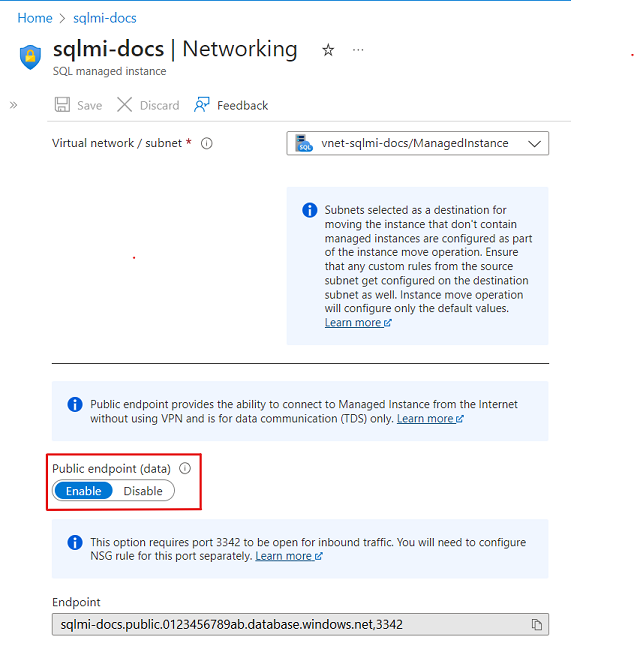

Führen Sie die folgenden Schritte aus, um den öffentlichen Endpunkt für Ihre SQL Managed Instance im Azure-Portal zu aktivieren:

- Öffnen Sie das Azure-Portal.

- Öffnen Sie die Ressourcengruppe mit der verwalteten Instanz, und wählen Sie die verwaltete SQL-Instanz aus, für die Sie den öffentlichen Endpunkt konfigurieren möchten.

- Wählen Sie unter den Einstellungen in Sicherheit die Registerkarte Netzwerk aus.

- Wählen Sie auf der Seite „Konfiguration von virtuellen Netzwerken“ die Option Aktivieren und dann das Symbol Speichern aus, um die Konfiguration zu aktualisieren.

Deaktivieren des öffentlichen Endpunkts

Sie können den öffentlichen Endpunkt für Ihre SQL Managed Instance über das Azure-Portal, Azure PowerShell und die Azure CLI deaktivieren.

Führen Sie die folgenden Schritte aus, um den öffentlichen Endpunkt mithilfe des Azure-Portals zu deaktivieren:

- Öffnen Sie das Azure-Portal.

- Öffnen Sie die Ressourcengruppe mit der verwalteten Instanz, und wählen Sie die verwaltete SQL-Instanz aus, für die Sie den öffentlichen Endpunkt konfigurieren möchten.

- Wählen Sie unter den Einstellungen in Sicherheit die Registerkarte Netzwerk aus.

- Wählen Sie auf der Seite „Konfiguration von virtuellen Netzwerken“ die Option Deaktivieren und dann das Symbol Speichern aus, um die Konfiguration zu aktualisieren.

Zulassen von Datenverkehr auf dem öffentlichen Endpunkt in der Netzwerksicherheitsgruppe

Verwenden Sie das Azure-Portal, um öffentlichen Datenverkehr innerhalb der Netzwerksicherheitsgruppe zuzulassen. Folgen Sie diesen Schritten:

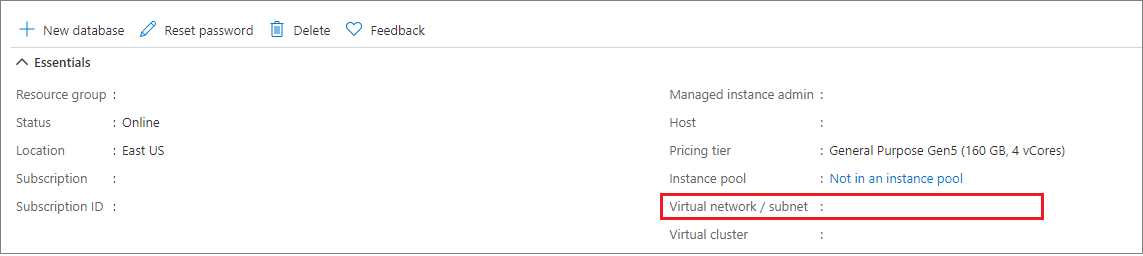

Wechseln Sie zur Seite Übersicht für Ihre SQL Managed Instance im Azure-Portal.

Wählen Sie den Link Virtuelles Netzwerk/Subnetz aus, mit dem Sie zur Seite Konfiguration von virtuellen Netzwerken gelangen.

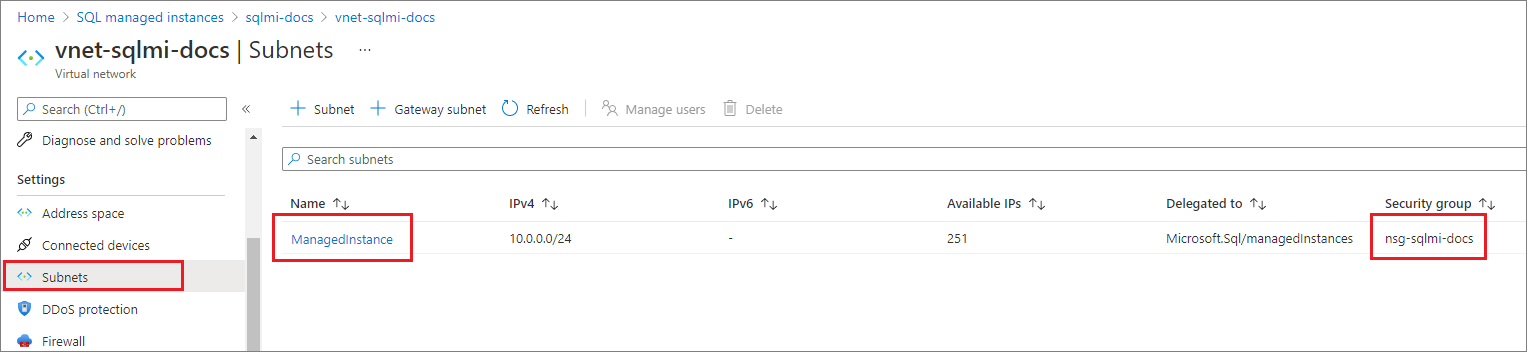

Wählen Sie im Konfigurationsbereich Ihres virtuellen Netzwerks die Registerkarte Subnetze aus, und notieren Sie den Namen der SICHERHEITSGRUPPE für Ihre verwaltete Instanz.

Wechseln Sie zurück zur Ressourcengruppe, die Ihre verwaltete Instanz enthält. Dort sollte der zuvor notierte Name der Netzwerksicherheitsgruppe angezeigt werden. Wählen Sie den Namen der Netzwerksicherheitsgruppe aus, um die Konfigurationsseite der Netzwerksicherheitsgruppe zu öffnen.

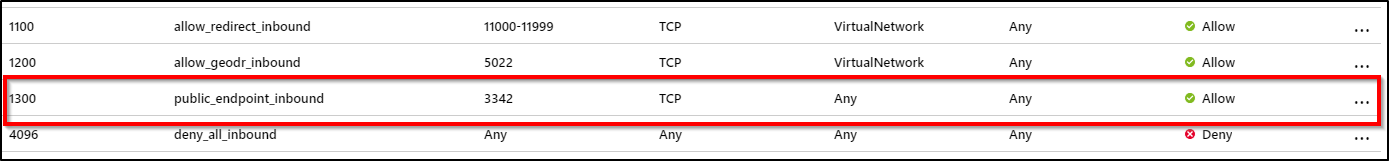

Wählen Sie die Registerkarte Eingangssicherheitsregeln zum Hinzufügen einer Regel mit den folgenden Einstellungen aus, die höhere Priorität aufweist als die Regel deny_all_inbound:

Einstellung Vorgeschlagener Wert BESCHREIBUNG Quelle Beliebige IP-Adresse oder beliebiges Diensttag - Wählen Sie für Azure-Dienste wie Power BI das Azure Cloud-Diensttag aus

- Verwenden Sie für Ihren Computer oder Ihre Azure-VM (virtueller Computer) die NAT-IP-Adresse.

Quellportbereiche * Behalten Sie für diese Option „*“ (beliebig) bei, da Quellports in der Regel dynamisch zugeordnet werden und als solche unvorhersehbar sind Ziel Any Behalten Sie für das Ziel „Beliebig“ bei, um in das Subnetz der verwalteten Instanz eingehenden Datenverkehr zuzulassen Zielportbereiche 3342 Legen Sie den Zielport auf 3342 fest, den öffentlichen TDS-Endpunkt der verwalteten Instanz Protokoll TCP SQL Managed Instance verwendet das TCP-Protokoll für TDS Aktion Allow Lassen Sie eingehenden Datenverkehr zur verwalteten Instanz über den öffentlichen Endpunkt zu Priority 1300 Stellen Sie sicher, dass diese Regel höhere Priorität hat als die Regel deny_all_inbound

Hinweis

Port 3342 wird für Verbindungen des öffentlichen Endpunkts mit der verwalteten Instanz verwendet und kann aktuell nicht geändert werden.

Bestätigen, dass Routing ordnungsgemäß konfiguriert ist

Eine Route mit dem Adresspräfix 0.0.0.0/0 weist Azure an, wie Datenverkehr für eine IP-Adresse, die nicht innerhalb des Adresspräfixes einer anderen Route in einer Routentabelle des Subnetzes liegt, weitergeleitet wird. Bei der Erstellung eines Subnetzes erstellt Azure eine Route vom Typ Standard zum Adresspräfix 0.0.0.0/0 mit Internet als Typ des nächsten Hops.

Das Überschreiben dieser Standardroute, ohne die erforderliche(n) Route(n) hinzuzufügen, um sicherzustellen, dass der Datenverkehr des öffentlichen Endpunkts direkt an das Internet weitergeleitet wird, kann zu asymmetrischen Routingproblemen führen, da eingehender Datenverkehr nicht über das Gateway der virtuellen Anwendung/des virtuellen Netzwerks fließt. Stellen Sie sicher, dass der gesamte Datenverkehr, der die verwaltete Instanz über das öffentliche Internet erreicht, auch über das öffentliche Internet zurückgeht, indem Sie entweder bestimmte Routen für jede Quelle hinzufügen oder die Standardroute auf das Adresspräfix „0.0.0.0/0“ zurück zum Internet als Typ des nächsten Hops festlegen.

Weitere Informationen zu den Auswirkungen von Änderungen auf diese Standardroute finden Sie unter Adresspräfix „0.0.0.0/0“.

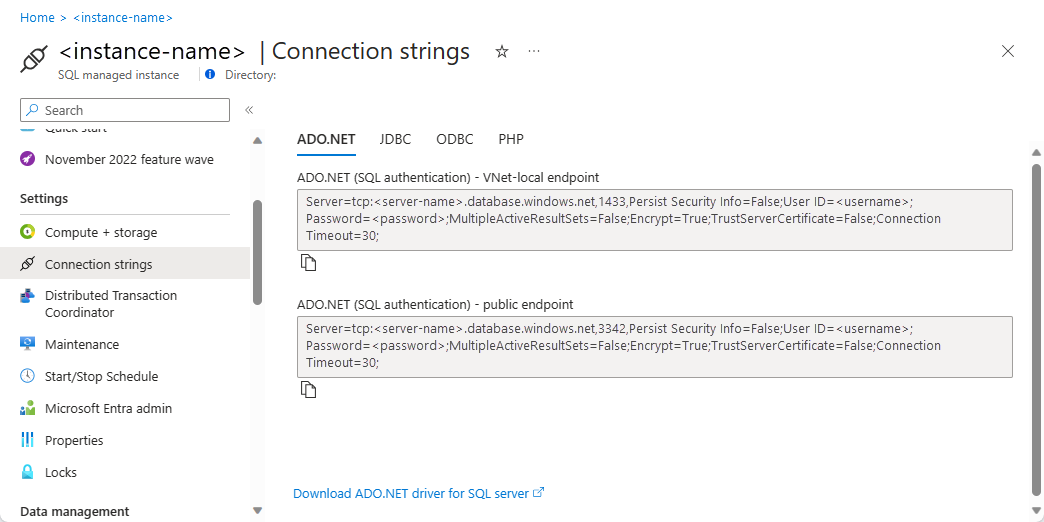

Abrufen der Verbindungszeichenfolge für den öffentlichen Endpunkt

Navigieren Sie zur Konfigurationsseite der verwalteten Instanz, die für den öffentlichen Endpunkt aktiviert wurde. Wählen Sie die Registerkarte Verbindungszeichenfolgen im Konfigurationsabschnitt Einstellungen aus.

Der Hostname des öffentlichen Endpunkts weist das Format „<mi_name>.public.<dns_zone>.database.windows.net“ auf, und für die Verbindung wird Port 3342 verwendet. Hier ist ein Beispiel für einen Serverwert der Verbindungszeichenfolge, der den Port des öffentlichen Endpunkts angibt, der in SQL Server Management Studio- oder Azure Data Studio-Verbindungen verwendet werden kann:

<mi_name>.public.<dns_zone>.database.windows.net,3342

Nächste Schritte

Erfahren Sie mehr über die sichere Verwendung von Azure SQL Managed Instance mit einem öffentlichem Endpunkt.