Azure Policy für die reine Microsoft Entra-Authentifizierung mit Azure SQL

Gilt für: Azure SQL-Datenbank

Azure SQL Managed Instance

Azure Policy kann die Erstellung einer Azure SQL-Datenbank oder Azure SQL Managed Instance durchsetzen, bei der die reine Microsoft Entra-Authentifizierung während der Bereitstellung aktiviert ist. Wenn diese Richtlinie eingerichtet ist, schlagen alle Versuche, einen logischen Server in Azure oder eine verwaltete Instanz zu erstellen, fehl, wenn bei der Erstellung nicht die reine Microsoft Entra-Authentifizierung aktiviert ist.

Hinweis

Obwohl Azure Active Directory (Azure AD) in Microsoft Entra ID umbenannt wurde, enthalten die Richtliniennamen derzeit den ursprünglichen Azure AD-Namen, sodass „reine Microsoft Entra-Authentifizierung“ und „reine Azure AD-Authentifizierung“ in diesem Artikel austauschbar verwendet werden.

Azure Policy kann auf das gesamte Azure-Abonnement oder nur innerhalb einer Ressourcengruppe angewendet werden.

Zwei neue integrierte Richtlinien wurden in Azure Policy eingeführt:

- Für Azure SQL-Datenbank darf nur die Azure Active Directory-Authentifizierung aktiviert sein

- Für Azure SQL Managed Instance darf nur die Azure Active Directory-Authentifizierung aktiviert sein

Weitere Informationen zu Azure Policy finden Sie unter Was ist Azure Policy? und Struktur von Azure Policy-Definitionen.

Berechtigungen

Eine Übersicht über die Berechtigungen, die zum Verwalten von Azure Policy erforderlich sind, finden Sie unter Azure RBAC-Berechtigungen in Azure Policy.

Aktionen

Wenn Sie eine benutzerdefinierte Rolle zum Verwalten von Azure Policy verwenden, sind die folgenden Aktionen erforderlich.

- */Lesen

- Microsoft.Authorization/policyassignments/*

- Microsoft.Authorization/policydefinitions/*

- Microsoft.Authorization/policyexemptions/*

- Microsoft.Authorization/policysetdefinitions/*

- Microsoft.PolicyInsights/*

Weitere Informationen zu benutzerdefinierten Rollen finden Sie unter Benutzerdefinierte Azure-Rollen.

Verwalten von Azure Policy für die reine Azure AD-Authentifizierung

Die Richtlinien für die reine Azure AD-Authentifizierung können Sie verwalten, indem Sie zum Azure-Portal wechseln und nach dem Dienst Policy suchen. Suchen Sie unter Definitionen nach Azure Active Directory-only authentication (Reine Azure Active Directory-Authentifizierung).

Eine Anleitung finden Sie unter Durchsetzen der reinen Microsoft Entra-Authentifizierung mit Azure SQL unter Verwendung von Azure Policy.

Für diese Richtlinien gibt es drei Auswirkungen:

- Überwachung: Die Standardeinstellung, mit der ein Überwachungsbericht in den Azure Policy-Aktivitätsprotokollen erfasst wird

- Verweigern: Verhindert die Erstellung eines logischen Servers oder einer verwalteten Instanz ohne aktivierte reine Microsoft Entra-Authentifizierung mit Azure SQL

- Deaktiviert: Deaktiviert die Richtlinie und verhindert nicht, dass Benutzer einen logischen Server oder eine verwaltete Instanz ohne aktivierte reine Microsoft Entra-Authentifizierung erstellen

Wenn Azure Policy für die reine Azure AD-Authentifizierung auf Verweigern festgelegt ist, schlägt die Erstellung eines logischen Servers oder einer verwalteten Instanz fehl. Die Details zu diesem Fehler werden im Aktivitätsprotokoll der Ressourcengruppe aufgezeichnet.

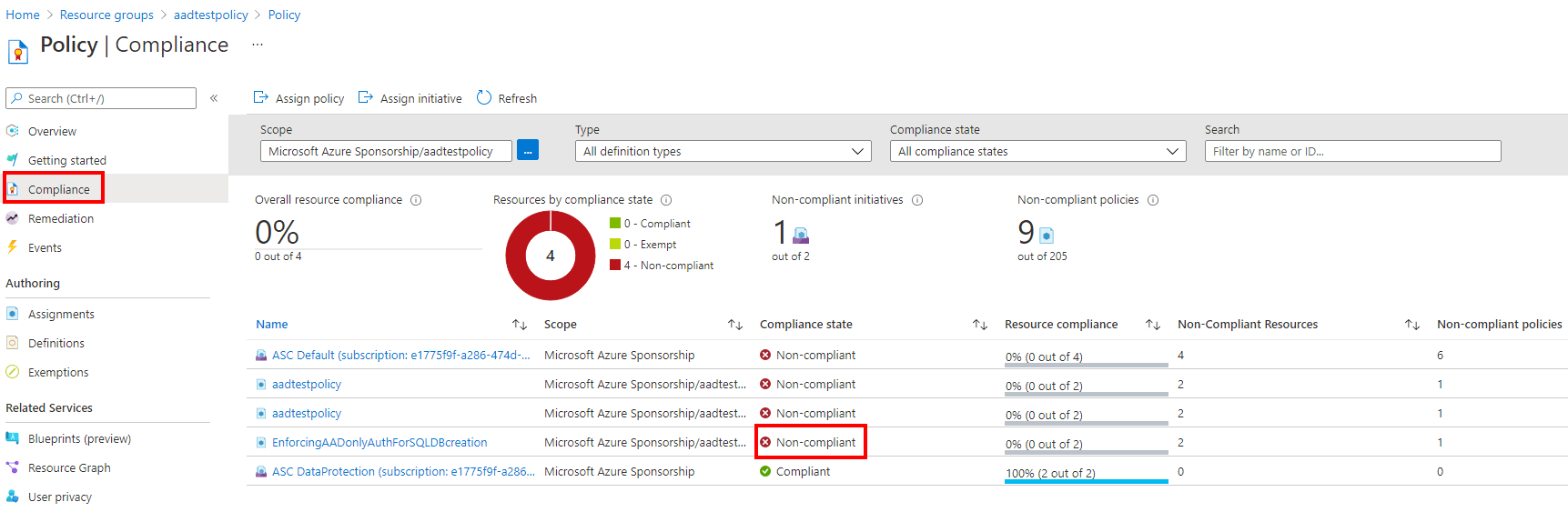

Richtlinienkonformität

Über die Einstellung Konformität des Diensts Policy können Sie den Konformitätszustand anzeigen. Der Konformitätszustand gibt an, ob der Server oder die verwaltete Instanz derzeit mit aktivierter reiner Microsoft Entra-Authentifizierung konform ist.

Azure Policy kann verhindern, dass ein neuer logischer Server oder eine verwaltete Instanz erstellt wird, ohne dass die reine Microsoft Entra-Authentifizierung aktiviert ist. Das Feature kann jedoch nach der Erstellung des Servers oder der verwalteten Instanz geändert werden. Wenn ein Benutzer die reine Microsoft Entra-Authentifizierung deaktiviert hat, nachdem der Server oder die verwaltete Instanz erstellt wurde, ist der Konformitätszustand Non-compliant, wenn Azure Policy auf Verweigern festgelegt ist.

Begrenzungen

- Azure Policy erzwingt die reine Azure AD-Authentifizierung während der Erstellung eines logischen Servers oder einer verwalteten Instanz. Sobald der Server erstellt wurde, können autorisierte Microsoft Entra-Benutzer mit speziellen Rollen (z. B. SQL Security Manager) das Feature der reinen Azure AD-Authentifizierung deaktivieren. Azure Policy erlaubt dies, aber in diesem Fall wird der Server oder die verwaltete Instanz im Konformitätsbericht als

Non-compliantaufgeführt, und der Bericht gibt den Namen des Servers oder der verwalteten Instanz an. - Weitere Hinweise, bekannte Probleme und die erforderlichen Berechtigungen finden Sie unter Reine Microsoft Entra-Authentifizierung mit Azure SQL.