Linter-Regel – sichere Geheimnisse in Parametern

Diese Regel sucht Parameter, deren Namen wie Geheimnisse aussehen, aber über keinen secure-Decorator verfügen, z. B.: ein Parametername enthält die folgenden Schlüsselwörter:

- password

- pwd

- secret

- accountkey

- acctkey

Linter-Regelcode

Verwenden Sie den folgenden Wert in der Bicep-Konfigurationsdatei, um die Regeleinstellungen anzupassen:

secure-secrets-in-params

Lösung

Verwenden Sie den secure-Decorator für die Parameter, die Geheimnisse enthalten. Der secure-Decorator markiert den Parameter als sicher. Der Wert eines sicheren Parameters wird weder im Bereitstellungsverlauf gespeichert noch protokolliert.

Das folgende Beispiel besteht diesen Test nicht, da der Parametername möglicherweise Geheimnisse enthält.

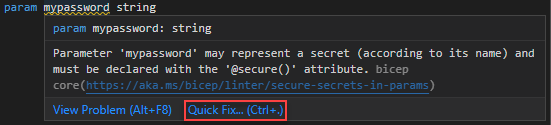

param mypassword string

Sie können dies beheben, indem Sie den secure-Decorator hinzufügen:

@secure()

param mypassword string

Optional können Sie Schnelle Problembehebung verwenden, um den secure-Decorator hinzuzufügen:

Stummschalten von False Positives

Manchmal warnt diese Regel bei Parametern, die tatsächlich gar keine Geheimnisse enthalten. In diesen Fällen können Sie die Warnung für diese Linie deaktivieren, indem Sie #disable-next-line secure-secrets-in-params vor der Linie mit der Warnung hinzufügen. Beispiel:

#disable-next-line secure-secrets-in-params // Doesn't contain a secret

param mypassword string

Es ist eine bewährte Praxis, einen Kommentar hinzuzufügen, der erklärt, warum die Regel nicht für diese Zeile gilt.

Nächste Schritte

Weitere Informationen über den Linter finden Sie unter Verwendung des Bicep-Linters.