Erstellen oder Bearbeiten einer Regel für Protokollsuchwarnungen

In diesem Artikel erfahren Sie, wie Sie eine neue Regel für Protokollsuchwarnungen erstellen oder eine vorhandene Regel für Protokollsuchwarnungen in Azure Monitor bearbeiten. Weitere Informationen zu Warnungen finden Sie in der Übersicht zu Warnungen.

Warnungsregeln kombinieren die zu überwachenden Ressourcen, die Überwachungsdaten aus der Ressource und die Bedingungen, die sie auslösen sollen. Anschließend können Sie Aktionsgruppen und Warnungsverarbeitungsregeln definieren, um zu bestimmen, was geschieht, wenn eine Warnung ausgelöst wird.

Warnungen, die von diesen Warnungsregeln ausgelöst werden, enthalten eine Nutzlast, die das allgemeine Warnungsschema verwendet.

Voraussetzungen

Zum Erstellen oder Bearbeiten einer Warnungsregel müssen Sie die folgenden Berechtigungen haben:

- Leseberechtigung für die Zielressource der Warnungsregel.

- Schreibberechtigung für die Ressourcengruppe, in der die Warnungsregel erstellt wird. Wenn Sie die Warnungsregel über das Azure-Portal erstellen, wird die Warnungsregel standardmäßig in derselben Ressourcengruppe erstellt, in der sich die Zielressource befindet.

- Leseberechtigung für jede Aktionsgruppe, die der Warnungsregel zugeordnet ist, falls zutreffend.

Zugreifen auf den Warnungsregel-Assistenten im Azure-Portal

Es gibt mehrere Möglichkeiten, eine Warnungsregel zu erstellen oder zu bearbeiten.

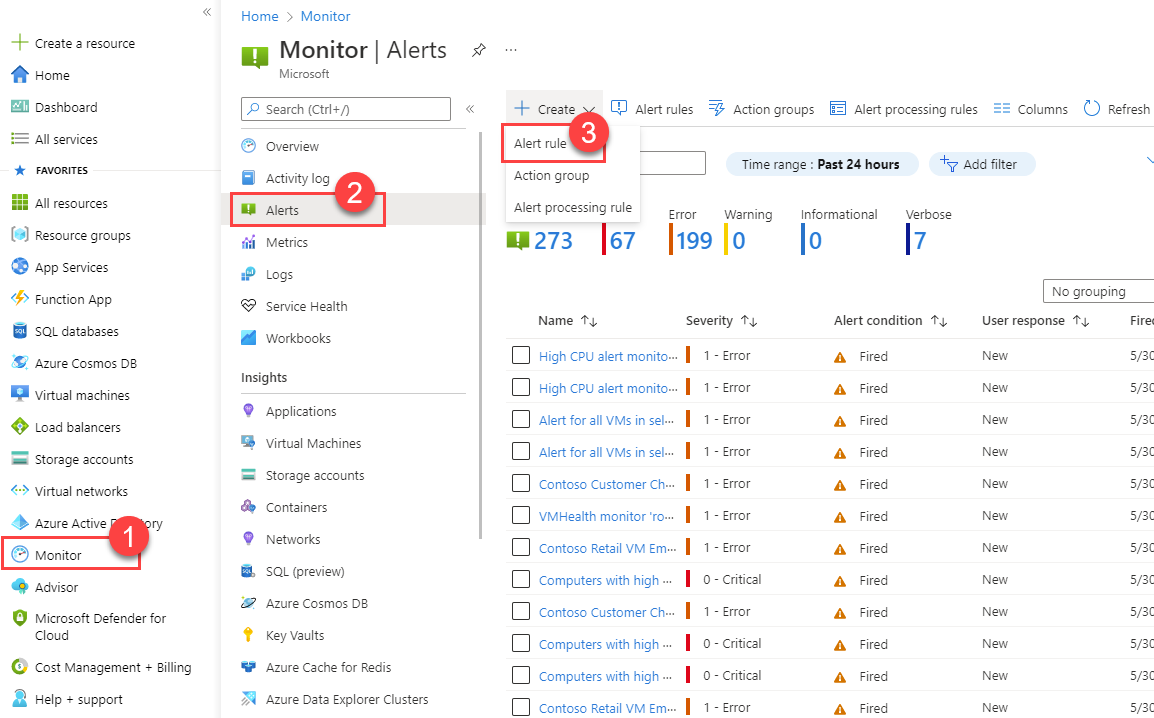

Erstellen oder Bearbeiten einer Warnungsregel auf der Portal-Homepage

- Wählen Sie im Azure-Portal die Option Überwachen aus.

- Wählen Sie im linken Bereich Warnungen aus.

- Wählen Sie + Erstellen>Warnungsregel aus.

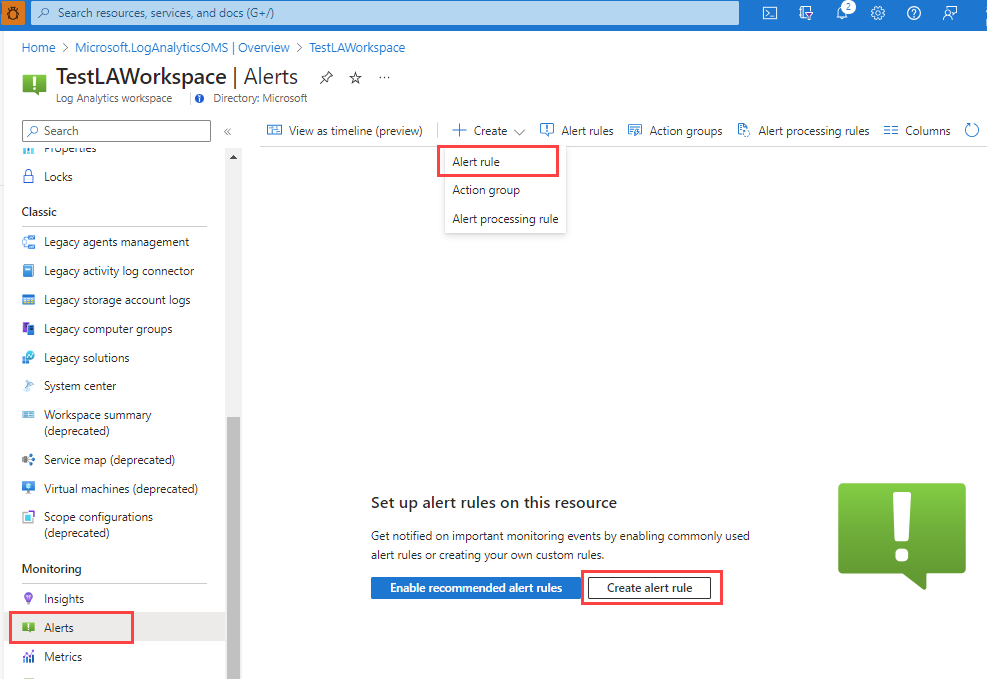

Erstellen oder Bearbeiten einer Warnungsregel aus einer bestimmten Ressource

- Navigieren Sie im Azure-Portal zu der Ressource.

- Wählen Sie im linken Bereich Warnungen aus.

- Wählen Sie + Erstellen>Warnungsregel aus.

- Der Bereich der Warnungsregel wird auf die Ressource festgelegt, die Sie ausgewählt haben. Fahren Sie mit dem Festlegen der Bedingungen für die Warnungsregel fort.

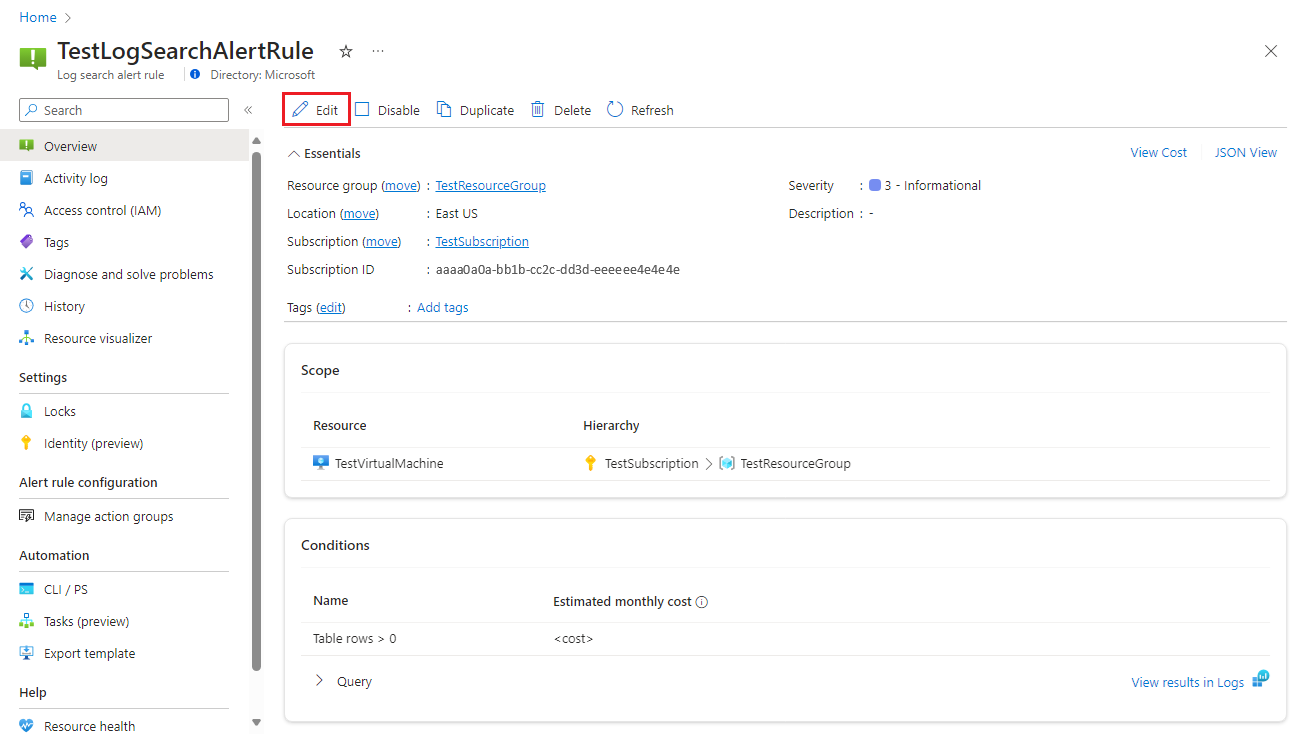

Bearbeiten einer vorhandenen Warnungsregel

Wählen Sie im Azure-Portal entweder auf der Startseite oder über eine bestimmte Ressource die Option Warnungen im linken Bereich aus.

Wählen Sie Warnungsregeln aus.

Wählen Sie die Warnungsregel aus, die Sie bearbeiten möchten, und wählen Sie dann Bearbeiten aus.

Wählen Sie eine der Registerkarten für die Warnungsregel aus, um die Einstellungen zu bearbeiten.

Konfigurieren des der Warnungsregel

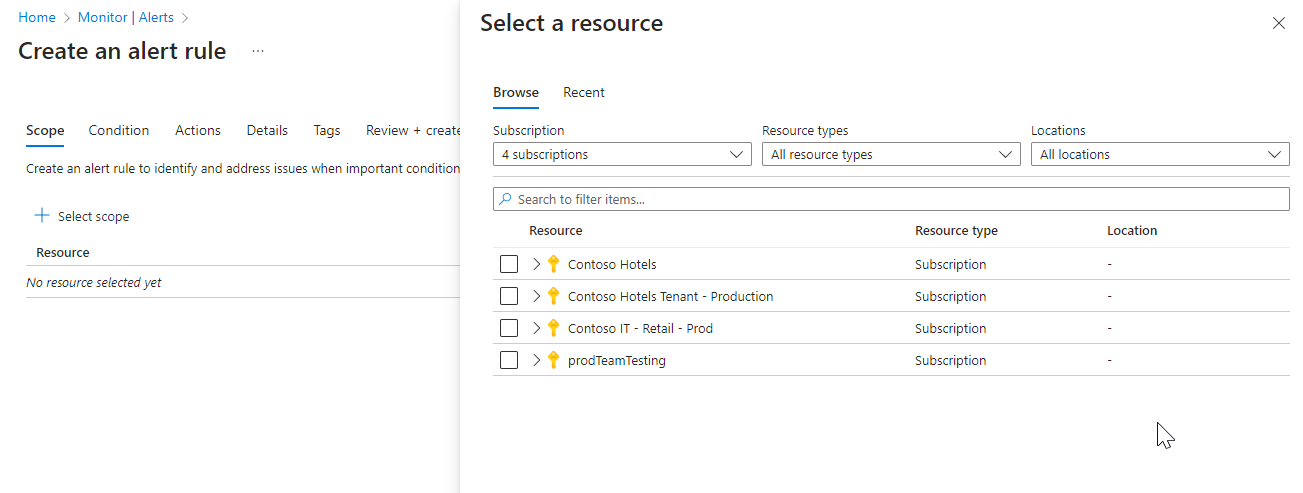

Wählen Sie im Bereich Ressource auswählen den Bereich für Ihre Warnungsregel aus. Sie können nach Abonnement, Ressourcentyp oder Ressourcenspeicherort filtern.

Wählen Sie Übernehmen.

Konfigurieren von Warnungsregelbedingungen

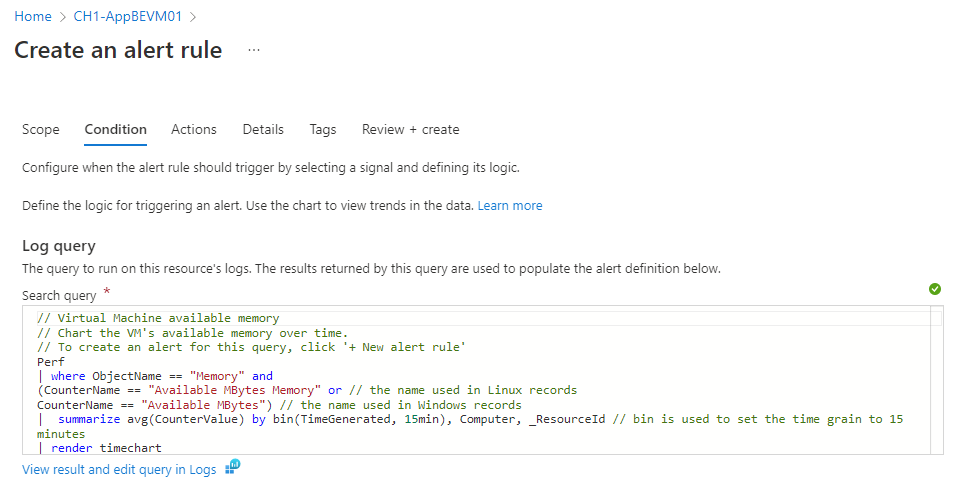

Wählen Sie auf der Registerkarte Bedingung die Option Benutzerdefinierte Protokollsuche aus, wenn Sie Signalname auswählen. Oder wählen Sie Alle Signale anzeigen aus, wenn Sie ein anderes Signal für die Bedingung auswählen möchten.

(Optional) Wenn Sie im vorherigen Schritt Alle Signale anzeigen ausgewählt haben, verwenden Sie den Bereich Signal auswählen, um nach dem Signalnamen zu suchen oder die Liste der Signale zu filtern. Filtern nach:

- Signaltyp: Wählen Sie Protokollsuche aus.

- Signalquelle: Der Dienst, der die Signale für Benutzerdefinierte Protokollsuche und Protokoll (gespeicherte Abfrage) sendet. Wählen Sie den Signalnamen und anschließend Anwenden aus.

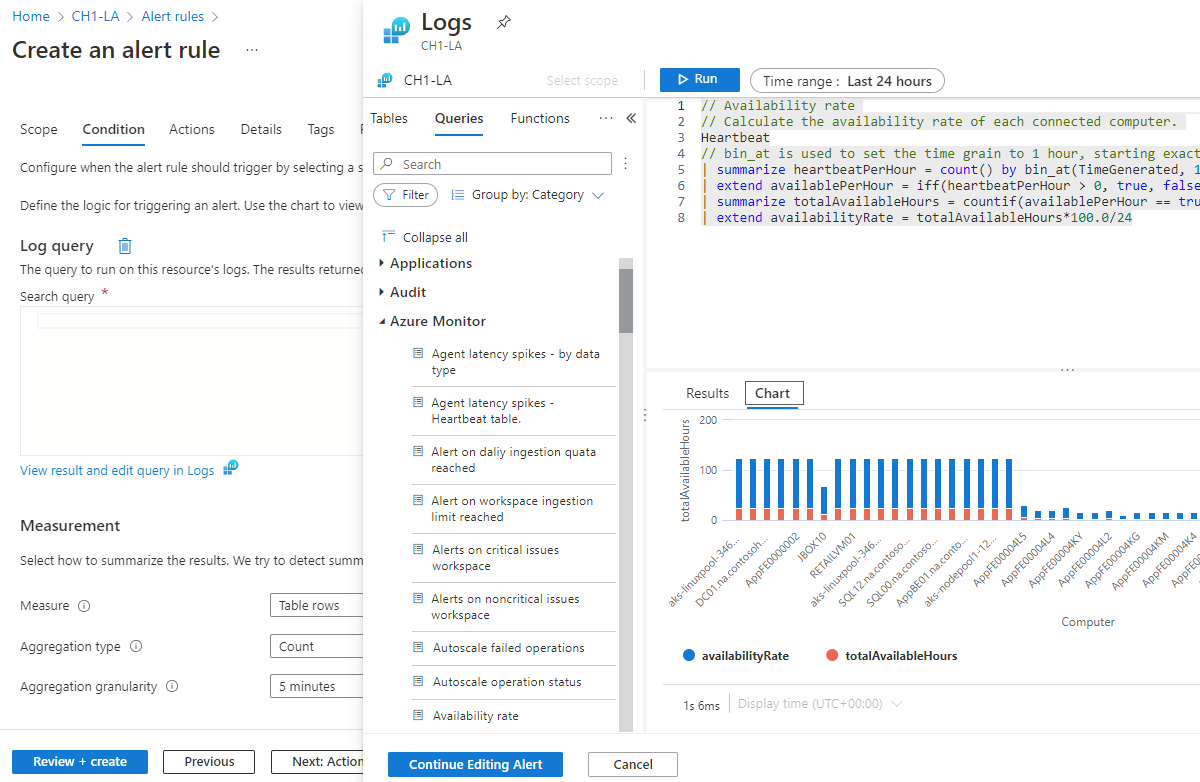

Schreiben Sie im Bereich Protokolle eine Abfrage, die die Protokollereignisse zurückgibt, für die Sie eine Warnung einrichten möchten. Um eine der vordefinierten Abfragen für Warnungsregeln zu verwenden, klappen Sie neben dem Bereich Protokolle den Bereich Schema und Filter auf. Wählen Sie dann die Registerkarte Abfragen und danach eine der Abfragen aus.

Beachten Sie die folgenden Einschränkungen für Warnungsregelabfragen für die Protokollsuche:

- Warnungsregelabfragen für die Protokollsuche unterstützen

bag_unpack(),pivot()undnarrow()nicht. - In Warnungsregelabfragen für die Protokollsuche wird ago() ausschließlich mit Zeitspannenliteralen unterstützt.

AggregatedValueist ein reserviertes Wort. Sie können es nicht in der Abfrage für Warnungsregeln für die Protokollsuche verwenden.- Die kombinierte Größe aller Daten in den Eigenschaften der Warnungsregeln für die Protokollsuche darf 64 KB nicht überschreiten.

- Beim Definieren von benutzerdefinierten Funktionen in der KQL-Abfrage für Protokollsuchwarnungen muss mit Funktionscode, der der relative Zeitklauseln enthält (z. B. now()), vorsichtig umgegangen werden. Benutzerdefinierte Funktionen mit relativen Zeitklauseln, die nicht innerhalb der KQL-Abfrage für die Protokollsuche definiert sind, können Inkonsistenzen in Abfrageergebnissen einführen, was sich möglicherweise auf die Genauigkeit und Zuverlässigkeit von Warnungsauswertungen auswirkt. Deshalb gilt Folgendes:

- Um eine genaue und zeitnahe Warnung sicherzustellen, definieren Sie relative Zeitklauseln immer direkt in der KQL-Abfrage der Protokollsuche.

- Wenn Zeitbereiche innerhalb der Funktion benötigt werden, sollten sie als Parameter übergeben und in der Funktion verwendet werden.

- Warnungsregelabfragen für die Protokollsuche unterstützen

(Optional) Wenn Sie einen Azure Data Explorer- oder Azure Resource Graph-Cluster abfragen, kann der Log Analytics-Arbeitsbereich die Spalte mit dem Ereigniszeitstempel nicht automatisch identifizieren. Es wird empfohlen, der Abfrage einen Zeitbereichsfilter hinzuzufügen. Zum Beispiel:

adx('https://help.kusto.windows.net/Samples').table | where MyTS >= ago(5m) and MyTS <= now()arg("").Resources | where type =~ 'Microsoft.Compute/virtualMachines' | project _ResourceId=tolower(id), tags

Beispielabfragen für Protokollsuchwarnungen sind für Azure Data Explorer und Resource Graph verfügbar.

Dienstübergreifende Abfragen werden in Government-Clouds nicht unterstützt. Weitere Informationen zu Einschränkungen finden Sie unter Dienstübergreifende Abfrageeinschränkungen und Kombinieren von Azure Resource Graph-Tabellen mit einem Log Analytics-Arbeitsbereich.

Wählen Sie Ausführen aus, um die Warnung auszuführen.

Im Abschnitt Vorschau werden die Abfrageergebnisse gezeigt. Wenn Sie die Bearbeitung Ihrer Abfrage abgeschlossen haben, wählen Sie Warnungsbearbeitung fortsetzen aus.

Die Registerkarte Bedingung wird geöffnet und mit Ihrer Protokollabfrage aufgefüllt. Von der Regel wird standardmäßig die Anzahl von Ergebnissen in den letzten fünf Minuten gezählt. Wenn das System zusammengefasste Abfrageergebnisse erkennt, wird die Regel automatisch aktualisiert.

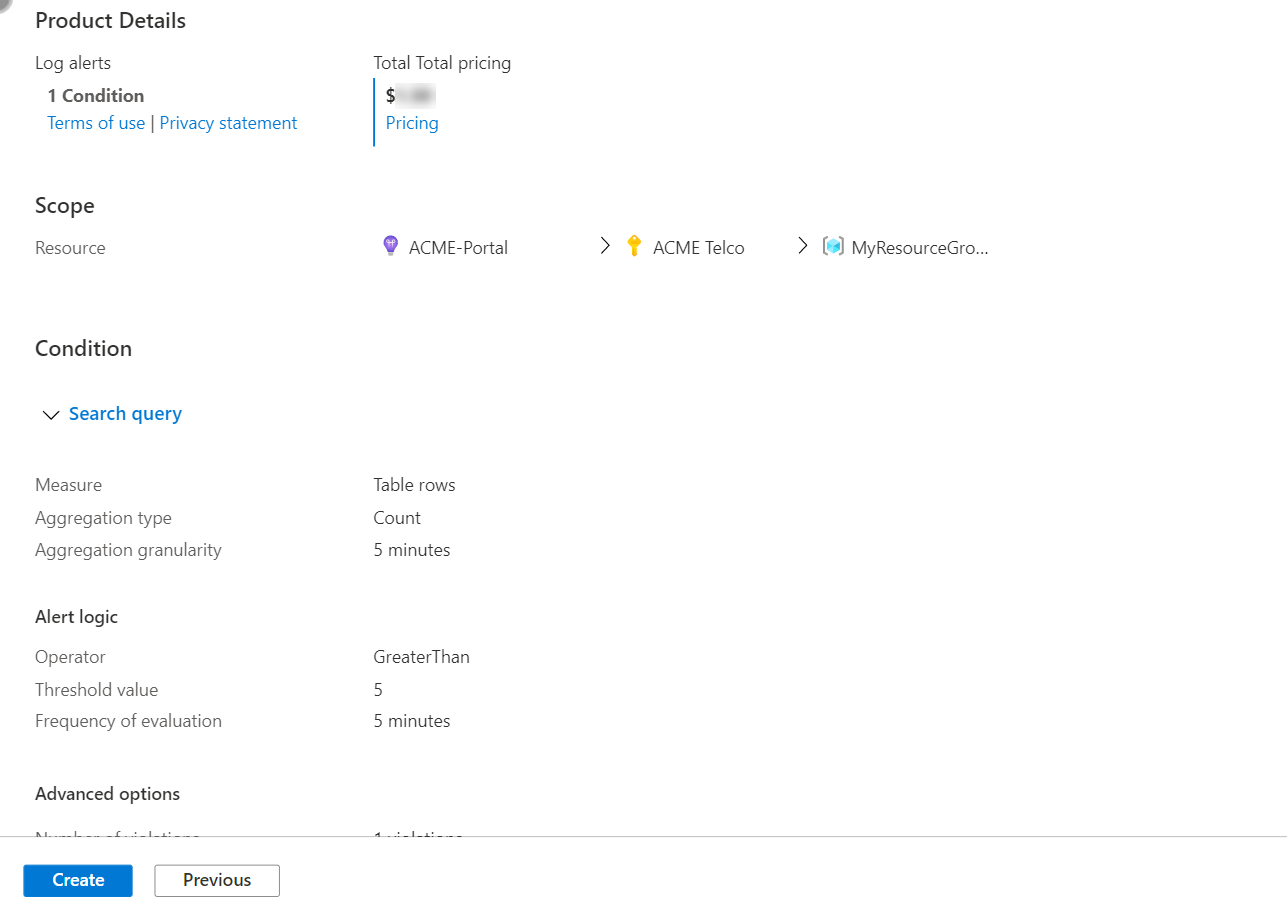

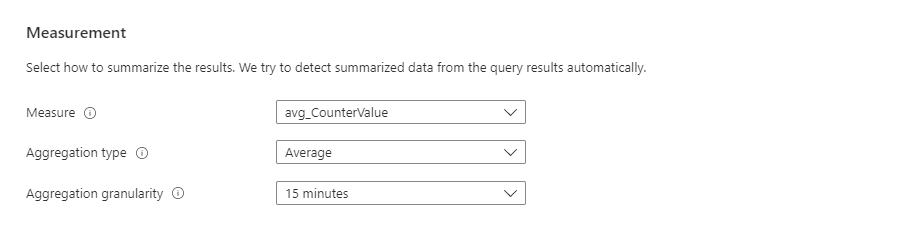

Wählen Sie im Abschnitt Messung die Werte für diese Felder aus:

Feld BESCHREIBUNG Measure Warnungen für die Protokollsuche können zwei Dinge messen, die Sie für verschiedene Überwachungsszenarien verwenden können:

Tabellenzeilen: Sie können die Anzahl der zurückgegebenen Zeilen für die Arbeit mit Ereignissen wie Windows-Ereignisprotokollen, Syslog und Anwendungsausnahmen verwenden.

Berechnung einer numerischen Spalte: Sie können Berechnungen basierend auf jeder beliebigen numerischen Spalte verwenden, um eine beliebige Anzahl von Ressourcen einzuschließen. Ein Beispiel ist die prozentuale CPU-Auslastung.Aggregationstyp Die Berechnung, die an mehreren Datensätzen durchgeführt wird, um sie mithilfe der definierten Aggregationsgranularität zu einem numerischen Wert zu aggregieren. Beispiele sind Summe, Mittelwert, Minimum und Maximum. Aggregationsgranularität Das Intervall zum Aggregieren mehrerer Datensätze zu einem numerischen Wert.

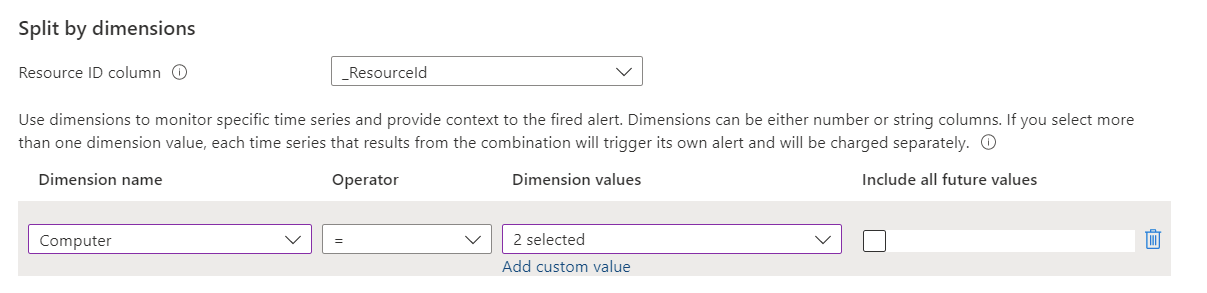

(Optional) Im Abschnitt Nach Dimensionen teilen können Sie Dimensionen verwenden, um den Kontext für die ausgelöste Warnung bereitzustellen.

Dimensionen sind Spalten aus Ihren Abfrageergebnissen, die zusätzliche Daten enthalten. Wenn Sie Dimensionen verwenden, gruppiert die Warnungsregel die Abfrageergebnisse nach den Dimensionswerten und wertet die Ergebnisse jeder Gruppe separat aus. Wenn die Bedingung erfüllt ist, löst die Regel eine Warnung für diese Gruppe aus. Die Warnungsnutzlast enthält die Kombination, die die Warnung ausgelöst hat.

Sie können bis zu sechs Dimensionen pro Warnungsregel anwenden. Dimensionen können nur Zeichenfolgen- oder Zahlenspalten sein. Wenn Sie eine Spalte verwenden möchten, die kein Zahlen- oder Zeichenfolgentyp als Dimension ist, müssen Sie sie in eine Zeichenfolge oder einen numerischen Wert in Ihrer Abfrage konvertieren. Wenn Sie mehr als einen Dimensionswert auswählen, löst jede Zeitreihe, die sich aus der Kombination ergibt, eine eigene Warnung aus und wird separat abgerechnet.

Zum Beispiel:

- Sie können Dimensionen verwenden, um die CPU-Auslastung für mehrere Instanzen zu überwachen, in denen Ihre Website oder App ausgeführt wird. Jede Instanz wird einzeln überwacht, und Benachrichtigungen werden für jede Instanz gesendet, bei der die CPU-Auslastung den konfigurierten Wert überschreitet.

- Sie können sich auch dafür entscheiden, keine Teilung nach Dimensionen vorzunehmen, wenn Sie eine Bedingung auf mehrere Ressourcen in dem Bereich anwenden möchten. Sie würden Dimensionen beispielsweise nicht verwenden, wenn Sie eine Warnung auslösen möchten, wenn mindestens fünf Computer im Ressourcengruppenbereich eine CPU-Auslastung über dem konfigurierten Wert aufweisen.

Wenn Ihr Warnungsregelbereich ein Arbeitsbereich ist, werden die Warnungen im Allgemeinen im Arbeitsbereich ausgelöst. Wenn Sie für jede betroffene Azure-Ressource eine separate Warnung wünschen, haben Sie folgende Möglichkeiten:

Verwenden Sie die Spalte Azure-Ressourcen-ID von Azure Resource Manager als Dimension. Wenn Sie diese Option verwenden, wird die Warnung im Arbeitsbereich mit der Spalte Azure-Ressourcen-ID als Dimension ausgelöst.

Geben Sie die Warnung als Dimension in der Eigenschaft Azure-Ressourcen-ID an. Mit dieser Option wird die Ressource, die Ihre Abfrage zurückgibt, zum Ziel der Warnung. Warnungen werden dann für die Ressource ausgelöst, die Ihre Abfrage zurückgibt, z. B. eine VM oder ein Speicherkonto, und nicht für den Arbeitsbereich.

Wenn Sie diese Option verwenden und der Arbeitsbereich Daten aus Ressourcen in mehreren Abonnements abruft, können Warnungen für Ressourcen aus einem Abonnement ausgelöst werden, das sich vom Warnungsregelabonnement unterscheidet.

Wählen Sie Werte für diese Felder aus:

Feld BESCHREIBUNG Dimensionsname Dimensionen können entweder Zahlen- oder Zeichenfolgenspalten sein. Mithilfe von Dimensionen werden bestimmte Zeitreihen überwacht und Kontext für die ausgelöste Warnung bereitgestellt. Operator Der Operator, der für den Dimensionsnamen und -wert verwendet wird. Dimension Werte Die Dimensionswerte basieren auf den Daten der vergangenen 48 Stunden. Wählen Sie „Benutzerdefinierten Wert hinzufügen“ aus, um benutzerdefinierte Dimensionswerte hinzuzufügen. Alle zukünftigen Werte einschließen Wählen Sie dieses Feld aus, um alle zukünftigen Werte einzuschließen, die der ausgewählten Dimension hinzugefügt werden.

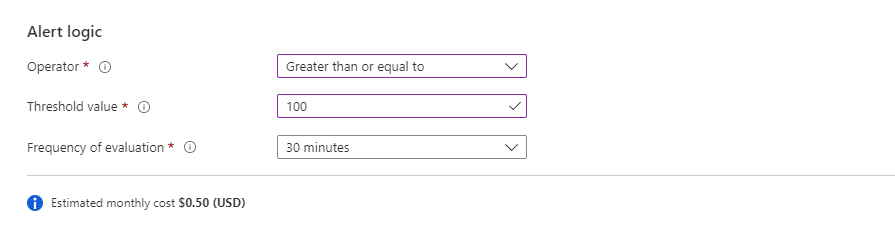

Wählen Sie im Abschnitt Warnungslogik die Werte für diese Felder aus:

Feld BESCHREIBUNG Operator Die Abfrageergebnisse werden in eine Zahl transformiert. Wählen Sie in diesem Feld den Operator aus, der zum Vergleichen der Zahl mit dem Schwellenwert verwendet werden soll. Schwellenwert Ein Zahlenwert für den Schwellenwert. Häufigkeit der Auswertung Die Häufigkeit der Ausführung der Abfrage. Sie können dafür einen Wert von einer Minute bis zu einem Tag (24 Stunden) festlegen.

Hinweis

Die Häufigkeit ist kein bestimmter Zeitpunkt, zu dem die Warnung täglich ausgeführt wird. Sie gibt an, wie oft die Warnungsregel ausgeführt wird.

Es gibt einige Einschränkungen bei der Verwendung einer Warnungsregelfrequenz von einer Minute. Wenn Sie die Warnungsregelfrequenz auf eine Minute festlegen, wird eine interne Manipulation zur Optimierung der Abfrage durchgeführt. Diese Manipulation kann dazu führen, dass die Abfrage fehlschlägt, wenn sie nicht unterstützte Vorgänge enthält. Häufigste Gründe dafür, warum eine Abfrage nicht unterstützt wird:

- Die Abfrage enthält den Vorgang

search,unionodertake(Grenzwert). - Die Abfrage enthält die Funktion

ingestion_time(). - Die Abfrage verwendet das Muster

adx. - Die Abfrage ruft eine Funktion auf, die andere Tabellen aufruft.

Beispielabfragen für Protokollsuchwarnungen sind für Azure Data Explorer und Resource Graph verfügbar.

- Die Abfrage enthält den Vorgang

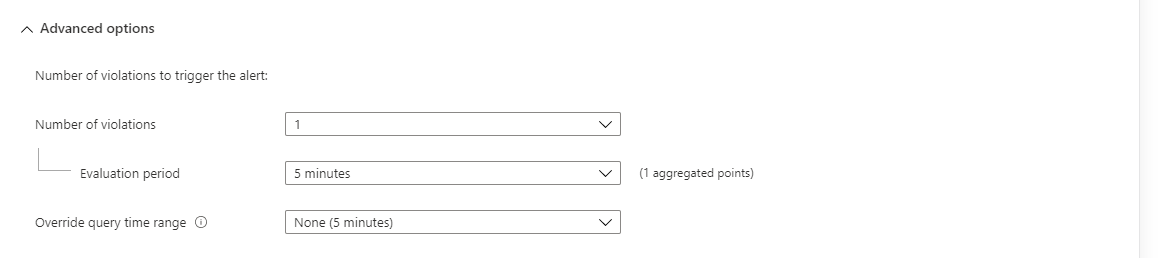

(Optional) Im Abschnitt Erweiterte Optionen können Sie die Anzahl der Fehler und den Zeitraum für die Warnungsauswertung angeben, die zum Auslösen einer Warnung erforderlich sind. Wenn Sie beispielsweise die Aggregationsgranularität auf fünf Minuten festlegen, können Sie angeben, dass Sie nur eine Warnung auslösen möchten, wenn in der letzten Stunde drei Fehler (15 Minuten) aufgetreten sind. Diese Einstellung hängt von der Geschäftsrichtlinie Ihrer Anwendung ab.

Wählen Sie Werte für diese Felder unter „Anzahl von Verstößen zum Auslösen der Warnung“ aus:

Feld BESCHREIBUNG Anzahl von Verstößen Die Anzahl von Verstößen, die die Warnung auslösen. Beachten Sie, dass die Abfrage die Spalte „datetime“ in den Abfrageergebnissen enthalten sollte, um dies nutzen zu können. Auswertungszeitraum Der Zeitraum, in dem die Anzahl der Verstöße auftritt. Zeitbereich für das Außerkraftsetzen der Abfrage Wenn Sie möchten, dass der Zeitraum für die Warnungsauswertung von dem für die Abfrage abweicht, geben Sie hier einen Zeitbereich ein.

Der Zeitbereich für Warnungen ist auf maximal zwei Tage begrenzt. Der maximale Zeitbereich von zwei Tagen gilt auch, wenn die Abfrage einen Befehl vom Typagomit einem Zeitbereich von mehr als zwei Tagen enthält. Wenn der Abfragetext also beispielsweiseago(7d)enthält, werden trotzdem nur Daten für bis zu zwei Tage überprüft. Wenn die Abfrage mehr Daten erfordert als durch die Warnungsbewertung angegeben, können Sie den Zeitbereich manuell ändern. Wenn die Abfrage einenago-Befehl enthält, wird der Bereich automatisch in zwei Tage (48 Stunden) geändert.

Hinweis

Wenn Sie oder andere Administratoren die Azure-Richtlinie Warnungen der Azure-Protokollsuche über Log Analytics-Arbeitsbereiche müssen kundenseitig verwaltete Schlüssel verwenden. zugewiesen haben, müssen Sie Mit Arbeitsbereich verknüpften Speicher überprüfen auswählen. Andernfalls schlägt die Regelerstellung fehl, da sie die Richtlinienanforderungen nicht erfüllt.

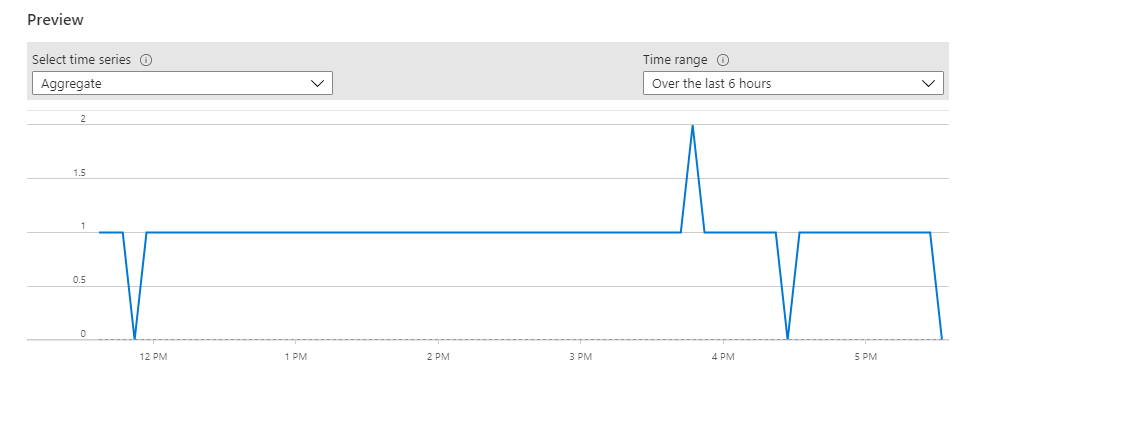

Im Diagramm Vorschau werden die Ergebnisse von Abfrageauswertungen im Zeitverlauf angezeigt. Sie können den Diagrammzeitraum ändern oder andere Zeitreihen auswählen, die sich aus der individuellen Warnungsaufteilung nach Dimensionen ergeben haben.

Wählen Sie Fertig aus. Nachdem Sie die Warnungsregelbedingungen konfiguriert haben, können Sie die Warnungsregeldetails konfigurieren, um die Erstellung der Warnung abzuschließen, oder optional können der Warnungsregel noch Aktionen und Tags hinzufügen.

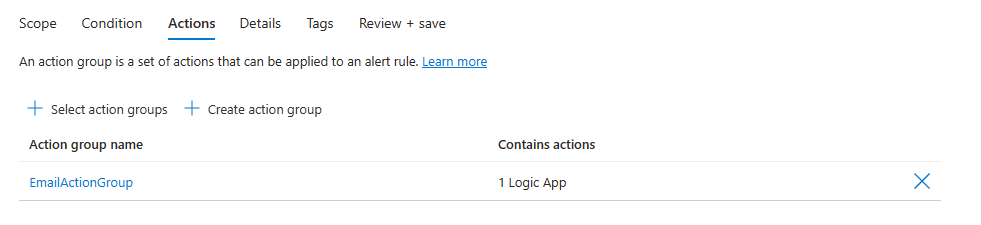

Konfigurieren der Warnungsregelaktionen

Auf der Registerkarte Aktionen können Sie optional Aktionsgruppen für Ihre Warnungsregel auswählen oder erstellen.

Konfigurieren von Warnungsregeldetails

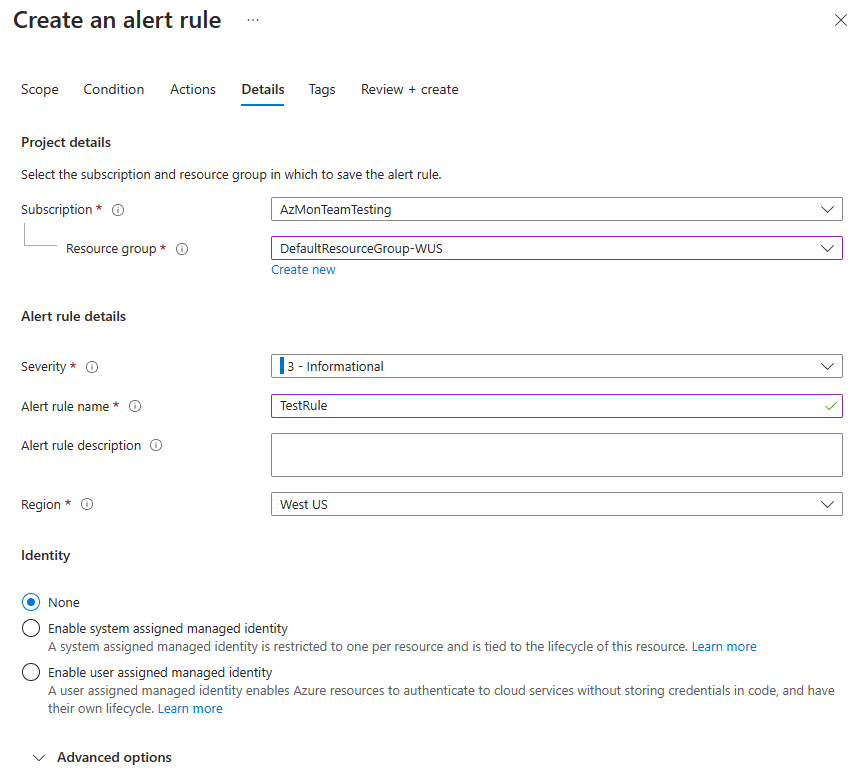

Wählen Sie auf der Registerkarte Details unter Projektdetails die Werte Abonnement und Ressourcengruppe aus.

Gehen Sie unter Warnungsregeldetails wie folgt vor:

Wählen Sie den Wert für Schweregrad aus.

Geben Sie Werte für Name der Warnungsregel und Beschreibung der Warnungsregel ein.

Hinweis

Eine Regel, die eine Identität nutzt, darf keinen Strichpunkt (;) im Wert Name der Warnungsregel enthalten.

Wählen Sie den Wert für Region aus.

Wählen Sie im Abschnitt Identität aus, welche Identität von der Warnungsregel für die Protokollsuche beim Senden der Protokollabfrage für die Authentifizierung verwendet wird.

Beachten Sie bei der Auswahl einer Identität die folgenden Punkte:

- Eine verwaltete Identität ist erforderlich, wenn Sie eine Abfrage an Azure Data Explorer oder Resource Graph senden.

- Verwenden Sie eine verwaltete Identität, wenn Sie die Berechtigungen anzeigen oder bearbeiten möchten, die der Warnungsregel zugeordnet sind.

- Wenn Sie keine verwaltete Identität verwenden, basieren die Warnungsregelberechtigungen auf den Berechtigungen des letzten Benutzers, der die Regel bearbeitet hat, zum Zeitpunkt der letzten Bearbeitung der Regel.

- Verwenden Sie eine verwaltete Identität, um einen Fall zu vermeiden, in dem die Regel nicht wie erwartet funktioniert, da der Benutzer, der die Regel zuletzt bearbeitet hat, nicht über Berechtigungen für alle Ressourcen verfügte, die dem Regelbereich hinzugefügt wurden.

Die der Regel zugeordnete Identität muss über die folgenden Rollen verfügen:

- Wenn die Abfrage auf einen Log Analytics-Arbeitsbereich zugreift, muss der Identität die Rolle Leser für alle Arbeitsbereiche zugewiesen werden, auf die die Abfrage zugreift. Beim Erstellen von ressourcenzentrierten Protokollsuchwarnungen greift die Warnungsregel u. U. auf mehrere Arbeitsbereiche zu, und die Identität muss die Rolle „Leser“ für alle haben.

- Wenn Sie einen Azure Data Explorer- oder Resource Graph-Cluster abfragen, müssen Sie die Rolle Leser für alle Datenquellen hinzufügen, auf die die Abfrage zugreift. Wenn die Abfrage beispielsweise ressourcenorientiert ist, benötigt sie eine Leserrolle für diese Ressource.

- Wenn die Abfrage auf einen Azure Data Explorer-Remotecluster zugreift, muss die Identität zugewiesen werden:

- Rolle Leser für alle Datenquellen, auf die die Abfrage zugreift. Wenn die Abfrage beispielsweise einen Azure Data Explorer-Remotecluster mithilfe der Funktion

adx()aufruft, benötigt sie die Rolle „Leser“ für diesen Azure Data Explorer-Cluster. - Rolle Anzeigender Datenbankbenutzer für alle Datenbanken, auf die die Abfrage zugreift.

- Rolle Leser für alle Datenquellen, auf die die Abfrage zugreift. Wenn die Abfrage beispielsweise einen Azure Data Explorer-Remotecluster mithilfe der Funktion

Ausführliche Informationen zu verwalteten Identitäten finden Sie unter Verwaltete Identitäten für Azure-Ressourcen.

Wählen Sie eine der folgenden Optionen für die von der Warnungsregel verwendete Identität aus:

Identitätsoption Beschreibung None Warnungsregelberechtigungen basieren auf den Berechtigungen des letzten Benutzers, der die Regel bearbeitet hat, zum Zeitpunkt der Bearbeitung der Regel. Aktivieren einer systemseitig zugewiesenen verwalteten Identität Azure erstellt eine neue dedizierte Identität für diese Warnungsregel. Diese Identität verfügt über keine Berechtigungen und wird automatisch gelöscht, wenn die Regel gelöscht wird. Nach dem Erstellen der Regel müssen Sie dieser Identität Berechtigungen zuweisen, um auf die erforderlichen Arbeitsbereiche und Datenquellen für die Abfrage zuzugreifen. Weitere Informationen zum Zuweisen von Berechtigungen finden Sie unter Zuweisen von Azure-Rollen über das Azure-Portal. Warnungsregeln für die Protokollsuche, die verknüpften Speicher nutzen, werden nicht unterstützt. Benutzerseitig zugewiesene verwaltete Identität aktivieren Bevor Sie die Warnungsregel erstellen, erstellen Sie eine Identität, und weisen Sie ihr die entsprechenden Berechtigungen für die Protokollabfrage zu. Dies ist eine reguläre Azure-Identität. Sie können eine Identität in mehreren Warnungsregeln verwenden. Die Identität wird gelöscht, wenn die Regel gelöscht wird. Wenn Sie diesen Identitätstyp auswählen, wird ein Bereich geöffnet, in dem Sie die zugeordnete Identität für die Regel auswählen können.

(Optional) Im Abschnitt Erweiterte Optionen können Sie mehrere Optionen festlegen:

Feld Beschreibung Beim Erstellen aktivieren Aktivieren Sie diese Option, damit die Warnungsregel ausgeführt wird, sobald Sie die Erstellung abgeschlossen haben. Automatisches Auflösen von Warnungen Wählen Sie diese Option aus, um die Warnung zustandsbehaftet zu machen. Wenn eine Warnung zustandsbehaftet ist, wird sie aufgelöst, wenn die Bedingung für einen bestimmten Zeitraum nicht mehr erfüllt ist. Der Zeitraum unterscheidet sich je nach Häufigkeit der Warnung:

1 Minute: Die Warnungsbedingung wird 10 Minuten nicht erfüllt.

5 bis 15 Minuten: Die Warnungsbedingung wird in drei Frequenzperioden nicht erfüllt.

15 Minuten bis 11 Stunden: Die Warnungsbedingung wird in zwei Frequenzperioden nicht erfüllt.

11 bis 12 Stunden: Die Warnungsbedingung wird in einem Häufigkeitszeitraum nicht erfüllt.

Beachten Sie, dass statusbehaftete Protokollsuchwarnungen diese Einschränkungen haben.Aktionen unterdrücken Aktivieren Sie diese Option, um eine Wartezeit festzulegen, bevor Warnungsaktionen erneut ausgelöst werden. Wählen Sie im Feld Aktionen unterdrücken für die Zeitspanne aus, die nach Auslösen einer Warnung gewartet werden soll, bevor erneut Aktionen ausgelöst werden. Mit Arbeitsbereich verknüpften Speicher überprüfen Aktivieren Sie diese Option, wenn mit dem Arbeitsbereich verknüpfter Speicher für Warnungen konfiguriert ist. Wenn kein verknüpfter Speicher konfiguriert ist, wird die Regel nicht erstellt. -

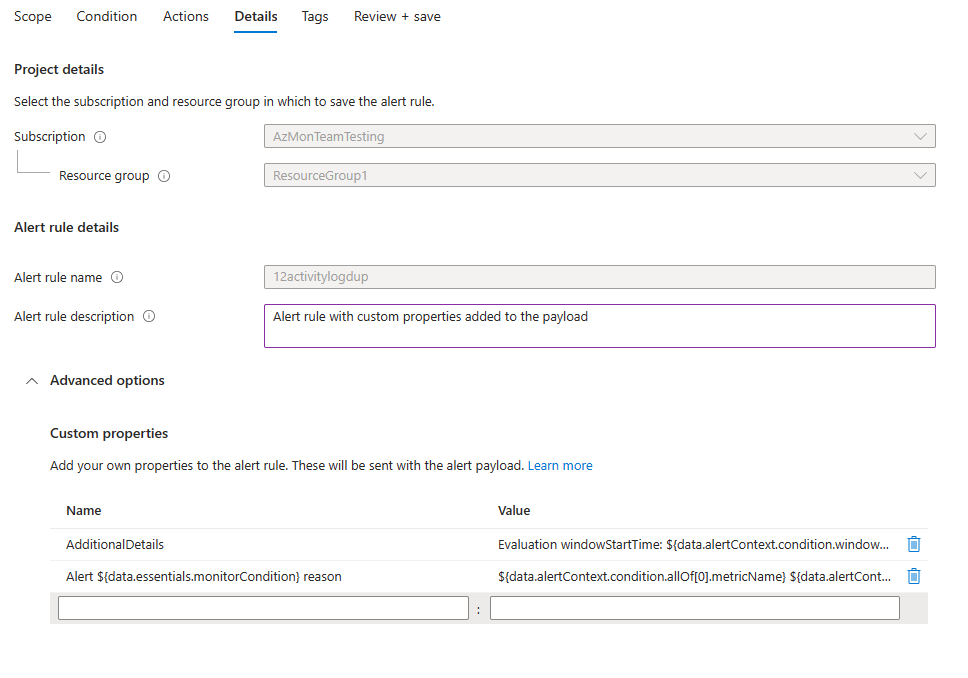

(Optional) Wenn diese Warnungsregel Aktionsgruppen enthält, können Sie im Abschnitt Benutzerdefinierte Eigenschaften eigene Eigenschaften hinzufügen, die in die Nutzdaten der Warnmeldung aufgenommen werden. Sie können diese Eigenschaften in den von der Aktionsgruppe (z. B. von einem Webhook, einer Azure-Funktion oder einer Logik-App-Aktion) aufgerufenen Aktionen verwenden.

Die benutzerdefinierten Eigenschaften werden als Schlüssel-Wert-Paare angegeben, wobei statischer Text, ein dynamischer Wert aus der Warnungsnutzlast oder eine Kombination aus beidem verwendet wird.

Das Format zum Extrahieren eines dynamischen Werts aus der Warnungsnutzlast ist:

${<path to schema field>}. Beispiel:${data.essentials.monitorCondition}Verwenden Sie das Format des allgemeinen Warnungsschemas, um das Feld in der Nutzlast anzugeben, unabhängig davon, ob die Aktionsgruppen, die für die Warnungsregel konfiguriert sind, das allgemeine Schema verwenden.

Hinweis

- Benutzerdefinierte Eigenschaften werden der Nutzlast der Warnung hinzugefügt, jedoch nicht in der E-Mail-Vorlage oder in den Warnungsdetails im Azure-Portal angezeigt.

In den folgenden Beispielen werden Werte in den benutzerdefinierten Eigenschaften verwendet, um Daten aus einer Nutzlast zu nutzen, die das allgemeine Warnungsschema verwendet.

In diesem Beispiel wird ein Tag Additional Details mit Daten zu „windowStartTime“ und „windowEndTime“ erstellt.

- Name:

Additional Details - Wert:

Evaluation windowStartTime: ${data.alertContext.condition.windowStartTime}. windowEndTime: ${data.alertContext.condition.windowEndTime} - Ergebnis:

AdditionalDetails:Evaluation windowStartTime: 2023-04-04T14:39:24.492Z. windowEndTime: 2023-04-04T14:44:24.492Z

In diesem Beispiel werden die Daten zum Grund für das Auflösen oder Auslösen der Warnung hinzugefügt:

- Name:

Alert ${data.essentials.monitorCondition} reason - Wert:

${data.alertContext.condition.allOf[0].metricName} ${data.alertContext.condition.allOf[0].operator} ${data.alertContext.condition.allOf[0].threshold} ${data.essentials.monitorCondition}. The value is ${data.alertContext.condition.allOf[0].metricValue} - Mögliche Ergebnisse:

Alert Resolved reason: Percentage CPU GreaterThan5 Resolved. The value is 3.585Alert Fired reason": "Percentage CPU GreaterThan5 Fired. The value is 10.585

Konfigurieren von Warnungsregel-Tags

Auf der Registerkarte Kategorien können Sie optional alle erforderlichen Tags für die Warnungsregelressource festlegen.

Überprüfen und Erstellen der Warnungsregel

Auf der Registerkarte Überprüfen und erstellen wird die Regel überprüft. Wenn ein Problem vorliegt, gehen Sie zurück, und beheben Sie es.

Wenn die Überprüfung erfolgreich ist und Sie die Einstellungen geprüft haben, wählen Sie die Schaltfläche Erstellen aus.