Installieren des Azure Monitor-Agents auf Windows-Clientgeräten mithilfe des Clientinstallationsprogramms

Verwenden Sie das Clientinstallationsprogramm, um den Azure Monitor-Agent auf Windows-Clientgeräten zu installieren und Überwachungsdaten an Ihren Log Analytics-Arbeitsbereich zu senden.

Die Erweiterung für den Azure Monitor-Agent und das Installationsprogramm installieren denselben zugrunde liegenden Agent und verwenden Datensammlungsregeln (Data Collection Rules, DCRs) zum Konfigurieren der Datensammlung.

In diesem Artikel wird erläutert, wie Sie mithilfe des Clientinstallationsprogramms den Azure Monitor-Agent auf Windows-Clientgeräten installieren und Ihren Windows-Clientgeräten DCRs zuordnen.

Hinweis

Dieser Artikel enthält eine spezifische Anleitung für die Installation des Azure Monitor-Agents auf Windows-Clientgeräten, vorbehaltlich der Einschränkungen. Anleitungen zur Standardinstallation und -verwaltung für den Agent finden Sie im Leitfaden für die Agent-Erweiterungsverwaltung.

Vergleich mit der Erweiterung für virtuelle Computer

Im Anschluss wird die Verwendung des Clientinstallationsprogramms mit der Verwendung der VM-Erweiterung für den Azure Monitor-Agent verglichen:

| Funktionskomponente | Methode für VMs oder Server über die Erweiterung | Methode für Clients über das Installationsprogramm |

|---|---|---|

| Agent-Installationsmethode | VM-Erweiterung | Clientinstallationsprogramm |

| Agent installiert | Azure Monitor-Agent | Azure Monitor-Agent |

| Authentifizierung | Verwaltete Identität | Microsoft Entra-Gerätetoken |

| Zentrale Konfiguration | DCRs | DCRs |

| Zuordnen von Konfigurationsregeln zu Agents | Direktes Zuordnen von DCRs zu einzelnen VM-Ressourcen | DCRs werden einem überwachten Objekt zugeordnet, das allen Geräten innerhalb des Microsoft Entra-Mandanten zugeordnet ist. |

| Datenupload in Log Analytics | Log Analytics-Endpunkte | Log Analytics-Endpunkte |

| Featureunterstützung | Alle dokumentierten Features | Features, die von der Erweiterung für den Azure Monitor-Agent abhängig sind, für die keine weiteren Erweiterungen erforderlich sind (einschließlich Unterstützung für die Windows-Ereignisfilterung von Microsoft Sentinel) |

| Netzwerkoptionen | Proxyunterstützung, Unterstützung für private Verbindungen | Nur Proxyunterstützung |

Unterstützte Gerätetypen

| Gerätetyp | Unterstützt? | Installationsmethode | Weitere Informationen |

|---|---|---|---|

| Desktops, Arbeitsstationen mit Windows 11 oder 10 | Ja | Clientinstallationsprogramm | Installiert den Agent mithilfe eines Windows MSI-Installationsprogramms. |

| Laptops mit Windows 11 oder 10 | Ja | Clientinstallationsprogramm | Installiert den Agent mithilfe eines Windows MSI-Installationsprogramms (Die Installation funktioniert auf Laptops, aber der Agent ist für Akku- und Netzwerknutzung noch nicht optimiert.) |

| VMs, Skalierungsgruppen | No | VM-Erweiterung | Installiert den Agent mithilfe des Azure-Erweiterungsframeworks. |

| Lokale Server | No | VM-Erweiterung (mit Azure Arc-Agent) | Installiert den Agent mithilfe des Azure-Erweiterungsframeworks. Dieses muss durch Installation des Azure Arc-Agents lokal bereitgestellt werden. |

Voraussetzungen

Auf dem Computer muss das Windows-Clientbetriebssystem Version 10 RS4 oder höher ausgeführt werden.

Zum Herunterladen des Installationsprogramms muss auf dem Computer C++ Redistributable Version 2015 oder höher installiert sein.

Der Computer muss mit der Domäne eines Microsoft Entra-Mandanten verknüpft sein (verknüpfte oder hybrid verknüpfte Computer). Wenn der Computer mit einer Domäne verknüpft ist, kann der Agent Microsoft Entra-Gerätetoken abrufen, um sich zu authentifizieren und DCRs von Azure abzurufen.

Überprüfen Sie, ob Sie Mandantenadministratorberechtigungen für den Microsoft Entra-Mandanten benötigen.

Das Gerät benötigt Zugriff auf die folgenden HTTPS-Endpunkte:

global.handler.control.monitor.azure.com<virtual-machine-region-name>.handler.control.monitor.azure.com(Beispiel:

westus.handler.control.azure.com)<log-analytics-workspace-id>.ods.opinsights.azure.com(Beispiel:

12345a01-b1cd-1234-e1f2-1234567g8h99.ods.opinsights.azure.com)Wenn Sie private Verbindungen für den Agent verwenden, müssen Sie auch die Datensammlungsendpunkte hinzufügen.

Eine DCR, die Sie den Geräten zuordnen möchten. Sofern noch nicht vorhanden, erstellen Sie eine Datensammlungsregel. Ordnen Sie die Regel noch keinen Ressourcen zu.

Stellen Sie vor der Verwendung von PowerShell-Cmdlets sicher, dass das PowerShell-Modul, auf das sich das Cmdlet bezieht, installiert und importiert wurde.

Einschränkungen

- Die Datensammlungsregeln, die Sie für Windows-Clientcomputer erstellen, können ausschließlich auf den gesamten Microsoft Entra-Mandantenbereich abzielen. Das heißt, eine Datensammlungsregel, die Sie einem überwachten Objekt zuordnen, gilt für alle Windows-Clientcomputer, auf denen Sie mithilfe dieses Clientinstallationsprogramms den Azure Monitor-Agent innerhalb des Mandanten installieren. Für Windows-Clientgeräte besteht noch keine Unterstützung für die granulare Zielgruppenadressierung mithilfe von Datensammlungsregeln.

- Der Azure Monitor-Agent unterstützt keine Überwachung von Windows-Computern, die über private Azure-Verbindungen verbunden sind.

- Der mit dem Windows Client-Installationsprogramm installierte Agent ist hauptsächlich für Windows-Desktops oder -Arbeitsplätze gedacht, die ständig verbunden sind. Obwohl Sie den Azure Monitor-Agent mithilfe des Installationsprogramms auf Laptops installieren können, ist der Agent nicht für den Akkuverbrauch und die Netzwerkbeschränkungen auf einem Laptop optimiert.

- Azure Monitor-Metriken werden nicht als Ziel für Windows-Clientgeräte unterstützt.

Installieren des Agents

Laden Sie das Windows MSI-Installationsprogramm für den Agent herunter.

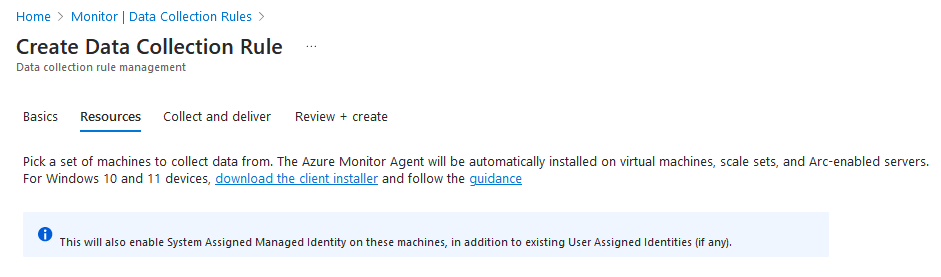

Sie können es auch im Azure-Portal herunterladen. Navigieren Sie im Portalmenü zu Überwachen>Datensammlungsregeln>Erstellen, wie im folgenden Screenshot gezeigt:

Öffnen Sie ein Eingabeaufforderungsfenster mit erhöhten Administratorrechten, und gehen Sie zu dem Speicherort, an den Sie das Installationsprogramm heruntergeladen haben.

Zur Installation mit den Standardeinstellungen führen Sie den folgenden Befehl aus:

msiexec /i AzureMonitorAgentClientSetup.msi /qnZur Installation mit benutzerdefinierten Dateipfaden, Netzwerkproxyeinstellungen oder in einer nicht öffentlichen Cloud führen Sie den folgenden Befehl aus. Verwenden Sie die Werte aus der unten stehenden Tabelle.

msiexec /i AzureMonitorAgentClientSetup.msi /qn DATASTOREDIR="C:\example\folder"Parameter Beschreibung INSTALLDIRVerzeichnispfad, in dem die Binärdateien für den Agent installiert werden DATASTOREDIRVerzeichnispfad, in dem der Agent seine Betriebsprotokolle und -daten speichert PROXYUSEMuss auf truefestgelegt werden, um einen Proxy zu verwenden.PROXYADDRESSAuf Proxyadresse festlegen. PROXYUSEmuss auftruefestgelegt werden, um ordnungsgemäß angewendet zu werden.PROXYUSEAUTHAuf truefestlegen, wenn ein Proxy eine Authentifizierung erfordert.PROXYUSERNAMEAuf den Benutzernamen für den Proxy festlegen. PROXYUSEundPROXYUSEAUTHmüssen auftruefestgelegt werden.PROXYPASSWORDAuf das Proxykennwort festlegen. PROXYUSEundPROXYUSEAUTHmüssen auftruefestgelegt werden.CLOUDENVAuf den Cloudnamen festlegen: Azure Commercial,Azure China,Azure US Gov,Azure USNatoderAzure USSecÜberprüfen Sie die erfolgreiche Installation:

- Öffnen Sie Systemsteuerung>Programme und Funktionen. Stellen Sie sicher, dass Azure Monitor-Agent in der Liste der Programme angezeigt wird.

- Öffnen Sie Dienste, und vergewissern Sie sich, dass Azure Monitor-Agent und für Status der Status Wird ausgeführt angezeigt wird.

Wechseln Sie zum nächsten Abschnitt, um ein überwachtes Objekt zu erstellen, das DCRs zugeordnet wird, um den Agent zu starten.

Hinweis

Wenn Sie den Agent mithilfe des Clientinstallationsprogramms installieren, können Sie derzeit keine lokalen Agent-Einstellungen aktualisieren, nachdem der Agent installiert wurde. Um diese Einstellungen zu aktualisieren, deinstallieren Sie den Azure Monitor-Agent, und installieren Sie ihn dann erneut.

Erstellen und Zuordnen eines überwachten Objekts

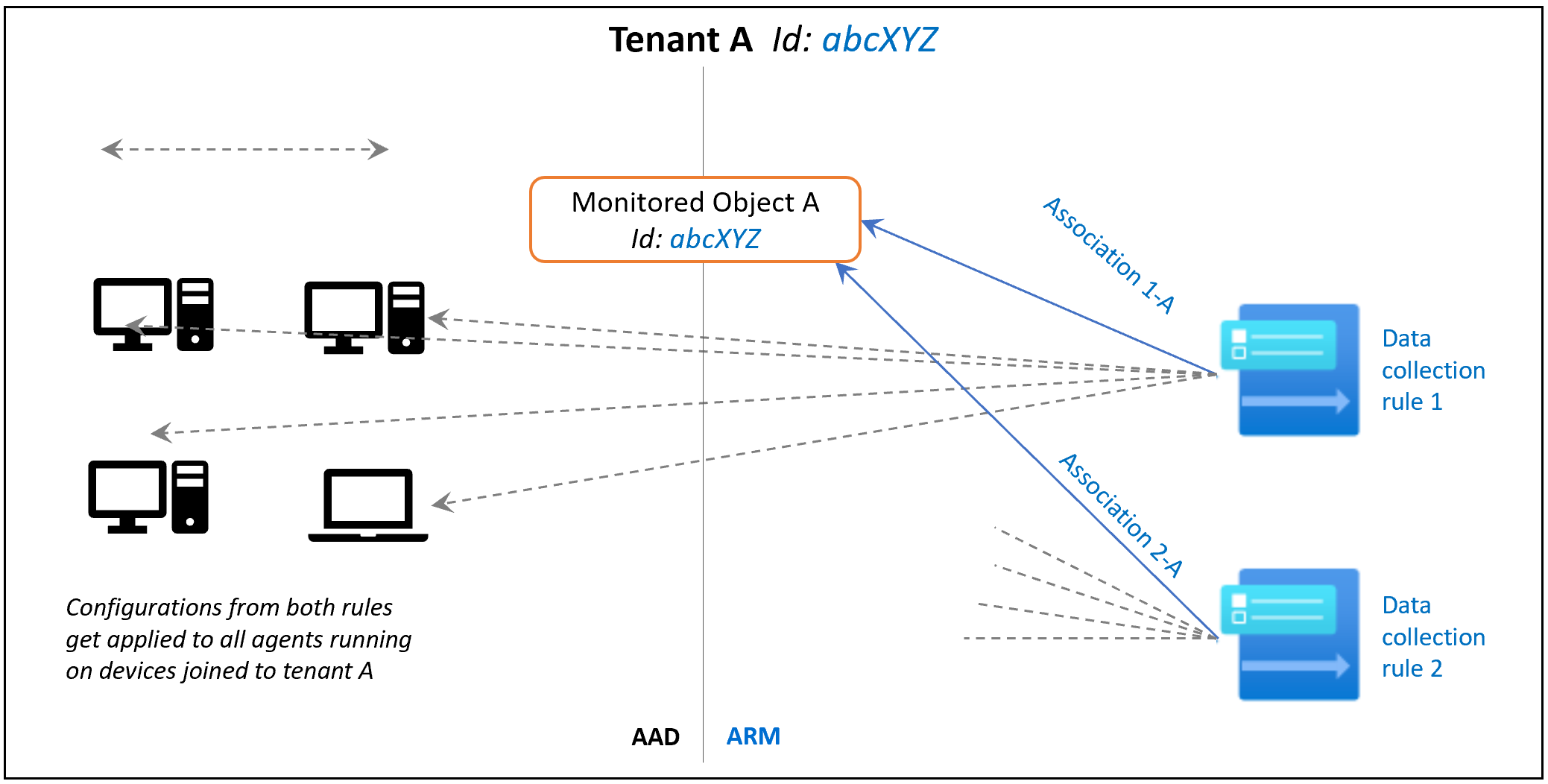

Erstellen Sie als Nächstes ein überwachtes Objekt, das den Microsoft Entra-Mandanten innerhalb von Azure Resource Manager darstellt. DCRs werden dann der Azure Resource Manager-Entität zugeordnet. Azure ordnet allen Windows-Clientcomputern im selben Microsoft Entra-Mandanten ein überwachtes Objekt zu.

Derzeit ist der Bereich dieser Zuordnung auf den Microsoft Entra-Mandanten beschränkt. Die Konfiguration, die auf den Microsoft Entra-Mandanten angewendet wird, wird auf alle Geräte angewendet, die Teil des Mandanten sind und den Agent ausführen, der über das Clientinstallationsprogramm installiert wird. Über die VM-Erweiterung installierte Agents befinden sich nicht im Bereich und sind nicht betroffen.

Die folgende Abbildung zeigt, wie die Zuordnung überwachter Objekte funktioniert:

Fahren Sie dann mit dem nächsten Abschnitt fort, um DCRs mithilfe von REST-APIs oder Azure PowerShell-Befehlen zu erstellen und einem überwachten Objekt zuzuordnen.

Erforderliche Berechtigungen

Da ein überwachtes Objekt eine Ressource auf Mandantenebene ist, ist der Berechtigungsbereich größer als der Bereich der Berechtigungen, die für ein Abonnement erforderlich sind. Daher muss dieser Schritt möglicherweise von Administrierenden für Azure-Mandanten durchgeführt werden. Führen Sie die Schritte zum Erhöhen von Microsoft Entra-Mandantenadministrierenden zu Azure-Mandantenadministrierenden aus. Dadurch erhalten Microsoft Entra-Administrierende Berechtigungen vom Typ „Besitzende“ für den Stammbereich. Dieser Berechtigungsbereich ist für alle im folgenden Abschnitt beschriebenen Methoden erforderlich.

Verwenden von REST-APIs

In den folgenden Abschnitten werden die Schritte zum Erstellen einer DCR und zum Zuordnen zu einem überwachten Objekt mithilfe der REST-API beschrieben:

- Zuweisen der Rolle „Mitwirkende für überwachte Objekte“ zum Operator

- Erstellen Sie ein überwachtes Objekt.

- Zuordnen der DCR zum überwachten Objekt

Die folgenden Aufgaben werden ebenfalls beschrieben:

- Auflisten von Zuordnungen für das überwachte Objekt

- Aufheben der Zuordnung einer DCR für das überwachte Objekt

Zuweisen der Rolle „Mitwirkender für überwachte Objekte“ zum Operator

Dieser Schritt gewährt Berechtigungen, um ein überwachtes Objekt zu erstellen und mit Benutzenden oder Gruppen zu verknüpfen.

Anforderungs-URI

PUT https://management.azure.com/providers/microsoft.insights/providers/microsoft.authorization/roleassignments/{roleAssignmentGUID}?api-version=2021-04-01-preview

URI-Parameter

| Name | Geben Sie in | type | Beschreibung |

|---|---|---|---|

roleAssignmentGUID |

path | Zeichenfolge | Geben Sie eine gültige GUID (Globally Unique Identifier, eindeutiger Bezeichner) an. Sie können eine GUID mithilfe eines GUID-Generators generieren. |

Headers

- Autorisierung: Azure Resource Manager-Bearertoken (Verwenden Sie „Get-AzAccessToken“ oder eine andere Methode.)

- Inhaltstyp: Application/json

Anforderungstext

{

"properties":

{

"roleDefinitionId":"/providers/Microsoft.Authorization/roleDefinitions/56be40e24db14ccf93c37e44c597135b",

"principalId":"aaaaaaaa-aaaa-aaaa-aaaa-aaaaaaaaaaaa"

}

}

Textparameter

| Name | Beschreibung |

|---|---|

roleDefinitionId |

Fester Wert: Rollendefinitions-ID der Rolle „Mitwirkender für überwachte Objekte“: /providers/Microsoft.Authorization/roleDefinitions/56be40e24db14ccf93c37e44c597135b |

principalId |

Geben Sie den Object Id-Wert der Identität der benutzenden Person an, der die Rolle zugewiesen werden muss. Dies kann eine benutzende Person sein, deren Rechte zu Beginn von Schritt 1 heraufgestuft wurden, oder eine andere benutzende Person bzw. Gruppe, die spätere Schritte ausführt. |

Nachdem dieser Schritt abgeschlossen ist, müssen Sie Ihre Sitzung erneut authentifizieren und Ihr Azure Resource Manager-Bearertoken erneut anfordern.

Erstellen eines überwachten Objekts

In diesem Schritt wird das überwachte Objekt für den Microsoft Entra-Mandantenbereich erstellt. Es wird zur Darstellung von Clientgeräten verwendet, die mit dieser Microsoft Entra-Mandantenidentität signiert sind.

Erforderliche Berechtigungen: Jede Person, die über die Rolle „Mitwirkende für überwachte Objekte“ in einem geeigneten Bereich verfügt, kann diesen Vorgang ausführen, wie in Schritt 1 zugewiesen.

Anforderungs-URI

PUT https://management.azure.com/providers/Microsoft.Insights/monitoredObjects/{AADTenantId}?api-version=2021-09-01-preview

URI-Parameter

| Name | Geben Sie in | type | Beschreibung |

|---|---|---|---|

AADTenantId |

path | Zeichenfolge | ID des Microsoft Entra-Mandanten, zu dem das Gerät gehört. Das überwachte Objekt wird mit derselben ID erstellt. |

Headers

- Autorisierung: Azure Resource Manager-Bearertoken

- Inhaltstyp: Application/json

Anforderungstext

{

"properties":

{

"location":"eastus"

}

}

Textparameter

| Name | Beschreibung |

|---|---|

location |

Die Azure-Region, in der das überwachte Objekt gespeichert wird. Es sollte dieselbe Region sein, in der Sie die DCR erstellt haben. Diese Region ist der Ort, an dem die Agent-Kommunikation stattfindet. |

Zuordnen der DCR zum überwachten Objekt

Sie weisen nun die DCR dem überwachten Objekt zu, indem Sie Zuordnungen zu Datensammlungsregeln (Data Collection Rule Associations, DCRAs) erstellen.

Erforderliche Berechtigungen: Jede Person, die über die Rolle „Mitwirkende für überwachte Objekte“ in einem geeigneten Bereich verfügt, kann diesen Vorgang ausführen, wie in Schritt 1 zugewiesen.

Anforderungs-URI

PUT https://management.azure.com/{MOResourceId}/providers/microsoft.insights/datacollectionruleassociations/{associationName}?api-version=2021-09-01-preview

Beispielanforderungs-URI

PUT https://management.azure.com/providers/Microsoft.Insights/monitoredObjects/{AADTenantId}/providers/microsoft.insights/datacollectionruleassociations/{associationName}?api-version=2021-09-01-preview

URI-Parameter

| Name | Geben Sie in | type | Beschreibung |

|---|---|---|---|

MOResourceId |

path | Zeichenfolge | Die vollständige Ressourcen-ID des in Schritt 2 erstellten überwachten Objekts. Beispiel: providers/Microsoft.Insights/monitoredObjects/{AADTenantId} |

Headers

- Autorisierung: Azure Resource Manager-Bearertoken

- Inhaltstyp: Application/json

Anforderungstext

{

"properties":

{

"dataCollectionRuleId": "/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.Insights/dataCollectionRules/{DCRName}"

}

}

Textparameter

| Name | Beschreibung |

|---|---|

dataCollectionRuleID |

Die Ressourcen-ID einer vorhandenen DCR, die Sie in derselben Region wie das überwachte Objekt erstellt haben |

Auflisten von Zuordnungen für das überwachte Objekt

Wenn Sie die Zuordnungen anzeigen müssen, können Sie diese für das überwachte Objekt auflisten.

Erforderliche Berechtigungen: Jede Person, die über die Rolle mit Leseberechtigungen in einem geeigneten Bereich verfügt, kann diesen Vorgang ausführen, ähnlich den in Schritt 1 zugewiesenen Berechtigungen.

Anforderungs-URI

GET https://management.azure.com/{MOResourceId}/providers/microsoft.insights/datacollectionruleassociations/?api-version=2021-09-01-preview

Beispielanforderungs-URI

GET https://management.azure.com/providers/Microsoft.Insights/monitoredObjects/{AADTenantId}/providers/microsoft.insights/datacollectionruleassociations/?api-version=2021-09-01-preview

{

"value": [

{

"id": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVm/providers/Microsoft.Insights/dataCollectionRuleAssociations/myRuleAssociation",

"name": "myRuleAssociation",

"type": "Microsoft.Insights/dataCollectionRuleAssociations",

"properties": {

"dataCollectionRuleId": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroups/myResourceGroup/providers/Microsoft.Insights/dataCollectionRules/myCollectionRule",

"provisioningState": "Succeeded"

},

"systemData": {

"createdBy": "user1",

"createdByType": "User",

"createdAt": "2021-04-01T12:34:56.1234567Z",

"lastModifiedBy": "user2",

"lastModifiedByType": "User",

"lastModifiedAt": "2021-04-02T12:34:56.1234567Z"

},

"etag": "070057da-0000-0000-0000-5ba70d6c0000"

}

],

"nextLink": null

}

Aufheben der Zuordnung einer DCR für das überwachte Objekt

Wenn Sie die Zuordnung einer DCR für das überwachte Objekt aufheben müssen

Erforderliche Berechtigungen: Jede Person, die über die Rolle „Mitwirkende für überwachte Objekte“ in einem geeigneten Bereich verfügt, kann diesen Vorgang ausführen, wie in Schritt 1 zugewiesen.

Anforderungs-URI

DELETE https://management.azure.com/{MOResourceId}/providers/microsoft.insights/datacollectionruleassociations/{associationName}?api-version=2021-09-01-preview

Beispielanforderungs-URI

DELETE https://management.azure.com/providers/Microsoft.Insights/monitoredObjects/{AADTenantId}/providers/microsoft.insights/datacollectionruleassociations/{associationName}?api-version=2021-09-01-preview

URI-Parameter

| Name | Geben Sie in | type | Beschreibung |

|---|---|---|---|

MOResourceId |

path | Zeichenfolge | Die vollständige Ressourcen-ID des in Schritt 2 erstellten überwachten Objekts. Beispiel: providers/Microsoft.Insights/monitoredObjects/{AADTenantId} |

associationName |

path | Zeichenfolge | Der Name der Zuordnung. Für den Namen wird die Groß-/Kleinschreibung nicht beachtet. Beispiel: assoc01 |

Headers

- Autorisierung: Azure Resource Manager-Bearertoken

- Inhaltstyp: Application/json

Verwenden von Azure PowerShell für das Onboarding

Das folgende Azure PowerShell-Skript erstellt eine DCR, ordnet sie einem überwachten Objekt zu und listet dann die Zuordnungen auf.

$TenantID = "xxxxxxxxx-xxxx-xxx" #Your tenant ID

$SubscriptionID = "xxxxxx-xxxx-xxxxx" #Your subscription ID

$ResourceGroup = "rg-yourResourceGroup" #Your resource group

#If the following cmdlet produces the error 'Interactive authentication is not supported in this session,' run

#cmdlet Connect-AzAccount -UseDeviceAuthentication

#uncomment -UseDeviceAuthentication on next line

Connect-AzAccount -Tenant $TenantID #-UseDeviceAuthentication

#Select the subscription

Select-AzSubscription -SubscriptionId $SubscriptionID

#Grant access to the user at root scope "/"

$user = Get-AzADUser -SignedIn

New-AzRoleAssignment -Scope '/' -RoleDefinitionName 'Owner' -ObjectId $user.Id

#Create the auth token

$auth = Get-AzAccessToken

$AuthenticationHeader = @{

"Content-Type" = "application/json"

"Authorization" = "Bearer " + $auth.Token

}

#Assign the Monitored Object Contributor role to the operator

$newguid = (New-Guid).Guid

$UserObjectID = $user.Id

$body = @"

{

"properties": {

"roleDefinitionId":"/providers/Microsoft.Authorization/roleDefinitions/56be40e24db14ccf93c37e44c597135b",

"principalId": `"$UserObjectID`"

}

}

"@

$requestURL = "https://management.azure.com/providers/microsoft.insights/providers/microsoft.authorization/roleassignments/$newguid`?api-version=2021-04-01-preview"

Invoke-RestMethod -Uri $requestURL -Headers $AuthenticationHeader -Method PUT -Body $body

##########################

#Create a monitored object

#The 'location' property value in the 'body' section should be the Azure region where the monitored object is stored. It should be the same region where you created the data collection rule. This is the region where agent communications occurs.

$Location = "eastus" #Use your own location

$requestURL = "https://management.azure.com/providers/Microsoft.Insights/monitoredObjects/$TenantID`?api-version=2021-09-01-preview"

$body = @"

{

"properties":{

"location":`"$Location`"

}

}

"@

$Respond = Invoke-RestMethod -Uri $requestURL -Headers $AuthenticationHeader -Method PUT -Body $body -Verbose

$RespondID = $Respond.id

##########################

#Associate a DCR to the monitored object

#See reference documentation https://learn.microsoft.com/rest/api/monitor/data-collection-rule-associations/create?tabs=HTTP

$associationName = "assoc01" #You can define your custom association name, but you must change the association name to a unique name if you want to associate multiple DCRs to a monitored object.

$DCRName = "dcr-WindowsClientOS" #Your data collection rule name

$requestURL = "https://management.azure.com$RespondId/providers/microsoft.insights/datacollectionruleassociations/$associationName`?api-version=2021-09-01-preview"

$body = @"

{

"properties": {

"dataCollectionRuleId": "/subscriptions/$SubscriptionID/resourceGroups/$ResourceGroup/providers/Microsoft.Insights/dataCollectionRules/$DCRName"

}

}

"@

Invoke-RestMethod -Uri $requestURL -Headers $AuthenticationHeader -Method PUT -Body $body

#(Optional example) Associate another DCR to a monitored object. Remove comments around the following text to use it as a sample.

#See reference documentation https://learn.microsoft.com/en-us/rest/api/monitor/data-collection-rule-associations/create?tabs=HTTP

<#

$associationName = "assoc02" #You must change the association name to a unique name if you want to associate multiple DCRs to a monitored object.

$DCRName = "dcr-PAW-WindowsClientOS" #Your Data collection rule name

$requestURL = "https://management.azure.com$RespondId/providers/microsoft.insights/datacollectionruleassociations/$associationName`?api-version=2021-09-01-preview"

$body = @"

{

"properties": {

"dataCollectionRuleId": "/subscriptions/$SubscriptionID/resourceGroups/$ResourceGroup/providers/Microsoft.Insights/dataCollectionRules/$DCRName"

}

}

"@

Invoke-RestMethod -Uri $requestURL -Headers $AuthenticationHeader -Method PUT -Body $body

#(Optional) Get all the associations.

$requestURL = "https://management.azure.com$RespondId/providers/microsoft.insights/datacollectionruleassociations?api-version=2021-09-01-preview"

(Invoke-RestMethod -Uri $requestURL -Headers $AuthenticationHeader -Method get).value

#>

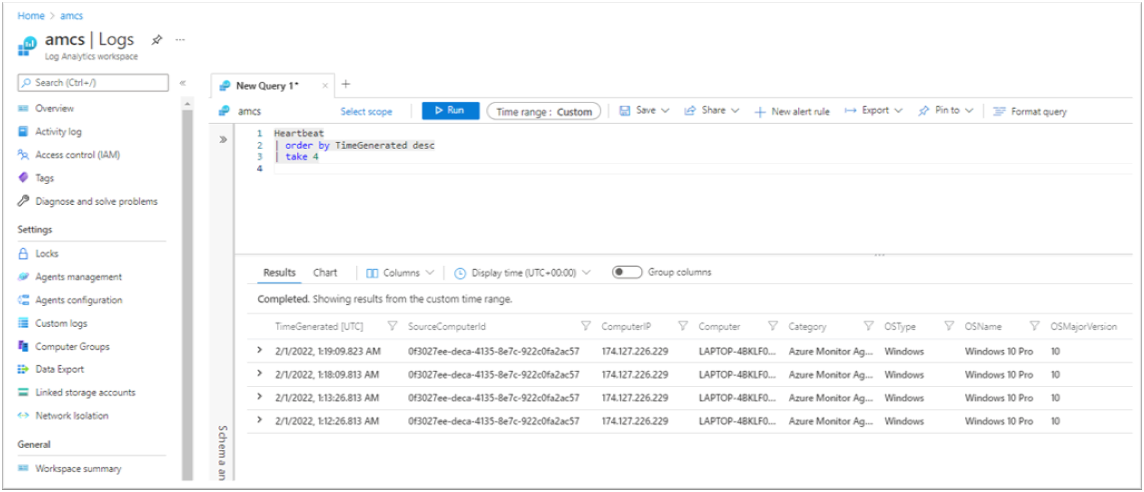

Überprüfen der erfolgreichen Installation

Überprüfen Sie in dem Log Analytics-Arbeitsbereich, den Sie als ein Ziel in den DCRs angegeben haben, die Tabelle Heartbeat und andere Tabellen, die Sie in den Regeln konfiguriert haben.

Die Spalten SourceComputerId, Computer und ComputerIP sollten alle die jeweiligen Clientgeräteinformationen enthalten, und die Spalte Category sollte Azure Monitor-Agent enthalten.

Verwenden von PowerShell für das Offboarding

Mit dem folgenden PowerShell-Skript wird die Zuordnung einer DCR zu einem überwachten Objekt aufgehoben.

#Remove the monitor object

$TenantID = "xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx" #Your Tenant ID

Connect-AzAccount -Tenant $TenantID

#Create the auth token

$auth = Get-AzAccessToken

$AuthenticationHeader = @{

"Content-Type" = "application/json"

"Authorization" = "Bearer " + $auth.Token

}

#Get the monitored object

$requestURL = "https://management.azure.com/providers/Microsoft.Insights/monitoredObjects/$TenantID`?api-version=2021-09-01-preview"

$MonitoredObject = Invoke-RestMethod -Uri $requestURL -Headers $AuthenticationHeader -Method Get

#Get DCRs associated to the monitored object

$requestURL = "https://management.azure.com$($MonitoredObject.id)/providers/microsoft.insights/datacollectionruleassociations?api-version=2021-09-01-preview"

$MonitoredObjectAssociations = Invoke-RestMethod -Uri $requestURL -Headers $AuthenticationHeader -Method Get

#Disassociate the monitored object from all DCRs

foreach ($Association in $MonitoredObjectAssociations.value){

$requestURL = "https://management.azure.com$($Association.id)?api-version=2022-06-01"

Invoke-RestMethod -Uri $requestURL -Headers $AuthenticationHeader -Method Delete

}

#Delete the monitored object

$requestURL = "https://management.azure.com/providers/Microsoft.Insights/monitoredObjects/$TenantID`?api-version=2021-09-01-preview"

Invoke-AzRestMethod -Uri $requestURL -Method Delete

Verwalten des Agents

In den nächsten Abschnitten erfahren Sie, wie Sie den Agent verwalten:

- Überprüfen der Agentversion

- Deinstallieren des Agents

- Aktualisieren des Agents

Überprüfen der Agentversion

- Öffnen Sie Systemsteuerung>Programme und Funktionen.

- Wählen Sie in der Liste der Programme Azure Monitor-Agent aus.

- Überprüfen Sie den Wert für Version.

Sie können die Agent-Version auch unter Einstellungen überprüfen.

Deinstallieren des Agents

- Öffnen Sie Systemsteuerung>Programme und Funktionen.

- Wählen Sie in der Liste der Programme Azure Monitor-Agent aus.

- Wählen Sie auf der Menüleiste die Option Deinstallieren aus.

Sie können den Agent auch unter Einstellungen deinstallieren.

Wenn beim Deinstallieren des Agents Probleme auftreten, lesen Sie die Informationen zur Problembehandlung.

Aktualisieren des Agents

Zum Aktualisieren der Version installieren Sie die neue Version, auf die Sie aktualisieren möchten.

Problembehandlung

Anzeigen der Agent-Diagnoseprotokolle

Führen Sie die Installation erneut mit aktivierter Protokollierung aus, und geben Sie den Namen der Protokolldatei an:

Msiexec /I AzureMonitorAgentClientSetup.msi /L*V <log file name>.Laufzeitprotokolle werden automatisch entweder am Standardspeicherort C:\Resources\Azure Monitor Agent\ oder unter dem während der Installation angegebenen Dateipfad gesammelt.

- Wenn Sie den Pfad nicht finden können, ist der genaue Speicherort in der Registrierung als

AMADataRootDirPathunterHKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\AzureMonitorAgentangegeben.

- Wenn Sie den Pfad nicht finden können, ist der genaue Speicherort in der Registrierung als

Der Ordner ServiceLogs enthält das Protokoll vom Windows-Dienst für den Azure Monitor-Agent, der Prozesse des Azure Monitor-Agents startet und verwaltet.

AzureMonitorAgent.MonitoringDataStoreenthält Daten und Protokolle aus Azure Monitor Agent-Prozessen.

Beheben von Problemen bei Installation und Deinstallation

In den folgenden Abschnitten wird beschrieben, wie Probleme bei der Installation und Deinstallation behoben werden.

Fehlende DLL

Fehlermeldung: „Es liegt ein Problem mit dem Windows Installer-Paket vor. Eine für den Abschluss dieser Installation erforderliche DLL-Datei konnte nicht ausgeführt werden...“

Lösung: Stellen Sie sicher, dass Sie C++ Redistributable (>2015) vor der Installation des Azure Monitor-Agents installiert haben. Installieren Sie die relevante verteilbare Datei, und wiederholen Sie dann die Installation.

Nicht in Microsoft Entra eingebunden

Fehlermeldung: „Fehler beim Abrufen von Mandanten- und Geräte-IDs.“

Lösung: Führen Sie den Befehl dsregcmd /status aus. Erwartet wird die Ausgabe AzureAdJoined : YES im Abschnitt Device State. Wenn diese Ausgabe nicht angezeigt wird, binden Sie das Gerät in einen Microsoft Entra-Mandanten ein, und versuchen Sie die Installation erneut.

Fehler bei der automatischen Installation über die Eingabeaufforderung

Stellen Sie sicher, dass Sie das Installationsprogramm mit der Option Als Administrator ausführen starten. Die automatische Installation kann nur über die Administratoreingabeaufforderung initiiert werden.

Fehler bei der Deinstallation, da das Deinstallationsprogramm den Dienst nicht beenden kann

- Wenn es eine Option gibt, die Deinstallation zu wiederholen, versuchen Sie es erneut.

- Wenn ein erneuter Versuch des Deinstallationsprogramms nicht funktioniert, brechen Sie die Deinstallation ab, und beenden Sie den Azure Monitor-Agent-Dienst unter Dienste>Desktopanwendungen.

- Wiederholen Sie die Deinstallation.

Manuelles Erzwingen der Deinstallation, wenn das Deinstallationsprogramm nicht funktioniert

- Beenden Sie den Azure Monitor-Agent-Dienst. Versuchen Sie dann erneut, eine Deinstallation auszuführen. Wenn ein Fehler auftritt, fahren Sie mit den folgenden Schritten fort:

- Löschen Sie den Azure Monitor Agent-Dienst, indem Sie

sc delete AzureMonitorAgentan einer Administratoreingabeaufforderung ausführen. - Laden Sie ein geeignetes Tool herunter, und deinstallieren Sie den Azure Monitor-Agent.

- Löschen Sie die Binärdateien des Azure Monitor-Agents. Standardmäßig werden die Agent-Binärdateien unter Program Files\Azure Monitor Agent gespeichert.

- Löschen Sie die Daten und Protokolle des Azure Monitor-Agents. Standardmäßig werden die Agent-Daten und -Protokolle unter C:\Resources\Azure Monitor Agent gespeichert.

- Öffnen Sie die Registrierung. Suchen Sie nach

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Azure Monitor Agent. Wenn der Schlüssel vorhanden ist, löschen Sie ihn.

Probleme nach der Installation und im Betrieb

Nachdem der Agent erfolgreich installiert wurde (d. h. der Agent-Dienst wird ausgeführt, aber es werden nicht die von Ihnen erwarteten Daten angezeigt), führen Sie die aufgeführten Standardschritte zur Problembehandlung für Windows-VMs bzw. Windows-Server mit Arc-Unterstützung aus.

Häufig gestellte Fragen

Sehen Sie sich Antworten auf häufig gestellte Fragen an.

Ist Azure Arc für in Microsoft Entra eingebundene Computer erforderlich?

-Nr. Für in Microsoft Entra eingebundene (oder hybride, in Microsoft Entra eingebundene) Computer mit Windows 11 oder 10 (Clientbetriebssystem) muss Azure Arc nicht installiert sein. Stattdessen können Sie das Windows MSI-Installationsprogramm für den Azure Monitor-Agent verwenden.

Fragen und Feedback

Nehmen Sie an dieser kurzen Umfrage teil, oder leiten Sie Ihr Feedback oder Ihre Fragen zum Clientinstallationsprogramm weiter.