Verwenden des Azure Arc-Gateways ohne Proxy in Azure Local (Vorschau)

Gilt für: Azure Local 2411.1 und höher

Nachdem Sie die Arc-Gatewayressource in Ihrem Azure-Abonnement erstellt haben, können Sie die neuen Arc-Gatewayvorschaufeatures in Azure Local aktivieren. In diesem Artikel wird erläutert, wie Sie Das Azure-Gateway für lokale Azure-Instanzen ohne Proxy verwenden.

Wichtig

Dieses Feature befindet sich derzeit in der VORSCHAU. Die zusätzlichen Nutzungsbestimmungen für Microsoft Azure-Vorschauen enthalten rechtliche Bedingungen. Sie gelten für diejenigen Azure-Features, die sich in der Beta- oder Vorschauversion befinden oder aber anderweitig noch nicht zur allgemeinen Verfügbarkeit freigegeben sind.

Voraussetzungen

Stellen Sie sicher, dass die folgenden Voraussetzungen erfüllt sind, bevor Sie fortfahren:

Sie haben Zugriff auf eine lokale Azure-Instanz mit Version 23H2, Version 2411.1. Frühere Versionen unterstützen dieses Szenario nicht.

Eine Arc-Gatewayressource, die im gleichen Abonnement erstellt wurde wie zum Bereitstellen von Azure Local. Weitere Informationen finden Sie unter Erstellen der Arc-Gatewayressource in Azure.

Schritt 1: So erhalten Sie die ArcGatewayID

Sie benötigen die Arc-Gateway-ID (ArcGatewayID) von Azure, um das Registrierungsskript auf Azure Local Maschinen auszuführen. Sie finden die Arc-Gateway-ID auf der Übersichtsseite des Azure-Portals der Ressource.

Schritt 2: Registrieren Sie neue Maschinen in Azure Arc

Um die Arc Gateway Funktion für Azure Local Systeme ohne Proxy zu nutzen, verwenden Sie nur den Parameter ArcGatewayID.

Führen Sie das Initialisierungsskript wie folgt aus.

#Define the subscription where you want to register your server as Arc device.

$Subscription = "yoursubscription"

#Define the resource group where you want to register your server as Arc device.

$RG = "yourresourcegroupname"

#Define the tenant you will use to register your server as Arc device.

$Tenant = "yourtenant"

#Define the Arc gateway resource ID from Azure

$ArcgwId = "/subscriptions/yourarcgatewayid/resourceGroups/yourresourcegroupname/providers/Microsoft.HybridCompute/gateways/yourarcgatewayname"

#Connect to your Azure account and Subscription

Connect-AzAccount -SubscriptionId $Subscription -TenantId $Tenant -DeviceCode

#Get the Access Token and Account ID for the registration

$ARMtoken = (Get-AzAccessToken).Token

#Get the Account ID for the registration

$id = (Get-AzContext).Account.Id

#Invoke the registration script with Proxy and ArcgatewayID

Invoke-AzStackHciArcInitialization -SubscriptionID $Subscription -ResourceGroup $RG -TenantID $Tenant -Region australiaeast -Cloud "AzureCloud" -ArmAccessToken $ARMtoken -AccountID $id -ArcGatewayID $ArcgwId

Schritt 3: Starten Sie die Bereitstellung von Azure Local in der Cloud

Sobald die Azure Local Maschinen in Azure Arc registriert und alle Erweiterungen installiert sind, können Sie die Bereitstellung über das Azure-Portal oder mithilfe der ARM-Vorlagen starten, die in diesen Artikeln dokumentiert sind:

Bereitstellen einer Azure Local-Instanz über das Azure-Portal.

Azure Resource Manager-Vorlagenbereitstellung für Azure Local, Version 23H2.

Schritt 4: Überprüfen Sie, ob die Einrichtung erfolgreich war

Sobald die Validierung der Bereitstellung beginnt, können Sie sich von Ihrem System aus mit der ersten Azure Local Maschine verbinden und das Arc Gateway-Protokoll öffnen, um zu überwachen, welche Endpunkte zum Arc Gateway umgeleitet werden und welche weiterhin Ihre Firewall verwenden.

Sie finden das Arc-Gateway-Protokoll unter: c:\programdata\AzureConnectedMachineAgent\Log\arcproxy.log.

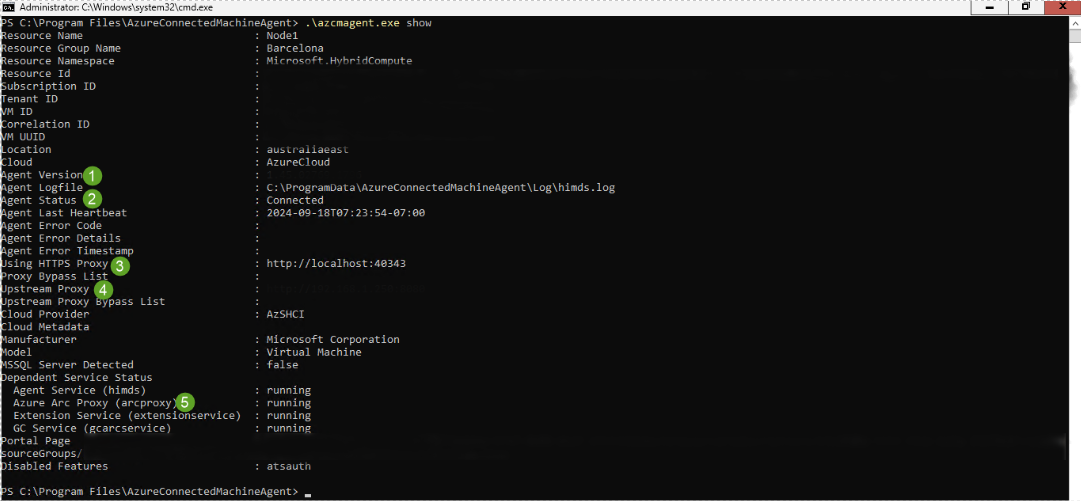

Um die Konfiguration des Arc Agents zu überprüfen und sicherzustellen, dass er das Arc Gateway verwendet, führen Sie den folgenden Befehl aus: c:\program files\AzureConnectedMachineAgent>.\azcmagent show

Das Ergebnis sollte die folgenden Werte anzeigen:

Agent-Version ist 1.45 oder höher.

Agentenstatus ist verbunden.

Die Verwendung von HTTPS-Proxy- ist leer, wenn das Arc-Gateway nicht verwendet wird. Es soll als

http://localhost:40343angezeigt werden, wenn das Arc-Gateway aktiviert ist.Upstream-Proxy sollte leer sein, da Sie keinen Unternehmensproxy verwenden.

Azure Arc Proxy- wird angezeigt, als beendet wurde, wenn das Arc-Gateway nicht verwendet wird, und ausgeführt wird, wenn das Arc-Gateway aktiviert ist.

Der Arc-Agent ohne Arc-Gateway:

Der Arc-Agent, der den Arc-Gateway verwendet:

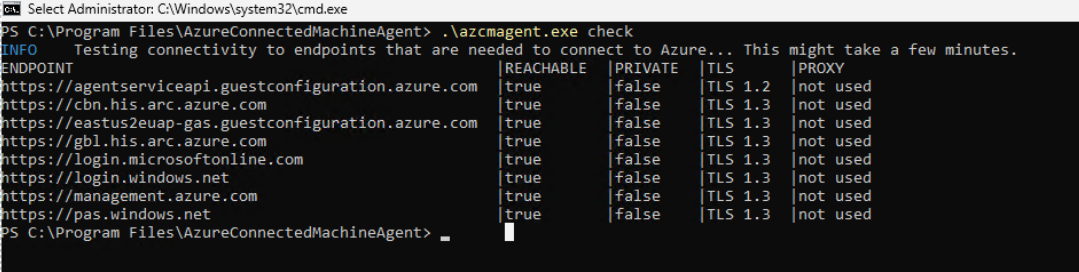

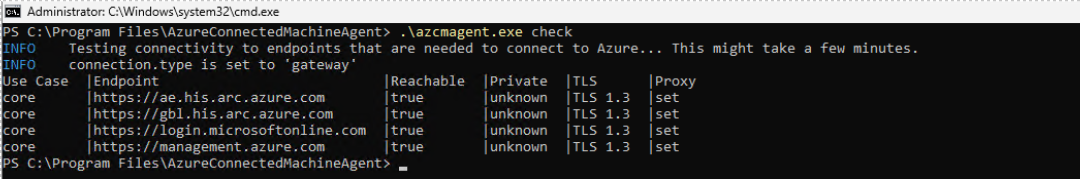

Um außerdem zu überprüfen, ob die Einrichtung erfolgreich war, können Sie den folgenden Befehl ausführen: c:\program files\AzureConnectedMachineAgent>.\azcmagent check.

Die Antwort sollte angeben, dass connection.type auf gateway festgelegt ist, und die Spalte Erreichbar sollte True für alle URLs angeben, wie gezeigt:

Der Arc-Agent ohne Arc-Gateway:

Der Arc-Agent mit aktivierter Arc-Gateway:

Sie können den Gateway-Datenverkehr auch überwachen, indem Sie die Protokolle des Gateway-Routers anzeigen.

Um die Protokolle des Gateway-Routers unter Windows anzuzeigen, führen Sie den azcmagent logs Befehl in der PowerShell aus. In der resultierenden .zip-Datei befinden sich die Protokolle im Ordner C:\ProgramData\Microsoft\ArcGatewayRouter.

Nächste Schritte

Dieses Feature ist nur in Azure Local 2411.1 oder späteren Versionen verfügbar.