Tutorial: Erstellen einer Funktions-App, die mithilfe von Identitäten anstelle von Geheimnissen eine Verbindung mit Azure-Diensten herstellt

In diesem Tutorial erfahren Sie, wie Sie eine Funktions-App nach Möglichkeit mithilfe von Microsoft Entra-Identitäten anstelle von Geheimnissen oder Verbindungszeichenfolgen konfigurieren. Durch Verwendung von Identitäten vermeiden Sie die versehentliche Offenlegung vertraulicher Geheimnisse und erhalten einen besseren Einblick in den Datenzugriff. Weitere Informationen zu identitätsbasierten Verbindungen finden Sie unter Konfigurieren einer identitätsbasierten Verbindung.

Obwohl die gezeigten Prozeduren in der Regel für alle Sprachen funktionieren, werden in diesem Tutorial derzeit speziell C#-Klassenbibliotheksfunktionen für Windows unterstützt.

In diesem Tutorial lernen Sie, wie die folgenden Aufgaben ausgeführt werden:

- Erstellen einer Funktions-App in Azure anhand einer ARM-Vorlage

- Aktivieren von systemseitig zugewiesenen und benutzerseitig zugewiesenen verwalteten Identitäten in der Funktions-App

- Erstellen von Rollenzuweisungen zum Erteilen von Berechtigungen für andere Ressourcen

- Verschieben von Geheimnissen, die nicht durch Identitäten ersetzt werden können, in Azure Key Vault

- Konfigurieren einer App zum Herstellen einer Verbindung mit dem Standardhostspeicher mithilfe der zugehörigen verwalteten Identität

Nach diesem Tutorial sollten Sie das nachfolgende Tutorial abschließen, in dem Sie erfahren, wie Sie [identitätsbasierte Verbindungen anstelle von Geheimnissen bei Triggern und Bindungen verwenden].

Voraussetzungen

Ein Azure-Konto mit einem aktiven Abonnement. Sie können kostenlos ein Konto erstellen.

Azure Functions Core Tools, Version 4.x

Gründe für die Verwendung von Identitäten

Die Verwaltung von Geheimnissen und Anmeldeinformationen ist häufig eine Herausforderung für Teams jeder Größe. Geheimnisse müssen vor Diebstahl oder versehentlicher Offenlegung geschützt und möglicherweise regelmäßig rotiert werden. Viele Azure-Dienste ermöglichen es Ihnen, stattdessen eine Identität in Microsoft Entra ID zu verwenden, um Clients zu authentifizieren und auf Berechtigungen zu überprüfen, die schnell geändert und widerrufen werden können. Dadurch ist eine bessere Kontrolle über die Anwendungssicherheit bei geringerem Betriebsaufwand möglich. Eine Identität kann ein menschlicher Benutzer sein, z. B. der Entwickler einer Anwendung, oder eine ausgeführte Anwendung in Azure mit einer verwalteten Identität.

Da einige Dienste die Microsoft Entra-Authentifizierung nicht unterstützen, benötigen Ihre Anwendungen in bestimmten Fällen möglicherweise dennoch Geheimnisse. Diese Geheimnisse können jedoch in Azure Key Vault gespeichert werden, wodurch sich der Verwaltungslebenszyklus für Ihre Geheimnisse vereinfacht. Der Zugriff auf einen Schlüsseltresor wird ebenfalls durch Identitäten gesteuert.

Sie sollten verstehen, wie Sie nach Möglichkeit Identitäten anstelle von Geheimnissen verwenden und wie Sie in den übrigen Fällen Key Vault einsetzen. Dadurch können Sie Risiken reduzieren, den Betriebsaufwand verringern und den Sicherheitsstatus für Ihre Anwendungen im Allgemeinen verbessern.

Erstellen einer Funktions-App, die Key Vault für erforderliche Geheimnisse verwendet

Azure Files ist ein Beispiel für einen Dienst, der die Microsoft Entra-Authentifizierung für SMB-Dateifreigaben (Server Message Block) noch nicht unterstützt. Azure Files ist das Standarddateisystem für Windows-Bereitstellungen in Premium- und Verbrauchsplänen. Zwar könnten Sie Azure Files vollständig entfernen, dadurch würden jedoch Einschränkungen entstehen, die Sie möglicherweise nicht möchten. Stattdessen verschieben Sie die Azure Files-Verbindungszeichenfolge in Azure Key Vault. Dadurch wird sie zentral verwaltet, und der Zugriff wird von der Identität gesteuert.

Erstellen einer Azure Key Vault-Instanz

Zunächst benötigen Sie einen Schlüsseltresor zum Speichern von Geheimnissen. Diesen konfigurieren Sie für die Verwendung der rollenbasierten Zugriffssteuerung von Azure (Role-Based Access Control, RBAC), um festzulegen, wer Geheimnisse aus dem Tresor lesen kann.

Klicken Sie im Azure-Portal auf Ressource erstellen (+) .

Klicken Sie auf der Seite Ressource erstellen auf Sicherheit>Key Vault.

Verwenden Sie auf der Seite Grundlagen die folgende Tabelle, um den Schlüsseltresor zu konfigurieren.

Option Vorgeschlagener Wert BESCHREIBUNG Abonnement Ihr Abonnement Abonnement, unter dem diese neue Funktions-App erstellt wird. Ressourcengruppe myResourceGroup Name der neuen Ressourcengruppe, in der Sie Ihre Funktions-App erstellen Name des Schlüsseltresors Global eindeutiger Name Der Name, der Ihren neuen Schlüsseltresor bezeichnet. Der Tresorname darf ausschließlich alphanumerische Zeichen und Bindestriche enthalten. Außerdem darf er nicht mit einer Zahl beginnen. Tarif Standard Optionen für die Abrechnung. Die Standardeinstellung reicht für dieses Tutorial aus. Region Bevorzugte Region Wählen Sie eine Region in Ihrer Nähe oder in der Nähe von anderen Diensten aus, auf die Ihre Funktionen zugreifen. Verwenden Sie die Standardauswahl für die Abschnitte „Wiederherstellungsoptionen“.

Notieren Sie sich den Namen, den Sie verwendet haben, damit Sie diesen später verwenden können.

Wählen Sie Weiter: Zugriffsrichtlinie aus, um zur Registerkarte Zugriffsrichtlinie zu navigieren.

Wählen Sie unter Berechtigungsmodell die Option Rollenbasierte Zugriffssteuerung in Azure aus.

Klicken Sie auf Überprüfen + erstellen. Überprüfen Sie die Konfiguration, und klicken Sie dann auf Erstellen.

Einrichten einer Identität und von Berechtigungen für die App

Um Azure Key Vault verwenden zu können, muss Ihre App über eine Identität verfügen, der die Berechtigung zum Lesen von Geheimnissen erteilt werden kann. Diese App verwendet eine benutzerseitig zugewiesene Identität, wodurch die Berechtigungen eingerichtet werden können, bevor die App erstellt wird. Weitere Informationen zu verwalteten Identitäten für Azure Functions finden Sie unter Verwenden verwalteter Identitäten in Azure Functions.

Klicken Sie im Azure-Portal auf Ressource erstellen (+) .

Klicken Sie auf der Seite Ressource erstellen auf Identität>Benutzerseitig zugewiesene verwaltete Identität.

Verwenden Sie auf der Seite Grundlagen die folgende Tabelle, um die Identität zu konfigurieren.

Option Vorgeschlagener Wert BESCHREIBUNG Abonnement Ihr Abonnement Abonnement, unter dem diese neue Funktions-App erstellt wird. Ressourcengruppe myResourceGroup Name der neuen Ressourcengruppe, in der Sie Ihre Funktions-App erstellen Region Bevorzugte Region Wählen Sie eine Region in Ihrer Nähe oder in der Nähe von anderen Diensten aus, auf die Ihre Funktionen zugreifen. Name Global eindeutiger Name Name, der Ihre neue benutzerseitig zugewiesene Identität identifiziert. Klicken Sie auf Überprüfen + erstellen. Überprüfen Sie die Konfiguration, und klicken Sie dann auf Erstellen.

Nachdem die Identität erstellt wurde, navigieren Sie im Portal zu dieser Identität. Wählen Sie Eigenschaften aus, und notieren Sie sich die Ressourcen-ID, damit Sie diese später verwenden können.

Wählen Sie Azure-Rollenzuweisungen und anschließend Rollenzuweisung hinzufügen (Vorschau) aus.

Verwenden Sie auf der Seite Rollenzuweisung hinzufügen (Vorschau) die in den folgenden Tabellen angezeigten Optionen.

Option Vorgeschlagener Wert BESCHREIBUNG Umfang Key Vault „Scope“ bezeichnet eine Gruppe von Ressourcen, für die die Rollenzuweisung gilt. Der Bereich umfasst Ebenen, die auf niedrigeren Ebenen geerbt werden. Wenn Sie beispielsweise einen Abonnementbereich auswählen, gilt die Rollenzuweisung für alle Ressourcengruppen und Ressourcen im Abonnement. Abonnement Ihr Abonnement Abonnement, unter dem diese neue Funktions-App erstellt wird. Ressource Ihr Schlüsseltresor Der Schlüsseltresor, den Sie zuvor erstellt haben. Rolle Key Vault-Geheimnisbenutzer Eine Rolle ist eine Sammlung von Berechtigungen, die erteilt werden. „Key Vault-Geheimnisbenutzer“ gewährt der Identität die Berechtigung, Geheimniswerte aus dem Tresor zu lesen. Wählen Sie Speichern aus. Es kann ein oder zwei Minuten dauern, bis die Rolle angezeigt wird, wenn Sie die Liste der Rollenzuweisungen für die Identität aktualisieren.

Die Identität kann nun im Schlüsseltresor gespeicherte Geheimnisse lesen. Zu einem späteren Zeitpunkt in diesem Tutorial fügen Sie zusätzliche Rollenzuweisungen für verschiedene Zwecke hinzu.

Generieren einer Vorlage zum Erstellen einer Funktions-App

Da die Portaloberfläche zum Erstellen einer Funktions-App nicht mit Azure Key Vault interagiert, müssen Sie eine Azure Resource Manager-Vorlage (ARM) generieren und bearbeiten. Anhand dieser Vorlage können Sie Ihre Funktions-App erstellen und dabei auf die Azure Files-Verbindungszeichenfolge aus Ihrem Schlüsseltresor verweisen.

Wichtig

Erstellen Sie die Funktions-App erst, nachdem Sie die ARM-Vorlage bearbeitet haben. Die Azure Files-Konfiguration muss zum Zeitpunkt der App-Erstellung eingerichtet werden.

Klicken Sie im Azure-Portal auf Ressource erstellen (+) .

Klicken Sie auf der Seite Ressource erstellen auf Compute>Funktions-App.

Verwenden Sie auf der Seite Grundlagen die folgende Tabelle, um die Funktions-App zu konfigurieren.

Option Vorgeschlagener Wert BESCHREIBUNG Abonnement Ihr Abonnement Abonnement, unter dem diese neue Funktions-App erstellt wird. Ressourcengruppe myResourceGroup Name der neuen Ressourcengruppe, in der Sie Ihre Funktions-App erstellen Name der Funktions-App Global eindeutiger Name Der Name, der Ihre neue Funktionen-App bezeichnet Gültige Zeichen sind a-z(Groß-/Kleinschreibung nicht beachtet),0-9und-.Veröffentlichen Code Wählen Sie aus, ob Sie Codedateien oder einen Docker-Container veröffentlichen. Runtimestapel .NET In diesem Tutorial wird .NET verwendet. Region Bevorzugte Region Wählen Sie eine Region in Ihrer Nähe oder in der Nähe von anderen Diensten aus, auf die Ihre Funktionen zugreifen. Klicken Sie auf Überprüfen und erstellen. Ihre App verwendet die Standardwerte auf der Seite Hosting und Überwachung. Überprüfen Sie die Standardoptionen, die in der von Ihnen generierten ARM-Vorlage enthalten sind.

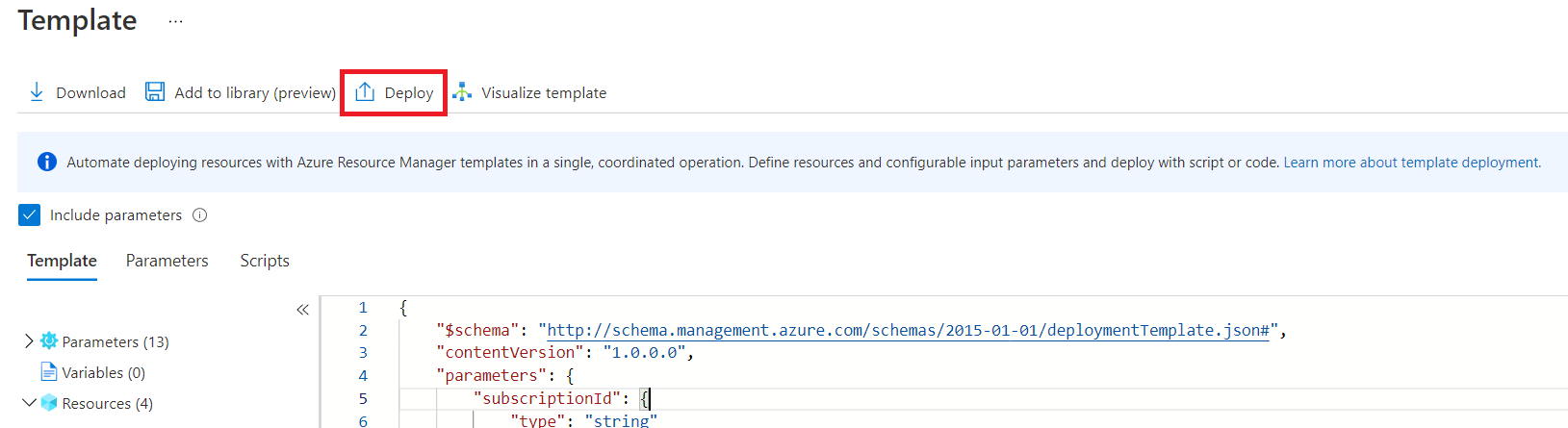

Statt hier Ihre Funktions-App zu erstellen, wählen Sie rechts neben der Schaltfläche Weiter die Option Vorlage für Automatisierung herunterladen aus.

Wählen Sie auf der Vorlagenseite die Option Bereitstellen und dann auf der Seite „Benutzerdefinierte Bereitstellung“ die Option Vorlage bearbeiten aus.

Bearbeiten der Vorlage

Sie bearbeiten nun die Vorlage, um die Azure Files-Verbindungszeichenfolge in Key Vault zu speichern und Ihrer Funktions-App den Verweis auf diese zu erlauben. Stellen Sie vor dem Fortfahren sicher, dass Sie über die folgenden Werte aus den früheren Abschnitten verfügen:

- Die Ressourcen-ID der benutzerseitig zugewiesenen Identität

- Der Name Ihres Schlüsseltresors.

Hinweis

Wenn Sie eine vollständige Vorlage für die Automatisierung erstellen würden, sollten Sie Definitionen für die Identitäts- und Rollenzuweisungsressourcen mit den entsprechenden dependsOn-Klauseln hinzufügen. Dadurch würden die früheren Schritte ersetzt, in denen das Portal verwendet wurde. Lesen Sie den Azure Resource Manager-Leitfaden und die Dokumentation für die einzelnen Dienste.

Suchen Sie im Editor den Beginn des

resources-Arrays. Fügen Sie vor der Definition der Funktions-App den folgenden Abschnitt hinzu, durch den die Azure Files-Verbindungszeichenfolge in Key Vault eingefügt wird. Ersetzen Sie VAULT_NAME durch den Namen Ihres Schlüsseltresors.{ "type": "Microsoft.KeyVault/vaults/secrets", "apiVersion": "2016-10-01", "name": "VAULT_NAME/azurefilesconnectionstring", "properties": { "value": "[concat('DefaultEndpointsProtocol=https;AccountName=',parameters('storageAccountName'),';AccountKey=',listKeys(resourceId('Microsoft.Storage/storageAccounts', parameters('storageAccountName')), '2019-06-01').keys[0].value,';EndpointSuffix=','core.windows.net')]" }, "dependsOn": [ "[concat('Microsoft.Storage/storageAccounts/', parameters('storageAccountName'))]" ] },Fügen Sie in der Definition für die Funktions-App-Ressource (in der

typeaufMicrosoft.Web/sitesfestgelegt ist) dem ArraydependsOnden WertMicrosoft.KeyVault/vaults/VAULT_NAME/secrets/azurefilesconnectionstringhinzu. Ersetzen Sie VAULT_NAME erneut durch den Namen Ihres Schlüsseltresors. Dadurch wird verhindert, dass Ihre App erstellt wird, bevor das Geheimnis definiert wird. Das ArraydependsOnsollte dem folgenden Beispiel entsprechen:{ "type": "Microsoft.Web/sites", "apiVersion": "2018-11-01", "name": "[parameters('name')]", "location": "[parameters('location')]", "tags": null, "dependsOn": [ "microsoft.insights/components/idcxntut", "Microsoft.KeyVault/vaults/VAULT_NAME/secrets/azurefilesconnectionstring", "[concat('Microsoft.Web/serverfarms/', parameters('hostingPlanName'))]", "[concat('Microsoft.Storage/storageAccounts/', parameters('storageAccountName'))]" ], // ... }Fügen Sie den

identity-Block aus dem folgenden Beispiel in die Definition für Ihre Funktions-App-Ressource ein. Ersetzen Sie IDENTITY_RESOURCE_ID durch die Ressourcen-ID Ihrer benutzerseitig zugewiesenen Identität.{ "apiVersion": "2018-11-01", "name": "[parameters('name')]", "type": "Microsoft.Web/sites", "kind": "functionapp", "location": "[parameters('location')]", "identity": { "type": "SystemAssigned,UserAssigned", "userAssignedIdentities": { "IDENTITY_RESOURCE_ID": {} } }, "tags": null, // ... }Dieser

identity-Block richtet außerdem eine systemseitig zugewiesene Identität ein, die Sie später in diesem Tutorial verwenden werden.Fügen Sie dem

properties-Objekt die EigenschaftkeyVaultReferenceIdentitywie im folgenden Beispiel hinzu. Ersetzen Sie IDENTITY_RESOURCE_ID durch die Ressourcen-ID Ihrer benutzerseitig zugewiesenen Identität.{ // ... "properties": { "name": "[parameters('name')]", "keyVaultReferenceIdentity": "IDENTITY_RESOURCE_ID", // ... } }Sie benötigen diese Konfiguration, da für eine App mehrere benutzerseitig zugewiesene Identitäten konfiguriert sein können. Wenn Sie eine benutzerseitig zugewiesene Identität verwenden möchten, müssen Sie diese mit einer ID angeben. System zugewiesene Identitäten müssen nicht auf diese Weise angegeben werden, da eine App lediglich über eine verfügen kann. Viele Features, die verwaltete Identitäten verwenden, gehen standardmäßig von der systemseitig zugewiesenen Identität aus.

Suchen Sie das JSON-Objekt, das die Anwendungseinstellung

WEBSITE_CONTENTAZUREFILECONNECTIONSTRINGdefiniert und dem folgenden Beispiel entspricht:{ "name": "WEBSITE_CONTENTAZUREFILECONNECTIONSTRING", "value": "[concat('DefaultEndpointsProtocol=https;AccountName=',parameters('storageAccountName'),';AccountKey=',listKeys(resourceId('Microsoft.Storage/storageAccounts', parameters('storageAccountName')), '2019-06-01').keys[0].value,';EndpointSuffix=','core.windows.net')]" },Ersetzen Sie das Feld

valuedurch einen Verweis auf das Geheimnis, wie im folgenden Beispiel gezeigt. Ersetzen Sie VAULT_NAME durch den Namen Ihres Schlüsseltresors.{ "name": "WEBSITE_CONTENTAZUREFILECONNECTIONSTRING", "value": "[concat('@Microsoft.KeyVault(SecretUri=', reference(resourceId('Microsoft.KeyVault/vaults/secrets', 'VAULT_NAME', 'azurefilesconnectionstring')).secretUri, ')')]" },Klicken Sie auf Speichern, um die aktualisierte ARM-Vorlage zu speichern.

Bereitstellen der geänderten Vorlage

Stellen Sie sicher, dass die Erstellungsoptionen, einschließlich der Ressourcengruppe, weiterhin korrekt sind, und wählen Sie Überprüfen + erstellen aus.

Nachdem Ihre Vorlage überprüft wurde, notieren Sie sich Ihren Speicherkontonamen, da Sie dieses Konto später verwenden werden. Klicken Sie abschließend auf Erstellen, um Ihre Azure-Ressourcen zu erstellen und Ihren Code in der Funktions-App bereitzustellen.

Wählen Sie nach Abschluss der Bereitstellung Zu Ressourcengruppe wechseln und dann die neue Funktions-App aus.

Glückwunsch! Sie haben Ihre Funktions-App erfolgreich erstellt, um auf die Azure Files-Verbindungszeichenfolge aus Azure Key Vault zu verweisen.

Wenn Ihre App einen Verweis auf ein Geheimnis hinzufügen muss, müssen Sie nur eine neue Anwendungseinstellung definieren, die auf den in Key Vault gespeicherten Wert verweist. Weitere Informationen finden Sie unter Key Vault-Referenzen für Azure Functions.

Tipp

Die Application Insights-Verbindungszeichenfolge und der darin enthaltene Instrumentierungsschlüssel werden nicht als Geheimnisse betrachtet und können mithilfe der Berechtigungen der Rolle Leser aus App Insights abgerufen werden. Sie können, aber müssen sie nicht in Key Vault verschieben.

Verwenden der verwalteten Identität für AzureWebJobsStorage

Als Nächstes verwenden Sie die systemseitig zugewiesene Identität, die Sie für die AzureWebJobsStorage-Verbindung in den vorherigen Schritten konfiguriert haben. AzureWebJobsStorage wird von der Functions-Runtime und von mehreren Triggern und Bindungen verwendet, um mehrere ausgeführte Instanzen zu koordinieren. Dieser Wert ist für den Betrieb Ihrer Funktions-App erforderlich, und ebenso wie Azure Files wird er standardmäßig mit einer Verbindungszeichenfolge konfiguriert, wenn Sie eine neue Funktions-App erstellen.

Gewähren des Zugriffs einer systemseitig zugewiesenen Identität auf das Speicherkonto

Ähnlich wie bei den Schritten, die Sie zuvor mit der benutzerseitig zugewiesenen Identität und Ihrem Schlüsseltresor befolgt haben, erstellen Sie nun eine Rollenzuweisung, die der systemseitig zugewiesenen Identität Zugriff auf Ihr Speicherkonto gewährt.

Navigieren Sie im Azure-Portal zu dem Speicherkonto, das zuvor mit Ihrer Funktions-App erstellt wurde.

Wählen Sie Zugriffssteuerung (IAM). Auf dieser Seite können Sie anzeigen und konfigurieren, wer Zugriff auf die Ressource hat.

Wählen Sie Hinzufügen und anschließend Rollenzuweisung hinzufügen aus.

Suchen Sie nach der Rolle Besitzer von Speicherblobdaten. Wählen Sie diese Rolle und anschließend Weiter aus.

Wählen Sie auf der Registerkarte Mitglieder unter Zugriff zuweisen zu die Option Verwaltete Identität aus.

Wählen Sie Mitglieder auswählen aus, um das Panel Verwaltete Identitäten auswählen zu öffnen.

Vergewissern Sie sich, dass unter Abonnement das Abonnement aufgeführt ist, in dem Sie zuvor die Ressource erstellt haben.

Wählen Sie in der Auswahl Verwaltete Identität aus der Kategorie Systemseitig zugewiesene verwaltete Identität die Option Funktions-App aus. Neben der Bezeichnung Funktions-App wird möglicherweise eine Zahl in Klammern angezeigt, die die Anzahl der Apps im Abonnement mit systemseitig zugewiesenen Identitäten angibt.

Ihre App sollte in einer Liste unterhalb der Eingabefelder angezeigt werden. Andernfalls können Sie das Feld Auswählen verwenden, um die Ergebnisse nach dem Namen Ihrer App zu filtern.

Wählen Sie Ihre Anwendung aus. Sie sollte nach unten in den Abschnitt Ausgewählte Mitglieder verschoben werden. Klicken Sie auf Auswählen.

Wählen Sie auf dem Bildschirm Rollenzuweisung hinzufügen die Option Überprüfen + zuweisen aus. Überprüfen Sie die Konfiguration, und wählen Sie anschließend Überprüfen + zuweisen aus.

Tipp

Wenn Sie die Funktions-App für eine durch Blobs ausgelöste Funktion verwenden möchten, müssen Sie diese Schritte für die Rollen Speicherkontomitwirkender und Mitwirkender an Storage-Warteschlangendaten über das von AzureWebJobsStorage verwendete Konto wiederholen. Weitere Informationen finden Sie unter Identitätsbasierte Verbindungen.

Bearbeiten der AzureWebJobsStorage-Konfiguration

Als Nächstes aktualisieren Sie Ihre Funktions-App so, dass diese bei Nutzung des Blobdiensts für den Hostspeicher ihre systemseitig zugewiesene Identität verwendet.

Wichtig

Die AzureWebJobsStorage-Konfiguration wird von einigen Triggern und Bindungen eingesetzt, und diese Erweiterungen müssen ebenfalls dazu in der Lage sein, identitätsbasierte Verbindungen zu verwenden. Apps, die Blobtrigger oder Event Hub-Trigger verwenden, müssen diese Erweiterungen möglicherweise aktualisieren. Da für diese App keine Funktionen definiert wurden, gibt es noch kein Problem. Weitere Informationen zu dieser Anforderung finden Sie unter Herstellen einer Verbindung mit Host-Speicher mit einer Identität.

Auf ähnliche Weise wird AzureWebJobsStorage für Bereitstellungsartefakte eingesetzt, wenn ein serverseitiger Build in Linux-Verbrauch verwendet wird. Wenn Sie identitätsbasierte Verbindungen für AzureWebJobsStorage in Linux-Verbrauch aktivieren, muss die Bereitstellung über ein externes Bereitstellungspaket erfolgen.

Navigieren Sie im Azure-Portal zu Ihrer Funktions-App.

Erweitern Sie in Ihrer Funktions-App Einstellungen, und wählen Sie dann Umgebungsvariablen aus.

Wählen Sie auf der Registerkarte App-Einstellungen die App-Einstellung AzureWebJobsStorage aus, und bearbeiten Sie diese entsprechend der folgenden Tabelle:

Option Vorgeschlagener Wert Beschreibung Name AzureWebJobsStorage__accountName Ändern Sie den Namen von AzureWebJobsStorage in den genauen Namen AzureWebJobsStorage__accountName. Diese Einstellung weist den Host an, die Identität zu verwenden, anstatt nach einem gespeicherten Geheimnis zu suchen. Die neue Einstellung verwendet einen doppelten Unterstrich (__), bei dem es sich in den Anwendungseinstellungen um ein Sonderzeichen handelt.Wert Name Ihres Kontos Aktualisieren Sie den Namen von der Verbindungszeichenfolge nur mit Ihrem StorageAccountName. Diese Konfiguration weist das System an, eine Identität zum Herstellen einer Verbindung mit der Ressource zu verwenden.

Wählen Sie Anwenden aus, und wählen Sie anschließend Anwenden und Bestätigen aus, um Ihre Änderungen zu speichern und die App-Funktion neu zu starten.

Sie haben die Anforderung der Zeichenfolge für die Speicherverbindung für AzureWebJobsStorage entfernt, indem Sie Ihre App so konfiguriert haben, dass diese stattdessen über verwaltete Identitäten eine Verbindung mit Blobs herstellt.

Hinweis

Die Syntax __accountName ist eindeutig für die AzureWebJobsStorage-Verbindung. Sie kann nicht für andere Speicherverbindungen verwendet werden. Informationen zum Definieren von anderen Verbindungen finden Sie in der Referenz zu den einzelnen Triggern und Bindungen, die Ihre App verwendet.

Nächste Schritte

In diesem Tutorial wurde gezeigt, wie Sie eine Funktions-App erstellen, ohne Geheimnisse in der zugehörigen Konfiguration zu speichern.

Fahren Sie mit dem nächsten Tutorial fort, um zu erfahren, wie Identitäten bei Verbindungen mit Triggern und Bindungen verwendet werden.