Vereinfachen der Netzwerkkonfigurationsanforderungen mit dem Azure Arc-Gateway (Öffentliche Vorschau)

Wenn Sie Enterprise-Proxys verwenden, um ausgehenden Datenverkehr zu verwalten, können Sie mit dem Azure Arc-Gateway die Infrastruktur mit nur sieben (7) Endpunkten in Azure Arc integrieren. Mit dem Azure Arc-Gateway haben Sie folgende Möglichkeiten:

- Stellen Sie eine Verbindung mit Azure Arc her, indem Sie nur sieben (7) vollqualifizierte Domänen (FQDNs) öffnen.

- Anzeigen und Überwachen des gesamten Datenverkehrs, den ein Azure Connected Machine-Agent über das Arc-Gateway an Azure sendet.

In diesem Artikel wird erläutert, wie Sie ein Arc-Gateway einrichten und verwenden (Öffentliche Vorschau).

Wichtig

Das Arc-Gatewayfeature für Azure Arc-fähige Server ist derzeit als Öffentliche Vorschau in allen Regionen verfügbar, in denen Azure Arc-fähige Server vorhanden sind. Die Zusätzlichen Nutzungsbedingungen für Microsoft Azure-Vorschauen enthalten rechtliche Bedingungen für diejenigen Azure-Features, die sich in der Beta- oder Vorschauversion befinden oder aber anderweitig noch nicht zur allgemeinen Verfügbarkeit freigegeben sind.

Funktionsweise des Azure Arc-Gateways

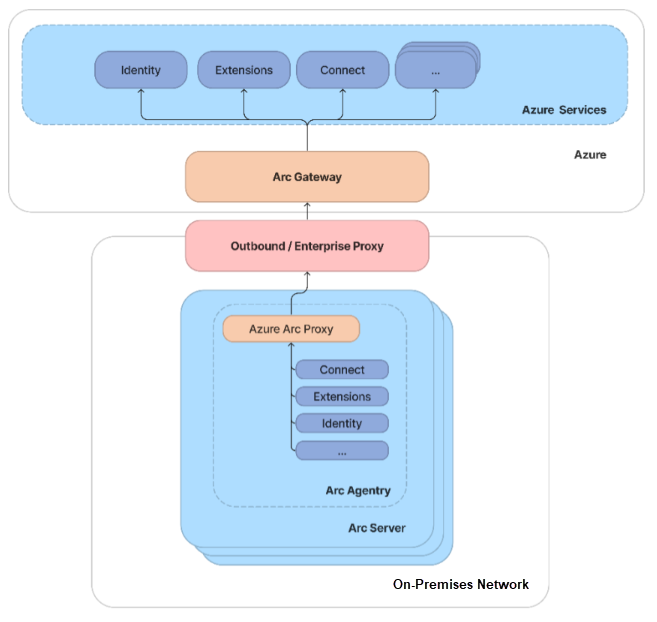

Das Azure Arc-Gateway besteht aus zwei Hauptkomponenten:

Arc-Gatewayressource: Eine Azure-Ressource, die als allgemeines Front-End für Azure-Datenverkehr dient. Diese Gatewayressource wird in einer bestimmten Domäne bereitgestellt. Sobald die Arc-Gatewayressource erstellt wurde, wird die Domäne in der Erfolgsantwort an Sie zurückgegeben.

Arc-Proxy: Eine neue Komponente, die dem Arc-Agent hinzugefügt wird. Diese Komponente wird als Dienst namens „Azure Arc-Proxy“ ausgeführt und fungiert als Weiterleitungsproxy, der von den Azure Arc-Agents und -Erweiterungen verwendet wird. Für den Arc Proxy ist keine Konfiguration Ihrerseits erforderlich. Dieser Proxy ist Teil der zentralen Arc-Agents und wird im Kontext einer Arc-fähigen Ressource ausgeführt.

Wenn das Gateway vorhanden ist, fließt der Datenverkehr über die folgenden Hops: Arc-Agents → Arc-Proxy → Unternehmensproxy → Arc-Gateway → Zieldienst

Aktuelle Einschränkungen

Für das Arc-Gatewayobjekt gelten Beschränkungen, die Sie bei der Planung des Setups berücksichtigen sollten. Diese Einschränkungen gelten nur für die eingeschränkte Öffentliche Vorschau. Diese Einschränkungen gelten möglicherweise nicht, wenn das Arc-Gatewayfeature allgemein verfügbar ist.

- TLS Terminating Proxies werden nicht unterstützt (Öffentliche Vorschau)

- ExpressRoute/Site-to-Site-VPN oder private Endpunkte, die mit dem Arc-Gateway (Öffentliche Vorschau) verwendet werden, werden nicht unterstützt.

- Es gibt eine Beschränkung von fünf (5) Arc-Gatewayressourcen (Öffentliche Vorschau) je Azure-Abonnement.

Erforderliche Berechtigungen

Um Arc-Gatewayressourcen zu erstellen und ihre Zuordnung mit Arc-fähigen Servern zu verwalten, sind die folgenden Berechtigungen erforderlich:

- Microsoft.HybridCompute/settings/write

- Microsoft.hybridcompute/gateways/read

- Microsoft.hybridcompute/gateways/write

Verwenden des Arc-Gateways (Öffentliche Vorschau)

Es gibt vier Schritte zur Verwendung des Arc-Gateways:

- Erstellen Sie eine Arc-Gatewayressource.

- Stellen Sie sicher, dass die erforderlichen URLs in Ihrer Umgebung zulässig sind.

- Integrieren Sie Azure Arc-Ressourcen mit Ihrer Arc-Gatewayressource, oder konfigurieren Sie vorhandene Azure Arc-Ressourcen für die Verwendung des Arc-Gateways.

- Stellen Sie sicher, dass das Setup erfolgreich war.

Schritt 1: Erstellen einer Arc-Gatewayressource

Sie können eine Arc-Gatewayressource mithilfe des Azure-Portals, der Azure CLI oder der Azure PowerShell erstellen.

Melden Sie sich in Ihrem Browser beim Azure-Portal an.

Navigieren Sie der Seite Azure Arc | Azure Arc-Gateway und wählen Sie dann Erstellen aus.

Wählen Sie das Abonnement und die Ressourcengruppe für die Verwaltung der Arc-Gatewayressource in Azure aus. Eine Arc-Gatewayressource kann von jeder Arc-fähigen Ressource im selben Azure-Mandanten verwendet werden.

Geben Sie für Name den Namen für die Arc-Gatewayressource ein.

Geben Sie für Standort die Region ein, in der sich die Arc-Gatewayressource befinden soll. Eine Arc-Gatewayressource kann von jeder Arc-fähigen Ressource im selben Azure-Mandanten verwendet werden.

Wählen Sie Weiter aus.

Geben Sie auf der Seite Tags eine oder mehrere benutzerdefinierte Tags an, die Ihre Standards unterstützen sollen.

Wählen Sie Überprüfen + erstellen aus.

Überprüfen Sie Ihre Eingabedetails und wählen Sie dann Erstellen aus.

Der Prozess für die Gatewayerstellung dauert 9 bis 10 Minuten.

Schritt 2: Sicherstellen, dass die erforderlichen URLs in Ihrer Umgebung zulässig sind

Wenn die Ressource erstellt wird, enthält die Erfolgsantwort die Arc-Gateway-URL. Stellen Sie sicher, dass Ihre Arc-Gateway-URL und alle URLs in der folgenden Tabelle in der Umgebung zulässig sind, in der sich Ihre Arc-Ressourcen befinden. Die erforderlichen URLs sind:

| URL | Zweck |

|---|---|

| [Ihr URL-Präfix].gw.arc.azure.com | Ihre Gateway-URL (Diese URL kann abgerufen werden, indem Sie az arcgateway list ausführen, nachdem Sie Ihre Gatewayressource erstellt haben) |

| management.azure.com | Azure Resource Manager-Endpunkt, erforderlich für den Azure Resource Manager-Steuerungskanal |

| login.microsoftonline.com | Endpunkt von Microsoft Entra ID zum Abrufen von Identitätszugriffstoken |

| gbl.his.arc.azure.com | Der Clouddienstendpunkt für die Kommunikation mit Azure Arc-Agents |

| <Region>.his.arc.azure.com | Wird für den zentralen Steuerungskanal von Arc verwendet |

| packages.microsoft.com | Erforderlich, um Linux-basierte Arc-Agent-Nutzdaten abzurufen (nur für das Verbinden von Linux-Servern mit Arc erforderlich) |

Schritt 3a: Onboarding von Azure Arc-Ressourcen mit Ihrer Arc-Gatewayressource.

Generieren Sie das Installationsskript.

Befolgen Sie die Anweisungen unter Schnellstart: Verbinden von Hybridcomputern mit Azure Arc-fähigen Servern, um ein Skript zu erstellen, das das Herunterladen und Installieren von Azure Connected Machine-Agent automatisiert und die Verbindung mit Azure Arc herstellt.

Wichtig

Wählen Sie beim Generieren des Onboardingskripts Proxyserver unter Connectivity-Methode aus, um die Dropdownliste für Gatewayressource anzuzeigen.

Führen Sie das Installationsskript aus, um Ihre Server in Azure Arc zu integrieren.

Im Skript wird die ARM-ID der Arc-Gatewayressource als

--gateway-idangezeigt.

Schritt 3b: Konfigurieren vorhandener Azure Arc-Ressourcen für die Verwendung des Arc-Gateways

Sie können vorhandene Azure Arc-Ressourcen für die Verwendung des Arc-Gateways mithilfe des Azure-Portals, der Azure CLI oder der Azure PowerShell konfigurieren.

Wechseln Sie im Azure-Portal zur Seite Azure Arc - Azure Arc-Gateway.

Wählen Sie die Arc-Gatewayressource aus, die Ihrem Arc-fähigen Server zugeordnet werden soll.

Wechseln Sie zur Seite „Zugeordnete Ressourcen“ für Ihre Gatewayressource.

Wählen Sie Hinzufügen.

Wählen Sie die Arc-fähige Ressource aus, die Ihrer Arc-Gatewayressource zugeordnet werden soll.

Wählen Sie Übernehmen.

Aktualisieren Sie Ihren Arc-fähigen Server, um Arc-Gateway zu verwenden, indem Sie

azcmagent config set connection.type gatewayausführen.

Schritt 4: Sicherstellen, dass das Setup erfolgreich war

Führen Sie auf dem integrierten Server den folgenden Befehl aus: azcmagent show. Im Ergebnis sollten die folgenden Werte angegeben sein:

- Der Agent-Status sollte als Verbunden angezeigt werden.

- HTTPS-Proxy verwenden sollte als http://localhost:40343 angezeigt werden.

- Als Upstreamproxy sollte Ihr Unternehmensproxy angezeigt werden (wenn Sie einen festgelegt haben). Gateway-URL sollte die URL Ihrer Gatewayressource widerspiegeln.

Um die erfolgreiche Einrichtung zu überprüfen, können Sie außerdem den folgenden Befehl ausführen: azcmagent check. Das Ergebnis sollte angeben, dass connection.type auf das Gateway festgelegt ist, und in der Spalte Erreichbar sollte für alle URLs true angegeben sein.

Zuordnen eines Computers zu einem neuen Arc-Gateway

So ordnen Sie einen Computer einem neuen Arc-Gateway zu:

Wechseln Sie im Azure-Portal zur Seite Azure Arc - Azure Arc-Gateway.

Wählen Sie die neue Arc-Gatewayressource aus, die dem Computer zugeordnet werden soll.

Wechseln Sie zur Seite „Zugeordnete Ressourcen“ für Ihre Gatewayressource.

Wählen Sie Hinzufügen.

Wählen Sie den Arc-fähigen Computer aus, welcher der neuen Arc-Gatewayressource zugeordnet werden soll.

Wählen Sie Übernehmen.

Aktualisieren Sie Ihren Arc-fähigen Server, um Arc-Gateway zu verwenden, indem Sie

azcmagent config set connection.type gatewayausführen.

Entfernen der Arc-Gatewayzuordnung (um stattdessen die direkte Route zu verwenden)

Legen Sie den Verbindungstyp des Arc-fähigen Servers auf „direct“ anstelle von „Gateway“ fest, indem Sie den folgenden Befehl ausführen:

azcmagent config set connection.type directHinweis

Wenn Sie diesen Schritt ausführen, müssen alle Azure Arc-Netzwerkanforderungen in Ihrer Umgebung erfüllt sein, um Azure Arc weiterhin nutzen zu können.

Trennen Sie die Arc-Gatewayressource vom Computer:

Wechseln Sie im Azure-Portal zur Seite Azure Arc - Azure Arc-Gateway.

Wählen Sie die Arc-Gatewayressource aus.

Wechseln Sie zur Seite Zugeordnete Ressourcen für Ihre Gatewayressource und wählen Sie den Server aus.

Wählen Sie Entfernen.

Löschen einer Arc-Gatewayressource

Hinweis

Dieser Vorgang kann 4 bis 5 Minuten dauern.

Wechseln Sie im Azure-Portal zur Seite Azure Arc - Azure Arc-Gateway.

Wählen Sie die Arc-Gatewayressource aus.

Klicken Sie auf Löschen.

Problembehandlung

Sie können den Datenverkehr Ihres Arc-Gateways überwachen, indem Sie die Azure Arc-Proxyprotokolle anzeigen.

So zeigen Sie Arc-Proxyprotokolle unter Windows an:

- Führen Sie in PowerShell

azcmagent logsaus. - In der resultierenden ZIP-Datei befinden sich die Protokolle im Ordner

C:\ProgramData\Microsoft\ArcProxy.

So zeigen Sie Arc-Proxyprotokolle unter Linux an:

sudo azcmagent logsFühren Sie die resultierende Datei aus und geben Sie sie frei.- In der resultierenden Protokolldatei befinden sich die Protokolle im Ordner

/usr/local/arcproxy/logs/.

Zusätzliche Szenarien

Während der öffentlichen Vorschau deckt Arc-Gateway die für das Onboarding eines Servers erforderlichen Endpunkte sowie einen Teil der Endpunkte ab, die für zusätzliche Arc-fähige Szenarien erforderlich sind. Basierend auf den Szenarien, die Sie übernehmen, müssen zusätzliche Endpunkte in Ihrem Proxy zulässig sein.

Szenarien ohne zusätzliche erforderliche Endpunkte

- Windows Admin Center

- SSH

- Erweiterte Sicherheitsupdates

- Microsoft Defender

- Azure-Erweiterung für SQL Server

Szenarien, die zusätzliche Endpunkte erfordern

Endpunkte, die bei den folgenden Szenarien aufgeführt sind, müssen in Ihrem Unternehmensproxy bei Verwendung des Arc-Gateways zulässig sein:

Azure Arc-fähige Datendienste

*.ods.opinsights.azure.com

*.oms.opinsights.azure.com

*.monitoring.azure.com

Azure Monitor-Agent

<log-analytics-workspace-id>.ods.opinsights.azure.com

<data-collection-endpoint>.<virtual-machine-region-name>.ingest.monitor.azure.com

Azure Key Vault-Zertifikatsynchronisierung

- <vault-name>.vault.azure.net

Azure Automation: Hybrid Runbook Worker-Erweiterung

- *.azure-automation.net

Windows OS Update-Erweiterung / Azure Update Manager

- Ihre Umgebung muss alle Voraussetzungen für Windows Update erfüllen

Bekannte Probleme

Es folgt eine Beschreibung der derzeit bekannten Probleme für das Arc-Gateway.

Aktualisierung erforderlich, nachdem das Onboarding des Azure Connected Machine-Agents erforderlich ist

Wenn Sie das Onboarding-Skript (oder den azcmagent connect-Befehl) verwenden, um einen Server mit der angegebenen Gatewayressourcen-ID zu integrieren, verwendet die Ressource das Arc-Gateway erfolgreich. Aufgrund eines bekannten Fehlers (bei einem derzeit ausgeführten Fix) wird der Arc-fähige Server jedoch nicht als zugeordnete Ressource im Azure-Portal angezeigt, es sei denn, die Einstellungen der Ressource werden aktualisiert. Gehen Sie wie folgt vor, um diese Aktualisierung auszuführen:

Navigieren Sie im Azure-Portal zur Seite Azure Arc | Arc-Gateway.

Wählen Sie die Arc-Gatewayressource aus, die Ihrem Arc-fähigen Server zugeordnet werden soll.

Navigieren Sie zur Seite Zugeordnete Ressourcen ihrer Gatewayressource.

Wählen Sie Hinzufügen.

Wählen Sie die Arc-fähige Ressource aus, die Ihrer Arc-Gatewayressource zugeordnet werden soll, und wählen Sie Übernehmen aus.

Arc-Proxyaktualisierung erforderlich, nach der Trennung einer Gatewayressource vom Computer

Wenn Sie eine Arc-Gatewayressource von einem Computer trennen, müssen Sie den Arc-Proxy aktualisieren, um die Arc-Gatewaykonfiguration zu löschen. Führen Sie dazu das folgende Verfahren durch:

Beenden Sie den Arc-Proxy.

- Windows:

Stop-Service arcproxy - Linux:

sudo systemctl stop arcproxyd

- Windows:

Lösche die Datei

cloudconfig.json.- Windows: „C:\ProgramData\AzureConnectedMachineAgent\Config\cloudconfig.json“

- Linux: „/var/opt/azcmagent/cloudconfig.json“

Starten Sie den Arc-Proxy.

- Windows:

Start-Service arcproxy - Linux:

sudo systemctl start arcproxyd

- Windows:

Starten Sie ihn neu (optional, aber empfohlen).

- Windows:

Restart-Service himds - Linux:

sudo systemctl restart himdsd

- Windows:

Aktualisierung für ohne Gateway reaktivierte Computer erforderlich

Wenn ein Arc-fähiger Computer mit einem Arc-Gateway aus Azure Arc gelöscht und ohne Arc-Gateway erneut aktiviert wird, wird eine Aktualisierung benötigt, um den Status im Azure-Portal zu aktualisieren.

Wichtig

Dieses Problem tritt nur auf, wenn die Ressource mit derselben ARM-ID wie die ursprüngliche Aktivierung erneut Arc-fähig ist.

In diesem Szenario wird der Computer im Azure-Portal fälschlicherweise als Ressource angezeigt, die dem Arc-Gateway zugeordnet ist. Um dies zu verhindern, müssen Sie die Arc-Gatewayzuordnung nach dem Onboarding aktualisieren, wenn Sie beabsichtigen, einen Computer ohne ein Arc-Gateway zu aktivieren, das zuvor Arc-fähig war. Verwenden Sie dazu das folgende Verfahren:

Navigieren Sie im Azure-Portal zur Seite Azure Arc | Arc-Gateway.

Wählen Sie die Arc-Gatewayressource aus.

Navigieren Sie zur Seite Zugeordnete Ressourcen ihrer Gatewayressource.

Wählen Sie den Server und dann Entfernen aus.

Manuelle Gatewayzuordnung nach dem Löschen erforderlich

Wenn ein Arc-Gateway gelöscht wird, während ein Computer noch mit dem Gateway verbunden ist, muss das Azure-Portal verwendet werden, um den Computer anderen Arc-Gatewayressourcen zuzuordnen.

Um dieses Problem zu vermeiden, trennen Sie alle Arc-fähigen Ressourcen von einem Arc-Gateway, bevor Sie die Gatewayressource löschen. Wenn dieser Fehler auftritt, verwenden Sie das Azure-Portal, um den Computer einer neuen Arc-Gatewayressource zuzuordnen.