Herstellen einer Verbindung mit AWS mit dem Multicloud-Connector im Azure-Portal

Mit dem von Azure Arc aktivierten Multicloud-Connector können Sie öffentliche Nicht-Azure-Cloudressourcen mithilfe des Azure-Portals mit Azure verbinden. Derzeit werden öffentliche AWS-Cloudumgebungen unterstützt.

Als Teil der Herstellung einer Verbindung eines AWS-Kontos mit Azure stellen Sie eine CloudFormation-Vorlage für das AWS-Konto bereit. Diese Vorlage erstellt alle erforderlichen Ressourcen für die Verbindung.

Voraussetzungen

Um den Multicloud-Connector zu verwenden, benötigen Sie die entsprechenden Berechtigungen sowohl in AWS als auch in Azure.

Voraussetzungen für AWS

Um den Connector zu erstellen und Multicloud-Inventar zu verwenden, benötigen Sie die folgenden Berechtigungen in AWS:

- AmazonS3FullAccess

- AWSCloudFormationFullAccess

- IAMFullAccess

Für das Arc-Onboarding gibt es zusätzliche Voraussetzungen, die erfüllt werden müssen.

Berechtigungen für die AWS-Lösung

Wenn Sie Ihre CloudFormation-Vorlage hochladen, werden basierend auf den ausgewählten Lösungen zusätzliche Berechtigungen angefordert:

Für Bestand können Sie Ihre Berechtigung auswählen:

Globale Leseberechtigung: Bietet schreibgeschützten Zugriff auf alle Ressourcen im AWS-Konto. Wenn neue Dienste eingeführt werden, kann der Connector nach diesen Ressourcen suchen, ohne dass eine aktualisierte CloudFormation-Vorlage erforderlich ist.

Zugriff mit den geringsten Rechten: Bietet Lesezugriff nur auf die Ressourcen unter den ausgewählten Diensten. Wenn Sie in Zukunft nach weiteren Ressourcen suchen, muss eine neue CloudFormation-Vorlage hochgeladen werden.

Für das Arc-Onboarding erfordert unser Dienst EC2-Schreibzugriff, um den Azure Connected Machine-Agent zu installieren.

Voraussetzungen für Azure

Um den Multicloud-Connector in einem Azure-Abonnement zu verwenden, benötigen Sie die integrierte Rolle Mitwirkender.

Wenn Sie den Dienst zum ersten Mal verwenden, müssen Sie diese Ressourcenanbieter registrieren, was den Zugriff Mitwirkender auf das Abonnement erfordert:

- Microsoft.HybridCompute

- Microsoft.HybridConnectivity

- Microsoft.AwsConnector

- Microsoft.Kubernetes

Hinweis

Der Multicloud-Connector kann parallel zum AWS-Connector in Defender for Cloud arbeiten. Wenn Sie möchten, können Sie beide Connectors verwenden.

Hinzufügen Ihrer öffentlichen Cloud im Azure-Portal

Um Ihre öffentliche AWS-Cloud zu Azure hinzuzufügen, verwenden Sie das Azure-Portal, um Details einzugeben und eine CloudFormation-Vorlage zu generieren.

Navigieren Sie im Azure-Portal zu Azure Arc.

Wählen Sie unter Verwaltung Multicloud-Connectors (Vorschau) aus.

Wählen Sie im Bereich Connectors Erstellen aus.

Gehen Sie auf der Seite Grundlagen wie folgt vor:

- Wählen Sie die Abonnement- und Ressourcengruppe aus, in der die Connectorressource erstellt werden soll.

- Geben Sie einen eindeutigen Namen für den Connector ein, und wählen Sie eine unterstützte Region aus.

- Geben Sie die ID für das AWS-Konto an, das Sie verbinden möchten, und geben Sie an, ob es sich um ein einzelnes Konto oder ein Organisationskonto handelt.

- Wählen Sie Weiter aus.

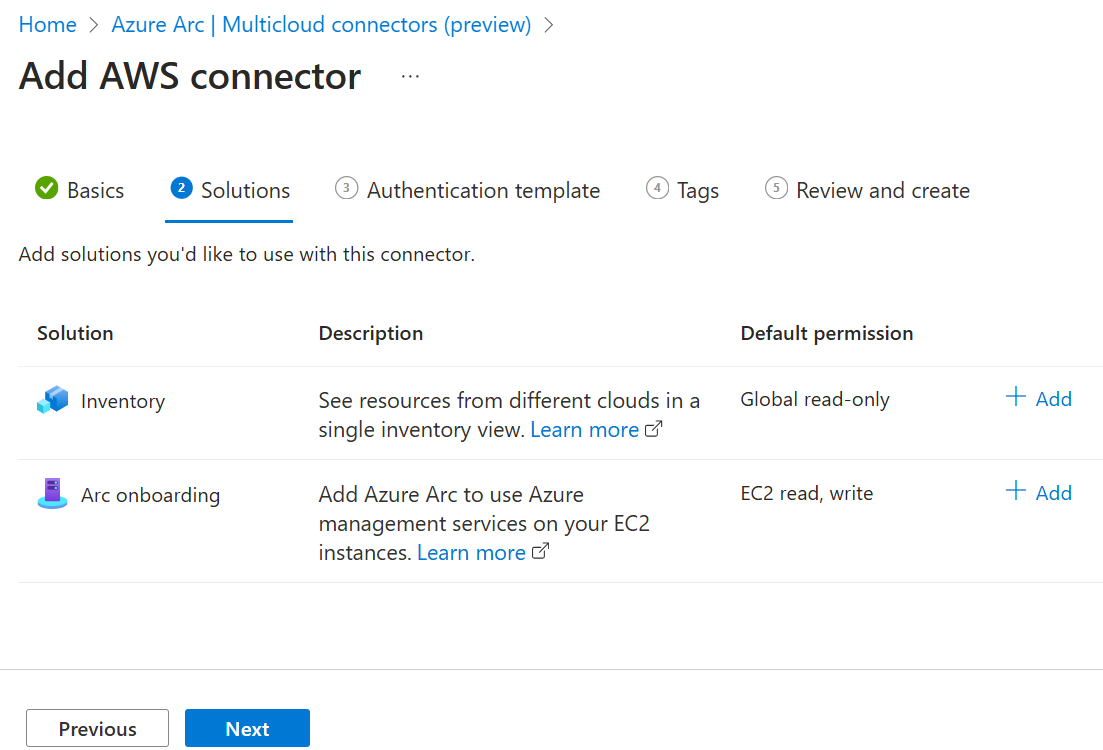

Wählen Sie auf der Seite Lösungen aus, welche Lösungen Sie mit diesem Connector verwenden möchten, und konfigurieren Sie sie. Wählen Sie Hinzufügen aus, um Inventar, Arc-Onboarding oder beide Optionen auszuwählen.

Für Inventar können Sie die folgenden Optionen ändern:

Wählen Sie aus, ob die Option Alle unterstützten AWS-Dienste hinzufügen aktiviert werden soll. Diese Option ist standardmäßig aktiviert, sodass alle Dienste (jetzt verfügbare und in Zukunft hinzugefügte Dienste) überprüft werden.

Wählen Sie die AWS Services aus, für die Sie Ressourcen überprüfen und importieren möchten. Standardmäßig sind alle verfügbaren Dienste ausgewählt.

Wählen Sie Ihre Berechtigungen aus. Wenn Alle unterstützten AWS-Dienste hinzufügen aktiviert ist, müssen Sie über Zugriff vom Typ Globale Leseberechtigung verfügen.

Wählen Sie aus, ob die regelmäßige Synchronisierung aktiviert werden soll. Diese Option ist standardmäßig aktiviert, sodass der Connector Ihr AWS-Konto regelmäßig überprüft. Wenn Sie das Kontrollkästchen deaktivieren, wird Ihr AWS-Konto nur einmal überprüft.

Wenn die Option Regelmäßige Synchronisierung aktivieren aktiviert ist, bestätigen oder ändern Sie die Auswahl Wiederholen jede(n), um anzugeben, wie oft Ihr AWS-Konto überprüft wird.

Wählen Sie aus, ob die Option Alle unterstützten AWS-Regionen einschließen aktiviert werden soll. Durch Auswählen dieser Option werden alle aktuellen und zukünftigen AWS-Regionen gescannt.

Wählen Sie aus, welche Regionen nach Ressourcen in Ihrem AWS-Konto durchsucht werden sollen. Standardmäßig sind alle verfügbaren Regionen ausgewählt. Wenn Sie Alle unterstützten AWS-Regionen einschließen aktiviert haben, müssen alle Regionen ausgewählt werden.

Wenn Sie die Auswahl abgeschlossen haben, wählen Sie Speichern aus, um zur Seite Lösungen zurückzukehren.

Für das Onboarding in Arc:

- Wählen Sie eine Konnektivitätsmethode aus, um zu bestimmen, ob der Connected Machine-Agent über einen öffentlichen Endpunkt oder über einen Proxyserver eine Verbindung mit dem Internet herstellen soll. Wenn Sie Proxyserver auswählen, stellen Sie eine Proxyserver-URL bereit, mit der die EC2-Instanz eine Verbindung herstellen kann.

- Wählen Sie aus, ob die regelmäßige Synchronisierung aktiviert werden soll. Diese Option ist standardmäßig aktiviert, sodass der Connector Ihr AWS-Konto regelmäßig überprüft. Wenn Sie das Kontrollkästchen deaktivieren, wird Ihr AWS-Konto nur einmal überprüft.

- Wenn die Option Regelmäßige Synchronisierung aktivieren aktiviert ist, bestätigen oder ändern Sie die Auswahl Wiederholen jede(n), um anzugeben, wie oft Ihr AWS-Konto überprüft wird.

- Wählen Sie aus, ob die Option Alle unterstützten AWS-Regionen einschließen aktiviert werden soll. Durch Auswählen dieser Option werden alle aktuellen und zukünftigen AWS-Regionen gescannt.

- Wählen Sie aus, welche Regionen nach EC2-Instanzen in Ihrem AWS-Konto durchsucht werden sollen. Standardmäßig sind alle verfügbaren Regionen ausgewählt. Wenn Sie Alle unterstützten AWS-Regionen einschließen aktiviert haben, müssen alle Regionen ausgewählt werden.

- Wählen Sie die Option aus, um nach EC2-Instanzen nach AWS-Tag zu filtern. Wenn Sie hier einen Tagwert eingeben, werden nur EC2-Instanzen, die dieses Tag enthalten, in Arc integriert. Wenn dieser Wert leer bleibt, werden alle ermittelten EC2-Instanzen in Arc integriert.

Laden Sie auf der Seite Authentifizierungsvorlage die CloudFormation-Vorlage herunter, die Sie in AWS hochladen möchten. Diese Vorlage wird basierend auf den Informationen erstellt, die Sie unter Grundlagen und in den ausgewählten Lösungen bereitgestellt haben. Sie können die Vorlage sofort hochladen oder warten, bis Sie die öffentliche Cloud hinzugefügt haben.

Geben Sie auf der Seite Tags alle Tags ein, die Sie verwenden möchten.

Bestätigen Sie auf der Seite Überprüfen und erstellen Ihre Informationen, und wählen Sie dann Erstellen aus.

Wenn Sie Ihre Vorlage während dieses Vorgangs nicht hochgeladen haben, befolgen Sie die Schritte im nächsten Abschnitt.

Hochladen der CloudFormation-Vorlage in AWS

Nachdem Sie die im vorherigen Abschnitt erstellte CloudFormation-Vorlage gespeichert haben, müssen Sie sie in Ihre öffentliche AWS-Cloud hochladen. Wenn Sie die Vorlage hochladen, bevor Sie die Verbindung Ihrer AWS-Cloud im Azure-Portal abschließen, werden Ihre AWS-Ressourcen sofort durchsucht. Wenn Sie den Prozess Öffentliche Cloud hinzufügen im Azure-Portal abschließen, bevor Sie die Vorlage hochladen, dauert es etwas länger, um Ihre AWS-Ressourcen zu überprüfen und sie in Azure verfügbar zu machen.

Erstellen eines Stapels

Führen Sie die folgenden Schritte aus, um einen Stapel zu erstellen und Ihre Vorlage hochzuladen:

Öffnen Sie die AWS CloudFormation-Konsole, und wählen Sie Stapel erstellen aus.

Wählen Sie Vorlage ist bereit und anschließend Eine Vorlagendatei hochladen aus. Wählen Sie Datei auswählen aus, und navigieren Sie zu Ihrer Vorlage, um sie auszuwählen. Wählen Sie Weiteraus.

Geben Sie unter Stapeldetails angeben einen Stapelnamen ein.

Wenn Sie die Lösung für das Arc-Onboarding ausgewählt haben, füllen Sie die folgenden Details in den Stapelparametern aus:

EC2SSMIAMRoleAutoAssignment: Gibt an, ob für SSM-Aufgaben verwendete IAM-Rollen automatisch EC2-Instanzen zugewiesen werden. Diese Option ist standardmäßig auf true festgelegt, und allen ermittelten EC2-Computern wird die IAM-Rolle zugewiesen. Wenn Sie die Option auf false festlegen, müssen Sie den EC2-Instanzen, die Sie in Arc integrieren möchten, manuell die IAM-Rolle zuweisen.

EC2SSMIAMRoleAutoAssignmentSchedule: Gibt an, ob die für SSM-Aufgaben verwendete EC2-IAM-Rolle in regelmäßigen Abständen automatisch zugewiesen werden soll. Diese Option ist standardmäßig auf enable festgelegt, d. h., dass allen in Zukunft ermittelten EC2-Computern automatisch die IAM-Rolle zugewiesen wird. Wenn Sie dies auf disable festlegen, müssen Sie die IAM-Rolle manuell allen neu bereitgestellten EC2-Instanzen zuweisen, die Sie in Azure Arc integrieren möchten.

EC2SSMIAMRoleAutoAssignmentScheduleInterval: Gibt das periodische Intervall für die automatische Zuordnung der EC2-IAM-Rolle an, die für SSM-Tasks verwendet werden soll (z. B. 15 Minuten, 6 Stunden oder 1 Tag). Wenn Sie EC2SSMIAMRoleAutoAssignment auf true und EC2SSMIAMRoleAutoAssignmentSchedule auf enable festlegen, können Sie auswählen, wie häufig Sie nach neuen EC2-Instanzen suchen möchten, denen die IAM-Rolle zugewiesen werden soll. Das Standardintervall lautet 1 day.

EC2SSMIAMRolePolicyUpdateAllowed: Gibt an, ob vorhandene EC2-IAM-Rollen, die für SSM-Tasks verwendet werden, auf die erforderlichen Berechtigungsrichtlinien aktualisiert werden dürfen, wenn diese fehlen. Diese Option ist standardmäßig auf true festgelegt. Wenn Sie den Wert auf false festlegen, müssen Sie diese IAM-Rollenberechtigung manuell der EC2-Instanz hinzufügen.

Behalten Sie andernfalls für die anderen Optionen die Standardeinstellungen bei, und wählen Sie Weiter aus.

Behalten Sie für Stapeloptionen konfigurieren die Standardeinstellungen bei, und wählen Sie Weiter aus.

Bestätigen Sie unter Überprüfen und erstellen, dass die Informationen korrekt sind, aktivieren Sie dann das Kontrollkästchen für die Bestätigung, und wählen Sie dann Übermitteln aus.

Erstellen von StackSet

Wenn Ihr AWS-Konto ein Organisationskonto ist, müssen Sie auch ein StackSet erstellen und Ihre Vorlage erneut hochladen. Dazu gehen Sie wie folgt vor:

Öffnen Sie die AWS CloudFormation-Konsole, und wählen Sie StackSets und dann StackSet erstellen aus.

Wählen Sie Vorlage ist bereit und anschließend Eine Vorlagendatei hochladen aus. Wählen Sie Datei auswählen aus, und navigieren Sie zu Ihrer Vorlage, um sie auszuwählen. Wählen Sie Weiteraus.

Geben Sie unter Stapeldetails angeben als StackSet-Namen

AzureArcMultiCloudStacksetein.Wenn Sie die Lösung für das Arc-Onboarding ausgewählt haben, füllen Sie die folgenden Details in den Stapelparametern aus:

EC2SSMIAMRoleAutoAssignment: Gibt an, ob für SSM-Aufgaben verwendete IAM-Rollen automatisch EC2-Instanzen zugewiesen werden. Diese Option ist standardmäßig auf true festgelegt, und allen ermittelten EC2-Computern wird die IAM-Rolle zugewiesen. Wenn Sie die Option auf false festlegen, müssen Sie den EC2-Instanzen, die Sie in Arc integrieren möchten, manuell die IAM-Rolle zuweisen.

EC2SSMIAMRoleAutoAssignmentSchedule: Gibt an, ob die für SSM-Aufgaben verwendete EC2-IAM-Rolle in regelmäßigen Abständen automatisch zugewiesen werden soll. Diese Option ist standardmäßig auf enable festgelegt, d. h., dass allen in Zukunft ermittelten EC2-Computern automatisch die IAM-Rolle zugewiesen wird. Wenn Sie diese Option auf disable festlegen, müssen Sie allen neu bereitgestellten EC2-Instanzen, die Sie in Arc integrieren möchten, manuell die IAM-Rolle zuweisen.

EC2SSMIAMRoleAutoAssignmentScheduleInterval: Gibt das periodische Intervall für die automatische Zuordnung der EC2-IAM-Rolle an, die für SSM-Aufgaben verwendet werden soll (z. B. 15 Minuten, 6 Stunden oder 1 Tag). Wenn Sie EC2SSMIAMRoleAutoAssignment auf true und EC2SSMIAMRoleAutoAssignmentSchedule auf enable festlegen, können Sie auswählen, wie häufig Sie nach neuen EC2-Instanzen suchen möchten, denen die IAM-Rolle zugewiesen werden soll. Das Standardintervall lautet 1 day.

EC2SSMIAMRolePolicyUpdateAllowed: Gibt an, ob vorhandene EC2-IAM-Rollen, die für SSM-Tasks verwendet werden, auf die erforderlichen Berechtigungsrichtlinien aktualisiert werden dürfen, wenn diese fehlen. Diese Option ist standardmäßig auf true festgelegt. Wenn Sie den Wert auf false festlegen, müssen Sie diese IAM-Rollenberechtigung manuell der EC2-Instanz hinzufügen.

Behalten Sie andernfalls für die anderen Optionen die Standardeinstellungen bei, und wählen Sie Weiter aus.

Behalten Sie für Stapeloptionen konfigurieren die Standardeinstellungen bei, und wählen Sie Weiter aus.

Geben Sie unter Bereitstellungsoptionen festlegen die ID für das AWS-Konto ein, in dem das StackSet bereitgestellt wird, und wählen Sie eine beliebige AWS-Region aus, um den Stapel bereitzustellen. Behalten Sie für die anderen Optionen die Standardeinstellungen bei, und wählen Sie Weiter aus.

Bestätigen Sie unter Überprüfen, dass die Informationen korrekt sind, aktivieren Sie dann das Kontrollkästchen für die Bestätigung, und wählen Sie dann Übermitteln aus.

Überprüfen der Bereitstellung

Nachdem Sie die Option Öffentliche Cloud hinzufügen in Azure abgeschlossen und Ihre Vorlage in AWS hochgeladen haben, werden Ihr Connector und die ausgewählten Lösungen erstellt. Im Durchschnitt dauert es etwa eine Stunde, bis Ihre AWS-Ressourcen in Azure verfügbar sind. Wenn Sie die Vorlage nach dem Erstellen der öffentlichen Cloud in Azure hochladen, kann es etwas länger dauern, bis die AWS-Ressourcen angezeigt werden.

AWS-Ressourcen werden mithilfe der Namenskonvention aws_yourAwsAccountId in einer Ressourcengruppe gespeichert, wobei Berechtigungen vom jeweiligen Abonnement geerbt werden. Basierend auf Ihrer Auswahl unter Regelmäßige Synchronisierung aktivieren werden regelmäßige Überprüfungen durchgeführt, um diese Ressourcen zu aktualisieren.

Nächste Schritte

- Fragen Sie Ihr Inventar mit der Inventarlösung des Multicloud-Connectors ab.

- Hier erfahren Sie, wie Sie die Multicloud-Connector Arc-Onboarding-Lösung verwenden.