Übersicht über Identität und Zugriff für Kubernetes mit Azure Arc-Unterstützung

Sie können den Zugriff auf Ihre Kubernetes-Cluster mit Azure Arc-Unterstützung authentifizieren, autorisieren und steuern. In diesem Thema finden Sie eine Übersicht über die Optionen dafür mit Ihren Arc-fähigen Kubernetes-Clustern.

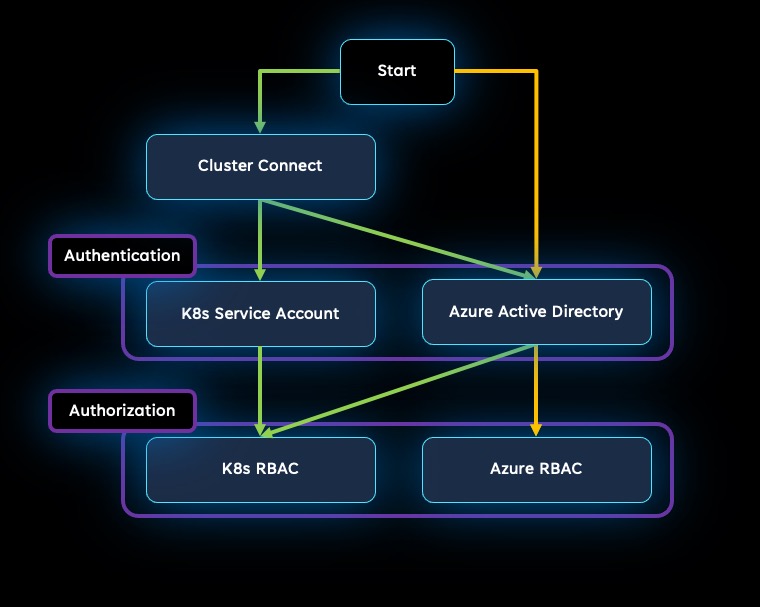

Diese Abbildung zeigt die Möglichkeiten, wie diese verschiedenen Optionen verwendet werden können:

Sie können Clusterverbindungen und Azure RBAC auch zusammen verwenden, wenn dies für Ihre Anforderungen am besten geeignet ist.

Konnektivitätsoptionen

Bei der Planung, wie Benutzer*innen Kubernetes-Cluster mit Arc-Unterstützung authentifizieren und auf sie zugreifen, ist die erste Entscheidung, ob Sie das Clusterverbindungsfeature verwenden möchten.

Clusterverbindung

Das Clusterverbindungs-Feature von Kubernetes mit Azure Arc-Unterstützung bietet Konnektivität mit dem apiserver des Clusters. Für diese Konnektivität muss kein eingehender Port in der Firewall aktiviert werden. Ein auf dem Cluster ausgeführter Reverseproxy-Agent kann eine ausgehende Sitzung auf sichere Weise mit dem Azure Arc-Dienst starten.

Mit Clusterverbindungen kann in Azure oder über das Internet auf Ihre Arc-fähigen Cluster zugegriffen werden. Dieses Feature kann das interaktive Debuggen und die Problembehandlung vereinfachen. Clusterverbindungen erfordern möglicherweise auch weniger Interaktionen für Updates, wenn Berechtigungen für neue Benutzer*innen erforderlich sind. Alle in diesem Artikel beschriebenen Autorisierungs- und Authentifizierungsoptionen arbeiten mit Clusterverbindungen.

Clusterverbindungen sind erforderlich, wenn Sie benutzerdefinierte Speicherorte verwenden oder Kubernetes-Ressourcen über das Azure-Portal anzeigen möchten.

Weitere Informationen finden Sie unter Verwenden von Cluster Connect zum sicheren Herstellen einer Verbindung mit Kubernetes-Clustern mit Azure Arc-Unterstützung.

Microsoft Entra ID und Azure RBAC ohne Clusterverbindung

Wenn Sie keine Clusterverbindung verwenden möchten, können Sie Benutzer*innen authentifizieren und autorisieren, damit diese auf den verbundenen Cluster zugreifen können. Verwenden Sie dazu Microsoft Entra ID und Azure RBAC (Role-Based Access Control, rollenbasierte Zugriffssteuerung). Mithilfe von Azure RBAC in Kubernetes mit Azure Arc-Unterstützung können Sie den Zugriff steuern, der Benutzern in Ihrem Mandanten gewährt wird, und ihn direkt über Azure mithilfe der vertrauten Identitäts- und Zugriffsfeatures verwalten. Sie können Rollen auch im Abonnement- oder Ressourcengruppenbereich konfigurieren, sodass sie für alle verbundenen Cluster innerhalb dieses Bereichs bereitgestellt werden.

Azure RBAC unterstützt bedingten Zugriff, sodass Sie Just-in-Time-Clusterzugriff aktivieren oder den Zugriff auf genehmigte Clients oder Geräte einschränken können.

Azure RBAC unterstützt auch einen direkten Kommunikationsmodus, in dem mithilfe von Microsoft Entra-Identitäten direkt innerhalb des Rechenzentrums auf verbundene Cluster zugegriffen wird, anstatt alle Verbindungen Azure durchlaufen zu lassen.

Azure RBAC für Kubernetes mit Azure Arc-Unterstützung befindet sich derzeit in der Vorschauphase. Weitere Informationen finden Sie unter Verwenden von Azure RBAC in Kubernetes-Clustern mit Azure Arc-Unterstützung.

Authentifizierungsoptionen

Bei der Authentifizierung handelt es sich um die Überprüfung der Identität eines Benutzers bzw. einer Benutzerin. Es gibt zwei Optionen für die Authentifizierung bei einem Arc-fähigen Kubernetes-Cluster: Clusterverbindung und Azure RBAC.

Microsoft Entra-Authentifizierung

Mit dem Feature für Azure RBAC in Kubernetes mit Arc-Unterstützung können Sie Microsoft Entra ID verwenden, um Benutzern in Ihrem Azure-Mandanten den Zugriff auf die verbundenen Kubernetes-Cluster zu ermöglichen.

Sie können die Microsoft Entra-Authentifizierung auch mit der Clusterverbindung verwenden. Weitere Informationen finden Sie unter Microsoft Entra-Authentifizierungsoption.

Diensttokenauthentifizierung

Mit Clusterverbindungen können Sie sich über Dienstkonten authentifizieren.

Weitere Informationen finden Sie unter Authentifizierungsoption „Dienstkontotoken“.

Autorisierungsoptionen

Die Autorisierung erteilt einer/einem authentifizierten Benutzer*in die Berechtigung, bestimmte Aktionen auszuführen. Mit Azure Arc-fähigem Kubernetes gibt es zwei Autorisierungsoptionen, die die rollenbasierte Zugriffssteuerung (RBAC) verwenden:

- Die rollenbasierte Zugriffssteuerung in Azure (Azure Role-Based Access Control, Azure RBAC) stellt mithilfe von Microsoft Entra ID und Azure Resource Manager eine präzise Verwaltung des Zugriffs auf Azure-Ressourcen bereit. Damit können die Vorteile von Azure-Rollenzuweisungen wie Aktivitätsprotokolle, die alle vorgenommenen Änderungen nachverfolgen, mit Ihren Kubernetes-Clustern mit Azure Arc-Unterstützung verwendet werden.

- Die rollenbasierte Kubernetes-Zugriffssteuerung (Kubernetes RBAC) ermöglicht Ihnen, Richtlinien dynamisch über die Kubernetes-API zu konfigurieren, sodass Benutzer*innen, Gruppen und Dienstkonten nur Zugriff auf bestimmte Clusterressourcen haben.

Während Kubernetes RBAC nur auf Kubernetes-Ressourcen innerhalb Ihres Clusters funktioniert, ist Azure RBAC für Ressourcen in Ihrem gesamten Azure-Abonnement ausgelegt.

Autorisierung über Azure RBAC

Die rollenbasierte Zugriffssteuerung (Role-Based Access Control, RBAC) in Azure ist ein Autorisierungssystem, das auf Azure Resource Manager und Microsoft Entra ID basiert und eine präzise Verwaltung des Zugriffs auf Azure-Ressourcen ermöglicht. Mit Azure RBAC geben Rollendefinitionen die anzuwendenden Berechtigungen an. Sie weisen diese Rollen Benutzer*innen oder Gruppen über eine Rollenzuweisung für einen bestimmten Bereich zu. Der Bereich kann das gesamte Abonnement umspannen oder auf eine Ressourcengruppe oder eine einzelne Ressource wie einen Kubernetes-Cluster beschränkt sein.

Wenn Sie die Microsoft Entra-Authentifizierung ohne Clusterverbindung verwenden, ist die Autorisierung über Azure RBAC Ihre einzige Option für die Autorisierung.

Wenn Sie Clusterverbindungen mit der Microsoft Entra-Authentifizierung verwenden, haben Sie die Möglichkeit, Azure RBAC für Verbindungen mit dem apiserver des Clusters zu verwenden. Weitere Informationen finden Sie unter Microsoft Entra-Authentifizierungsoption.

Kubernetes RBAC-Autorisierung

Kubernetes RBAC ermöglicht eine präzise Filterung von Benutzeraktionen. Mit Kubernetes RBAC weisen Sie Benutzer*innen oder Gruppen die Berechtigung zum Erstellen und Ändern von Ressourcen oder zum Anzeigen von Protokollen zu ausgeführten Anwendungsworkloads zu. Sie können Rollen erstellen, um Berechtigungen zu definieren, und diese Rollen dann Benutzer*innen mithilfe von Rollenbindungen zuweisen. Berechtigungen können auf einen einzelnen Namespace begrenzt sein oder für den gesamten Cluster gelten.

Wenn Sie Clusterverbindungen mit der Dienstkonto-Tokenauthentifizierungsoptionverwenden, müssen Sie Kubernetes RBAC verwenden, um Konnektivität mit dem apiserver des Clusters bereitzustellen. Für diese Konnektivität muss kein eingehender Port in der Firewall aktiviert werden. Ein auf dem Cluster ausgeführter Reverseproxy-Agent kann eine ausgehende Sitzung auf sichere Weise mit dem Azure Arc-Dienst starten.

Wenn Sie Clusterverbindungen mit Microsoft Entra-Authentifizierung verwenden, haben Sie ebenfalls die Möglichkeit, Kubernetes RBAC anstelle von Azure RBAC zu verwenden.

Nächste Schritte

- Erfahren Sie mehr über Azure Microsoft Entra ID und die rollenbasierte Zugriffssteuerung in Azure (Azure RBAC).

- Erfahren Sie etwas über Clusterverbindungszugriff auf Azure Arc-fähige Kubernetes-Cluster.

- Weitere Informationen zu Azure RBAC in Kubernetes mit Azure Arc-Unterstützung

- Erfahren Sie etwas über Zugriffs- und Identitätsoptionen für Azure Kubernetes Service-Cluster (AKS).