Herstellen einer Verbindung mit einer in AD integrierten durch Azure Arc aktivierten SQL Managed Instance-Instanz

In diesem Artikel wird beschrieben, wie Sie mithilfe der Active Directory-Authentifizierung (AD) eine Verbindung mit SQL Managed Instance Endpunkt herstellen. Bevor Sie fortfahren, stellen Sie sicher, dass Sie bereits über eine in AD integrierte, durch Azure Arc aktivierte SQL Managed Instance-Instanz verfügen.

Im Tutorial: Bereitstellen einer in Active Directory integrierten SQL Managed Instance-Instanz erfahren Sie, wie Sie eine durch Azure Arc aktivierte SQL Managed Instance-Instanz mit aktivierter Active Directory-Authentifizierung bereitstellen.

Hinweis

Stellen Sie sicher, dass ein DNS-Eintrag für den SQL-Endpunkt in DNS-Servern für Active Directory erstellt wurde, ehe Sie auf dieser Seite fortfahren.

Erstellen von Active Directory-Anmeldungen in SQL Managed Instance

Nachdem SQL Managed Instance erfolgreich bereitgestellt wurde, müssen Sie Active Directory-Anmeldungen in SQL Server bereitstellen.

Stellen Sie zum Bereitstellen von Anmeldungen zunächst mithilfe der SQL-Anmeldung mit Administratorrechten eine Verbindung mit der SQL Managed Instance-Instanz her, und führen Sie den folgenden T-SQL-Befehl aus:

CREATE LOGIN [<NetBIOS domain name>\<AD account name>] FROM WINDOWS;

GO

Im folgenden Beispiel wird eine Anmeldung für ein Active Directory-Konto namens admin in der Domäne namens contoso.local mit dem NetBIOS-Domänennamen CONTOSO erstellt:

CREATE LOGIN [CONTOSO\admin] FROM WINDOWS;

GO

Herstellen einer Verbindung mit einer durch Azure Arc aktivierten SQL Managed Instance-Instanz

Sie können von Ihrem in die Domäne eingebundenen Windows-basierten Clientcomputer oder einem Linux-basierten Computer mit Domäneninformationen aus das Hilfsprogramm sqlcmd verwenden oder SQL Server Management Studio oder Azure Data Studio (ADS) öffnen, um eine Verbindung mit der Instanz unter Verwendung der AD-Authentifizierung herzustellen.

Ein domänenfähiger Linux-basierter Computer ist ein Computer, auf dem Sie die Kerberos-Authentifizierung mit kinit verwenden können. Auf einem solchen Computer muss die Datei /etc/krb5.conf festgelegt sein, um auf die verwendete Active Directory-Domäne (Bereich) zu verweisen. Außerdem sollte die Datei /etc/resolv.conf so festgelegt sein, dass DNS-Lookups für die Active Directory-Domäne ausgeführt werden können.

Verbinden von Linux/Mac OS

Um eine Verbindung von einem Linux/Mac OS-Client herzustellen, authentifizieren Sie sich mit dem Befehl kinit bei Active Directory und verwenden Sie dann das Tool sqlcmd, um eine Verbindung zur SQL Managed Instance herzustellen.

kinit <username>@<REALM>

sqlcmd -S <Endpoint DNS name>,<Endpoint port number> -E

Um beispielsweise das Konto CONTOSO\admin mit der SQL Managed Instance-Instanz mit Endpunkt sqlmi.contoso.local an Port 31433 zu verbinden, führen Sie den folgenden Befehl aus:

kinit admin@CONTOSO.LOCAL

sqlcmd -S sqlmi.contoso.local,31433 -E

In diesem Beispiel gibt -E die integrierte Active Directory-Authentifizierung an.

Verbinden von SQL Managed Instance unter Windows

Um sich bei SQL Managed Instance mit Ihrer aktuellen Windows Active Directory-Anmeldung anzumelden, führen Sie den folgenden Befehl aus:

sqlcmd -S <DNS name for master instance>,31433 -E

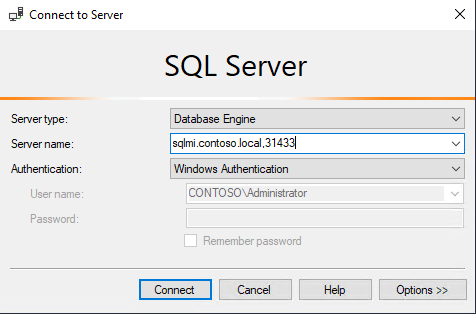

Herstellen einer Verbindung mit SQL Managed Instance in SQL Server Management Studio (SSMS)

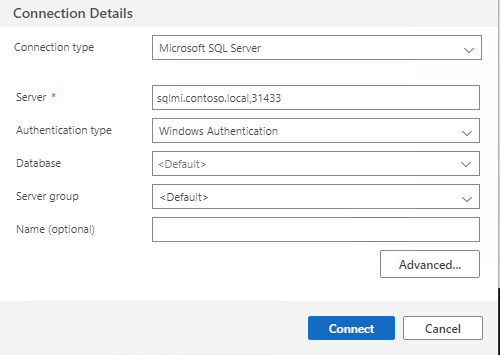

Herstellen einer Verbindung mit SQL Managed Instance in ADS