Verwalten der Zugriffsschlüsselauthentifizierung für eine Azure App Configuration-Instanz

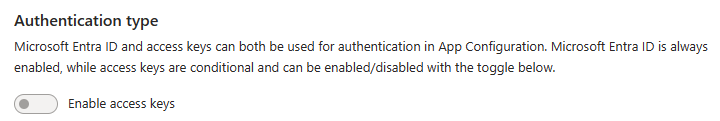

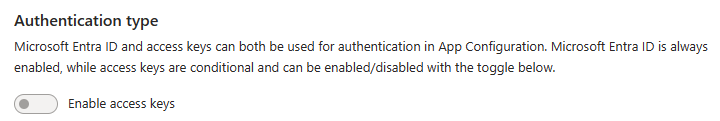

Jede Anforderung einer Azure App Configuration-Ressource muss authentifiziert werden. Anforderungen können standardmäßig entweder mit Microsoft Entra-Anmeldeinformationen oder mit einem Zugriffsschlüssel authentifiziert werden. Im Vergleich dieser beiden Arten von Authentifizierungsschemas bietet Microsoft Entra ID mehr Sicherheit und eine einfachere Verwendung als Zugriffsschlüssel und wird daher von Microsoft empfohlen. Um zu erzwingen, dass Clients Microsoft Entra ID zum Authentifizieren von Anforderungen verwenden, können Sie die Verwendung von Zugriffsschlüsseln für eine Azure App Configuration-Ressource deaktivieren. Wenn Sie Zugriffsschlüssel verwenden möchten, um die Anforderung zu authentifizieren, empfiehlt es sich, Zugriffsschlüssel regelmäßig zu rotieren, um die Sicherheit zu verbessern. Weitere Informationen finden Sie in den Empfehlungen zum Schützen geheimer Anwendungsgeheimnisse.

Aktivieren der Zugriffsschlüsselauthentifizierung

Ein Zugriffsschlüssel ist standardmäßig aktiviert. Sie können Zugriffsschlüssel in Ihrem Code verwenden, um Anforderungen zu authentifizieren.

Führen Sie die folgenden Schritte aus, um die Zugriffsschlüsselauthentifizierung für eine Azure App Configuration-Ressource im Azure-Portal zu aktivieren:

Navigieren Sie im Azure-Portal zu Ihrer Azure App Configuration-Ressource.

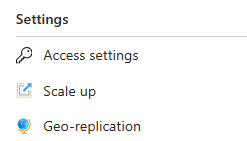

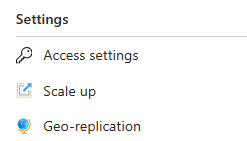

Suchen Sie die Einstellung Zugriffseinstellungen unter Einstellungen.

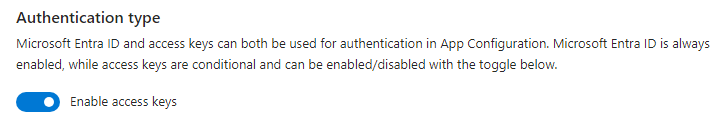

Legen Sie den Umschalter Zugriffsschlüssel aktivieren auf Aktiviert fest.

Überprüfen, ob die Zugriffsschlüsselauthentifizierung aktiviert ist

Um zu überprüfen, ob die Zugriffsschlüsselauthentifizierung aktiviert ist, überprüfen Sie, ob Sie eine Liste der Lese- und Schreibzugriffsschlüssel abrufen können. Diese Liste ist nur vorhanden, wenn die Zugriffsschlüsselauthentifizierung aktiviert ist.

Führen Sie die folgenden Schritte aus, um zu überprüfen, ob die Zugriffsschlüsselauthentifizierung für eine Azure App Configuration-Ressource im Azure-Portal aktiviert ist:

Navigieren Sie im Azure-Portal zu Ihrer Azure App Configuration-Ressource.

Suchen Sie die Einstellung Zugriffseinstellungen unter Einstellungen.

Überprüfen Sie, ob Zugriffsschlüssel angezeigt werden und ob der umgeschaltete Zustand von Zugriffsschlüssel aktivieren aktiviert ist.

Deaktivieren der Zugriffsschlüsselauthentifizierung

Wenn Sie die Zugriffsschlüsselauthentifizierung deaktivieren, werden alle Zugriffsschlüssel gelöscht. Wenn ausgeführte Anwendungen Zugriffsschlüssel für die Authentifizierung verwenden, treten Fehler auf, sobald die Zugriffsschlüsselauthentifizierung deaktiviert ist. Nur mithilfe von Microsoft Entra ID authentifizierte Anforderungen werden erfolgreich ausgeführt. Weitere Informationen zur Verwendung von Microsoft Entra ID finden Sie unter Autorisieren des Zugriffs auf Azure App Configuration mithilfe von Microsoft Entra ID. Wenn Sie die Zugriffsschlüsselauthentifizierung wieder aktivieren, werden neue Zugriffsschlüsseln generiert, und bei allen Anwendungen, die versuchen, die alten Zugriffsschlüssel zu verwenden, treten weiterhin Fehler auf.

Warnung

Wenn Clients derzeit mit Zugriffsschlüsseln auf Daten in Ihrer Azure App Configuration-Ressource zugreifen, empfiehlt Microsoft, dass Sie diese Clients zu Microsoft Entra ID migrieren, bevor Sie die Authentifizierung per Zugriffsschlüssel deaktivieren.

Führen Sie die folgenden Schritte aus, um die Zugriffsschlüsselauthentifizierung für eine Azure App Configuration-Ressource im Azure-Portal zu deaktivieren:

Navigieren Sie im Azure-Portal zu Ihrer Azure App Configuration-Ressource.

Suchen Sie die Einstellung Zugriffseinstellungen unter Einstellungen.

Legen Sie den Umschalter Enable access keys (Zugriffsschlüssel aktivieren) auf Deaktiviert fest.

Überprüfen, ob die Zugriffsschlüsselauthentifizierung deaktiviert ist

Wenn Sie überprüfen möchten, ob die Zugriffsschlüsselauthentifizierung nicht mehr zulässig ist, können Sie eine Anforderung zum Auflisten der Zugriffsschlüssel für die Azure App Configuration-Ressource senden. Wenn die Zugriffsschlüsselauthentifizierung deaktiviert ist, sind keine Zugriffsschlüssel vorhanden, und beim Auflistungsvorgang wird eine leere Liste zurückgegeben.

Führen Sie die folgenden Schritte aus, um zu überprüfen, ob die Zugriffsschlüsselauthentifizierung für eine Azure App Configuration-Ressource im Azure-Portal deaktiviert ist:

Navigieren Sie im Azure-Portal zu Ihrer Azure App Configuration-Ressource.

Suchen Sie die Einstellung Zugriffseinstellungen unter Einstellungen.

Überprüfen Sie, ob keine Zugriffsschlüssel angezeigt werden und ob der umgeschaltete Zustand von Zugriffsschlüssel aktivieren deaktiviert ist.

Berechtigungen zum Zulassen oder Untersagen der Zugriffsschlüsselauthentifizierung

Ein Benutzer muss über Berechtigungen zum Erstellen und Verwalten von Azure App Configuration-Ressourcen verfügen, um den Status der Zugriffsschlüsselauthentifizierung für eine Azure App Configuration-Ressource zu ändern. Die Rollen der rollenbasierten Zugriffssteuerung in Azure (Azure RBAC), die diese Berechtigungen bieten, umfassen die Aktion Microsoft.AppConfiguration/configurationStores/write oder Microsoft.AppConfiguration/configurationStores/*. In diese Aktion sind folgende Rollen integriert:

- Die Azure Resource Manager-Rolle Besitzer

- Die Azure Resource Manager-Rolle Mitwirkender

Diese Rollen bieten keinen Zugriff auf Daten in einer Azure App Configuration-Ressource über Microsoft Entra ID. Sie umfassen jedoch die Berechtigung für die Aktion Microsoft.AppConfiguration/configurationStores/listKeys/action, mit der der Zugriff auf die Zugriffsschlüssel der Ressource gewährt wird. Mit dieser Berechtigung kann ein Benutzer die Zugriffsschlüssel verwenden, um auf alle Daten in der Ressource zuzugreifen.

Rollenzuweisungen müssen auf die Ebene der Azure App Configuration-Ressource oder höher festgelegt werden, damit ein Benutzer die Zugriffsschlüsselauthentifizierung für die Ressource zulassen oder untersagen kann. Weitere Informationen zum Rollenbereich finden Sie unter Grundlegendes zum Bereich für Azure RBAC.

Beschränken Sie die Zuweisung dieser Rollen unbedingt nur auf diejenigen Benutzerinnen und Benutzer, denen es möglich sein muss, eine App Configuration-Ressource zu erstellen oder deren Eigenschaften zu aktualisieren. Verwenden Sie das Prinzip der geringsten Rechte, um sicherzustellen, dass Benutzer die geringsten Berechtigungen haben, die sie zum Ausführen ihrer Aufgaben benötigen. Weitere Informationen zum Verwalten des Zugriffs mit Azure RBAC finden Sie unter Bewährte Methoden für Azure RBAC.

Hinweis

Die zu „Administrator für klassisches Abonnement“ gehörigen Rollen „Dienstadministrator“ und „Co-Administrator“ schließen die Entsprechung der Azure Resource Manager-Rolle Besitzer ein. Da die Rolle Besitzer alle Aktionen einschließt, kann ein Benutzer mit einer dieser administrativen Rollen auch App Configuration-Ressourcen erstellen und verwalten. Weitere Informationen finden Sie unter Azure-Rollen, Microsoft Entra-Rollen und Administratorrollen für klassische Abonnements.

Hinweis

Wenn die Zugriffsschlüsselauthentifizierung deaktiviert ist, und der ARM-Authentifizierungsmodus des App Configuration-Speichers lokal ist, wird auch die Funktion zum Lesen bzw. Schreiben von Schlüsselwerten in einer ARM-Vorlage deaktiviert. Dies liegt daran, dass für den Zugriff auf die in ARM-Vorlagen verwendete Ressource „Microsoft.AppConfiguration/configurationStores/keyValues“ eine Zugriffstastenauthentifizierung mit dem ARM-Authentifizierungsmodus „Lokal“ erforderlich ist. Es wird empfohlen, den ARM-Authentifizierungsmodus „Passthrough“ zu verwenden. Weitere Informationen finden Sie unter Bereitstellungsübersicht.

Zugriffsschlüsselrotation

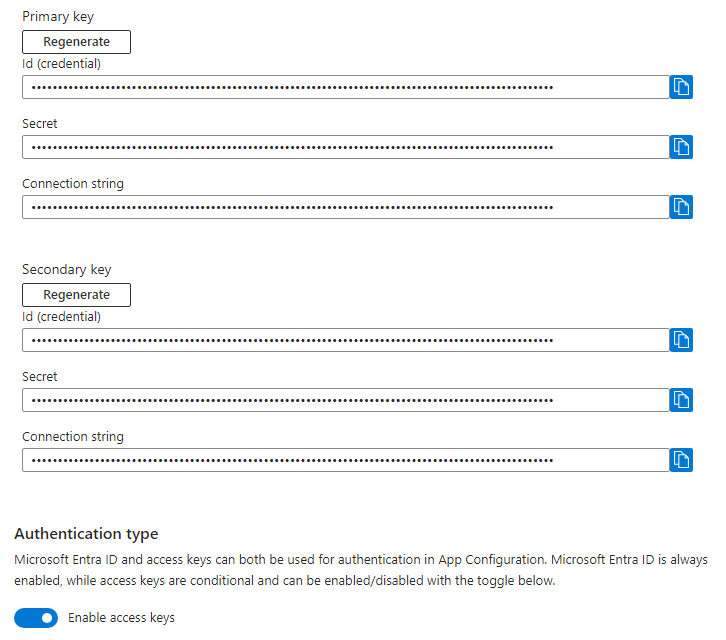

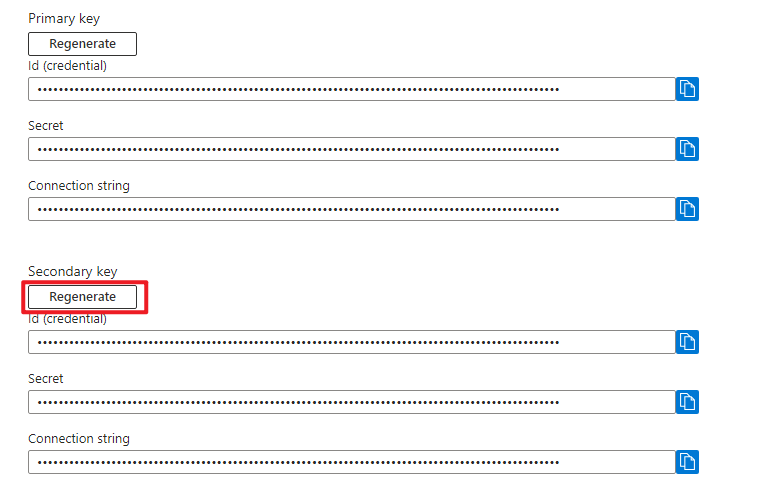

Microsoft empfiehlt eine regelmäßige Rotation der Zugriffsschlüssel, um das Risiko von Angriffen durch geleakte Geheimnisse zu verringern. Jede Azure App Configuration-Ressource umfasst zwei schreibgeschützte Zugriffsschlüssel und zwei Lese-/Schreibzugriffsschlüssel, die als Primär- und Sekundärschlüssel bezeichnet werden, um eine nahtlose Rotation der Geheimnisse zu ermöglichen. Diese Einrichtung ermöglicht es Ihnen, Zugriffsschlüssel in Ihren Anwendungen zu wechseln, ohne Downtime zu verursachen.

Sie können Schlüssel mithilfe des folgenden Verfahrens rotieren:

Wenn Sie beide Schlüssel in der Produktion verwenden, ändern Sie Ihren Code so, dass nur ein Zugriffsschlüssel verwendet wird. Nehmen wir in diesem Beispiel an, Sie beschließen, den primäre Schlüssel Ihres Stores weiterhin zu verwenden. Sie müssen nur einen Schlüssel in Ihrem Code haben, da beim erneuten Generieren des sekundären Schlüssels die ältere Version dieses Schlüssels sofort nicht mehr funktioniert, was dazu führt, dass Clients, die den älteren Schlüssel verwenden, der Fehler „401 Zugriff verweigert“ angezeigt wird.

Sobald der primäre Schlüssel der einzige verwendete Schlüssel ist, können Sie den sekundären Schlüssel erneut generieren.

Wechseln Sie zur Seite Ihrer Ressource im Azure-Portal, öffnen Sie das Menü Einstellungen>Zugriffseinstellungen, und wählen Sie Erneut generieren unter Sekundärer Schlüssel aus.

Aktualisieren Sie als Nächstes Ihren Code, sodass er den neu generierten sekundären Schlüssel verwendet. Es ist ratsam, Ihre Anwendungsprotokolle zu überprüfen, um zu bestätigen, dass alle Instanzen Ihrer Anwendung von der Verwendung des Primärschlüssels zum Sekundärschlüssel übergegangen sind, bevor Sie mit dem nächsten Schritt fortfahren.

Schließlich können Sie die Primärschlüssel ungültig machen, indem Sie sie neu generieren. Beim nächsten Mal können Sie Zugriffsschlüssel zwischen den Sekundär- und Primärschlüsseln mithilfe desselben Prozesses wechseln.