In diesem Artikel werden die Aspekte eines AKS-Clusters (Azure Kubernetes Service) beschrieben, in dem eine mit Payment Card Industry Data Security Standard (PCI-DSS 3.2.1) konforme Workload ausgeführt wird.

Dieser Artikel ist Teil einer Serie. Die Einführung finden Sie hier.

Wichtig

Der Leitfaden und die zugehörige Implementierung basieren auf der Baselinearchitektur für einen AKS-Cluster. Diese Architektur basiert wiederum auf einer Hub-Spoke-Topologie. Das virtuelle Hub-Netzwerk umfasst die Firewall zum Steuern des ausgehenden Datenverkehrs, den Gatewaydatenverkehr aus lokalen Netzwerken und ein drittes Netzwerk für Wartungszwecke. Das virtuelle Spoke-Netzwerk enthält den AKS-Cluster, von dem die Datenumgebung des Karteninhabers (Cardholder Data Environment, CDE) bereitgestellt und die PCI-DSS-Workload gehostet wird.

GitHub: AKS-Baselinecluster (Azure Kubernetes Service) für regulierte Workloads enthält eine Demo einer regulierten Umgebung. Die Implementierung veranschaulicht die Verwendung von Überwachungsprotokollen durch verschiedene Azure Monitor-Features. Sie enthält Beispiele für Netzwerktestpunkte im Cluster sowie Ressourcen, die mit dem Clustersubnetz interagieren.

GitHub: AKS-Baselinecluster (Azure Kubernetes Service) für regulierte Workloads enthält eine Demo einer regulierten Umgebung. Die Implementierung veranschaulicht die Verwendung von Überwachungsprotokollen durch verschiedene Azure Monitor-Features. Sie enthält Beispiele für Netzwerktestpunkte im Cluster sowie Ressourcen, die mit dem Clustersubnetz interagieren.

Regelmäßiges Überwachen und Testen von Netzwerken

Anforderung 10: Nachverfolgen und Überwachen des gesamten Zugriffs auf Netzwerkressourcen und Karteninhaberdaten

Unterstützung von AKS-Features

In Azure steht das Container Insights-Feature zur Überwachung von Containern zur Verfügung. Diese Überwachung schließt auch AKS-Cluster ein. Weitere Informationen finden Sie unter Übersicht über Container Insights.

Von AKS werden Überwachungsprotokolle auf mehreren Ebenen bereitgestellt, die für den proaktiven Schutz des Systems und der Daten genutzt werden können. Aktivitätsprotokolle enthalten Informationen zu Vorgängen im Zusammenhang mit der Konto- und Geheimnisverwaltung, der Verwaltung von Diagnoseeinstellungen, der Serververwaltung und anderen Ressourcenzugriffsvorgängen. Alle Protokolle werden mit Datum, Uhrzeit, Identität und anderen ausführlichen Informationen erstellt. Darüber hinaus können Sie auf sämtliche chronologischen Datensätze aller API-Aufrufe zugreifen, die für den AKS-Cluster ausgeführt wurden. Protokolle enthalten Informationen zum Aufrufer, zum Zeitpunkt des Aufrufs und zur Quelle der Aufrufinitiierung. Weitere Informationen finden Sie unter AKS-Steuerungsebene/-Ressourcenprotokolle.

Die rollenbasierte Zugriffssteuerung (Role-Based Access Control, RBAC) kann in Azure standardmäßig zur Verwaltung der Ressourcenzugriffsrichtlinie verwendet werden.

Alle Protokolle sollten in einem kundeneigenen Speicherkonto oder als Azure Monitor-Protokolle gespeichert werden. Dadurch lassen sich schnell Erkenntnisse aus großen Datenmengen gewinnen. Von allen Protokollen werden jeweils mindestens drei Kopien in einer Region gespeichert. Sie können die Anzahl von Kopien erhöhen, indem Sie die regionsübergreifende Sicherung oder Replikation aktivieren. Alle Protokolleinträge sind nur über geschützte HTTP(S)-Kanäle verfügbar.

Über das Warnungsframework von Azure können Warnungen für die Erkennung verdächtiger Zugriffsaktivitäten konfiguriert werden. Sie können die auszulösenden Warnungen und die Ereignisse festlegen. Benutzer können das gesamte Protokoll auch manuell überprüfen und dazu in Log Analytics nach Art, Inhalt oder Aufrufer der Aktivität filtern.

Ihre Zuständigkeiten

| Anforderung | Verantwortlichkeit |

|---|---|

| Anforderung 10.1 | Implementieren Sie Überwachungsprotokolle, um alle Zugriffe auf Systemkomponenten mit den einzelnen Benutzern zu verknüpfen. |

| Anforderung 10.2 | Implementieren Sie automatisierte Überwachungsprotokolle für alle Komponenten, um die folgenden Ereignisse nachvollziehen: |

| Anforderung 10.3 | Erfassen Sie für jedes Ereignis mindestens die folgenden Überwachungsprotokolleinträge für alle Systemkomponenten: |

| Anforderung 10.4 | Synchronisieren Sie mithilfe der Zeitsynchronisierung alle kritischen Systemuhren und -zeiten, und stellen Sie sicher, dass folgende Funktionen für das Abrufen, Verteilen und Speichern der Zeit implementiert sind. |

| Anforderung 10.5 | Schützen Sie Überwachungsprotokolle, damit sie nicht geändert werden können. |

| Anforderung 10.6 | Überprüfen Sie Protokolle und Sicherheitsereignisse für alle Systemkomponenten, um Anomalien oder verdächtige Aktivitäten zu identifizieren. |

| Anforderung 10.7 | Bewahren Sie den Überwachungsprotokollverlauf mindestens ein Jahr lang auf, und stellen Sie sicher, dass die Daten der letzten drei Monate sofort für die Analyse verfügbar sind (z. B. online, archiviert oder aus einer Sicherung wiederherstellbar). |

| Anforderung 10.8 | Zusätzliche Anforderung nur für Dienstanbieter: Reagieren Sie zeitnah auf Fehler bei wichtigen Sicherheitskontrollen. Prozesse für das Reagieren auf Fehler in Sicherheitskontrollen müssen Folgendes umfassen: |

| Anforderung 10.9 | Stellen Sie sicher, dass Sicherheitsrichtlinien und Betriebsverfahren für die Überwachung des gesamten Zugriffs auf Netzwerkressourcen und Daten von Karteninhabern dokumentiert und verwendet werden sowie allen beteiligten Parteien bekannt sind. |

Anforderung 11: Regelmäßiges Testen der Sicherheitssysteme und -prozesse

Unterstützung von AKS-Features

AKS ist in Azure-Überwachungsdienste integriert:

Microsoft Defender for Containers bietet viele Features für die Sicherheitsüberprüfung. So überprüft Defender für Container beispielsweise Images, die in Containerregistrierungen gepullt, gepusht und importiert werden, und stellt Empfehlungen bereit. Ausführliche Informationen finden Sie in der Sicherheitsrisikobewertung.

Mit Azure Monitor können Sie ereignistypbasierte Warnungen festlegen, um die Integrität und die Sicherheit des Systems zu schützen. Wenn auf AKS-Knoten erwartete Systemfehler auftreten, wird die Ressource von AKS zeitnah und ohne Unterbrechung der Systemverarbeitung automatisch repariert.

AKS-Cluster werden durch Azure Application Gateway mit Web Application Firewall (WAF) geschützt und können im Erkennungsmodus konfiguriert werden, um Warnungen und Bedrohungen zu protokollieren. Es ist besser, den Präventionsmodus zu verwenden, der erkannte Eindringversuche und Angriffe aktiv blockiert. Ausführliche Informationen finden Sie unter Best Practices für Netzwerkkonnektivität und Sicherheit in Azure Kubernetes Service (AKS).

Ihre Zuständigkeiten

| Anforderung | Verantwortlichkeit |

|---|---|

| Anforderung 11.1 | Implementieren Sie Prozesse, um vierteljährlich auf das Vorhandensein von Funkzugriffspunkten (802.11) zu testen und alle autorisierten und nicht autorisierten Funkzugriffspunkte zu ermitteln. |

| Anforderung 11.2 | Führen Sie mindestens vierteljährlich sowie nach allen größeren Änderungen im Netzwerk (z. B. Installation neuer Komponenten, Änderung der Netzwerktopologie, Modifikation von Firewallregeln oder Produktupgrades) interne und externe Überprüfungen zu Sicherheitsrisiken im Netzwerk durch. |

| Anforderung 11.3 | Implementieren Sie eine Methodik für Penetrationstests mit den folgenden Eigenschaften: |

| Anforderung 11.4 | Verwenden Sie Intrusion-Detection- und/oder Eindringschutztechniken, um Eindringversuche in das Netzwerk zu erkennen bzw. zu verhindern. |

| Anforderung 11.5 | Implementieren Sie einen Mechanismus zur Änderungserkennung (z. B. ein Tool zur Überwachung der Dateiintegrität), um Mitarbeiter im Fall nicht autorisierter Modifikationen an kritischen Systemdateien, Konfigurationsdateien oder Inhaltsdateien (einschließlich Änderungen, Ergänzungen oder Löschungen) zu warnen, und konfigurieren Sie die Software so, dass Vergleiche kritischer Dateien mindestens wöchentlich durchgeführt werden. |

| Anforderung 11.6 | Stellen Sie sicher, dass Sicherheitsrichtlinien und Betriebsverfahren für Sicherheitsüberwachung und -tests dokumentiert und verwendet werden sowie allen beteiligten Parteien bekannt sind. |

Anforderung 10.1

Implementieren Sie Überwachungsprotokolle, um alle Zugriffe auf Systemkomponenten mit den einzelnen Benutzern zu verknüpfen.

Ihre Zuständigkeiten

Es wird empfohlen, die für jede Komponente durchgeführten Vorgänge mit den folgenden Methoden zu überwachen:

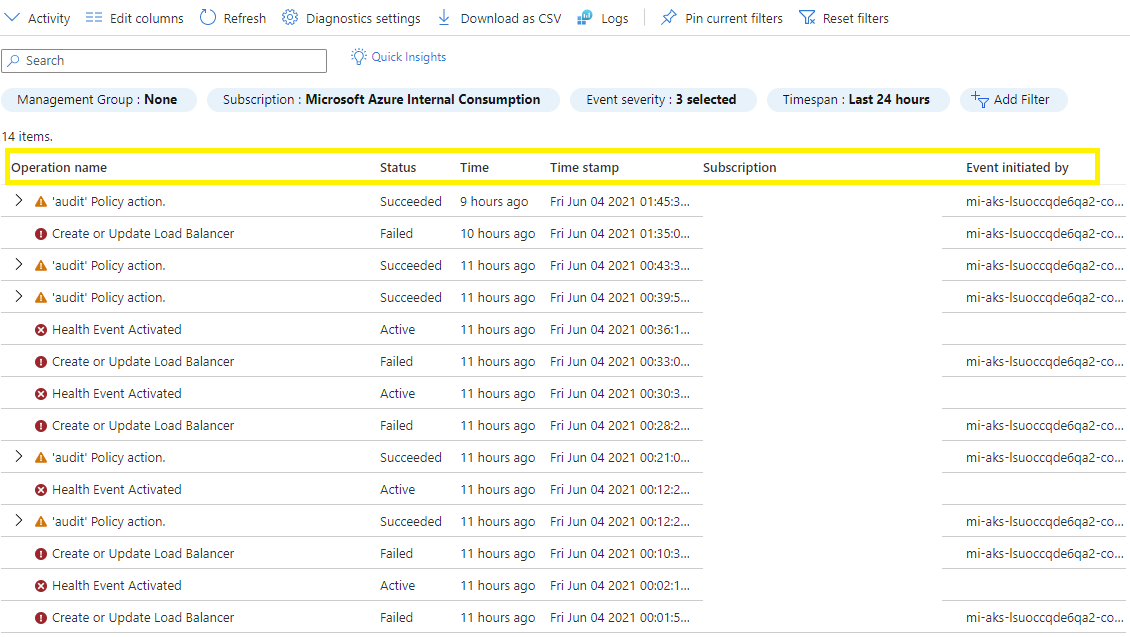

Azure Monitor-Aktivitätsprotokoll. Das Aktivitätsprotokoll enthält Informationen zur Art und Zeit von Azure-Ressourcenvorgängen. Außerdem wird hier die Identität protokolliert, die den Vorgang gestartet hat. Es ist standardmäßig aktiviert, und die Informationen werden unmittelbar nach Abschluss des Ressourcenvorgangs gesammelt. Das Überwachungsprotokoll ist unveränderlich und kann nicht gelöscht werden.

Die Daten werden 90 Tage lang aufbewahrt. Für längere Aufbewahrungsoptionen sollten Sie Aktivitätsprotokolleinträge an Azure Monitor-Protokolle senden und eine Aufbewahrungs- und Archivrichtlinie konfigurieren.

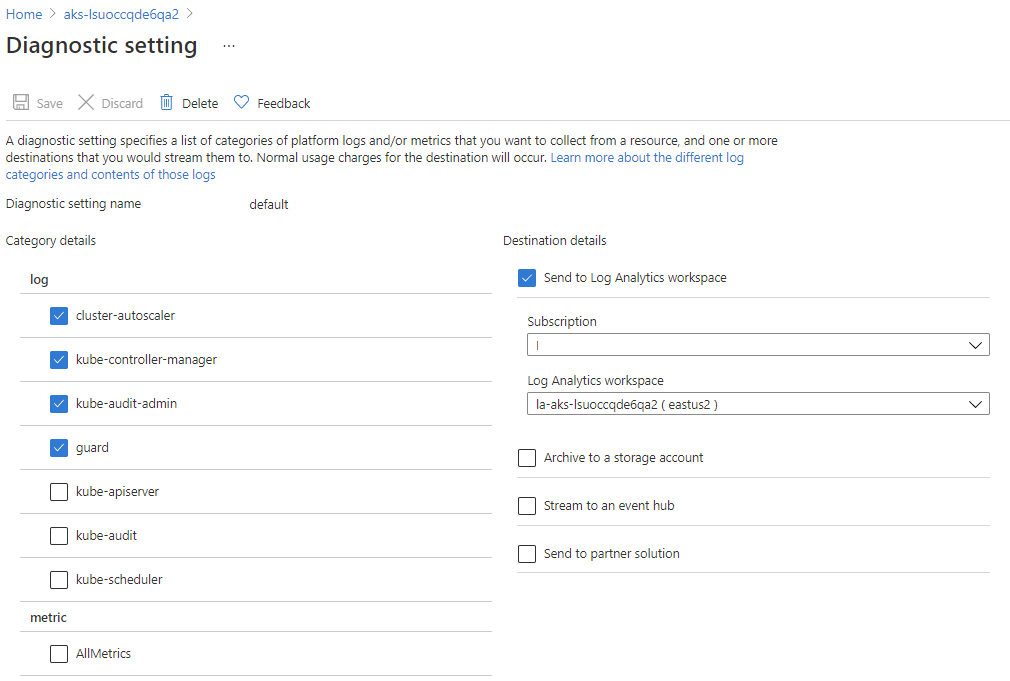

Azure-Diagnoseeinstellungen. Diagnoseeinstellungen bieten Diagnose- und Überwachungsinformationen von Azure-Ressourcen und der Plattform, für die die Einstellung gilt. Es empfiehlt sich, Diagnoseeinstellungen für AKS und andere Komponenten im System wie etwa Azure Blob Storage und Key Vault zu aktivieren. Auf der Grundlage des Ressourcentyps können Sie den Protokolltyp und Metrikdaten auswählen und an ein Ziel senden. Ihr Diagnoseziel muss die Anforderungen hinsichtlich des Aufbewahrungszeitraums erfüllen.

Aktivieren Sie in den bereitgestellten AKS-Kategorien Kubernetes-Überwachungsprotokolle. Zu den Diagnoseeinstellungen gehören

kube-auditoderkube-audit-adminundguard.Aktivieren Sie

kube-audit-admin, um protokollbasierte API-Serveraufrufe anzuzeigen, durch die ggf. der Zustand Ihres Clusters geändert wird. Wenn Sie ein Überwachungsprotokoll aller API-Serverinteraktionen benötigen (einschließlich Ereignissen ohne Änderungen – etwa Leseanforderungen), aktivieren Sie stattdessenkube-audit. Solche Ereignisse können umfangreich sein, unnötige Informationen liefern und Ihre Verbrauchskosten erhöhen. Diese Protokolle enthalten Informationen zum Zugriff sowie den Namen der Identität, die zum Senden der Anforderung verwendet wurde.Aktivieren Sie Protokolle vom Typ

guard, um Überwachungen für verwaltete Microsoft Entra ID-Instanzen und für die rollenbasierte Zugriffssteuerung (Role-Based Access Control, RBAC) in Azure nachzuverfolgen.Berücksichtigen Sie zusätzlich zu den benutzerbasierten Protokollen auch Protokolle der Kubernetes-Steuerungsebene – einschließlich

kube-apiserverundkube-controller-manager. Diese Protokolle sind zwar in der Regel nicht mit Benutzern verknüpft, können aber dabei helfen, von Benutzern vorgenommene Systemänderungen zu korrelieren.Weitere Informationen finden Sie unter Aktivieren und Überprüfen von Protokollen der Kubernetes-Steuerungsebene in Azure Kubernetes Service (AKS).

Diese Referenzimplementierung aktiviert

cluster-autoscaler-,kube-controller-manager-,kube-audit-admin- undguard-Protokolle und leitet sie an einen Log Analytics-Arbeitsbereich weiter. Der Aufbewahrungszeitraum des Arbeitsbereichs ist auf 90 Tage festgelegt.

Diagnose von Azure Kubernetes Service (AKS) helfen beim Erkennen und Beheben von Problemen mit dem Cluster, z. B. Knotenfehlern. Sie enthalten auch netzwerkspezifische Diagnosedaten, für die keine zusätzlichen Kosten anfallen. Diese Daten sind in der Regel nicht mit Benutzeraktivitäten verknüpft, können aber hilfreich sein, um die Auswirkungen von Systemänderungen durch Benutzer zu verstehen. Informationen finden Sie unter Azure Kubernetes Service-Diagnosen.

Die oben genannten Überwachungsprotokollmechanismen sollten im Zuge der Ressourcenbereitstellung implementiert werden. Azure Policy sollte ebenfalls aktiv sein, um sicherzustellen, dass diese Konfigurationen in Ihrer CDE nicht versehentlich oder absichtlich deaktiviert werden.

Anforderung 10.2

Implementieren Sie automatisierte Überwachungsprotokolle für alle Komponenten, um die folgenden Ereignisse nachvollziehen:

- 10.2.1 Alle Zugriffe auf Daten von Karteninhabern durch Einzelbenutzer

- 10.2.2 Alle Aktionen, die von einer Person mit Stamm- oder Administratorrechten ausgeführt werden

- 10.2.3 Zugriff auf alle Überwachungspfade

- 10.2.4 Ungültige logische Zugriffsversuche

- 10.2.5 Die Verwendung von und Änderungen an Identifizierungs- und Authentifizierungsmechanismen – einschließlich Erstellung von neuen Konten und Rechteerweiterungen – und alle Änderungen, Hinzufügungen oder Löschungen von Konten mit Stamm- oder Administratorberechtigungen

- 10.2.6 Initialisieren, Beenden oder Anhalten der Überwachungsprotokolle

- 10.2.7 Erstellen und Löschen von Objekten auf Systemebene

Ihre Zuständigkeiten

AKS bietet Überwachungsprotokolle auf mehreren Ebenen, wie in der Anforderung 10.1 beschrieben. Dazu einige wichtige Punkte:

- Aktivitätsprotokolle enthalten standardmäßig Informationen zu kritischen Azure-Ressourcenvorgängen. Alle Protokolle enthalten den Status, die Zeit und die Identität, die den Vorgang gestartet hat.

- Aktivieren Sie Diagnoseeinstellungen, um auf sämtliche Datensätze aller API-Aufrufe zugreifen zu können, die für den AKS-Cluster ausgeführt wurden. Die Protokolle enthalten Details zum Anforderer, den Zeitstempel sowie die Quelle und den Inhalt der Anforderung. Speichern Sie die Protokolle in einem Log Analytics-Arbeitsbereich mit geeignetem Aufbewahrungszeitraum. Aktivieren Sie die Protokollierung des Log Analytics-Arbeitsbereichs, um sicherzustellen, dass auch der Zugriff auf das Überwachungsprotokoll protokolliert wird.

- Aktivieren Sie die Syslog-Sammlung mit Container Insights, um AKS-Ereignisprotokolle zur Sicherheit und Integrität auf Knotenebene für Betriebssysteme in Ihrem Log Analytics-Arbeitsbereich zu erfassen. Diese Protokolle sollten auch in Ihrem SIEM erfasst werden.

- Schließen Sie die Überwachungsprotokollierung für das Betriebssystem und die Verwendung für andere Compute-Ressourcen wie Build-Agents und Jumpboxes ein. Deaktivieren Sie den direkten Zugriff auf die Systeme als root-Benutzer. Stellen Sie sicher, dass alle Aktionen unter einer bestimmten Identität ausgeführt werden.

- Protokollieren Sie nicht erfolgreiche Zugriffsversuche. Dies schließt Zugriffsanforderungen für Komponenten wie Azure Storage, Azure Key Vault und den AKS-API-Server sowie RDP/SSH-Zugriffe auf anderen Systemen ein.

- Nutzen Sie Funktionen der Sicherheitsagents von Drittanbietern, um Sie bei der Analyse von Benutzermustern in Ihrem AKS-Cluster unterstützen. Diese Funktionen können für Überwachungsdaten im Zusammenhang mit Benutzerzugriffen hilfreich sein.

Anforderung 10.3

Erfassen Sie für jedes Ereignis mindestens die folgenden Überwachungsprotokolleinträge für alle Systemkomponenten:

- 10.3.1 Benutzererkennung

- 10.3.2 Ereignistyp

- 10.3.3 Datum und Uhrzeit

- 10.3.4 Angabe einer erfolgreichen oder fehlgeschlagenen Aktion

- 10.3.5 Ursprung des Ereignisses

- 10.3.6 Identität oder Name der betroffenen Daten, Systemkomponente oder Ressource

Ihre Zuständigkeiten

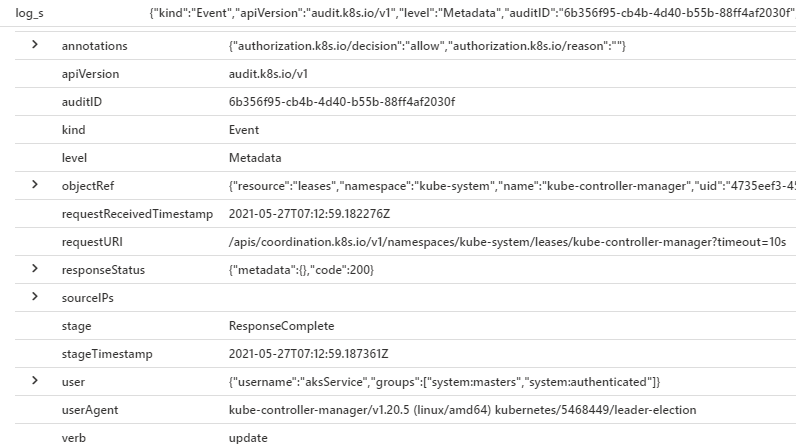

Wie unter Anforderung 10.2 beschrieben, können Sie Überwachungsprotokolle aus dem Cluster abrufen, indem Sie die Diagnoseeinstellung für AKS aktivieren. Die Protokolle enthalten ausführliche Informationen zu get-, list-, create-, update-, delete-, patch- und post-Ereignissen. Die Protokolle enthalten die in der Anforderung angegebenen Informationen. Speichern Sie die Protokolle in einem Speicherkonto, um die Informationen abfragen zu können.

So können Sie bei Bedarf beispielsweise die folgende Abfrage ausführen, um die vorherigen Informationen für kube-audit-admin-Ereignisse anzuzeigen:

AzureDiagnostics

| where Category == 'kube-audit-admin'

| project TimeGenerated, ResourceId, log_s, pod_s

| top 200 by TimeGenerated desc

Die Informationen sind im Resultset als Teil des Felds „log_s“ enthalten:

| Erforderliche Informationen | Schema |

|---|---|

| Benutzerkennung | SourceIPs |

| Typ des Ereignisses | Verb |

| Datum und Uhrzeit | requestReceivedTimestamp |

| Angabe, ob der Vorgang erfolgreich war | responseStatus |

| Ursprung des Ereignisses | Benutzer |

| Identität oder Name der betroffenen Daten, Systemkomponente oder Ressource | objectRef |

Informationen zu den Protokollen der Steuerungsebene finden Sie unter AKS-Steuerungsebene/-Ressourcenprotokolle.

Anforderung 10.4

Synchronisieren Sie mithilfe der Zeitsynchronisierungstechnologie alle kritischen Systemuhren und -zeiten, und stellen Sie sicher, dass folgende Funktionen für das Abrufen, Verteilen und Speichern der Zeit implementiert sind.

- 10.4.1 Wichtige Systeme weisen die richtige und konsistente Uhrzeit auf.

- 10.4.2 Zeitdaten sind geschützt.

- 10.4.3 Uhrzeiteinstellungen werden von branchenweit anerkannten Zeitquellen empfangen.

Hinweis: NTP (Network Time Protocol) ist ein Beispiel für Zeitsynchronisierungstechnologie.

Ihre Zuständigkeiten

AKS verwendet NTP von den zugrunde liegenden Azure-Hosts, sodass kein ausgehender Netzwerkdatenverkehr zugelassen werden muss, um NTP zu unterstützen. Von anderen virtuellen Computern, die Sie Ihrer CDE hinzufügen, werden ggf. externe NTP-Server wie ntp.ubuntu.org (und der zugehörige Pool) als Zeitsynchronisierungsquelle verwendet. Für zusätzliche Computeressourcen, die Sie in Ihre CDE integrieren, sollte explizit die NTP-Quelle Ihrer Wahl verwendet werden, und diese muss dokumentiert werden.

Anforderung 10.5

Beschränken Sie die Anzeige von Überwachungsprotokollen auf Personen mit Aufgaben, die dies erfordern.

- 10.5.1. Beschränken Sie die Anzeige von Überwachungsprotokollen auf Personen mit Aufgaben, die dies erfordern.

- 10.5.2 Schützen Sie Überwachungsprotokolldateien vor nicht autorisierten Änderungen.

- 10.5.3 Sichern Sie Überwachungsprotokolldateien direkt auf einem zentralen Protokollserver oder Medien, die schwer zu ändern sind.

- 10.5.4 Schreiben Sie Protokolle für Technologien mit externem Zugriff auf einen sicheren, zentralen, internen Protokollserver oder ein Mediengerät.

- 10.5.5 Verwenden Sie Software zur Datenintegritätsüberwachung oder Änderungserkennung für Protokolle, um sicherzustellen, dass bei einer Änderung an vorhandenen Protokolldaten Warnungen generiert werden (neu hinzugefügte Daten sollten jedoch keine Warnung verursachen).

Ihre Zuständigkeiten

Durch die Verwendung mehrerer Protokollierungssenken erhöht sich der Aufwand für das Sichern, Überprüfen, Analysieren und Abfragen von Überwachungsprotokolldaten. Wägen Sie bei der Planung Ihrer Überwachungsprotokolltopologien sorgfältig die Vor- und Nachteile einer vollständigen Überwachungsprotokollisolation sowie die Verwaltungsaspekte ab.

Integrieren Sie nach Möglichkeit Protokolle. Dies hat den Vorteil, dass Sie Daten effizient überprüfen, analysieren und abfragen können. Azure bietet mehrere Technologieoptionen. Sie können Azure Monitor-Containererkenntniss verwenden, um Protokolle in einen Log Analytics-Arbeitsbereich zu schreiben. Eine weitere Option ist die Integration von Daten in SIEM-Lösungen (Security Information & Event Management) wie Microsoft Azure Sentinel. Weitere beliebte Drittanbieteroptionen sind Splunk, QRadar und ArcSight. Microsoft Defender für Cloud und Azure Monitor unterstützen alle diese Lösungen. Bei diesen Lösungen handelt es sich um Datensenken, die nur Anfügevorgänge unterstützen, um sicherzustellen, dass das Protokoll nicht geändert werden kann.

Von Defender für Cloud können Ergebnisse in konfigurierten Intervallen exportiert werden. Weitere Informationen finden Sie unter Fortlaufendes Exportieren von Security Center-Daten.

Von allen Protokollen werden jeweils mindestens drei Kopien pro Region gespeichert. Als Sicherungsstrategie können Sie die Anzahl von Kopien erhöhen, indem Sie die regionsübergreifende Sicherung oder Replikation aktivieren. Alle Protokolleinträge sind nur über geschützte HTTP(S)-Kanäle verfügbar.

Log Analytics und Microsoft Azure Sentinel unterstützen verschiedene rollenbasierte Zugriffssteuerungen zum Verwalten des Zugriffs auf Überwachungsprotokolle. Achten Sie darauf, dass die Rollen den Rollen und Zuständigkeiten der Organisation zugeordnet sind.

Stellen Sie sicher, dass Ihr Log Analytics-Arbeitsbereich sowohl Betriebs- als auch Complianceanforderungen unterstützt. Verwenden Sie ggf. einen dedizierten Arbeitsbereich für Cluster innerhalb des Geltungsbereichs, durch den Daten an Ihre SIEM-Lösung weitergeleitet werden.

Der Großteil der Protokollierung in AKS stammt von „stdout“ bzw. „stderr“ und wird von Azure Monitor Container Insights erfasst. Wenn Sie über weitere manuell erstellte Protokolle verfügen, empfiehlt es sich gegebenenfalls, Daten so auszugeben, dass sie an einen vertrauenswürdigen Weiterleitungsdatenstrom gesendet werden und vor Manipulation geschützt sind.

Anforderung 10.6

Überprüfen Sie Protokolle und Sicherheitsereignisse für alle Systemkomponenten, um Anomalien oder verdächtige Aktivitäten zu identifizieren.

- 10.6.1 Überprüfen Sie Folgendes mindestens täglich:

- Alle Sicherheitsereignisse

- Protokolle aller Systemkomponenten, die CHD und/oder SAD speichern, verarbeiten oder übertragen

- Protokolle aller kritischen Systemkomponenten

- Protokolle aller Server und Systemkomponenten, von denen Sicherheitsfunktionen ausgeführt werden (z. B. Firewalls, Intrusion-Detection-Systeme/Eindringschutzsysteme (IDS/IPS), Authentifizierungsserver, E-Commerce-Umleitungsserver usw.)

- 10.6.2 Überprüfen Sie die Protokolle aller anderen Systemkomponenten regelmäßig basierend auf den Richtlinien und der Risikomanagementstrategie der Organisation gemäß der jährlichen Risikobewertung der Organisation.

- 10.6.3 Verfolgen Sie während des Überprüfungsvorgangs erkannte Ausnahmen und Anomalien nach.

Ihre Zuständigkeiten

Die Azure-Überwachungsdienste Azure Monitor und Microsoft Defender für Cloud können Benachrichtigungen oder Warnungen generieren, wenn sie anomale Aktivitäten erkennen. Diese Warnungen enthalten Kontextinformationen wie Schweregrad, Status und Aktivitätszeit.

Für generierte Warnungen muss eine Korrekturstrategie vorhanden sein, und der Fortschritt muss überprüft werden. Hierzu kann beispielsweise die Sicherheitsbewertung in Microsoft Defender für Cloud nachverfolgt und mit historischen Ergebnissen verglichen werden.

Zentralisieren Sie Daten mithilfe von SIEM-Lösungen wie Microsoft Azure Sentinel in einer einzelnen Ansicht. Durch die Integration von Daten lässt sich ein umfangreicher Warnungskontext erreichen.

Alternativ können Sie das gesamte Protokoll in Ihrem Speicher manuell überprüfen. In Azure Monitor-Protokollen können Sie beispielsweise eine Filterfunktion basierend auf Art, Inhalt oder Aufrufer der Aktivität verwenden.

Richten Sie Organisationsrichtlinien für die regelmäßige Überprüfung von Warnungen und Ereignissen ein, und planen Sie Initiativen mit bestimmten Verbesserungszielen. Verwenden Sie benutzerdefinierte gespeicherte Abfragen in Log Analytics, um beabsichtigte Protokollabfragen zu dokumentieren und Abfragen zu vereinfachen. Dadurch wird sichergestellt, dass das Team weiß, welche Überprüfungen in Bezug auf die Anforderung 10.6 wichtig sind, und dass alle manuellen Maßnahmen im Zusammenhang mit diesem Prozess auf einem konsistenten Workflow basieren.

Anforderung 10.7

Bewahren Sie den Überwachungsprotokollverlauf mindestens ein Jahr lang auf, und stellen Sie sicher, dass die Daten der letzten drei Monate sofort für die Analyse verfügbar sind (z. B. online, archiviert oder aus einer Sicherung wiederherstellbar).

Ihre Zuständigkeiten

Standardmäßig werden Protokolle nicht unbegrenzt aufbewahrt. Konfigurieren Sie Ihre Azure-Aktivitätsprotokolle und -Diagnoseeinstellungen entsprechend, dass sie so aufbewahrt werden, dass eine Abfrage möglich ist. Geben Sie einen Aufbewahrungszeitraum von drei Monaten an, wenn Sie Diagnoseeinstellungen für Ihre Ressourcen aktivieren. Azure Monitor-Protokolle unterstützen langfristige Archivierung, sodass sie für Überwachungen oder Offlineanalysen zur Verfügung stehen. Implementieren Sie Ihre langfristige Archivierungslösung gemäß dem WORM-Prinzip (Write Once, Read Many).

Anforderung 10.8

10.8.1 Zusätzliche Anforderung nur für Dienstanbieter: Reagieren Sie zeitnah auf Fehler bei wichtigen Sicherheitskontrollen. Prozesse für das Reagieren auf Fehler in Sicherheitskontrollen müssen Folgendes umfassen:

- Wiederherstellen von Sicherheitsfunktionen

- Identifizieren und Dokumentieren der Dauer (Datum und Uhrzeit von Beginn bis Ende) des Sicherheitsfehlers

- Identifizieren und Dokumentieren von Fehlerursachen, einschließlich der Grundursache, und Dokumentieren der erforderlichen Problembehandlung für die Grundursache

- Identifizieren und Behandeln von Sicherheitsrisiken, die während des Fehlers entstanden sind

- Ausführen einer Risikoanalyse, um zu bestimmen, ob als Ergebnis des Sicherheitsfehlers weitere Aktionen erforderlich sind

- Implementieren von Kontrollen, um zu verhindern, dass die Fehlerursache erneut auftritt

- Wiederaufnahme der Überwachung von Sicherheitskontrollen

Ihre Zuständigkeiten

Richten Sie nach Möglichkeit Warnungen ein, die auf das Vorhandensein kritischer Sicherheitskontrollen hinweisen. Stellen Sie andernfalls sicher, dass Ihr Überwachungsprozess zeitnah das Fehlen einer erwarteten Sicherheitskontrolle erkennen kann. Erwägen Sie Kontrollen wie im AKS-Cluster ausgeführte Sicherheits-Agents sowie Zugriffssteuerungen (IAM und Netzwerk) für Azure-Ressourcen. Schließen Sie Überprüfungseinstellungen ein, um zu ermitteln, ob es sich bei dem AKS-Cluster um einen privaten Cluster handelt oder ob Netzwerkangriffspunkte (über NSG-Regeln) oder unerwartete öffentliche IP-Adressen vorhanden sind. Schließen Sie auch unerwartete Änderungen für DNS, Netzwerkrouting, Firewall und Microsoft Entra ID mit ein.

Anforderung 10.9

Stellen Sie sicher, dass Sicherheitsrichtlinien und Betriebsverfahren für die Überwachung des gesamten Zugriffs auf Netzwerkressourcen und Daten von Karteninhabern dokumentiert und verwendet werden sowie allen beteiligten Parteien bekannt sind.

Ihre Zuständigkeiten

Es ist wichtig, dass Sie eine umfassende Dokumentation zu den Prozessen und Richtlinien führen. Dokumentieren Sie die erzwungenen Richtlinien. Im Zuge Ihrer Überwachung müssen die Mitarbeiter Schulungen zur Aktivierung und Anzeige von Überwachungsprotokollen sowie zur Identifizierung und Behandlung der allgemeinen Risiken erhalten. Dies ist wichtig für Personen, die aus Richtliniensicht Teil des Genehmigungsprozesses sind.

Anforderung 11.1

Implementieren Sie Prozesse, um vierteljährlich auf das Vorhandensein von Funkzugriffspunkten (802.11) zu testen und alle autorisierten und nicht autorisierten Funkzugriffspunkte zu ermitteln.

Externe Netzwerke werden in dieser Dokumentation nicht behandelt und müssen separat ausgewertet werden.

Ihre Zuständigkeiten

Diese Architektur und ihre Implementierung sind nicht für die Durchführung von lokalen oder unternehmensinternen Netzwerk-zu-Cloud-Transaktionen über Drahtlosverbindungen konzipiert. Informationen zu den zu berücksichtigenden Punkten finden Sie im Leitfaden zum offiziellen PCI-DSS 3.2.1-Standard.

Anforderung 11.2

Führen Sie interne und externe Überprüfungen von Netzwerksicherheitsrisiken mindestens vierteljährlich und nach erheblichen Netzwerkänderungen aus, z. B.:

- Installationen neuer Systemkomponenten

- Änderungen in der Netzwerktopologie

- Änderungen an Firewallregeln

- Produktupgrades

Weitere Informationen finden Sie im Dokument zu zertifizierten Prüfanbietern für den Datensicherheitsstandard der Zahlungskartenbranche (Payment Card Industry, PCI).

Ihre Zuständigkeiten

Richten Sie einen Prozess zur Überprüfung auf Änderungen am AKS-Cluster, an der Netzwerkkonfiguration, an Containerregistrierungen und an anderen Komponenten der Architektur ein.

Im Falle von Netzwerkänderungen muss durch den Prozess bewertet werden, ob eine Überprüfung erforderlich ist. Beispiele wären etwa: Ist der Cluster jetzt für das öffentliche Internet verfügbar? Sind die neuen Firewallregeln übermäßig freizügig? Gibt es innerhalb des Clusters Sicherheitslücken beim Datenfluss zwischen den Pods?

Erstellen Sie eine klare und abgesprochene Definition wichtiger Änderungen im Zusammenhang mit Ihrer Infrastruktur. Beispiele:

- Konfiguration von NSG- oder Azure Firewall-Regeln

- Virtuelles Netzwerk über Peerings

- DNS-Einstellungen

- Azure Private Link-Konfigurationen

- Andere Netzwerkkomponenten

GILT FÜR 11.2.1

Die vierteljährliche Überprüfung auf Sicherheitsrisiken muss von erfahrenen Mitarbeitern durchgeführt werden, die im Detail mit den Konzepten von Azure- und Kubernetes-Netzwerken vertraut sind. Ordnen Sie die Ergebnisse der Anforderung 6.1 mit Schweregraden zu, und behandeln Sie Elemente mit hoher Priorität. Führen Sie die Überprüfungen im Falle von erheblichen Änderungen bereits vor der geplanten vierteljährlichen Überprüfung durch. Dadurch können Sie neue Sicherheitsrisiken erkennen und Probleme proaktiv beheben.

Diese Überprüfung muss auch clusterinterne Netzwerke (Pod-zu-Pod) enthalten.

GILT FÜR 11.2.2

Wählen Sie einen zertifizierten Prüfanbieter (Approved Scanning Vendor, ASV) aus, der über umfassende Erfahrung mit Azure-Netzwerken und Kubernetes verfügt. Dadurch erhält die vorgeschlagene Korrektur die nötige Tiefe und Spezifität.

Anforderung 11.3

Implementieren Sie eine Methodik für Penetrationstests mit den folgenden Eigenschaften:

- Basiert auf branchenweit bewährten Penetrationstestmethoden (z. B. NIST SP800-115).

- Umfasst Themen für den gesamten CDE-Umkreis und kritische Systeme.

- Umfasst Tests, die sowohl innerhalb des Netzwerks als auch außerhalb durchgeführt werden.

- Umfasst Tests zur Bewertung von Steuereinrichtungen zur Segmentierung und Verkleinerung des Gültigkeitsbereichs.

- Definiert Penetrationstests in der Anwendungsschicht, die sich mindestens auf die in Anforderung 6.5 aufgelisteten Sicherheitsrisiken erstrecken.

- Definiert Penetrationstests in der Vermittlungsschicht, die sich auf Netzwerkfunktionen unterstützende Komponenten sowie Betriebssysteme erstrecken.

- Umfasst Prüfung und Einschätzungen von Bedrohungen und Sicherheitsrisiken, die in den letzten 12 Monaten aufgetreten sind.

- Gibt die Aufbewahrung der Ergebnisse von Penetrationstests und Korrekturaktivitäten an.

Ihre Zuständigkeiten

Führen Sie Penetrationstests durch, um Sicherheitslücken zu finden, indem Sie Informationen sammeln, Sicherheitslücken analysieren und Berichte erstellen. Orientieren Sie sich am besten an den Branchenrichtlinien des Ausführungsstandards für Penetrationstests (Penetration Testing Execution Standard, PTES), um gängige Szenarien zu behandeln und sich über die Aktivitäten zu informieren, die zum Erstellen einer Baseline erforderlich sind.

Die Person, die den Penetrationstest durchführt, sollte im Detail mit lokalen Netzwerken und Azure-Netzwerken vertraut sein, um eine umfassende Abdeckung der jährlichen Segmentierungstests zu gewährleisten. Erweitern Sie die Testmethodik auf clusterinterne Netzwerke. Diese Person benötigt fundierte Kenntnisse im Zusammenhang mit Kubernetes-Netzwerkkonzepten.

Die Tests müssen die Anwendung und die Datenebenen abdecken, die in der CDE ausgeführt werden.

Bei einer Penetrationstestübung benötigen die Praktiker unter Umständen Zugriff auf vertrauliche Daten für die gesamte Organisation. Befolgen Sie die Einsatzregeln für Penetrationstests (Rules of Engagement), um sicherzustellen, dass der Zugriff und die Absicht nicht missbraucht werden. Anleitungen zum Planen und Ausführen simulierter Angriffe finden Sie unter Penetrationstests – Rules of Engagement (Einsatzregeln für Penetrationstests).

Anforderung 11.4

Verwenden Sie Intrusion-Detection- und/oder Eindringschutztechniken, um Eindringversuche in das Netzwerk zu erkennen bzw. zu verhindern. Überwachen Sie den gesamten Datenverkehr an den Grenzen der Datenumgebung des Karteninhabers und an kritischen Punkten in der Datenumgebung des Karteninhabers. Benachrichtigen Sie das Personal bei vermuteten Kompromittierungen.

Ihre Zuständigkeiten

Schützen Sie den AKS-Cluster, indem Sie eingehenden Datenverkehr mithilfe einer Web Application Firewall (WAF) untersuchen. In dieser Architektur werden Eindringversuche durch Azure Application Gateway mit integrierter WAF verhindert. Verwenden Sie den Präventionsmodus, um die erkannten Eindringversuche und Angriffe aktiv zu blockieren. Verwenden Sie nicht nur den Erkennungsmodus. Weitere Informationen finden Sie unter Best Practices für Netzwerkkonnektivität und Sicherheit in Azure Kubernetes Service (AKS).

Eine alternative Option ist die Verwendung von Intrusion-Detection- und/oder Eindringschutzfunktionen in Azure Firewall Premium. Weitere Informationen finden Sie unter IDPS.

Eine weitere Option ist das Aktivieren von Azure Monitor Network Insights, das Zugriff auf Netzwerküberwachungsfunktionen wie Verbindungsmonitor, Datenflussprotokolle für Netzwerksicherheitsgruppen (NSGs) und Traffic Analytics bietet.

Aktivieren Sie Microsoft Defender-Pläne für verschiedene Komponenten der CDE. Wenn also beispielsweise Azure SQL zum Speichern von Karteninhaberdaten verwendet wird, sorgt Microsoft Defender für SQL für die Erkennung von Eindringversuchen auf Datenebene.

Fassen Sie außerdem NSG-Datenflussprotokolle in einer zentralen SIEM-Lösung wie Microsoft Azure Sentinel zusammen, um Anomalien in Datenverkehrsmustern zu erkennen. In dieser Referenzimplementierung werden Protokolle im reinen Anfügemodus verwendet, was die Änderungsnachverfolgung für Überwachungsprotokolle minimiert. Protokolle, die zur langfristigen Speicherung an externe Senken gesendet werden, dürfen jedoch nicht geändert werden. Für sie muss der WORM-Ansatz (Write Once, Read Many) verwendet werden. Stellen Sie sicher, dass die Lösung für die Dateiintegritätsüberwachung (File Integrity Monitoring, FIM) diese externen Entitäten abdeckt, um Änderungen zu erkennen.

Anforderung 11.5

Stellen Sie eine Lösung für die Änderungsnachverfolgung (z. B. eine Lösung zur Überwachung der Dateiintegrität) bereit, um Mitarbeiter bei nicht autorisierten Änderungen kritischer Systemdateien, Konfigurationsdateien oder Inhaltsdateien zu warnen. Konfigurieren Sie das Produkt so, dass Vergleiche kritischer Dateien mindestens wöchentlich durchgeführt werden.

Ihre Zuständigkeiten

Führen Sie in Ihrem Cluster eine Lösung für die Dateiintegritätsüberwachung (File Integrity Monitoring, FIM) in Kombination mit einem Kubernetes-fähigen Sicherheitsagent aus, um Zugriffe auf Datei- und Systemebene zu erkennen, die Änderungen auf Knotenebene zur Folge haben können. Informieren Sie sich vor der Wahl einer FIM-Lösung ausführlich über die Features und den Umfang der Erkennung. Erwägen Sie die Verwendung einer Software, die von vertrauenswürdigen Anbietern entwickelt wurde.

Wichtig

Die Referenzimplementierung enthält eine DaemonSet-Platzhalterbereitstellung für die Ausführung des Antischadsoftware-Agents einer FIM-Lösung. Der Agent wird auf jedem virtuellen Knotencomputer im Cluster ausgeführt. Platzieren Sie die Antischadsoftware Ihrer Wahl in dieser Bereitstellung.

Überprüfen Sie alle Standardeinstellungen des FIM-Tools, um sicherzustellen, dass durch die Werte die abzudeckenden Szenarien erkannt werden, und passen Sie die Einstellungen entsprechend an.

Ermöglichen Sie der Lösung das Senden von Protokollen an Ihre Überwachungs- oder SIEM-Lösung zu senden, damit Warnungen generiert werden können. Achten Sie auf Protokollschemaänderungen, da ansonsten unter Umständen kritische Warnungen verpasst werden.

Für alle anderen Computeressourcen in der CDE muss die Änderungsnachverfolgung aktiviert sein.

Anforderung 11.6

Stellen Sie sicher, dass Sicherheitsrichtlinien und Betriebsverfahren für Sicherheitsüberwachung und -tests dokumentiert und verwendet werden sowie allen beteiligten Parteien bekannt sind.

Ihre Zuständigkeiten

Es ist wichtig, dass Sie eine umfassende Dokumentation zu den Prozessen und Richtlinien führen. Dokumentieren Sie die erzwungenen Richtlinien. Schließen Sie im Zuge Ihrer Testaktivitäten den Überprüfungsrhythmus und die Überprüfungskriterien ein. Stellen Sie sicher, dass das Team mit den Aspekten von Penetrationstests vertraut ist. Erstellen Sie einen dokumentierten Aktionsplan für die Behandlung der gefundenen Risiken.

Dies ist wichtig für Personen, die aus Richtliniensicht Teil des Genehmigungsprozesses sind.

Nächste Schritte

Verwalten Sie eine Richtlinie, die die Informationssicherheit für alle Mitarbeiter regelt.