In diesem Artikel erfahren Sie mehr über Entwurfsprinzipien und Abhängigkeiten für ein Szenario mit bedingtem Zugriff, das auf Zero Trust basiert.

Designprinzipien

Wir beginnen mit einigen Designprinzipien.

Bedingter Zugriff als Zero Trust-Richtlinienmodul

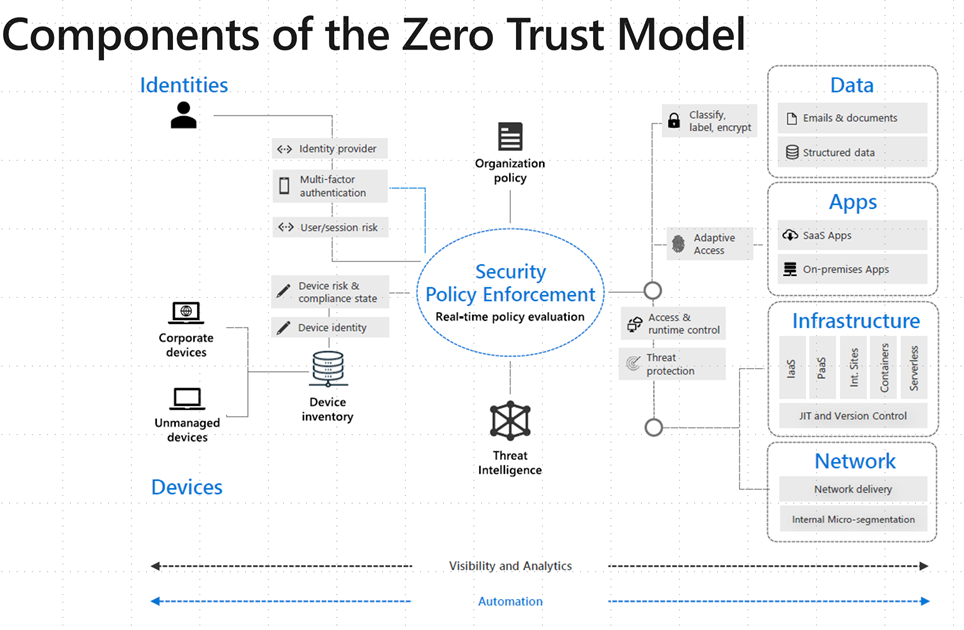

Der Microsoft-Ansatz für Zero Trust umfasst bedingten Zugriff als Hauptrichtlinienmodul. Hier ist eine Übersicht über diesen Ansatz:

Laden Sie eine SVG-Datei dieser Architektur herunter.

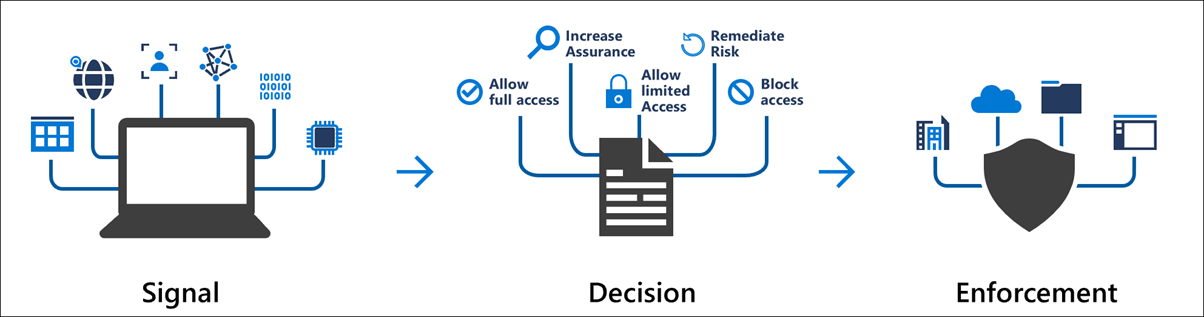

Bedingter Zugriff wird als Richtlinienmodul für eine Zero Trust-Architektur verwendet, die sowohl Richtliniendefinitionen als auch Richtlinienerzwingung abdeckt. Basierend auf verschiedenen Signalen oder Bedingungen kann bedingter Zugriff auf Ressourcen wie hier gezeigt blockieren oder eingeschränkten Zugriff auf Ressourcen gewähren:

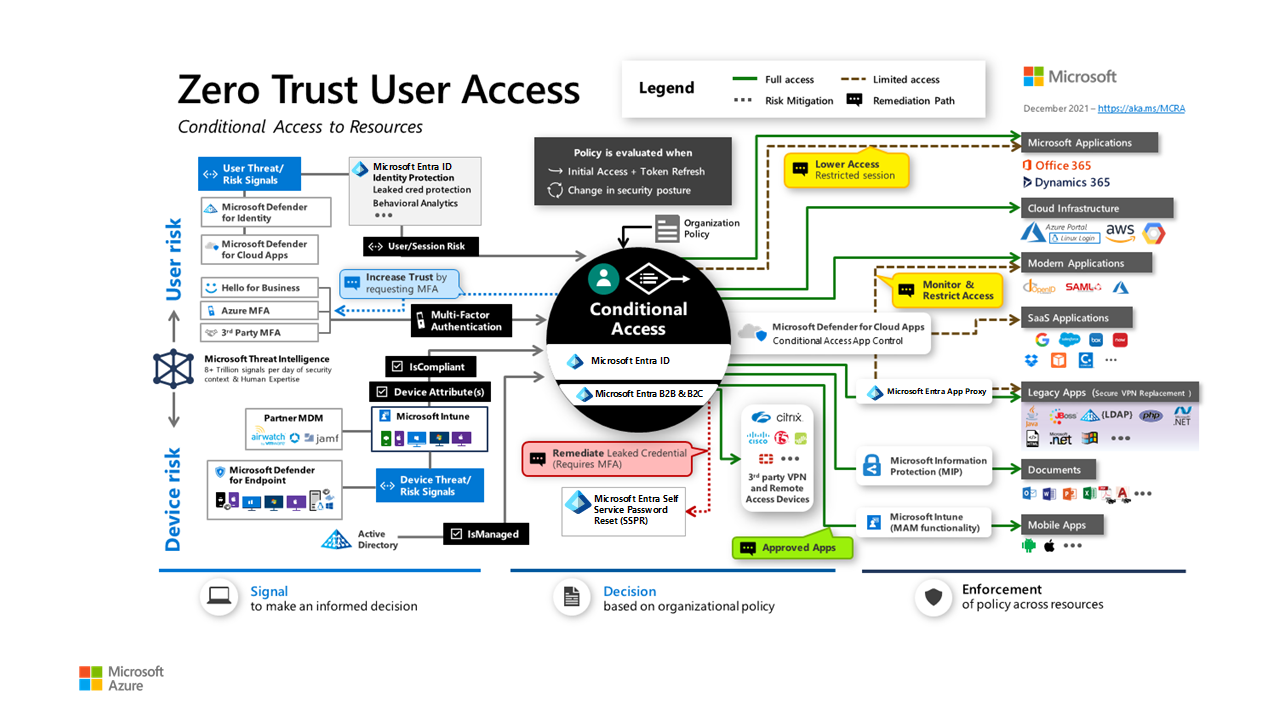

Hier ist eine detailliertere Ansicht der Elemente des bedingten Zugriffs und dessen Inhalt:

Dieses Diagramm zeigt bedingten Zugriff und verwandte Elemente, die den Benutzerzugriff auf Ressourcen schützen können, im Gegensatz zu nicht interaktivem oder nicht menschlichem Zugriff. Das folgende Diagramm beschreibt beide Identitätstypen.

Der bedingte Zugriff konzentriert sich hauptsächlich auf den Schutz des Zugriffs von interaktiven Menschen auf Ressourcen. Da die Anzahl der nicht menschlichen Identitäten wächst, muss auch der Zugriff von diesen berücksichtigt werden. Microsoft bietet zwei Features im Zusammenhang mit dem Schutz des Zugriffs auf und vor Workloadidentitäten.

- Schützen des Zugriffs auf Anwendungen, die durch eine Workloadidentität dargestellt werden, die nicht im Microsoft Entra-Portal für bedingten Zugriff ausgewählt werden kann. Diese Option wird mithilfe von Sicherheitsattributen unterstützt. Das Zuweisen eines Sicherheitsattributes zu Workloadidentitäten und die Auswahl dieser im Microsoft Entra Conditional Access-Portal ist Teil der Microsoft Entra ID P1-Lizenz.

- Schützen des Zugriffs auf Ressourcen, die von Workloadidentitäten initiiert werden (Dienstprinzipale). Eine neue Funktion "Microsoft Entra Workload Identities" wird in einer separaten Lizenz angeboten, die dieses Szenario unterstützt. Sie umfasst die Lebenszyklusverwaltung von Workloadidentitäten, einschließlich des Schutzes des Zugriffs auf Ressourcen mit bedingtem Zugriff.

Enterprise-Zugriffsmodell

Microsoft hat zuvor Anleitungen und Prinzipien für den Zugriff auf lokale Ressourcen basierend auf einem Ebenenmodell bereitgestellt:

- Stufe 0: Domänencontroller, Public Key-Infrastruktur (PKI), Active Directory-Verbunddienste (AD FS)-Server und Verwaltungslösungen, die diese Server verwalten

- Ebene 1: Server, die Anwendungen hosten

- Stufe 2: Clientgeräte

Dieses Modell ist weiterhin für lokale Ressourcen relevant. Um den Zugriff auf Ressourcen in der Cloud zu schützen, empfiehlt Microsoft eine Strategie zur Zugriffssteuerung, die:

- Ist umfassend und konsistent.

- Wendet die Sicherheitsgrundsätze im gesamten Technologiestapel streng an.

- Ist flexibel genug, um die Anforderungen Ihrer Organisation zu erfüllen.

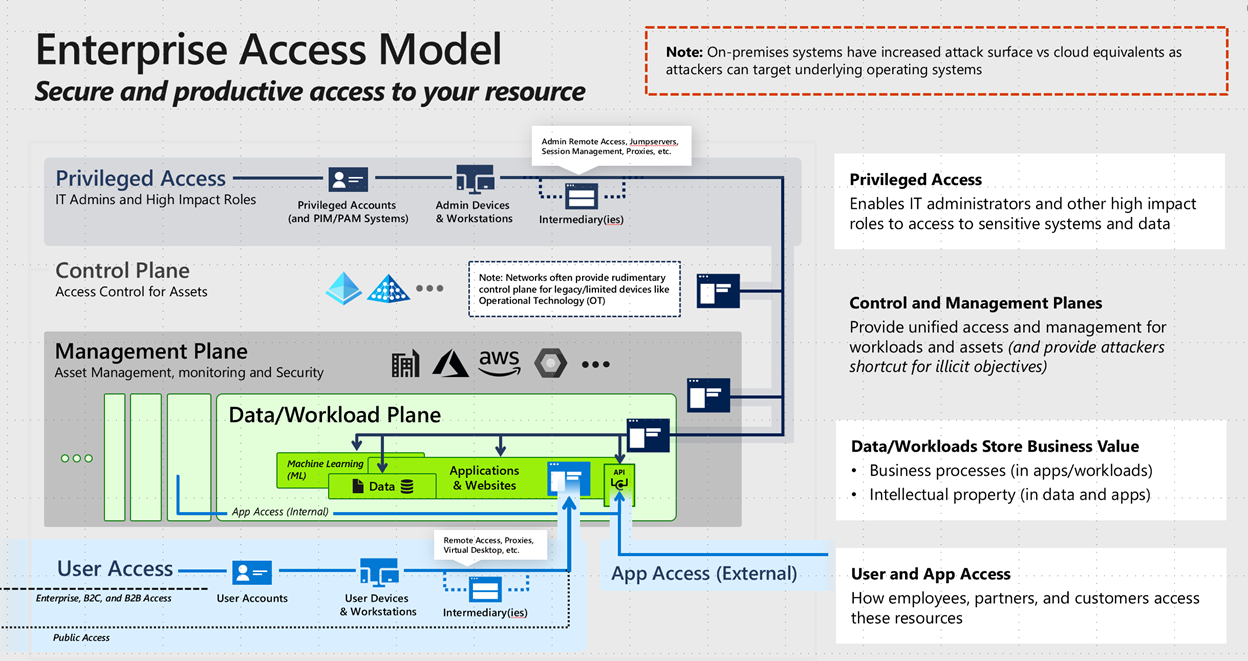

Basierend auf diesen Prinzipien hat Microsoft das folgende Unternehmenszugriffsmodell erstellt:

Das Enterprise-Zugriffsmodell ersetzt das Legacyebenenmodell, das sich auf die nicht autorisierte Eskalation von Berechtigungen in einer lokalen Windows Server Active Directory-Umgebung konzentriert. Im neuen Modell erweitert sich Stufe 0 um die Steuerungsebene, Stufe 1 besteht aus der Verwaltungs- und Datenebene, und Stufe 2 deckt den Benutzer- und App-Zugriff ab.

Microsoft empfiehlt, die Steuerung und Verwaltung in Clouddienste zu verschieben, die bedingten Zugriff als Hauptsteuerungsebene und Richtlinienmodul verwenden und somit den Zugriff definieren und erzwingen.

Sie können das Microsoft Entra-Richtlinienmodul für bedingten Zugriff auf andere Richtlinienerzwingungspunkte erweitern, einschließlich:

- Moderne Anwendungen: Anwendungen, die moderne Authentifizierungsprotokolle verwenden.

- Legacyanwendungen: Über den Microsoft Entra-Anwendungsproxy.

- VPN- und Remotezugriffslösungen: Lösungen wie Microsoft Always On VPN, Cisco AnyConnect, Palo Alto Networks, F5, Fortinet, Citrix und Zscaler.

- Dokumente, E-Mails und andere Dateien: Über Microsoft Information Protection.

- SaaS-Anwendungen.

- Anwendungen, die in anderen Clouds ausgeführt werden, z. B. AWS oder Google Cloud (basierend auf Partnerverbund).

Prinzipien von Zero Trust

Die drei wichtigsten Zero Trust-Prinzipien, die Microsoft definiert, scheinen zu verstehen, insbesondere von Sicherheitsabteilungen. Manchmal wird jedoch die Bedeutung der Benutzerfreundlichkeit beim Entwurf von Zero Trust-Lösungen übersehen.

Nutzbarkeit sollte immer als implizites Prinzip betrachtet werden.

Prinzipien des bedingten Zugriffs

Basierend auf den vorstehenden Informationen finden Sie hier eine Zusammenfassung der vorgeschlagenen Prinzipien. Microsoft empfiehlt, ein Zugriffsmodell basierend auf bedingtem Zugriff zu erstellen, das den drei hauptprinzipien von Microsoft Zero Trust entspricht:

Explizit überprüfen

- Verschieben Sie die Steuerebene in die Cloud. Integrieren Sie Apps mit Microsoft Entra-ID, und schützen Sie sie mithilfe des bedingten Zugriffs.

- Berücksichtigen Sie alle Clients als extern.

Verwenden des am wenigsten privilegierten Zugriffs

- Bewerten des Zugriffs basierend auf Compliance und Risiko, einschließlich Benutzerrisiko, Anmelderisiko und Geräterisiko.

- Verwenden Sie diese Zugriffsprioritäten:

- Greifen Sie direkt auf die Ressource zu, indem Sie den bedingten Zugriff zum Schutz verwenden.

- Veröffentlichen Des Zugriffs auf die Ressource mithilfe des Microsoft Entra-Anwendungsproxys mithilfe des bedingten Zugriffs zum Schutz.

- Verwenden Sie bedingten Zugriff – basierendes VPN, um auf die Ressource zuzugreifen. Einschränken des Zugriffs auf die Ebene der App oder des DNS-Namens.

Annehmen von Sicherheitsverletzungen

- Segment-Netzwerkinfrastruktur.

- Minimieren Sie die Nutzung von Unternehmens-PKI.

- Migrieren Sie einmaliges Anmelden (Single Sign-On, SSO) von AD FS zu Kennworthashsynchronisierung (Password Hash Synchronization, PHS).

- Minimieren Sie Abhängigkeiten von DCs mithilfe von Kerberos-KDC in Microsoft Entra ID.

- Verschieben Sie die Verwaltungsebene in die Cloud. Verwalten Sie Geräte mithilfe von Microsoft Endpoint Manager.

Im Folgenden finden Sie einige detailliertere Prinzipien und empfohlene Methoden für bedingten Zugriff:

- Anwenden von Zero Trust-Prinzipien auf bedingten Zugriff.

- Verwenden Sie den Modus "Nur Bericht", bevor Sie eine Richtlinie in die Produktion einfügen.

- Testen Sie sowohl positive als auch negative Szenarien.

- Verwenden Sie die Änderungs- und Überarbeitungskontrolle für Richtlinien für bedingten Zugriff.

- Automatisieren Sie die Verwaltung von Richtlinien für bedingten Zugriff mithilfe von Tools wie Azure DevOps/ GitHub oder Azure Logic Apps.

- Verwenden Sie den Blockmodus nur für den allgemeinen Zugriff, wenn und wo Sie dies benötigen.

- Stellen Sie sicher, dass alle Anwendungen und Ihre Plattform geschützt sind. Bedingter Zugriff hat keine implizite "Alle verweigern".

- Schützen Sie privilegierte Benutzer in allen rollenbasierten Zugriffssteuerungssystemen (RBAC) von Microsoft 365.

- Kennwortänderung und mehrstufige Authentifizierung für Benutzer mit hohem Risiko und Anmeldungen erforderlich (durch Anmeldehäufigkeit erzwungen).

- Zugriff von Geräten mit hohem Risiko einschränken. Verwenden Sie eine Intune-Compliancerichtlinie mit einer Complianceüberprüfung im bedingten Zugriff.

- Schützen Sie privilegierte Systeme, z. B. den Zugriff auf die Administratorportale für Office 365, Azure, AWS und Google Cloud.

- Verhindern sie dauerhafte Browsersitzungen für Administratoren und auf nicht vertrauenswürdigen Geräten.

- Blockieren der Legacyauthentifizierung.

- Zugriff von unbekannten oder nicht unterstützten Geräteplattformen einschränken.

- Fordern Sie nach Möglichkeit kompatibles Gerät für den Zugriff auf Ressourcen an.

- Einschränken der Registrierung von starken Anmeldeinformationen.

- Erwägen Sie die Verwendung einer Standardsitzungsrichtlinie, mit der Sitzungen fortgesetzt werden können, wenn ein Ausfall auftritt, wenn die entsprechenden Bedingungen vor dem Ausfall erfüllt wurden.

Designabhängigkeiten und zugehörige Technologien

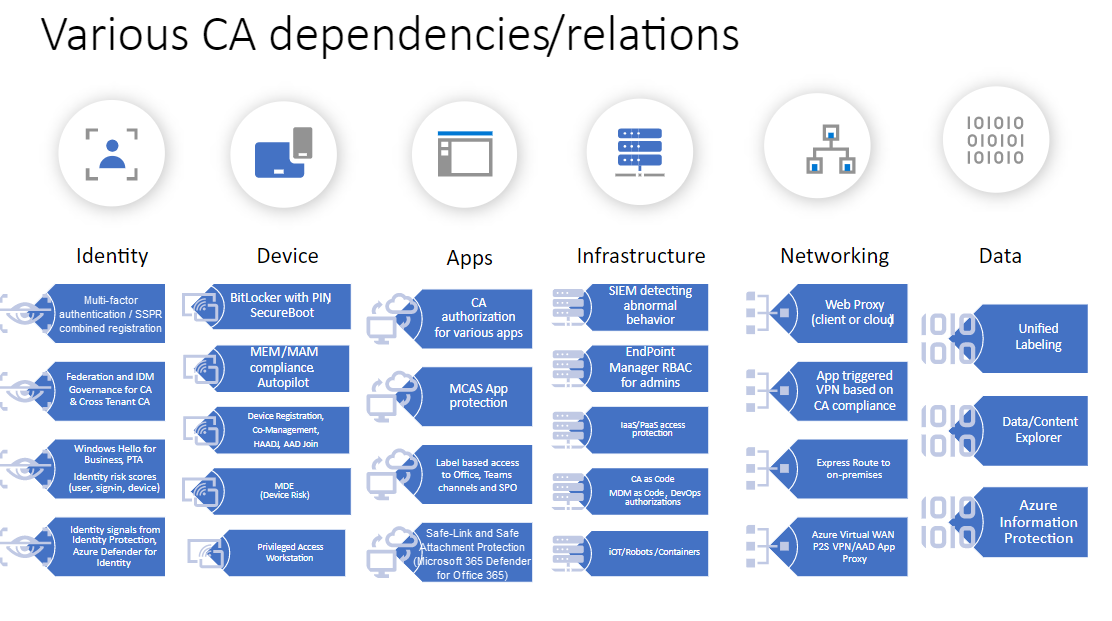

Das folgende Diagramm zeigt Abhängigkeiten und verwandte Technologien. Einige der Technologien sind Voraussetzungen für bedingten Zugriff. Andere hängen vom bedingten Zugriff ab. Der in diesem Dokument beschriebene Entwurf konzentriert sich hauptsächlich auf bedingten Zugriff und nicht auf die zugehörigen Technologien.

Leitfaden für bedingten Zugriff

Weitere Informationen finden Sie unter Design für bedingten Zugriff basierend auf Zero Trust und Personas.

Beitragende

Dieser Artikel wird von Microsoft verwaltet. Sie wurde ursprünglich von den folgenden Mitwirkenden verfasst.

Hauptautor:

- Claus Jespersen | Principal Consultant ID&Sek.

Um nicht öffentliche LinkedIn-Profile anzuzeigen, melden Sie sich bei LinkedIn an.