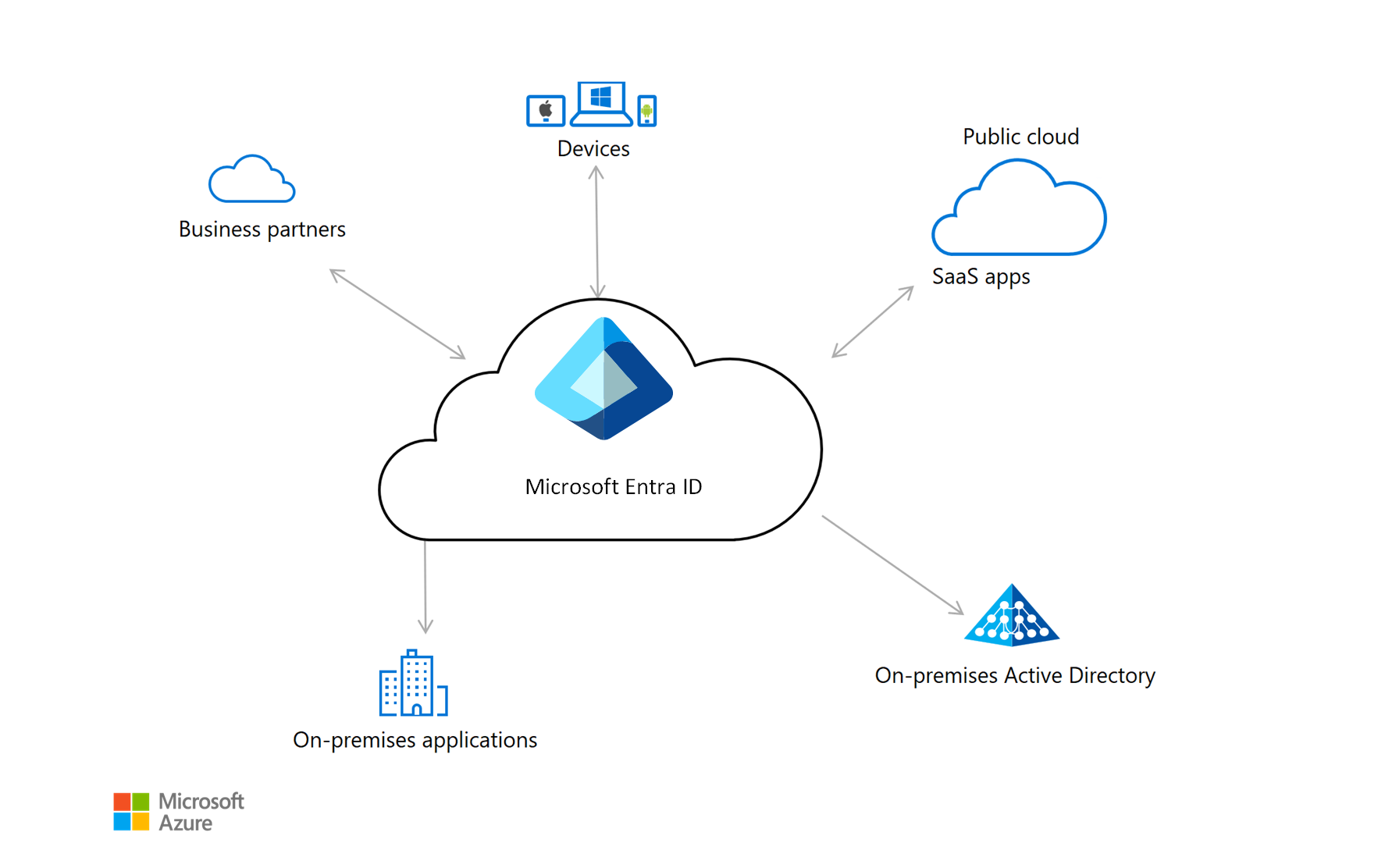

IAM-Architekturen (Identity & Access Management) bieten Frameworks zum Schutz von Daten und Ressourcen. Interne Netzwerke richten Sicherheitsgrenzen in lokalen Systemen ein. In Cloudumgebungen reichen Umkreisnetzwerke und Firewalls nicht aus, um den Zugriff auf Apps und Daten zu verwalten. Stattdessen nutzen öffentliche Cloudsysteme Identitätslösungen für die Begrenzungssicherheit.

Eine Identitätslösung steuert den Zugriff auf die Apps und Daten einer Organisation. Benutzer*innen, Geräte und Anwendungen verfügen über Identitäten. IAM-Komponenten unterstützen die Authentifizierung und Autorisierung dieser und anderer Identitäten. Der Prozess der Authentifizierung steuert, wer oder was ein Konto verwendet. Die Autorisierung steuert, welche Aktionen Benutzer*innen in Anwendungen ausführen können.

Unabhängig davon, ob Sie gerade erst mit der Bewertung von Identitätslösungen beginnen oder Ihre aktuelle Implementierung erweitern möchten, bietet Azure viele Optionen. Ein Beispiel ist Microsoft Entra ID, ein Clouddienst, der Funktionen zur Identitätsverwaltung und Zugriffssteuerung bereitstellt. Um sich für eine Lösung zu entscheiden, informieren Sie sich zunächst über diesen Dienst und andere Azure-Komponenten, -Tools und -Referenzarchitekturen.

Einführung in die Identitätsverwaltung in Azure

Wenn Sie noch keine Erfahrung mit IAM haben, beginnen Sie am besten mit Microsoft Learn. Diese kostenlose Onlineplattform bietet Videos, Tutorials und praktisches Training für verschiedene Produkte und Dienste.

Die folgenden Ressourcen helfen Ihnen, die grundlegenden Konzepte des IAM zu erlernen.

Lernpfade

- Grundlagen zu Microsoft-Sicherheit, -Compliance und -Identität: Beschreiben der Funktionen von Microsoft Identity & Access Management-Lösungen

- Implementieren von Microsoft Identitäten – Associate

- SC-300: Implementieren einer Lösung für die Identitätsverwaltung

- MS-500 Teil 1: Implementieren und Verwalten von Identität und Zugriff

Module

Pfad zur Produktion

Nachdem Sie die Grundlagen der Identitätsverwaltung behandelt haben, besteht der nächste Schritt darin, Ihre Lösung zu entwickeln.

Entwurf

Informationen zu den Optionen für Identitätslösungen finden Sie in den folgenden Ressourcen:

Einen Vergleich von drei Diensten, die Zugriff auf eine zentrale Identität bieten, finden Sie unter Vergleichen von selbstverwalteten Active Directory Domain Services, Microsoft Entra ID und verwalteten Microsoft Entra Domain Services.

Informationen zum Zuordnen von Abrechnungsangeboten zu einem Microsoft Entra-Mandanten finden Sie unter Azure-Abrechnungsangebote und Active Directory-Mandanten.

Unter Entwurfsbereich für die Azure-Identitäts- und Zugriffsverwaltung erfahren Sie, wie Sie die Optionen für eine Identitäts- und Zugriffsgrundlage auswerten.

Weitere Informationen zum Organisieren von Ressourcen, die Sie in der Cloud bereitstellen, finden Sie unter Ressourcenorganisation.

Im Artikel Wählen der richtigen Authentifizierungsmethode für Ihre Microsoft Entra-Hybrididentitätslösung finden Sie einen Vergleich verschiedener Authentifizierungsoptionen.

Eine umfassende Hybrididentitätslösung finden Sie unter So stellt Microsoft Entra ID die über die Cloud gesteuerte Verwaltung für lokale Workloads bereit.

Informationen dazu, wie Microsoft Entra Connect Ihre lokalen Verzeichnisse mit Microsoft Entra ID integriert, finden Sie unter Was ist Microsoft Entra Connect?.

Implementierung

Wenn Sie sich für einen Ansatz entschieden haben, folgt die Implementierung. Bereitstellungsempfehlungen finden Sie in den folgenden Ressourcen:

Eine Reihe von Artikeln und Codebeispielen für eine Lösung mit mehreren Mandanten finden Sie unter Identitätsverwaltung in mehrinstanzenfähigen Anwendungen.

Informationen zum Bereitstellen von Microsoft Entra ID finden Sie in den folgenden Ressourcen:

Informationen zur Verwendung der Microsoft Entra-ID zum Sichern einer einzelseitigen Anwendung finden Sie in den Lernprogrammen unter Registrieren einer Einzelseitenanwendung mit der Microsoft Identity Platform.

Bewährte Methoden

Mit Funktionen wie Automatisierung, Self-Service und einmaligem Anmelden kann Microsoft Entra ID die Produktivität steigern. Allgemeine Informationen zur Verwendung dieses Diensts finden Sie unter In vier Schritten zu einem sicheren Identitätsfundament mit Microsoft Entra ID.

Um zu überprüfen, ob Ihre Microsoft Entra-Implementierung der Version 2.0 des Azure-Sicherheitsvergleichstests entspricht, lesen Sie den Artikel Azure-Sicherheitsbaseline für Microsoft Entra ID.

Einige Lösungen verwenden private Endpunkte in Mandanten, um eine Verbindung mit Azure-Diensten herzustellen. Richtlinien für Sicherheitsprobleme in Bezug auf private Endpunkte finden Sie unter Einschränken mandantenübergreifender Verbindungen mit privaten Endpunkten in Azure.

Empfehlungen für die folgenden Szenarios finden Sie unter Integrieren lokaler AD-Domänen in Microsoft Entra ID:

- Erteilen des Zugriffs auf Ihre Azure-Web-Apps für Remotebenutzer*innen Ihrer Organisation

- Implementieren von Self-Service-Funktionen für Endbenutzer*innen

- Verwenden eines lokalen Netzwerks und eines virtuellen Netzwerks, die nicht über einen VPN-Tunnel (virtuelles privates Netzwerk) oder eine ExpressRoute-Verbindung verbunden sind

Allgemeine Informationen und Richtlinien zum Migrieren von Anwendungen zu Microsoft Entra ID finden Sie in den folgenden Artikeln:

Sammlung von Basisimplementierungen

Diese Referenzarchitekturen bieten Baselineimplementierungen für verschiedene Szenarios:

- Erstellen einer AD DS-Ressourcengesamtstruktur in Azure

- Bereitstellen von AD DS in einem virtuellen Azure-Netzwerk

- Erweitern einer lokalen AD FS-Instanz auf Azure

Auf dem neuesten Stand bei der Identitätsverwaltung

Es werden fortlaufend Verbesserungen an Microsoft Entra ID vorgenommen.

- Informationen zu aktuellen Entwicklungen finden Sie unter Neuerungen in Microsoft Entra ID.

- Unter Azure-Updates finden Sie eine Roadmap mit neuen wichtigen Features und Diensten.

Zusätzliche Ressourcen

Die folgenden Ressourcen enthalten praktische Empfehlungen und Informationen für bestimmte Szenarios.

Microsoft Entra ID in Schulungsumgebungen

- Einführung in Microsoft Entra-Mandanten

- Entwerfen einer multi-directory-Architektur für große Institutionen

- Entwerfen der Mandantenkonfiguration

- Entwerfen von Authentifizierungs- und Anmeldeinformationsstrategien

- Entwerfen einer Strategie für Konten

- Entwerfen der Identity Governance

- Aktualisierte Anleitung für die Microsoft 365-EDU-Bereitstellung während der COVID-19-Pandemie