In diesem Leitfaden wird beschrieben, wie Sicherheitslösungen von Microsoft dabei helfen können, den AWS-Kontozugriff (Amazon Web Services) und AWS-Umgebungen zu schützen.

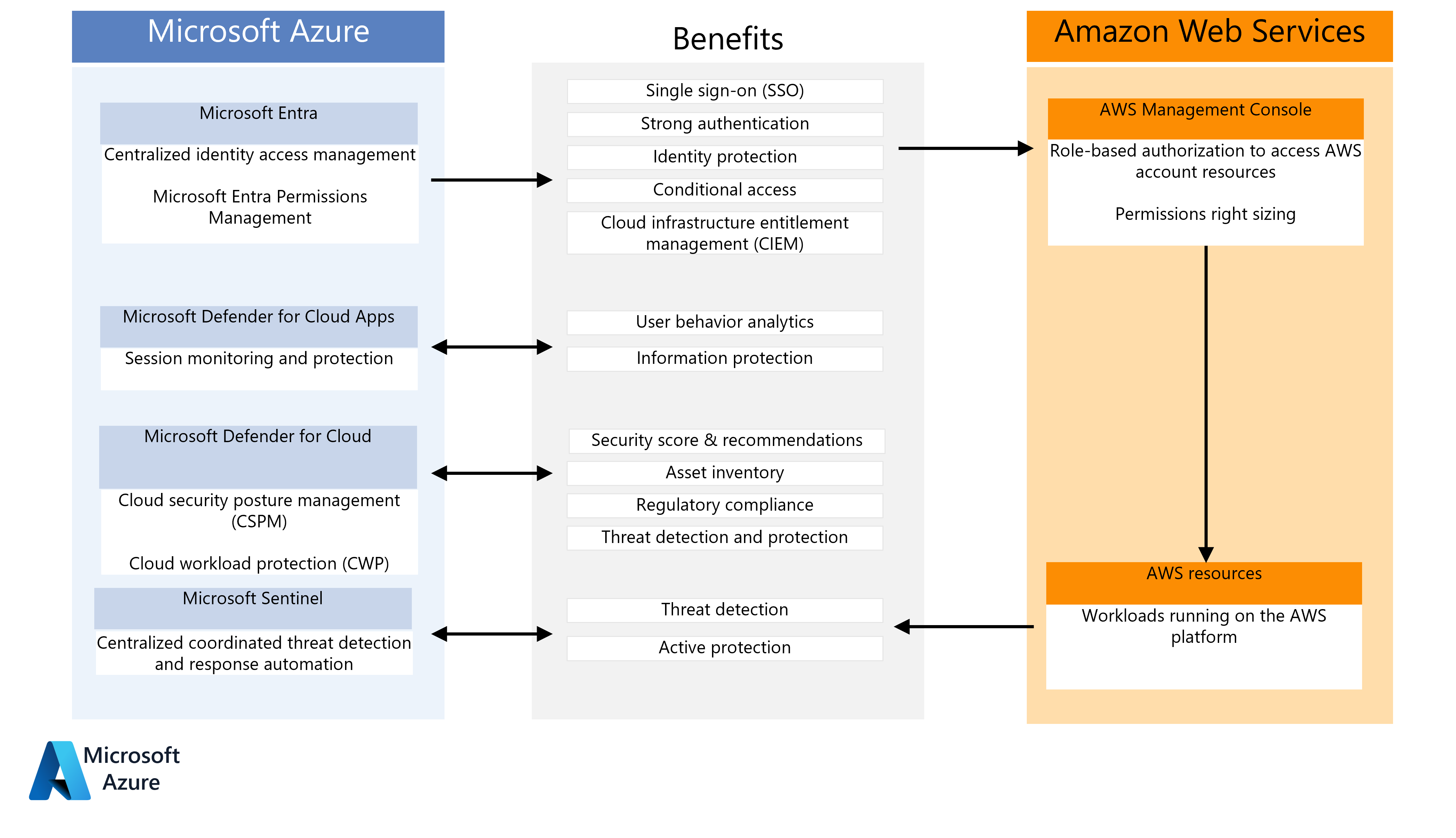

Das folgende Diagramm fasst zusammen, wie AWS-Installationen von wichtigen Microsoft-Sicherheitskomponenten profitieren können:

Laden Sie eine PowerPoint-Datei dieses Diagramms herunter.

Microsoft Entra

Zentralisierte Identitäts- und Zugriffsverwaltung

Microsoft Entra ID ist eine umfassende cloudbasierte und zentralisierte Identitäts- und Zugriffsverwaltungslösung, die zum Schutz von AWS-Konten und -Umgebungen beitragen kann.

Microsoft Entra ID bietet eine starke SSO-Authentifizierung für fast jede App oder Plattform (einschließlich AWS), die gängige Webauthentifizierungsstandards einhält. AWS-Konten, die unternehmenskritische Workloads und hochgradig vertrauliche Informationen unterstützen, benötigen starken Identitätsschutz und strenge Zugriffssteuerung. Die AWS-Identitätsverwaltung wird verbessert, wenn Sie sie mit Microsoft Entra ID kombinieren.

AWS-Organisationen, die Microsoft Entra ID für Microsoft 365 oder den Identitäts- und Zugriffsschutz für Hybrid Cloud verwenden, können schnell und einfach Microsoft Entra ID für AWS-Konten bereitstellen, oft ohne dass dadurch zusätzliche Kosten entstehen. Microsoft Entra ID bietet mehrere Möglichkeiten für die direkte Integration mit AWS:

Integration in AWS IAM Identity Center für höhere Sicherheit, verbesserte Benutzererfahrung, zentrale Zugriffssteuerung und SSO in älteren, herkömmlichen und modernen Authentifizierungslösungen.

Microsoft Entra-Multi-Faktor-Authentifizierung, einschließlich der Integration in mehrere Drittanbieterlösungen von Microsoft Intelligent Security Association-Partnern.

Leistungsstarke Features für bedingten Zugriff für starke Authentifizierung und strikte Governance: Microsoft Entra ID verwendet Richtlinien für den bedingten Zugriff und risikobasierte Bewertungen, um den Benutzerzugriff auf die AWS Verwaltungskonsole und AWS-Ressourcen zu authentifizieren und zu autorisieren.

Verbesserter Schutz vor identitätsbasierten Angriffen über Echtzeiterkennung und -behebung von Risikoanmeldungen und ungewöhnlichem Benutzerverhalten.

Privileged Identity Management (PIM) zum Aktivieren der JIT-Bereitstellung (Just-In-Time) für spezifische Ressourcen. Sie können PIM auf eine beliebige delegierte Berechtigung erweitern, indem Sie den Zugriff auf benutzerdefinierte Gruppen kontrollieren, z. B. Gruppen, die Sie für den Zugriff auf AWS-Rollen erstellen.

Weitere Informationen und ausführliche Anweisungen finden Sie unter Identitäts- und Zugriffsverwaltung für AWS in Microsoft Entra.

Microsoft Entra Permissions Management

Die Berechtigungsverwaltung ist eine Lösung für die Berechtigungsverwaltung der Cloudinfrastruktur, die umfassende Einblicke in und Kontrolle über Berechtigungen für Identitäten, Aktionen und Ressourcen in Multicloudinfrastrukturen in Azure, AWS und Google Cloud Platform bietet. Sie können die Berechtigungsverwaltung für Folgendes verwenden:

Ermitteln der Anzahl der nicht verwendeten oder übermäßigen Berechtigungen für alle AWS-Konten, um Risiken über eine multidimensionale Ansicht von Identitäten, Berechtigungen und Ressourcen zu identifizieren

Korrigieren und Anpassen von Berechtigungen durch Erzwingung des Prinzips der geringsten Rechte für alle AWS-Konten

Überwachen und Warnen bei anomalen Aktivitäten, um Datenschutzverletzungen zu verhindern, die durch Missbrauch und böswillige Ausnutzung von Berechtigungen verursacht werden

Weitere Informationen sowie detaillierte Onboardinganweisungen finden Sie unter Onboarding eines AWS-Kontos (Amazon Web Services).

Microsoft Defender for Cloud Apps

Wenn mehrere Benutzer oder Rollen administrative Änderungen vornehmen, kann es zu einer Abweichung der Konfiguration von der vorgesehenen Sicherheitsarchitektur und den vorgesehenen Standards kommen. Außerdem können sich Sicherheitsstandards im Laufe der Zeit auch ändern. Das Sicherheitspersonal muss ständig und konsistent neue Risiken erkennen, Möglichkeiten für deren Minderung bewerten und die Sicherheitsarchitektur aktualisieren, um potenzielle Sicherheitsverletzungen zu verhindern. Die gemeinsame Sicherheitsverwaltung für mehrere öffentliche Cloud- und private Infrastrukturumgebungen kann mühsam werden.

Defender for Cloud Apps bietet erweiterten Schutz für SaaS-Anwendungen (Software as a Service). Die Lösung bietet die folgenden Features, mit denen Sie Ihre Cloud-App-Daten überwachen und schützen können:

Grundlegende Cloud Access Security Broker-Funktionen, einschließlich Shadow IT Discovery, Einblick in die Nutzung von Cloud-Apps, verbesserter Schutz vor App-basierten Bedrohungen überall in der Cloud sowie Informationsschutz und Compliancebewertungen.

SaaS Security Posture Management-Funktionen, die es Sicherheitsteams ermöglichen, den Sicherheitsstatus des Unternehmens zu verbessern.

Erweiterter Bedrohungsschutz als Teil der erweiterten Erkennungs- und Reaktionslösung von Microsoft, die eine leistungsstarke Korrelation von Signalen und Sichtbarkeit über die gesamte Cyberangriffskette komplexer Angriffe hinweg ermöglicht.

App-zu-App-Schutz, der die wichtigsten Bedrohungsszenarien auf OAuth-fähige Apps erweitert, die über Berechtigungen und Privilegien für kritische Daten und Ressourcen verfügen.

Durch das Verbinden von AWS mit Defender for Cloud Apps können Sie Ihre Ressourcen schützen und potenzielle Bedrohungen erkennen, indem Sie Verwaltungs- und Anmeldeaktivitäten überwachen. Sie erhalten Benachrichtigungen über mögliche Brute-Force-Angriffe, böswillige Nutzung privilegierter Benutzerkonten, ungewöhnliche Löschungen von VMs und öffentlich verfügbar gemachte Speicherbuckets. Defender for Cloud Apps trägt zum Schutz von AWS-Umgebungen vor Missbrauch von Cloudressourcen, vor kompromittierten Konten und Insiderbedrohungen, Datenlecks, Ressourcenfehlkonfigurationen und unzureichender Zugriffssteuerung bei. Die folgenden Defender for Cloud Apps-Funktionen sind besonders nützlich, wenn Sie mit AWS-Umgebungen arbeiten.

Erkennen von Cloudbedrohungen, kompromittierten Konten, böswilligen Insidern und Ransomware. Richtlinien zur Anomalieerkennung von Defender for Cloud Apps werden ausgelöst, wenn es ungewöhnliche Aktivitäten gibt, die von Benutzern in AWS ausgeführt werden. Defender for Cloud Apps überwacht kontinuierlich die Aktivitäten Ihrer Benutzer und verwendet UEBA und maschinelles Lernen, um das typische Verhalten Ihrer Benutzer zu erlernen und zu verstehen und Warnungen bei Abweichungen auszulösen.

Einschränken der Gefährdung von freigegebenen Daten und Durchsetzen von Richtlinien für die Zusammenarbeit. Automatisieren Sie Governancekontrollen über Aktionen wie das Benachrichtigen von Benutzern über Warnungen, die erforderliche erneute Authentifizierung oder das Sperren von Benutzern, das Festlegen eines S3-Buckets als privat oder das Entfernen von Projektmitarbeitern aus einem S3-Bucket.

Überwachungsaktivitäten. Verbinden Sie die AWS-Überwachung mit Defender for Cloud Apps, um Einblicke in Benutzer-, Administrator- und Anmeldeaktivitäten zu erhalten.

Erhalten eines verbesserten Echtzeitschutzes für AWS. Verwenden Sie die App-Steuerung für den bedingten Zugriff von Defender for Cloud Apps, um Downloads vertraulicher AWS-Daten durch Risikobenutzer zu blockieren und zu schützen.

Weitere Informationen zum Verbinden von AWS-Umgebungen mit Defender for Cloud Apps finden Sie unter Schutz Ihrer Amazon Web Services-Umgebung.

Microsoft Defender für Cloud

Microsoft Defender for Cloud ist eine cloudnative Anwendungsschutzplattform mit einer Reihe von Sicherheitsmaßnahmen und -praktiken, die entwickelt wurden, um cloudbasierte Anwendungen vor verschiedenen Cyberbedrohungen und Sicherheitsrisiken zu schützen. Defender for Cloud bietet die folgenden Funktionen:

Eine DevSecOps-Lösung (Development, Security, Operations), welche die Sicherheitsverwaltung auf Codeebene in Umgebungen mit mehreren Clouds und mehreren Pipelines vereinheitlicht

Eine CSPM-Lösung (Cloud Security Posture Management), mit der Aktionen angezeigt werden, die Sie ergreifen können, um Sicherheitsverletzungen zu verhindern

Eine Plattform für den Cloudworkloadschutz (Cloud Workload Protection Platform, CWPP) mit Schutz für Server, Container, Speicher, Datenbanken und andere Workloads

Die native AWS-Unterstützung von Defender for Cloud bietet mehrere Vorteile:

Grundlegende CSPM-Features für AWS-Ressourcen

Defender-CSPM für AWS-Ressourcen

CWPP-Unterstützung für Amazon EKS-Cluster

CWPP-Unterstützung für AWS EC2-Instanzen

CWPP-Unterstützung für SQL-Server, die unter AWS EC2 und RDS Custom für SQL Server ausgeführt werden

Die grundlegenden CPSM- und Defender-CSPM-Features kommen vollständig ohne Agent aus. Grundlegende CSPM-Features bieten Empfehlungen dazu, wie Sie Ihre AWS-Ressourcen am besten härten und Fehlkonfigurationen beheben. Defender for Cloud bietet kostenlos grundlegende CSPM-Funktionen für mehrere Clouds.

Defender-CSPM bietet erweiterte Funktionen zur Statusverwaltung wie Angriffspfadanalyse, Cloudsicherheits-Explorer, erweiterte Bedrohungssuche und Sicherheitsgovernancefunktionen. Darüber hinaus sind Tools enthalten, mit denen Sie Ihre Sicherheitskonformität mit einer Vielzahl von Benchmarks, gesetzlichen Standards und benutzerdefinierten Sicherheitsrichtlinien bewerten können, die in Ihrer Organisation, Branche oder Region erforderlich sind.

Die CWPP-Unterstützung für AWS EC2-Instanzen bietet Funktionen wie die automatische Bereitstellung von Voraussetzungen auf vorhandenen und neuen Computern, Sicherheitsrisikobewertung, eine integrierte Lizenz für Microsoft Defender for Endpoint, Dateiintegritätsüberwachung und vieles mehr.

Die CWPP-Unterstützung für Amazon EKS-Cluster bietet Funktionen wie die Ermittlung ungeschützter Cluster, erweiterte Bedrohungserkennung für Steuerungs- und Workloadebene, Kubernetes-Datenebenenempfehlungen (über die Azure Policy-Erweiterung) und vieles mehr.

Die CWPP-Unterstützung für SQL-Server, die in AWS EC2 und AWS RDS Custom für SQL Server ausgeführt werden, bietet Funktionen wie erweiterten Bedrohungsschutz, Überprüfung der Sicherheitsrisikobewertung und vieles mehr.

Sicherheitsstandards bieten Unterstützung bei der Bewertung von Ressourcen und Workloads in AWS anhand von Standards zur Einhaltung gesetzlicher Bestimmungen wie CIS-Standards (Center for Internet Security) und PCI-Standards (Payment Card Industry) sowie AWS Foundational Security Best Practices-Standards.

Weitere Informationen zum Schutz von Workloads in AWS finden Sie unter Verbinden von AWS-Konten mit Microsoft Defender for Cloud und Zuweisen von Standards für die Einhaltung gesetzlicher Bestimmungen in Microsoft Defender for Cloud.

Microsoft Sentinel

Microsoft Sentinel ist ein skalierbares, cloudnatives SIEM-System (Security Information and Event Management), das eine intelligente und umfassende Lösung für SIEM und SOAR (Security Orchestration, Automation and Response) bietet. Microsoft Sentinel ermöglicht die Erkennung und Untersuchung von Cyberbedrohungen, die Reaktion darauf sowie proaktives Hunting. Der Dienst bietet einen Überblick über das gesamte Unternehmen.

Sie können die AWS-Connectors nutzen, um AWS-Dienstprotokolle in Microsoft Sentinel zu pullen. Diese Connectors funktionieren, indem Sie Microsoft Sentinel Zugriff auf Ihre AWS-Ressourcenprotokolle gewähren. Durch das Einrichten des Connectors wird eine Vertrauensstellung zwischen AWS und Microsoft Sentinel eingerichtet. Sie erstellen diese Beziehung in AWS durch Erstellen einer Rolle, die Microsoft Sentinel die Berechtigung erteilt, auf Ihre AWS-Protokolle zuzugreifen.

Der Connector kann Protokolle aus den folgenden AWS-Diensten erfassen, indem er sie aus einem S3-Bucket pullt:

| Dienst | Datenquelle |

|---|---|

| Amazon Virtual Private Cloud (VPC) | VPC Flow Logs |

| Amazon GuardDuty | GuardDuty-Ergebnisse |

| AWS CloudTrail | Verwaltungs- und Datenereignisse |

| AWS CloudWatch | CloudWatch-Protokolle |

Weitere Informationen zum Installieren und Konfigurieren des AWS-Connectors in Microsoft Sentinel finden Sie unter Verbinden von Microsoft Sentinel mit Amazon Web Services zum Erfassen von AWS-Dienstprotokolldaten.

Empfehlungen

Verwenden Sie die Sicherheitslösungen von Microsoft und grundlegende AWS-Sicherheitsempfehlungen zum Schutz von AWS-Konten.

Grundlegende Sicherheit für AWS-Konten

Informationen zur grundlegenden Sicherheit für AWS-Konten und -Ressourcen finden Sie im Leitfaden zu AWS-Sicherheit unter Was sind einige bewährte Methoden zur Sicherung meines AWS-Kontos und seiner Ressourcen?.

Verringern Sie das Risiko, dass Schadsoftware und andere schädliche Inhalte hoch- oder heruntergeladen werden, indem Sie alle Datenübertragungen über die AWS-Verwaltungskonsole aktiv überprüfen. Für Inhalte, die Daten direkt in Ressourcen innerhalb der AWS-Plattform hochladen oder direkt darin herunterladen, z. B. Webserver oder Datenbanken, ist möglicherweise zusätzlicher Schutz erforderlich.

Stellen Sie Sicherheit für Zugriffsschlüssel bereit, indem Sie die Schlüssel regelmäßig rotieren. Vermeiden Sie das Einbetten in Code. Verwenden Sie nach Möglichkeit IAM-Rollen anstelle langfristiger Zugriffsschlüssel.

Verwenden Sie Sicherheitsgruppen und Netzwerk-ACLs, um eingehenden und ausgehenden Datenverkehr an bzw. von Ressourcen zu steuern. Implementieren Sie VPC, um Ressourcen zu isolieren.

Verschlüsseln Sie vertrauliche ruhende Daten und vertrauliche Daten während der Übertragung mithilfe von AWS-Schlüsselverwaltungsdiensten.

Schützen Sie Geräte, mit denen Administratoren und Entwickler auf die AWS-Verwaltungskonsole zugreifen.

Beitragende

Dieser Artikel wird von Microsoft gepflegt. Er wurde ursprünglich von folgenden Mitwirkenden geschrieben.

Hauptautor:

- Lavanya Murthy | Principal Cloud Solution Architect

Melden Sie sich bei LinkedIn an, um nicht öffentliche LinkedIn-Profile anzuzeigen.

Nächste Schritte

- Überwachen und Schützen von Verwaltungs- und Anmeldeaktivitäten in AWS

- Schützen von Workloads in AWS

- Verbinden von Microsoft Sentinel mit Amazon Web Services zum Erfassen von AWS-Dienstprotokolldaten