Erstellen eines Anwendungsgateways mit Umleitung von HTTP zu HTTPS über das Azure-Portal

Sie können das Azure-Portal verwenden, um ein Anwendungsgateway mit einem Zertifikat für die TLS-Terminierung zu erstellen. Zum Umleiten des HTTP-Datenverkehrs an den HTTPS-Port in Ihrem Anwendungsgateway wird eine Routingregel verwendet. In diesem Beispiel erstellen Sie auch eine VM-Skalierungsgruppe für den Back-End-Pool des Anwendungsgateways, die zwei virtuelle Computerinstanzen enthält.

In diesem Artikel werden folgende Vorgehensweisen behandelt:

- Erstellen eines selbstsignierten Zertifikats

- Einrichten eines Netzwerks

- Erstellen eines Anwendungsgateways mit dem Zertifikat

- Hinzufügen eines Listeners und einer Umleitungsregel

- Erstellen einer VM-Skalierungsgruppe mit dem standardmäßigen Back-End-Pool

Wenn Sie kein Azure-Abonnement besitzen, können Sie ein kostenloses Konto erstellen, bevor Sie beginnen.

Hinweis

Es wird empfohlen, das Azure Az PowerShell-Modul für die Interaktion mit Azure zu verwenden. Informationen zu den ersten Schritten finden Sie unter Installieren von Azure PowerShell. Informationen zum Migrieren zum Az PowerShell-Modul finden Sie unter Migrieren von Azure PowerShell von AzureRM zum Az-Modul.

Für dieses Tutorial ist die Version 1.0.0 oder höher des Azure PowerShell-Moduls erforderlich, um ein Zertifikat zu erstellen und IIS zu installieren. Führen Sie Get-Module -ListAvailable Az aus, um die Version zu ermitteln. Wenn Sie ein Upgrade ausführen müssen, finden Sie unter Installieren des Azure PowerShell-Moduls Informationen dazu. Um die Befehle in diesem Tutorial auszuführen, müssen Sie auch Login-AzAccount ausführen, um eine Verbindung mit Azure herzustellen.

Erstellen eines selbstsignierten Zertifikats

Für den Einsatz in einer Produktionsumgebung sollten Sie ein gültiges, von einem vertrauenswürdigen Anbieter signiertes Zertifikat importieren. Für dieses Tutorial erstellen Sie mit New-SelfSignedCertificate ein selbstsigniertes Zertifikat. Sie können Export-PfxCertificate mit dem zurückgegebenen Fingerabdruck verwenden, um eine PFX-Datei aus dem Zertifikat zu exportieren.

New-SelfSignedCertificate `

-certstorelocation cert:\localmachine\my `

-dnsname www.contoso.com

Die Ausgabe sollte in etwa wie folgendes Ergebnis aussehen:

PSParentPath: Microsoft.PowerShell.Security\Certificate::LocalMachine\my

Thumbprint Subject

---------- -------

E1E81C23B3AD33F9B4D1717B20AB65DBB91AC630 CN=www.contoso.com

Verwenden Sie den Fingerabdruck, um die PFX-Datei zu erstellen:

$pwd = ConvertTo-SecureString -String "Azure123456!" -Force -AsPlainText

Export-PfxCertificate `

-cert cert:\localMachine\my\E1E81C23B3AD33F9B4D1717B20AB65DBB91AC630 `

-FilePath c:\appgwcert.pfx `

-Password $pwd

Erstellen eines Anwendungsgateways

Für die Kommunikation zwischen den von Ihnen erstellten Ressourcen ist ein virtuelles Netzwerk erforderlich. In diesem Beispiel werden zwei Subnetze erstellt: eins für das Anwendungsgateway und eins für die Back-End-Server. Sie können ein virtuelles Netzwerk zum gleichen Zeitpunkt erstellen wie das Anwendungsgateway.

Melden Sie sich beim Azure-Portal an.

Klicken Sie in der linken oberen Ecke des Azure-Portals auf Ressource erstellen.

Klicken Sie auf Netzwerk und dann in der Liste der ausgewählten Elemente auf Application Gateway.

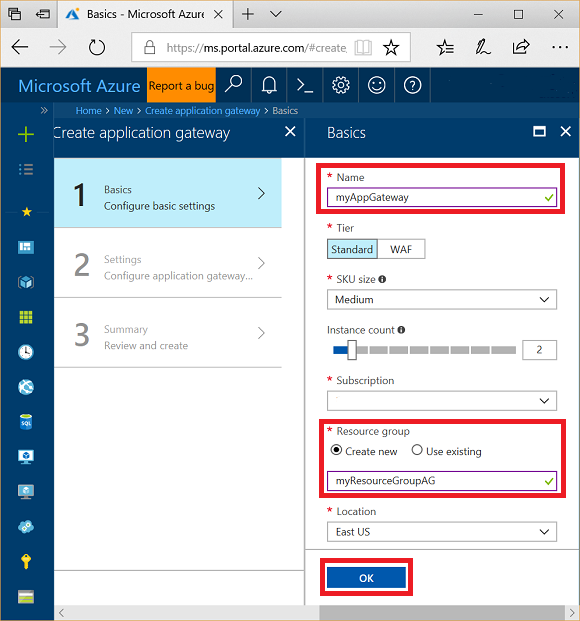

Geben Sie die folgenden Werte für das Anwendungsgateway ein:

myAppGateway: Name des Anwendungsgateways

myResourceGroupAG: neue Ressourcengruppe

Übernehmen Sie die Standardwerte für die anderen Einstellungen, und klicken Sie auf OK.

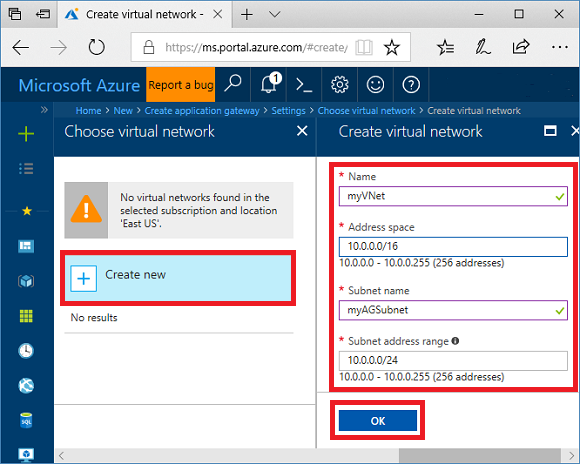

Klicken Sie auf Virtuelles Netzwerk auswählen und dann auf Neu erstellen, und geben Sie dann die folgenden Werte für das virtuelle Netzwerk ein:

myVNet: Name des virtuellen Netzwerks

10.0.0.0/16: Adressraum des virtuellen Netzwerks

myAGSubnet: Subnetzname

10.0.0.0/24: Adressraum des Subnetzes

Klicken Sie auf OK, um das virtuelle Netzwerk und das Subnetz zu erstellen.

Stellen Sie unter Front-End-IP-Konfiguration sicher, dass IP-Adresstyp auf Öffentlich festgelegt und Neu erstellen ausgewählt ist. Geben Sie als Namen myAGPublicIPAddress ein. Übernehmen Sie die Standardwerte für die anderen Einstellungen, und klicken Sie auf OK.

Wählen Sie unter Listenerkonfiguration die Option HTTPS aus, wählen Sie Datei auswählen aus, und navigieren Sie dann zu der Datei c:\appgwcert.pfx, und wählen Sie Öffnen aus.

Geben Sie als Zertifikatnamen appgwcert und als Kennwort Azure123456! ein.

Lassen Sie die Web Application Firewall deaktiviert, und wählen Sie dann OK aus.

Überprüfen Sie die Einstellungen auf der Seite „Zusammenfassung“, und klicken Sie dann auf OK, um die Netzwerkressourcen und das Anwendungsgateway zu erstellen. Die Erstellung des Anwendungsgateways kann einige Minuten dauern. Warten Sie, bis die Bereitstellung abgeschlossen ist, bevor Sie mit dem nächsten Abschnitt fortfahren.

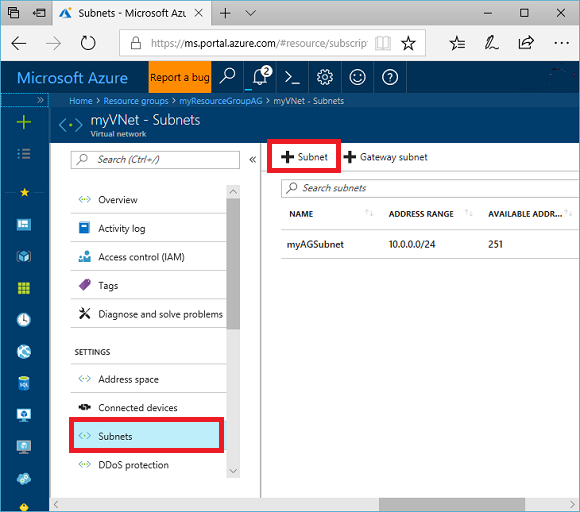

Hinzufügen eines Subnetzes

Klicken Sie im linken Menü auf Alle Ressourcen und dann in der Ressourcenliste auf myVNet.

Klicken Sie auf Subnetze und anschließend auf Subnetz.

Geben Sie myBackendSubnet als Namen des Subnetzes ein.

Geben Sie 10.0.2.0/24 als Adressbereich ein, und wählen Sie dann OK aus.

Hinzufügen eines Listeners und einer Umleitungsregel

Hinzufügen des Listeners

Fügen Sie zunächst den Listener namens myListener für Port 80 hinzu.

- Öffnen Sie die Ressourcengruppe myResourceGroupAG, und wählen Sie myAppGateway aus.

- Wählen Sie Listener und dann + Basic aus.

- Geben Sie als Namen MyListener ein.

- Geben Sie httpPort als neuen Fron-End-Port-Namen und 80 als Port ein.

- Stellen Sie sicher, dass das Protokoll auf HTTP festgelegt ist, und wählen Sie dann OK aus.

Hinzufügen einer Routingregel mit einer Umleitungskonfiguration

- Wählen Sie für myAppGateway die Option Regeln und dann +Routingregel anfordern aus.

- Geben Sie als Regelnamen den Text Rule2 ein.

- Stellen Sie sicher, dass für den Listener MyListener aktiviert ist.

- Klicken Sie auf die Registerkarte Back-End-Ziele, und wählen Sie Zieltyp als Umleitung aus.

- Wählen Sie für Umleitungstyp die Option Permanent aus.

- Wählen Sie für Umleitungsziel die Option Listener aus.

- Stellen Sie sicher, dass Ziellistener auf appGatewayHttpListener festgelegt ist.

- Wählen Sie für Abfragezeichenfolge einbeziehen und Pfad einbeziehen die Option Ja aus.

- Klicken Sie auf Hinzufügen.

Hinweis

appGatewayHttpListener ist der Standardlistenername. Weitere Informationen finden Sie unter Konfiguration des Application Gateway-Listeners.

Erstellen einer Skalierungsgruppe für virtuelle Computer

In diesem Beispiel erstellen Sie eine VM-Skalierungsgruppe, um Server für den Back-End-Pool im Anwendungsgateway bereitzustellen.

- Klicken Sie im Azure-Portal links oben auf + Ressource erstellen.

- Wählen Sie Compute aus.

- Geben Sie in das Suchfeld Skalierungsgruppe ein, und drücken Sie die EINGABETASTE.

- Wählen Sie VM-Skalierungsgruppe und dann Erstellen aus.

- Geben Sie für Name der VM-Skalierungsgruppe den Wert myvmss ein.

- Stellen Sie für das Betriebssystem-Datenträgerimage sicher, dass Windows Server 2016 Datacenter ausgewählt ist.

- Wählen Sie für Ressourcengruppe den Wert myResourceGroupAG aus.

- Geben Sie für Benutzername den Wert azureuser ein.

- Geben Sie Azure123456 als Kennwort ein, und bestätigen Sie das Kennwort.

- Stellen Sie sicher, dass der Wert für Instanzenanzahl2 lautet.

- Wählen Sie für Instanzgröße den Wert D2s_v3 aus.

- Stellen Sie sicher, dass unter Netzwerk die Option Optionen für den Lastenausgleich auswählen auf Application Gateway festgelegt ist.

- Stellen Sie sicher, dass Application Gateway auf myAppGateway festgelegt ist.

- Stellen Sie sicher, dass Subnetz auf myBackendSubnet festgelegt ist.

- Klicken Sie auf Erstellen.

Zuordnen der Skalierungsgruppe zum entsprechenden Back-End-Pool

Die Benutzeroberfläche des Portals für VM-Skalierungsgruppen erstellt einen neuen Back-End-Pool für die Skalierungsgruppe, aber Sie müssen diese Ihrem vorhandenen appGatewayBackendPool zuordnen.

- Öffnen Sie die Ressourcengruppe myResourceGroupAg.

- Wählen Sie myAppGateway aus.

- Wählen Sie Back-End-Pools aus.

- Wählen Sie myAppGatewaymyvmss aus.

- Wählen Sie Alle Ziele aus Back-End-Pool entfernen aus.

- Wählen Sie Speichern.

- Nach Abschluss dieses Vorgangs wählen Sie den Back-End-Pool myAppGatewaymyvmss aus, und wählen Sie dann Löschen sowie anschließend OK aus.

- Wählen Sie appGatewayBackendPool aus.

- Wählen Sie unter Ziele die Option VMSS aus.

- Wählen Sie unter VMSS die Option myvmss aus.

- Wählen Sie unter Netzwerkschnittstellenkonfigurationen die Option myvmssNic aus.

- Wählen Sie Speichern.

Upgrade der Skalierungsgruppe

Abschließend müssen Sie ein Upgrade der Skalierungsgruppe mit diesen Änderungen vornehmen.

- Wählen Sie die Skalierungsgruppe myvmss aus.

- Klicken Sie unter Einstellungen auf Instanzen.

- Wählen Sie beide Instanzen und dann Upgrade aus.

- Wählen Sie zur Bestätigung Ja aus.

- Nachdem dieser Vorgang abgeschlossen ist, wechseln Sie zurück zu myAppGateway, und wählen Sie Back-End-Pools aus. Es sollte jetzt angezeigt werden, dass der appGatewayBackendPool zwei Ziele und myAppGatewaymyvmss keine Ziele besitzt.

- Wählen Sie myAppGatewaymyvmss und dann Löschen aus.

- Wählen Sie OK aus, um dies zu bestätigen.

Installieren von IIS

Eine einfache Möglichkeit zum Installieren von IIS in der Skalierungsgruppe besteht in der Verwendung der PowerShell. Klicken Sie im Portal auf das Cloud Shell-Symbol, und stellen Sie sicher, dass PowerShell ausgewählt ist.

Fügen Sie den folgenden Code in das PowerShell-Fenster ein, und drücken Sie die EINGABETASTE.

$publicSettings = @{ "fileUris" = (,"https://raw.githubusercontent.com/Azure/azure-docs-powershell-samples/master/application-gateway/iis/appgatewayurl.ps1");

"commandToExecute" = "powershell -ExecutionPolicy Unrestricted -File appgatewayurl.ps1" }

$vmss = Get-AzVmss -ResourceGroupName myResourceGroupAG -VMScaleSetName myvmss

Add-AzVmssExtension -VirtualMachineScaleSet $vmss `

-Name "customScript" `

-Publisher "Microsoft.Compute" `

-Type "CustomScriptExtension" `

-TypeHandlerVersion 1.8 `

-Setting $publicSettings

Update-AzVmss `

-ResourceGroupName myResourceGroupAG `

-Name myvmss `

-VirtualMachineScaleSet $vmss

Upgrade der Skalierungsgruppe

Nach dem Ändern der Instanzen mit IIS müssen Sie erneut ein Upgrade der Skalierungsgruppe mit dieser Änderung vornehmen.

- Wählen Sie die Skalierungsgruppe myvmss aus.

- Klicken Sie unter Einstellungen auf Instanzen.

- Wählen Sie beide Instanzen und dann Upgrade aus.

- Wählen Sie zur Bestätigung Ja aus.

Testen der Application Gateway-Instanz

Sie finden die öffentliche IP-Adresse der Anwendung auf der Seite „Übersicht“ des Application Gateway.

Wählen Sie myAppGateway aus.

Notieren Sie sich auf der Seite Übersicht die IP-Adresse unter Öffentliche Front-End-IP-Adresse.

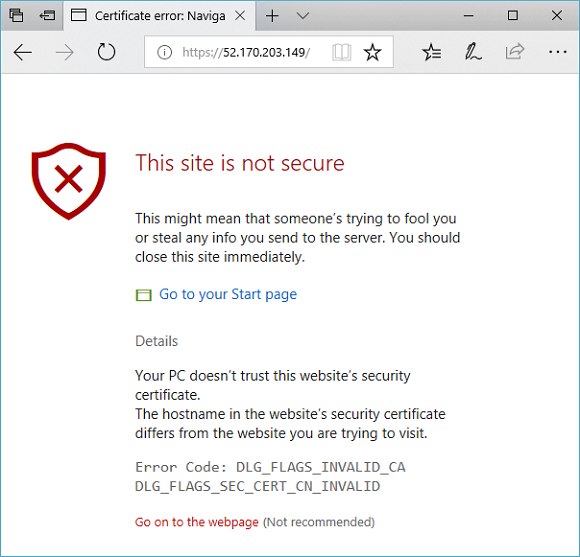

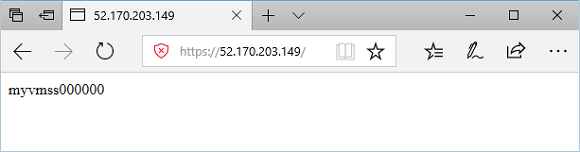

Kopieren Sie die öffentliche IP-Adresse, und fügen Sie sie in die Adressleiste des Browsers ein. Beispiel: http://52.170.203.149

Wenn Sie ein selbstsigniertes Zertifikat verwendet haben und die Sicherheitswarnung akzeptieren möchten, klicken Sie auf Details und anschließend auf Webseite trotzdem laden. Die gesicherte IIS-Website wird dann wie im folgenden Beispiel angezeigt:

Nächste Schritte

Informationen zum Erstellen eines Application Gateways mit interner Umleitung.