App Service-Umgebung Management-Adressen

Wichtig

In diesem Artikel wird die App Service-Umgebung v2 beschrieben, die mit Plänen vom Typ „App Service (isoliert)“ verwendet wird. App Service-Umgebung v1 und v2 wurden am 31. August 2024 eingestellt. Für die App Service-Umgebung steht eine neue Version zur Verfügung. Diese ist benutzerfreundlicher und basiert auf einer leistungsfähigeren Infrastruktur. Weitere Informationen zu dieser neuen Version finden Sie unter Einführung in die App Service-Umgebung. Wenn Sie derzeit App Service-Umgebung v1 verwenden, führen Sie die Schritte in diesem Artikel aus, um zur neuen Version zu migrieren.

Die Vereinbarung zum Servicelevel (Service Level Agreement, SLA) und Dienstguthaben gelten seit dem 31. August 2024 nicht mehr für Workloads von App Service-Umgebung v1 und v2, da es sich um eingestellte Produkte handelt. Die Außerbetriebnahme der Hardware für App Service-Umgebung v1 und v2 hat begonnen. Dies kann sich auf die Verfügbarkeit und Leistung Ihrer Apps und Daten auswirken.

Sie müssen die Migration zur App Service-Umgebung v3 sofort abschließen. Andernfalls werden Ihre Apps und Ressourcen möglicherweise gelöscht. Es wird versucht, alle verbleibenden App Service-Umgebungen v1 und v2 bestmöglich mithilfe des Features für die direkte Migration automatisch zu migrieren, doch Microsoft garantiert die Anwendungsverfügbarkeit nach der automatischen Migration nicht. Möglicherweise müssen Sie eine manuelle Konfiguration durchführen, um die Migration abzuschließen und Ihre SKU-Auswahl für den App Service-Plan auf Basis Ihrer Anforderungen zu optimieren. Wenn die automatische Migration nicht möglich ist, werden Ihre Ressourcen und zugehörigen App-Daten gelöscht. Sie sollten schnell handeln, um diese Szenarien zu vermeiden.

Wenn Sie mehr Zeit benötigen, können wir Ihnen eine einmalige Karenzzeit von 30 Tagen anbieten, damit Sie Ihre Migration abschließen können. Weitere Informationen auch zum Anfordern dieser Karenzzeit finden Sie in der Übersicht über die Karenzzeit. Navigieren Sie anschließend im Azure-Portal zum Bereich „Migration“ für jede Ihrer App Service-Umgebungen.

Die aktuellsten Informationen zur Einstellung der App Service Environment v1/v2 finden Sie im Update zur Einstellung der App Service Environment v1 und v2.

Voraussetzungen

Verwenden Sie die Bash-Umgebung in Azure Cloud Shell. Weitere Informationen finden Sie unter Schnellstart für Bash in Azure Cloud Shell.

Wenn Sie CLI-Referenzbefehle lieber lokal ausführen, installieren Sie die Azure CLI. Wenn Sie Windows oder macOS ausführen, sollten Sie die Azure CLI in einem Docker-Container ausführen. Weitere Informationen finden Sie unter Ausführen der Azure CLI in einem Docker-Container.

Wenn Sie eine lokale Installation verwenden, melden Sie sich mithilfe des Befehls az login bei der Azure CLI an. Führen Sie die in Ihrem Terminal angezeigten Schritte aus, um den Authentifizierungsprozess abzuschließen. Informationen zu anderen Anmeldeoptionen finden Sie unter Anmelden mit der Azure CLI.

Installieren Sie die Azure CLI-Erweiterung beim ersten Einsatz, wenn Sie dazu aufgefordert werden. Weitere Informationen zu Erweiterungen finden Sie unter Verwenden von Erweiterungen mit der Azure CLI.

Führen Sie az version aus, um die installierte Version und die abhängigen Bibliotheken zu ermitteln. Führen Sie az upgrade aus, um das Upgrade auf die aktuelle Version durchzuführen.

Zusammenfassung

Die App Service-Umgebung (ASE) ist eine Bereitstellung von Azure App Service für einen Mandanten, die in Ihrer Azure Virtual Network-Instanz ausgeführt wird. Die ASE wird zwar in Ihrem VNet ausgeführt, muss aber von mehreren dedizierten IP-Adressen aus zugänglich sein, über die Azure App Service den Dienst verwaltet. Bei einer ASE durchläuft der Verwaltungsdatenverkehr das benutzergesteuerte Netzwerk. Wenn dieser Datenverkehr blockiert oder falsch weitergeleitet wird, wird die ASE angehalten. Weitere Informationen zu den Netzwerkabhängigkeiten der App Service-Umgebung finden Sie unter Überlegungen zum Netzwerkbetrieb in der App Service-Umgebung. Allgemeine Informationen zur ASE finden Sie unter Einführung in die App Service-Umgebung.

Alle ASEs besitzen eine öffentliche VIP, an der Verwaltungsdatenverkehr eingeht. Der eingehende Verwaltungsdatenverkehr von diesen Adressen geht an den Ports 454 und 455 der öffentlichen VIP Ihrer ASE ein. Dieses Dokument listet die App Service-Quelladressen für den Verwaltungsdatenverkehr zur ASE auf. Diese Adressen sind auch im IP-Diensttag AppServiceManagement enthalten.

Die im AppServiceManagement-Diensttag aufgeführten Adressen können in einer Routingtabelle konfiguriert werden, um Probleme durch asymmetrisches Routing des Verwaltungsdatenverkehrs zu vermeiden. Wenn möglich, sollten Sie das Diensttag anstelle der einzelnen Adressen verwenden. Die Routen verarbeiten den Datenverkehr auf IP-Ebene und sind unabhängig von der Richtung des Datenverkehrs oder der Tatsache, dass der Datenverkehr Teil einer TCP-Antwortnachricht ist. Wenn die Antwortadresse für eine TCP-Anforderung von der Adresse, an die sie gesendet wurde ist, abweicht, liegt ein Problem durch asymmetrisches Routing vor. Um Probleme durch asymmetrisches Routing des ASE-Verwaltungsdatenverkehrs zu vermeiden, müssen Sie sicherstellen, dass Antworten von derselben Adresse aus gesendet werden, an die die Anforderungen gesendet wurden. Ausführliche Informationen zum Konfigurieren Ihrer ASE für den Betrieb in einer Umgebung, in der ausgehender Datenverkehr lokal gesendet wird, finden Sie unter Konfigurieren Ihrer App Service-Umgebung mit erzwungenem Tunneling.

Liste der Verwaltungsadressen

Wenn Sie die IPs für die Verwaltungsadressen anzeigen müssen, laden Sie die Diensttagreferenz für Ihre Region herunter, um die aktuellste Liste der Adressen zu erhalten. Die Verwaltungsadressen der App Service-Umgebung werden im AppServiceManagement-Diensttag aufgeführt.

| Region | Diensttagreferenz |

|---|---|

| Alle öffentlichen Regionen | Azure IP Ranges and Service Tags – Public Cloud (Azure-IP-Bereiche und -Diensttags – Public Cloud) |

| Microsoft Azure Government | Azure IP-Bereiche und Dienst-Tags – US Government Cloud |

| Microsoft Azure, betrieben von 21Vianet | Azure IP-Bereiche und Dienst-Tags – China Cloud |

Konfigurieren einer Netzwerksicherheitsgruppe

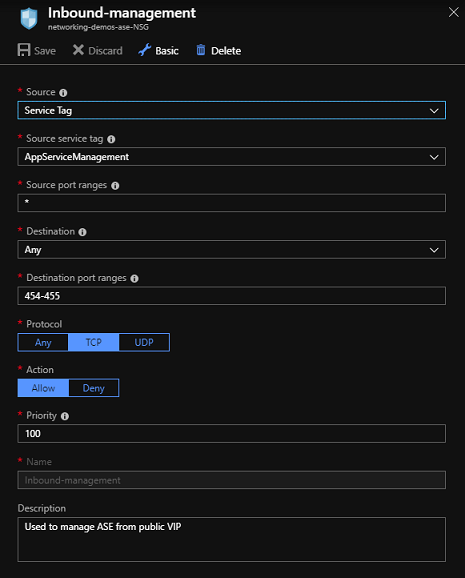

Mit Netzwerksicherheitsgruppen müssen Sie sich nicht um die einzelnen Adressen kümmern oder eine eigene Konfiguration verwalten. Das IP-Diensttag AppServiceManagement wird stets bei allen Adressen auf dem neuesten Stand gehalten. Um dieses IP-Diensttag in Ihrer NSG zu verwenden, wechseln Sie zum Portal, öffnen Sie die Benutzeroberfläche für Netzwerksicherheitsgruppen, und wählen Sie „Eingangssicherheitsregeln“ aus. Wenn bereits eine Regel für den eingehenden Verwaltungsdatenverkehr vorhanden ist, bearbeiten Sie sie. Wenn diese NSG nicht mit Ihrer ASE erstellt wurde oder neu ist, wählen Sie Hinzufügen aus. Wählen Sie in der Dropdownliste „Quelle“ die Option Diensttag aus. Wählen Sie für das Diensttag „Quelle“ die Option AppServiceManagement aus. Legen Sie die Quellportbereiche auf *, das Ziel auf Alle, die Zielportbereiche auf 454–455, das Protokoll auf TCP und die Aktion auf Zulassen fest. Wenn Sie die Regel erstellen, müssen Sie die Priorität festlegen.

Erstellen einer Routingtabelle

Die Verwaltungsadressen können in einer Routingtabelle mit dem nächsten Hop „Internet“ platziert werden, um sicherzustellen, dass sämtlicher eingehender Verwaltungsdatenverkehr über denselben Pfad zurückgeleitet werden kann. Diese Routen sind beim Konfigurieren der Tunnelerzwingung erforderlich. Wenn möglich, sollten Sie das AppServiceManagement-Diensttag anstelle der einzelnen Adressen verwenden. Zum Erstellen der Routingtabelle können Sie das Portal, PowerShell oder die Azure-Befehlszeilenschnittstelle verwenden. Die Befehle zum Erstellen einer Routingtabelle mithilfe der Azure-Befehlszeilenschnittstelle über eine PowerShell-Eingabeaufforderung sind unten aufgeführt.

$sub = "subscription ID"

$rg = "resource group name"

$rt = "route table name"

$location = "azure location"

az network route-table route create --subscription $sub -g $rg --route-table-name $rt -n 'AppServiceManagement' --address-prefix 'AppServiceManagement' --next-hop-type 'Internet'

Nach dem Erstellen Ihrer Routingtabelle müssen Sie sie in Ihrem ASE-Subnetz festlegen.

Abrufen der Verwaltungsadressen über eine API

Sie können die Verwaltungsadressen, die zu Ihrer App Service-Umgebung passen, mit dem folgenden API-Aufruf auflisten.

get /subscriptions/<subscription ID>/resourceGroups/<resource group>/providers/Microsoft.Web/hostingEnvironments/<ASE Name>/inboundnetworkdependenciesendpoints?api-version=2016-09-01

Die API gibt ein JSON-Dokument zurück, das alle eingehenden IP-Adressen für Ihre App Service-Umgebung enthält. Die Adressliste enthält die Verwaltungsadressen, die die virtuelle IP Ihrer App Service-Umgebung und der Subnetz-Adressbereich der App Service-Umgebung selbst verwendet haben.

Verwenden Sie die folgenden Befehle zum Aufrufen der API mit armclient, setzen Sie jedoch Ihre Abonnement-ID, Ihre Ressourcengruppe und den Namen Ihrer App Service-Umgebung ein.

armclient login

armclient get /subscriptions/<subscription ID>/resourceGroups/<resource group>/providers/Microsoft.Web/hostingEnvironments/<ASE Name>/inboundnetworkdependenciesendpoints?api-version=2016-09-01