Netzwerkressourcenanforderungen für die Integration eines Arbeitsbereichs-Gateways in ein virtuelles Netzwerk

GILT FÜR: Premium

Die Netzwerkisolation ist ein optionales Feature eines API Management-Arbeitsbereichs-Gateways. Dieser Artikel enthält Netzwerkressourcenanforderungen, wenn Sie Ihr Gateway in ein virtuelles Azure-Netzwerk integrieren. Einige Anforderungen unterscheiden sich je nach dem gewünschten Modus für den Zugriff auf eingehenden und ausgehenden Datenverkehr. Die folgenden Modi werden unterstützt:

- Öffentlicher Zugriff auf eingehenden Datenverkehr, privater Zugriff auf ausgehenden Datenverkehr (Öffentlich/Privat)

- Privater Zugriff auf eingehenden Datenverkehr, privater Zugriff auf ausgehenden Datenverkehr (Privat/Privat)

Weitere Informationen zu Netzwerkoptionen in API Management finden Sie unter Verwenden eines virtuellen Netzwerks zum Sichern von eingehendem oder ausgehendem Datenverkehr für Azure API Management.

Hinweis

- Die Netzwerkkonfiguration eines Arbeitsbereichs-Gateways ist unabhängig von der Netzwerkkonfiguration der API Management-Instanz.

- Derzeit kann ein Arbeitsbereichs-Gateway nur in einem virtuellen Netzwerk konfiguriert werden, wenn das Gateway erstellt wird. Sie können die Netzwerkkonfiguration oder -einstellungen des Gateways später nicht mehr ändern.

Netzwerkadresse

- Das virtuelle Netzwerk muss sich in derselben Region und im gleichen Azure-Abonnement wie die API Management-Instanz befinden.

Dediziertes Subnetz

- Das für die VNet-Integration verwendete Subnetz darf nur von einem einzigen Arbeitsbereichs-Gateway verwendet werden. Es kann nicht für eine andere Azure-Ressource freigegeben werden.

Subnetzgröße

- Minimum: /27 (32 Adressen)

- Maximum: /24 (256 Adressen; empfohlen)

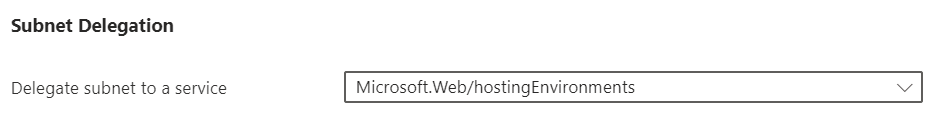

Subnetzdelegierung

Das Subnetz muss wie folgt delegiert werden, um den gewünschten Zugriff auf eingehenden und ausgehenden Datenverkehr zu aktivieren.

Weitere Informationen zum Konfigurieren der Subnetzdelegierung finden Sie unter Hinzufügen oder Entfernen einer Subnetzdelegierung.

Für den Modus „Öffentlich/Privat“ muss das Subnetz an den Microsoft.Web/serverFarms-Dienst delegiert werden.

Hinweis

Möglicherweise müssen Sie den Microsoft.Web/serverFarms-Ressourcenanbieter im Abonnement registrieren, damit Sie das Subnetz an den Dienst delegieren können.

NSG-Regel (Netzwerksicherheitsgruppe)

Eine Netzwerksicherheitsgruppe (Network Security Group, NSG) muss an das Subnetz angefügt werden, um eingehende Konnektivität explizit zuzulassen. Konfigurieren Sie die folgenden Regeln in der NSG. Die Priorität dieser Regeln höher als die der Standardregeln setzen.

| Quell-/Zielport(s) | Direction | Transportprotokoll | Quelle | Ziel | Zweck |

|---|---|---|---|---|---|

| */80 | Eingehend | TCP | AzureLoadBalancer | Arbeitsbereichs-Gateway-Subnetzbereich | Zulassen von internem Integritäts-Ping-Datenverkehr |

| */80,443 | Eingehend | TCP | Internet | Arbeitsbereichs-Gateway-Subnetzbereich | Zulassen von eingehendem Datenverkehr |

DNS-Einstellungen für die Konfiguration „Privat/Privat“

In der Netzwerkkonfiguration „Privat/Privat“ müssen Sie Ihr eigenes DNS verwalten, um den eingehenden Zugriff auf Ihr Arbeitsbereichs-Gateway zu ermöglichen.

Es wird Folgendes empfohlen:

- Konfigurieren Sie eine private Azure DNS-Zone.

- Verknüpfen Sie die private Azure DNS-Zone mit dem VNet, in dem Sie Ihr Arbeitsbereichs-Gateway bereitgestellt haben.

Erfahren Sie mehr über das Einrichten einer privaten Zone in Azure DNS.

Zugriff auf Standardhostnamen

Wenn Sie einen API Management-Arbeitsbereich erstellen, wird dem Arbeitsbereichs-Gateway ein Standardhostname zugewiesen. Der Hostname wird im Azure-Portal auf der Seite Übersicht des Arbeitsbereichs-Gateways zusammen mit seiner privaten virtuellen IP-Adresse angezeigt. Der Hostname weist das Format <gateway-name>-<random hash>.gateway.<region>-<number>.azure-api.net auf. Beispiel: team-workspace-123456abcdef.gateway.uksouth-01.azure-api.net.

Hinweis

Das Arbeitsbereichs-Gateway antwortet nur auf Anforderungen für den Hostnamen, der für seinen Endpunkt konfiguriert ist, nicht für seine private VIP-Adresse.

Konfigurieren eines DNS-Eintrags

Erstellen Sie einen A-Datensatz auf Ihrem DNS-Server, um über Ihr VNet auf den Arbeitsbereich zuzugreifen. Ordnen Sie den Endpunktdatensatz der privaten VIP-Adresse Ihres Arbeitsbereichs-Gateways zu.

Zu Testzwecken können Sie die Hostdatei auf einem virtuellen Computer in einem Subnetz aktualisieren, das mit dem VNet verbunden ist, in dem das API Management bereitgestellt wird. Wenn die private virtuelle IP-Adresse für Ihr Arbeitsbereichs-Gateway 10.1.0.5 lautet, können Sie die Hostdatei zuordnen, wie im folgenden Beispiel gezeigt. Die Hosts-Zuordnungsdatei befindet sich unter %SystemDrive%\drivers\etc\hosts (Windows) oder /etc/hosts (Linux, macOS).

| Interne virtuelle IP-Adresse | Gatewayhostname |

|---|---|

| 10.1.0.5 | teamworkspace.gateway.westus.azure-api.net |