Konfigurieren von Front Door Standard/Premium vor Azure API Management

GILT FÜR: Alle API Management-Ebenen

Azure Front Door ist eine moderne Netzwerkplattform für die Anwendungsbereitstellung, die ein sicheres, skalierbares Content Delivery Network (CDN), dynamische Websitebeschleunigung und globalen HTTP(S)-Lastenausgleich für Ihre globalen Webanwendungen bietet. Wenn der Front Door-Dienst API Management vorgeschaltet wird, kann er u. a. TLS-Abladung, End-to-End-TLS (Transport Layer Security), Lastenausgleich, Zwischenspeicherung der Antworten von GET-Anforderungen und eine Webanwendungsfirewall bereitstellen. Eine vollständige Liste der unterstützten Features finden Sie unter Was ist Azure Front Door?.

Hinweis

Für Webworkloads wird dringend empfohlen, den Azure DDoS-Schutz und eine Webanwendungsfirewall zum Schutz vor neuen DDoS-Angriffen zu verwenden. Eine weitere Option besteht darin, Azure Front Door zusammen mit einer Webanwendungsfirewall zu verwenden. Azure Front Door bietet auf Plattformebene Schutz vor DDoS-Angriffen auf Netzwerkebene. Weitere Informationen finden Sie unter Sicherheitsbaseline für Azure-Dienste.

In diesem Artikel werden die folgenden Aufgaben erläutert:

- Richten Sie ein Azure Front Door Standard-/Premium-Profil vor einer öffentlich zugänglichen Azure API Management-Instanz ein: entweder nicht vernetzt oder eine Developer- oder Premium-Instanz, die in einem virtuellen Netzwerk im externen Modus eingebunden ist.

- Beschränken Sie den von API Management akzeptierten Datenverkehr auf API-Datenverkehr von Azure Front Door.

Tipp

Sie können Azure Front Door Premium auch so konfigurieren, dass der Datenverkehr mithilfe eines privaten Endpunktsan ein API-Verwaltungsgateway weitergeleitet wird.

Voraussetzungen

- Eine API Management-Instanz.

- Wenn Sie eine in ein Netzwerk eingebundene Instanz verwenden möchten, muss diese in einem externen virtuellen Netzwerk (VNet) bereitgestellt werden. (Die Einbindung in virtuelle Netzwerke wird in den Dienstebenen „Developer“ und „Premium“ unterstützt.)

- Importieren Sie eine oder mehrere APIs in Ihre API Management-Instanz, um das Routing über Front Door zu bestätigen.

Konfigurieren von Azure Front Door

Profil erstellen

Schritte zum Erstellen eines Azure Front Door Standard-/Premium-Profils finden Sie unter Schnellstart: Erstellen eines Azure Front Door-Profils im Azure-Portal. Für diesen Artikel können Sie ein Front Door Standard-Profil auswählen. Einen Vergleich von Front Door Standard und Front Door Premium finden Sie im Vergleich der Dienstebenen.

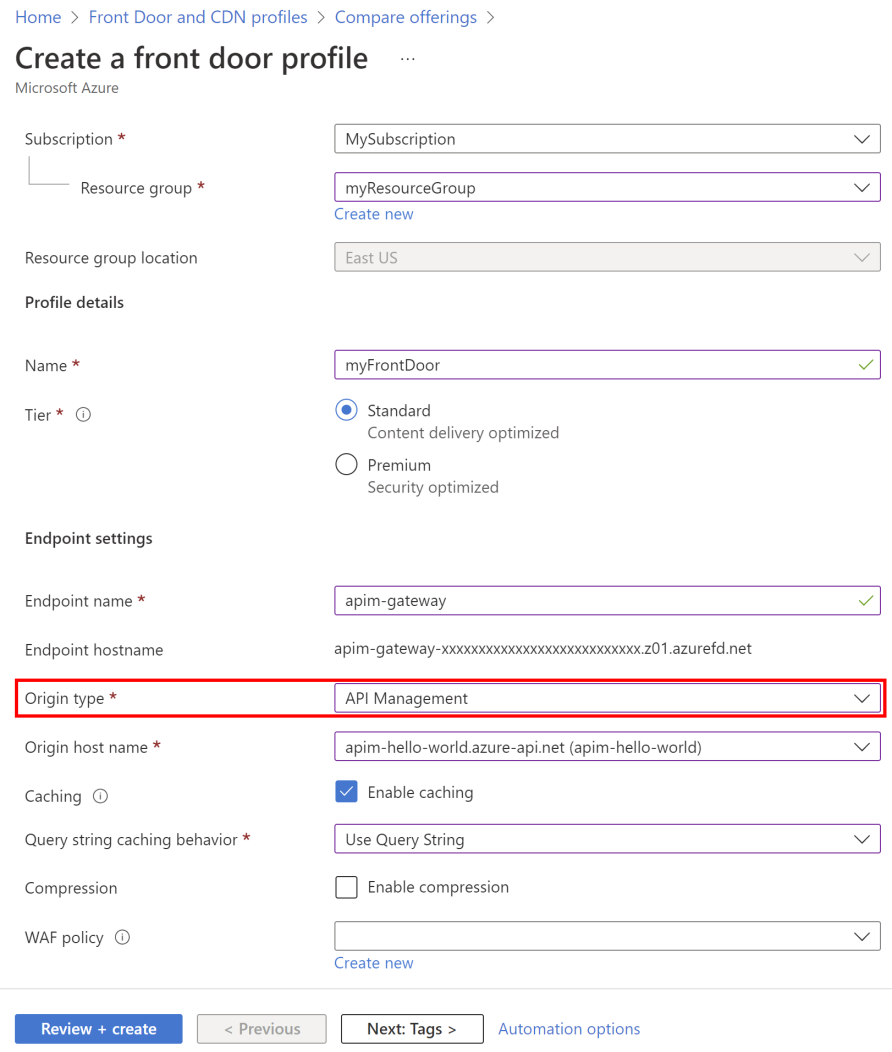

Konfigurieren Sie die folgenden Front Door-Einstellungen für die Verwendung des Gatewayendpunkts Ihrer API Management-Instanz als Front Door-Ursprung. Eine Erläuterung anderer Einstellungen finden Sie im Schnellstart für Front Door.

| Einstellung | Wert |

|---|---|

| Ursprungstyp | Wählen Sie API Management aus. |

| Hostname des Ursprungs | Wählen Sie den Hostnamen Ihrer API Management-Instanz aus, z. B. myapim.azure-api.net. |

| Zwischenspeichern | Wählen Sie Zwischenspeicherung aktivieren für Front Door aus, um statische Inhalte zwischenzuspeichern. |

| Verhalten für das Zwischenspeichern von Abfragezeichenfolgen | Wählen Sie Abfragezeichenfolge verwenden aus. |

Aktualisieren der Standardursprungsgruppe

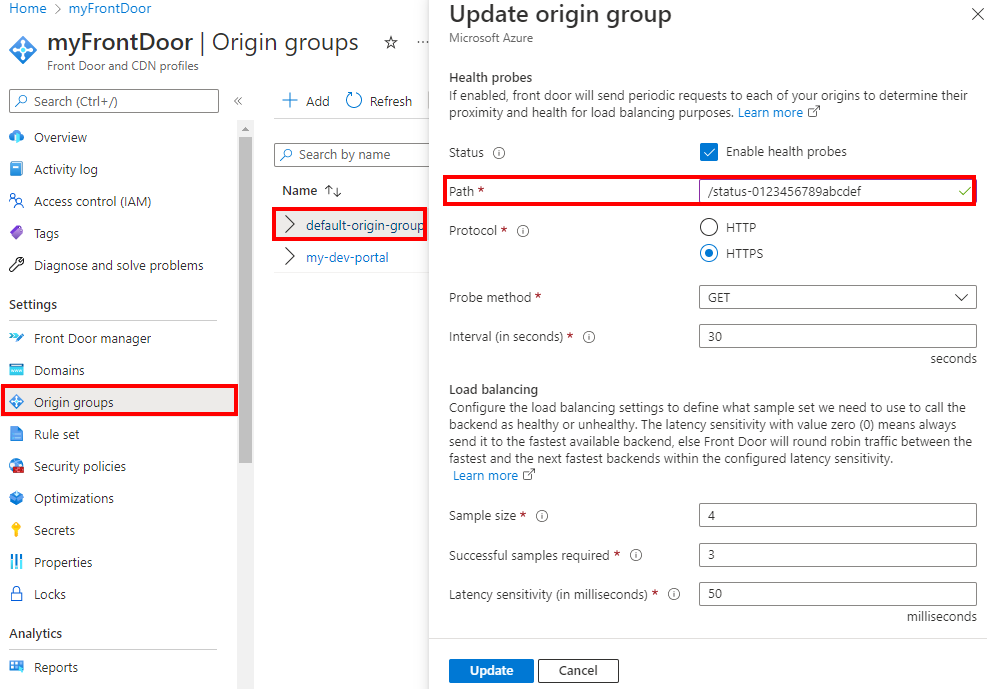

Aktualisieren Sie nach dem Erstellen des Profils die Standardursprungsgruppe, um einen API Management-Integritätstest einzuschließen.

Wechseln Sie im Portal zu Ihrem Front Door-Profil.

Wählen Sie im Menü auf der linken Seite unter Einstellungen die Optionen Ursprungsgruppen>default-origin-group aus.

Konfigurieren Sie im Fenster Ursprungsgruppe aktualisieren die folgenden Einstellungen unter Integritätstests, und wählen Sie Aktualisieren aus:

Einstellung Wert Status Wählen Sie Integritätstests aktivieren aus. Pfad Geben Sie /status-0123456789abcdefein.Protokoll Wählen Sie HTTPS aus. Methode Wählen Sie GET aus. Intervall (in Sekunden) Geben Sie 30 ein.

Aktualisieren der Standardroute

Wir empfehlen, die Standardroute, die der API Management-Ursprungsgruppe zugeordnet ist, zur Verwendung von HTTPS als Weiterleitungsprotokoll zu aktualisieren.

- Wechseln Sie im Portal zu Ihrem Front Door-Profil.

- Wählen Sie im Menü auf der linken Seite unter Einstellungen die Option Ursprungsgruppen aus.

- Erweitern Sie default-origin-group.

- Wählen Sie im Kontextmenü (...) von standard-route die Option Route konfigurieren aus.

- Legen Sie Akzeptierte Protokolle auf HTTP und HTTPS fest.

- Aktivieren Sie Gesamten Datenverkehr zur Verwendung von HTTPS umleiten.

- Legen Sie Weiterleitungsprotokoll auf Nur HTTPS fest, und wählen Sie dann Aktualisieren aus.

Testen der Konfiguration

Testen Sie die Front Door-Profilkonfiguration, indem Sie eine API aufrufen, die von API Management gehostet wird, z. B. die Swagger Petstore-API. Rufen Sie die API zunächst direkt über das API Management-Gateway auf, um sicherzustellen, dass sie erreichbar ist. Rufen Sie dann die API über Front Door auf.

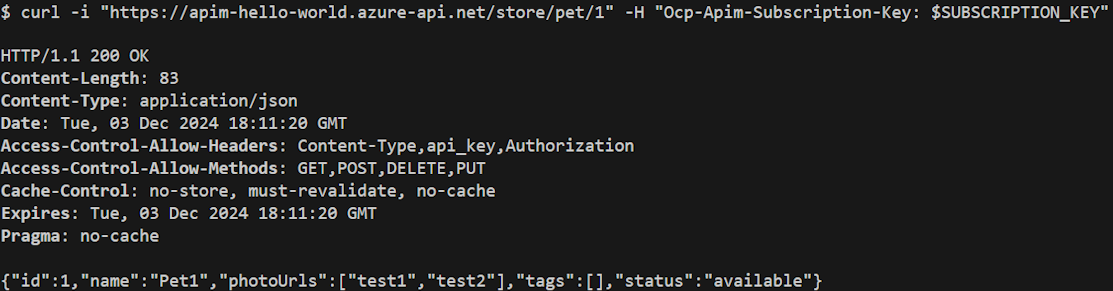

Direktes Aufrufen einer API über API Management

Um eine API direkt über das API Management-Gateway aufzurufen, können Sie einen Befehlszeilenclient wie curl oder einen anderen HTTP-Client verwenden. Eine erfolgreiche Antwort gibt die HTTP-Antwort 200 OK und die erwarteten Daten zurück:

Direktes Aufrufen einer API über Front Door

Rufen Sie denselben API-Vorgang mit dem für Ihre Instanz konfigurierten Front Door-Endpunkt auf. Der Hostname des Endpunkts in der Domäne azurefd.net wird im Portal auf der Seite Übersicht Ihres Front Door-Profils angezeigt. Für eine erfolgreiche Antwort wird 200 OK angezeigt, und die gleichen Daten wie im vorherigen Beispiel werden zurückgegeben.

Einschränken des eingehenden Datenverkehrs der API Management-Instanz

Verwenden Sie API Management-Richtlinien, um sicherzustellen, dass Ihre API Management-Instanz nur Datenverkehr von Azure Front Door akzeptiert. Sie können diese Einschränkung mit einer oder beiden der folgenden Methoden festlegen:

- Beschränken eingehender IP-Adressen für Ihre API Management-Instanzen

- Beschränken des Datenverkehrs basierend auf dem Wert des Headers

X-Azure-FDID

Beschränken eingehender IP-Adressen

Sie können eine ip-filter-Eingangsrichtlinie in API Management konfigurieren, um nur Datenverkehr im Zusammenhang mit Front Door zuzulassen. Dies umfasst Folgendes:

Back-End-IP-Adressraum von Front Door: Lassen Sie IP-Adressen zu, die dem Abschnitt AzureFrontDoor.Backend in Azure-IP-Bereiche und -Diensttags entsprechen.

Hinweis

Wenn Ihre API Management-Instanz in einem externen virtuellen Netzwerk bereitgestellt wird, legen Sie dieselbe Einschränkung fest, indem Sie eine Netzwerksicherheitsgruppen-Eingangsregel in dem Subnetz hinzufügen, das für Ihre API Management Instanz verwendet wird. Konfigurieren Sie die Regel zum Zulassen von HTTPS-Datenverkehr vom Quelldiensttag AzureFrontDoor.Back am Port 443.

Azure-Infrastrukturdienste: Lassen Sie die IP-Adressen 168.63.129.16 und 169.254.169.254 zu.

Überprüfen des Front Door-Headers

Über Front Door weitergeleitete Anforderungen enthalten spezifische Header für Ihre Front Door-Konfiguration. Sie können die check-header-Richtlinie konfigurieren, um eingehende Anforderungen basierend auf dem eindeutigen Wert des HTTP-Anforderungsheaders X-Azure-FDID zu filtern, der an API Management gesendet wird. Dieser Headerwert ist die Front Door-ID, die im Portal auf der Seite Übersicht des Front Door-Profils angezeigt wird.

Im folgenden Richtlinienbeispiel wird die Front Door-ID mit einem benannten Wert namens FrontDoorId angegeben.

<check-header name="X-Azure-FDID" failed-check-httpcode="403" failed-check-error-message="Invalid request." ignore-case="false">

<value>{{FrontDoorId}}</value>

</check-header>

Anforderungen ohne gültigen X-Azure-FDID-Header geben die Antwort 403 Forbidden zurück.

(Optional) Konfigurieren von Front Door für das Entwicklerportal

Konfigurieren Sie optional das Entwicklerportal der API Management-Instanz als Endpunkt im Front Door-Profil. Obwohl dem verwalteten Entwicklerportal bereits ein von Azure verwaltetes CDN vorgeschaltet ist, möchten Sie möglicherweise Front Door-Features wie Web Application Firewall (WAF) nutzen.

Im Folgenden sind die allgemeinen Schritte zum Hinzufügen eines Endpunkts für das Entwicklerportal zu Ihrem Profil aufgeführt:

Informationen zum Hinzufügen eines Endpunkts und Konfigurieren einer Route finden Sie unter Konfigurieren eines Endpunkts mit dem Front Door-Manager.

Fügen Sie beim Hinzufügen der Route eine Ursprungsgruppe und die Ursprungseinstellungen hinzu, um das Entwicklerportal darzustellen:

- Ursprungstyp: Wählen Sie Benutzerdefiniert aus.

- Hostname: Geben Sie den Hostnamen des Entwicklerportals ein, z. B. myapim.developer.azure-api.net.

Weitere Informationen und Details zu Einstellungen finden Sie unter Konfigurieren eines Ursprungs für Azure Front Door.

Hinweis

Wenn Sie einen Azure Active Directory- oder Azure Active Directory B2C-Identitätsanbieter für das Entwicklerportal konfiguriert haben, müssen Sie die entsprechende App-Registrierung mit einer zusätzlichen Umleitungs-URL zu Front Door aktualisieren. Fügen Sie in der App-Registrierung die URL für den Endpunkt des Entwicklerportals hinzu, der in Ihrem Front Door-Profil konfiguriert ist.

Zugehöriger Inhalt

Informationen zum Automatisieren von Bereitstellungen von Front Door mit API Management finden Sie in der Vorlage Front Door Standard/Premium mit API Management-Ursprung.

Erfahren Sie, wie Sie Web Application Firewall (WAF) in Azure Front Door bereitstellen, um die API Management-Instanz vor Angriffen zu schützen.