Hinzufügen eines Dienstprinzipals zur Serveradministratorrolle

Um unbeaufsichtigte PowerShell-Tasks zu automatisieren, muss ein Dienstprinzipal auf dem verwalteten Analysis Services-Server über die Rechte eines Serveradministrators verfügen. In diesem Artikel wird beschrieben, wie Sie auf einem Analysis Services-Server einen Dienstprinzipal zur Serveradministratorrolle hinzufügen. Sie können dies mithilfe von SQL Server Management Studio oder einer Resource Manager-Vorlage durchführen.

Hinweis

Dienstprinzipale müssen direkt zur Serveradministratorrolle hinzugefügt werden. Das Hinzufügen eines Dienstprinzipals zu einer Sicherheitsgruppe und das anschließende Hinzufügen dieser Sicherheitsgruppe zur Serveradministratorrolle wird nicht unterstützt.

Voraussetzungen

Bevor Sie diese Aufgabe ausführen, muss ein Dienstprinzipal in Microsoft Entra ID registriert sein.

Erstellen eines Dienstprinzipals – Azure-Portal

Erstellen eines Dienstprinzipals – PowerShell

Verwendung von SQL Server Management Studio

Sie können mit SQL Server Management Studio (SSMS) Serveradministrator konfigurieren. Für die Durchführung dieser Aufgabe benötigen Sie die Rechte eines Serveradministrators auf dem Analysis Services-Server.

Stellen Sie in SSMS eine Verbindung mit Ihrem Analysis Services-Server her.

Klicken Sie unter Servereigenschaften>Sicherheit auf Hinzufügen.

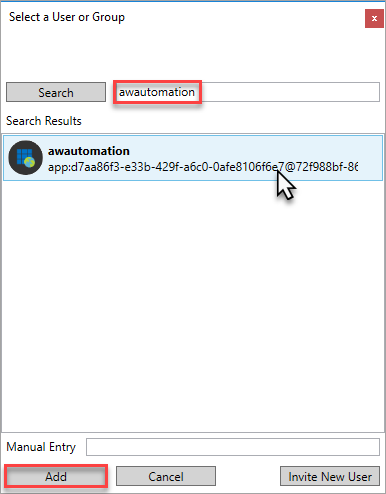

Suchen Sie unter Benutzer oder Gruppe auswählen anhand des Namens nach Ihrer registrierten App, und klicken Sie dann auf Hinzufügen.

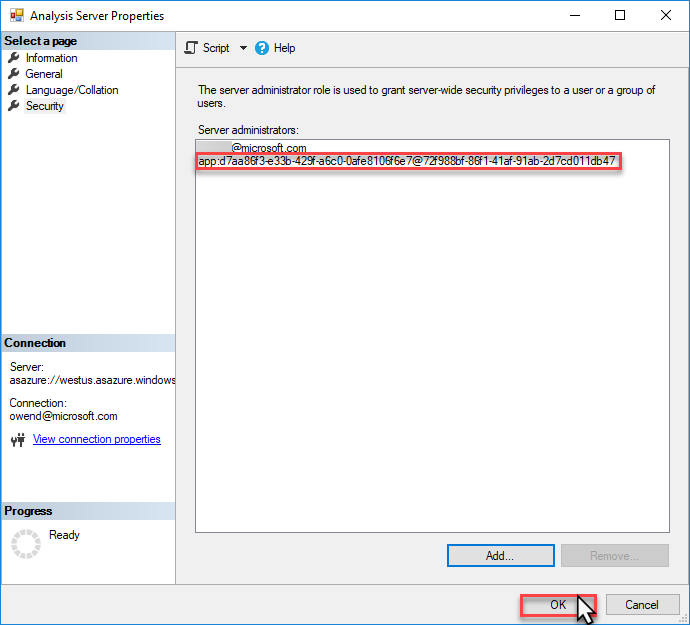

Überprüfen Sie die ID des Dienstprinzipalkontos, und klicken Sie dann auf OK.

Verwenden einer Resource Manager-Vorlage

Sie können Serveradministratoren auch durch Bereitstellen des Analysis Services-Servers mithilfe einer Azure Resource Manager-Vorlage konfigurieren. Die Identität, die die Bereitstellung ausführt, muss zu der Rolle Mitwirkender für die Ressource in der rollenbasierten Zugriffssteuerung von Azure (Azure Role-Based Access Control, Azure RBAC) gehören.

Wichtig

Der Dienstprinzipal muss mit dem Format app:{service-principal-client-id}@{azure-ad-tenant-id} hinzugefügt werden.

Mit der folgenden Resource Manager-Vorlage wird ein Analysis Services-Server mit einem angegebenen Dienstprinzipal bereitgestellt, der der Rolle „Analysis Services-Administrator“ hinzugefügt wurde:

{

"$schema": "https://schema.management.azure.com/schemas/2015-01-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"analysisServicesServerName": {

"type": "string"

},

"location": {

"type": "string"

},

"analysisServicesSkuName": {

"type": "string"

},

"analysisServicesCapacity": {

"type": "int"

},

"servicePrincipalClientId": {

"type": "string"

},

"servicePrincipalTenantId": {

"type": "string"

}

},

"resources": [

{

"name": "[parameters('analysisServicesServerName')]",

"type": "Microsoft.AnalysisServices/servers",

"apiVersion": "2017-08-01",

"location": "[parameters('location')]",

"sku": {

"name": "[parameters('analysisServicesSkuName')]",

"capacity": "[parameters('analysisServicesCapacity')]"

},

"properties": {

"asAdministrators": {

"members": [

"[concat('app:', parameters('servicePrincipalClientId'), '@', parameters('servicePrincipalTenantId'))]"

]

}

}

}

]

}

Verwenden von verwalteten Identitäten

Verwaltete Identitäten, die Datenbank- oder Serverrollen hinzugefügt werden, können sich nicht beim Dienst anmelden oder Vorgänge ausführen. Verwaltete Identitäten für Dienstprinzipale werden in Azure Analysis Services nicht unterstützt.