Sicherheitskonzepte in AKS, die von Azure Arc aktiviert sind

Gilt für: AKS auf Azure Local 22H2, AKS unter Windows Server

Die Sicherheit in von Azure Arc aktivierten AKS umfasst das Sichern der Infrastruktur und der Anwendungen, die auf dem Kubernetes-Cluster ausgeführt werden. Von Arc aktivierte AKS unterstützt Hybridbereitstellungsoptionen für Azure Kubernetes Service (AKS). In diesem Artikel werden die Sicherheitshärtungsmaßnahmen und die integrierten Sicherheitsfeatures beschrieben, die zum Sichern der Infrastruktur und der Anwendungen auf Kubernetes-Clustern verwendet werden.

Infrastruktursicherheit

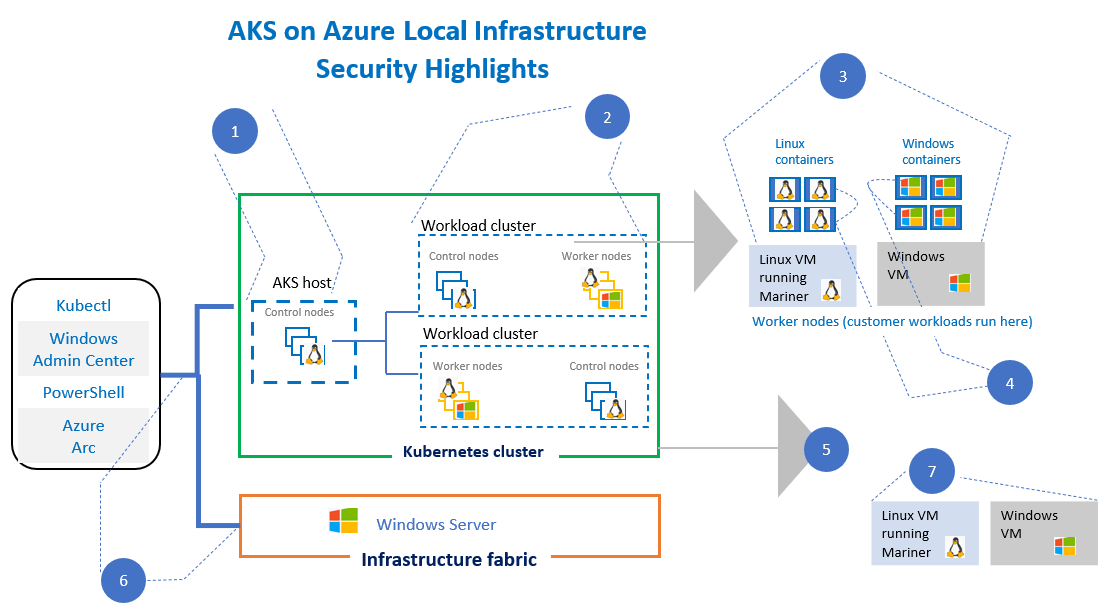

AKS, die von Arc aktiviert werden, wendet verschiedene Sicherheitsmaßnahmen an, um ihre Infrastruktur zu sichern. Diese Maßnahmen sind im folgenden Diagramm dargestellt:

In der folgenden Tabelle werden die Sicherheitshärtungsaspekte von AKS auf Azure Local beschrieben, die im vorherigen Diagramm dargestellt werden. Konzeptionelle Hintergrundinformationen zur Infrastruktur für eine AKS-Bereitstellung finden Sie unter Cluster und Workloads.

| Sicherheitsaspekt | Beschreibung |

|---|---|

| 1 | Da der AKS-Host Zugriff auf alle Workloads (Zielcluster) hat, kann dieser Cluster ein einziger Kompromittierungspunkt sein. Der Zugriff auf den AKS-Host wird jedoch sorgfältig kontrolliert, da der Zweck des Verwaltungsclusters auf die Bereitstellung von Workloadclustern und das Erfassen aggregierter Clustermetriken beschränkt ist. |

| 2 | Um die Bereitstellungskosten und die Komplexität zu reduzieren, verwenden Workloadcluster den zugrundeliegenden Windows Server gemeinsam. Abhängig von den Sicherheitsanforderungen können Administratoren jedoch einen Workloadcluster auf einem dedizierten Windows Server bereitstellen. Wenn Workloadcluster den zugrundeliegenden Windows Server gemeinsam verwenden, wird jeder Cluster als VM bereitgestellt, wodurch zwischen den Workloadclustern eine starke Isolation gewährleistet werden kann. |

| 3 | Kundenworkloads werden als Container bereitgestellt und verwenden gemeinsam dieselbe VM. Dabei sind die Prozesse der Container voneinander isoliert, was im Vergleich zur starken Isolation, die VM gewährleisten, eine eher schwächere Form der Isolation darstellt. |

| 4 | Container kommunizieren über ein Überlagerungsnetzwerk miteinander. Administratoren können Calico-Richtlinien konfigurieren, um Netzwerkisolationsregeln zwischen Containern zu definieren. Calico-Richtlinienunterstützung für AKS Arc ist nur für Linux-Container vorgesehen und wird as-is unterstützt. |

| 5 | Die Kommunikation zwischen integrierten Kubernetes-Komponenten von AKS auf Azure Local, einschließlich der Kommunikation zwischen dem API-Server und dem Containerhost, wird über Zertifikate verschlüsselt. AKS bietet eine sofort einsatzbereite Zertifikatbereitstellung, Erneuerung und Sperrung für integrierte Zertifikate. |

| 6 | Die Kommunikation mit dem API-Server von Windows-Clientcomputern wird mithilfe von Microsoft Entra-Anmeldeinformationen für Benutzer gesichert. |

| 7 | Für jede Version stellt Microsoft die VHDs für AKS-VMs auf Azure Local bereit und wendet bei Bedarf die entsprechenden Sicherheitspatches an. |

Anwendungssicherheit

In der folgenden Tabelle werden die verschiedenen Anwendungssicherheitsoptionen beschrieben, die in AKS verfügbar sind, die von Arc aktiviert sind:

Hinweis

Sie haben die Möglichkeit, die open Source-Anwendungshärtungsoptionen zu verwenden, die im ausgewählten Open Source-Ökosystem verfügbar sind.

| Option | Beschreibung |

|---|---|

| Sicherheit | Durch sichere Builds soll verhindert werden, dass beim Generieren von Images im Anwendungscode oder in den Containerimages Sicherheitsrisiken entstehen. Die Integration in Azure GitOps von Kubernetes, das Azure Arc-fähig ist, hilft bei der Analyse und Beobachtung, was Entwicklern die Möglichkeit gibt, Sicherheitsprobleme zu beheben. Weitere Informationen finden Sie unter Bereitstellen von Konfigurationen mithilfe von GitOps in Azure Arc-fähigen Kubernetes-Clustern. |

| Sicherheit der Containerregistrierung | Durch sichere Containerregistrierungen soll sichergestellt werden, dass beim Hochladen von Containerimages in die Registrierung (und beim Imagedownload aus der Registrierung) keine Sicherheitsrisiken eingeführt werden, während das Image in der Registrierung gespeichert wird. AKS empfiehlt die Verwendung der Azure Container Registry. Azure Container Registry enthält Sicherheitsrisikoüberprüfungen und andere Sicherheitsfeatures. Weitere Informationen finden Sie unter Azure Container Registry – Dokumentation. |

| Microsoft Entra-Identitäten für Windows-Workloads mit gMSA für Container | Windows-Containerworkloads können die Identität des Containerhosts erben und zur Authentifizierung verwenden. Mit den neuen Verbesserungen muss der Containerhost nicht in die Domäne eingebunden werden. Weitere Informationen finden Sie unter gMSA-Integration für Windows-Workloads. |

Integrierte Sicherheitsfeatures

In diesem Abschnitt werden die integrierten Sicherheitsfeatures beschrieben, die derzeit in AKS verfügbar sind, die von Azure Arc aktiviert sind:

| Sicherheitsziel | Funktion |

|---|---|

| Schutz des Zugriffs auf den API-Server. | Einmalanmeldung-AD-DS-Support für PowerShell- und Windows Admin Center-Clients. Dieses Feature ist derzeit nur für Workloadcluster aktiviert. |

| Stellen Sie sicher, dass die gesamte Kommunikation zwischen den integrierten Kubernetes-Komponenten der Steuerungsebene sicher ist. Dies bedeutet, dass auch die Kommunikation zwischen dem API-Server und dem Workloadcluster sicher sein muss. | Integrierte Zero-Touch-Zertifikatlösung zum Bereitstellen, Erneuern und Widerrufen von Zertifikaten. Weitere Informationen finden Sie unter Sichere Kommunikation mit Zertifikaten. |

| Rotieren Sie die Verschlüsselungsschlüssel des Kubernetes-Geheimnisspeichers (etcd) mithilfe des KMS-Plug-Ins (Schlüsselverwaltungserver). | Plug-In für die Integration und Umsetzung der Schlüsselrotation mit dem betreffenden KMS-Anbieter. Weitere Informationen finden Sie unter Verschlüsseln von etcd-Geheimnissen. |

| Bedrohungsüberwachung in Echtzeit für Container, die Workloads für Windows- und Linux-Container unterstützen. | Integration mit Azure Defender für Kubernetes verbunden mit Azure Arc, das als öffentliche Vorschaufunktion angeboten wird, bis die GA-Version der Kubernetes-Bedrohungserkennung für Kubernetes mit Azure Arc verbunden ist. Weitere Informationen finden Sie unter "Schützen von Azure Arc"-aktivierten Kubernetes-Clustern. |

| Microsoft Entra-Identität für Windows-Workloads. | Verwenden Sie die gMSA-Integration für Windows-Workloads , um die Microsoft Entra-Identität zu konfigurieren. |

| Support für Calico-Richtlinien zum Schutz des Datenverkehrs zwischen Pods | Container kommunizieren über ein Überlagerungsnetzwerk miteinander. Administratoren können Calico-Richtlinien konfigurieren, um Netzwerkisolationsregeln zwischen Containern zu definieren. Calico-Richtlinienunterstützung für AKS Arc ist nur für Linux-Container vorgesehen und wird as-is unterstützt. |

Nächste Schritte

In diesem Thema haben Sie die Konzepte zum Sichern von AKS, die von Azure Arc aktiviert sind, und über das Sichern von Anwendungen auf Kubernetes-Clustern erfahren.