Zugriff auf lokale Ressourcen über Ihr verwaltetes Azure KI Foundry-Netzwerk (Vorschau)

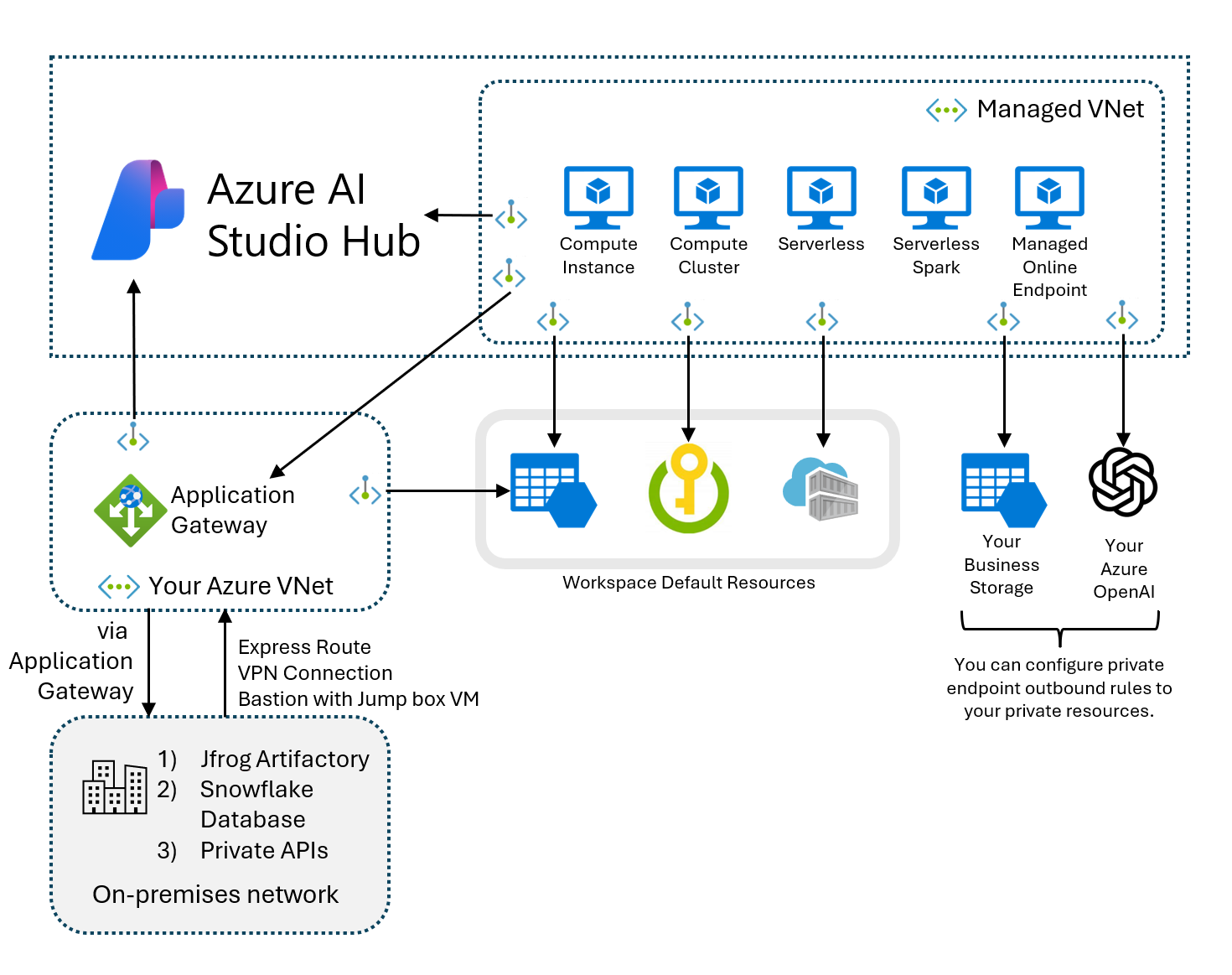

Um auf Ihre Nicht-Azure-Ressourcen zuzugreifen, die sich in einem anderen virtuellen Netzwerk oder vollständig lokal in Ihrem verwalteten virtuellen Azure KI Foundry-Netzwerk befinden, muss mit Application Gateway ein Anwendungsgateway konfiguriert werden. Über dieses Anwendungsgateway kann der vollständige End-to-End-Zugriff für Ihre Ressourcen konfiguriert werden.

Azure Application Gateway ist ein Lastenausgleich, der Routingentscheidungen basierend auf der URL einer HTTPS-Anforderung trifft. Azure Machine Learning unterstützt die Verwendung eines Anwendungsgateways, um sicher mit Nicht-Azure-Ressourcen zu kommunizieren. Weitere Informationen zum Application Gateway finden Sie unter Was ist Azure Application Gateway?.

Um über das verwaltete virtuelle Netzwerk auf lokale oder benutzerdefinierte virtuelle Netzwerkressourcen zuzugreifen, konfigurieren Sie Application Gateway in Ihrem virtuellen Azure-Netzwerk. Das Anwendungsgateway wird für den eingehenden Zugriff auf den Hub des Azure KI Foundry-Portals verwendet. Nach der Konfiguration erstellen Sie einen privaten Endpunkt von dem verwalteten virtuellen Netzwerk des Azure KI Foundry-Hubs zu Application Gateway. Mit dem privaten Endpunkt wird der vollständige End-to-End-Pfad geschützt und nicht über das Internet weitergeleitet.

Voraussetzungen

- Lesen Sie den Artikel Funktionsweise eines Anwendungsgateways, um zu verstehen, wie Application Gateway die Verbindung zu Ihren Nicht-Azure-Ressourcen schützen kann.

- Richten Sie das verwaltete virtuelle Netzwerk Ihres Azure KI Foundry-Hubs ein, und wählen Sie den Isolationsmodus aus, entweder „Ausgehenden Internetzugriff zulassen“ oder „Nur genehmigte ausgehende Daten zulassen“. Weitere Informationen finden Sie unter Verwalten virtueller Netzwerkisolation.

- Rufen Sie den privaten HTTP(S)-Endpunkt der Ressource für den Zugriff ab.

Unterstützte Ressourcen

Das Anwendungsgateway unterstützt jede Back-End-Zielressource, die HTTP- oder HTTPS-Protokolle verwendet. Verbindungen mit den folgenden Ressourcen aus dem verwalteten virtuellen Netzwerk werden überprüft:

- Jfrog Artifactory

- Snowflake-Datenbank

- Private APIs

Konfigurieren von Azure Application Gateway

Befolgen Sie Schnellstart: Weiterleiten von Webdatenverkehr über das Portal. Um Application Gateway für die Verwendung mit Azure Machine Learning ordnungsgemäß einzurichten, verwenden Sie beim Erstellen von Application Gateway die folgenden Anleitungen:

Auf der Registerkarte Grundeinstellungen:

- Stellen Sie sicher, dass sich Ihr Anwendungsgateway in derselben Region wie das ausgewählte virtuelle Azure-Netzwerk befindet.

- Azure KI Foundry unterstützt nur IPv4 für Application Gateway.

- Wählen Sie mit Ihrem virtuellen Azure-Netzwerk ein dediziertes Subnetz für Application Gateway aus. In diesem Subnetz dürfen keine anderen Ressourcen bereitgestellt werden.

Auf der Registerkarte Front-Ends unterstützt Application Gateway nicht nur die private Front-End-IP-Adresse, sodass öffentliche IP-Adressen ausgewählt werden müssen oder eine neue Adresse erstellt werden muss. Private IP-Adressen für die Ressourcen, mit denen das Gateway eine Verbindung herstellt, können innerhalb des Bereichs des Subnetzes hinzugefügt werden, das Sie auf der Registerkarte „Grundeinstellungen“ ausgewählt haben.

Auf der Registerkarte Back-Ends können Sie Ihr Back-End-Ziel einem Back-End-Pool hinzufügen. Sie können Ihre Back-End-Ziele verwalten, indem Sie verschiedene Back-End-Pools erstellen. Das Anforderungsrouting basiert auf den Pools. Sie können Back-End-Ziele wie eine Snowflake-Datenbank hinzufügen.

Auf der Registerkarte Konfiguration konfigurieren Sie, wie Anforderungen mit den Front-End-IPs empfangen und an das Back-End weitergeleitet werden.

Im Abschnitt Listener:

- Sie können einen Listener mit HTTP- oder HTTPS-Protokoll erstellen und den Port angeben, dem er lauschen soll. Wenn Sie möchten, dass zwei Listener dieselbe Front-End-IP-Adresse überwachen und an verschiedene Back-End-Pools weiterleiten, müssen Sie unterschiedliche Ports auswählen. Eingehende Anforderungen werden basierend auf den Ports unterschieden.

- Wenn Sie die End-to-End-TLS-Verschlüsselung benötigen, wählen Sie HTTPS-Listener aus, und laden Sie Ihr eigenes Zertifikat für Application Gateway hoch, um die vom Listener empfangene Anforderung zu entschlüsseln. Weitere Informationen finden Sie unter Aktivieren von End-to-End-TLS in Azure Application Gateway.

- Wenn Sie ein vollständig privates Back-End-Ziel ohne Zugriff auf öffentliche Netzwerke benötigen, richten Sie KEINEN Listener für die öffentliche Front-End-IP-Adresse und die zugehörige Routingregel ein. Application Gateway leitet nur Anforderungen weiter, die Listener am spezifischen Port empfangen. Wenn Sie das versehentliche Hinzufügen eines öffentlichen Front-End-IP-Listeners vermeiden möchten, lesen Sie Netzwerksicherheitsregeln, um den Zugriff auf öffentliche Netzwerke vollständig zu sperren.

Wenn Sie HTTPS verwenden möchten und das Back-End-Serverzertifikat NICHT durch eine bekannte Zertifizierungsstelle ausgestellt wurde, müssen Sie das Stammzertifikat (CER-Datei) des Back-End-Servers im Abschnitt Back-End-Ziele hochladen. Weitere Informationen zum Konfigurieren mit einem Stammzertifikat finden Sie unter Konfigurieren der End-to-End-TLS-Verschlüsselung mithilfe des Portals.

Nachdem die Application Gateway-Ressource erstellt wurde, navigieren Sie im Azure-Portal zur neuen Application Gateway-Ressource. Wählen Sie unter Einstellungen die Option Private Verbindung aus, um einem virtuellen Netzwerk den privaten Zugriff auf Application Gateway über eine private Endpunktverbindung zu ermöglichen. Die Konfiguration für private Verbindungen wird nicht standardmäßig erstellt.

- Wählen Sie + Hinzufügen aus, um die Konfiguration für private Verbindungen hinzuzufügen, und verwenden Sie dann die folgenden Werte, um die Konfiguration zu erstellen:

- Name: Geben Sie einen Namen für Ihre Konfiguration für private Verbindungen an.

- Subnetz für private Verbindungen: Wählen Sie ein Subnetz in Ihrem virtuellen Netzwerk aus.

- Front-End-IP-Konfiguration:

appGwPrivateFrontendIpIPv4

- Um zu überprüfen, ob die private Verbindung ordnungsgemäß eingerichtet ist, navigieren Sie zur Registerkarte Private Endpunktverbindungen, und wählen Sie + Privater Endpunkt aus. Auf der Registerkarte Ressource sollte die Zielunterressource der Name Ihrer privaten Front-End-IP-Konfiguration sein,

appGwPrivateFrontendIpIPv4. Wenn in der Zielunterressource kein Wert angezeigt wird, wurde der Application Gateway-Listener nicht ordnungsgemäß konfiguriert. Weitere Informationen zum Einrichten eines privaten Links im Anwendungsgateway finden Sie unter Konfigurieren des privaten Azure-Anwendungsgateways.

- Wählen Sie + Hinzufügen aus, um die Konfiguration für private Verbindungen hinzuzufügen, und verwenden Sie dann die folgenden Werte, um die Konfiguration zu erstellen:

Konfigurieren von Private Link

Nachdem die Front-End-IP- und Back-End-Pools Ihres Anwendungsgateways erstellt wurden, können Sie nun den privaten Endpunkt aus dem verwalteten virtuellen Netzwerk zu Ihrem Anwendungsgateway konfigurieren. Navigieren Sie im Azure-Portal zur Registerkarte Netzwerk Ihres Azure KI Foundry-Hubs. Wählen Sie Vom Arbeitsbereich verwalteten Zugriff auf ausgehenden Datenverkehr, + Benutzerdefinierte Ausgangsregeln hinzufügen aus.

Wählen Sie im Formular Ausgehende Arbeitsbereichsregeln Folgendes aus, um Ihren privaten Endpunkt zu erstellen:

- Regelname: Geben Sie einen Namen für Ihren privaten Endpunkt für Application Gateway an.

- Zieltyp: Privater Endpunkt

- Abonnement und Ressourcengruppe: Wählen Sie das Abonnement und die Ressourcengruppe aus, in der Application Gateway bereitgestellt wird.

- Ressourcentyp:

Microsoft.Network/applicationGateways - Ressourcenname: Der Name Ihrer Application Gateway-Ressource

- Unterressource:

appGwPrivateFrontendIpIPv4 - FQDNs: Diese FQDNs sind die Aliase, die Sie im Azure KI Foundry-Portal verwenden möchten. Sie werden in die private IP-Adresse des verwalteten privaten Endpunkts für Application Gateway aufgelöst. Sie können mehrere FQDNs einschließen, je nachdem, wie viele Ressourcen Sie mit Application Gateway verbinden möchten.

Hinweis

- Wenn Sie HTTPS-Listener mit hochgeladenen Zertifikaten verwenden, stellen Sie sicher, dass der FQDN-Alias mit dem CN des Zertifikats (allgemeiner Name) oder SAN (alternativer Antragstellername) übereinstimmt, andernfalls schlägt der HTTPS-Aufruf mit SNI (Servernamensanzeige) fehl.

- Die bereitgestellten FQDNs müssen mindestens drei Bezeichnungen im Namen aufweisen, um die private DNS-Zone des privaten Endpunkts für Application Gateway ordnungsgemäß zu erstellen.

- Das FQDNs-Feld kann nach der Erstellung des privaten Endpunkts per SDK oder CLI bearbeitet werden. Das Feld kann nicht im Azure-Portal bearbeitet werden.

- Die dynamische Unterressourcenbenennung wird für die private Front-End-IP-Konfiguration nicht unterstützt. Der Front-End-IP-Name muss

appGwPrivateFrontendIpIPv4lauten.

Konfigurieren mit Python SDK und Azure CLI

Informationen zum Erstellen eines privaten Endpunkts für Application Gateway per SDK finden Sie unter Azure SDK für Python.

Um einen privaten Endpunkt für Application Gateway mit der Azure CLI zu erstellen, verwenden Sie den Befehl az ml workspace outbound-rule set. Legen Sie die Eigenschaften nach Bedarf für Ihre Konfiguration fest. Weitere Informationen finden Sie unter Konfigurieren eines verwalteten Netzwerks.

Begrenzungen

- Application Gateway unterstützt nur HTTP(S)-Endpunkte im Back-End-Pool. Es gibt keine Unterstützung für Nicht-HTTP(S)-Netzwerkdatenverkehr. Stellen Sie sicher, dass Ihre Ressourcen das HTTP(S)-Protokoll unterstützen.

- Um eine Verbindung mit Snowflake über Application Gateway herzustellen, sollten Sie Ihre eigenen ausgehenden FQDN-Regeln hinzufügen, um Paket-/Treiberdownloads und OCSP-Validierung zu aktivieren.

- Der Snowflake-JDBC-Treiber verwendet HTTPS-Aufrufe. Unterschiedliche Treiber benötigen möglicherweise jedoch unterschiedliche Implementierungen. Überprüfen Sie, ob Ihre Ressource das HTTP(S)-Protokoll verwendet oder nicht.

- Weitere Informationen zu Einschränkungen finden Sie in den Häufig gestellten Fragen zu Application Gateway.

Application Gateway-Fehler

Für Fehler im Zusammenhang mit der Application Gateway-Verbindung mit Ihren Back-End-Ressourcen lesen Sie basierend auf den Fehlern, die Sie erhalten, die vorhandene Application Gateway-Dokumentation:

- Behandeln von Problemen mit der Back-End-Integrität in Application Gateway

- Behandeln von Fehlern aufgrund eines ungültigen Gateways in Application Gateway

- HTTP-Antwortcodes in Application Gateway

- Grundlegendes zu deaktivierten Listenern