Konfigurieren von virtuellen Netzwerken für Azure KI Services

Azure KI Services bietet ein mehrschichtiges Sicherheitsmodell. Dank dieses Modells können Sie Ihre Azure KI Services-Konten für eine bestimmte Teilmenge der Netzwerke schützen. Wenn Netzwerkregeln konfiguriert wurden, können nur Anwendungen, die Daten über die angegebenen Netzwerke anfordern, auf das Konto zugreifen. Sie können den Zugriff auf Ihre Ressourcen mithilfe der Anforderungsfilterung einschränken, damit nur Anforderungen zugelassen werden, die aus angegebenen IP-Adressen, IP-Adressbereichen oder einer Liste der Subnetze in virtuellen Azure-Netzwerken stammen.

Für Anwendungen, die bei aktivierten Netzwerkregeln auf eine Azure KI Services-Ressource zugreifen, ist eine Autorisierung erforderlich. Die Autorisierung wird mit Microsoft Entra ID-Anmeldeinformationen oder mit einem gültigen API-Schlüssel unterstützt.

Wichtig

Durch das Aktivieren von Firewallregeln für Ihr Azure KI Services-Konto werden eingehende Datenanforderungen standardmäßig blockiert. Damit Anforderungen durchgelassen werden, muss eine der folgenden Bedingungen erfüllt sein:

- Die Anforderung stammt von einem Dienst, der in einer Azure Virtual Network-Ressource ausgeführt wird, die auf der Liste der zugelassenen Subnetze des Azure KI Services-Zielkontos steht. Die Endpunktanforderung, die aus dem virtuellen Netzwerk stammt, muss als benutzerdefinierte Unterdomäne Ihres Azure KI Services-Kontos festgelegt werden.

- Die Anforderung stammt von einer Adresse, die in der Liste mit den zulässigen IP-Adressen enthalten ist.

Unter anderem werden Anforderungen von anderen Azure-Diensten, aus dem Azure-Portal und von Protokollierungs-/Metrikdiensten blockiert.

Hinweis

Es wird empfohlen, das Azure Az PowerShell-Modul für die Interaktion mit Azure zu verwenden. Informationen zu den ersten Schritten finden Sie unter Installieren von Azure PowerShell. Informationen zum Migrieren zum Az PowerShell-Modul finden Sie unter Migrieren von Azure PowerShell von AzureRM zum Az-Modul.

Szenarien

Zum Schutz Ihrer Azure KI Services-Ressource sollten Sie zuerst eine Regel so konfigurieren, dass der Zugriff auf Datenverkehr aus allen Netzwerken (einschließlich Internetdatenverkehr) standardmäßig verweigert wird. Anschließend konfigurieren Sie Regeln, die den Zugriff auf Datenverkehr aus bestimmten virtuellen Netzwerken gewähren. Mit dieser Konfiguration können Sie eine sichere Netzwerkgrenze für Ihre Anwendungen erstellen. Darüber hinaus können Sie Regeln konfigurieren, um den Zugriff auf Datenverkehr aus ausgewählten öffentlichen Internet-IP-Adressbereichen zu gewähren, wodurch Verbindungen von bestimmten Internetclients oder lokalen Clients ermöglicht werden.

Netzwerkregeln werden für alle Netzwerkprotokolle in Azure KI Services durchgesetzt, einschließlich REST und WebSocket. Für den Zugriff auf Daten mithilfe von Tools wie Azure-Testkonsolen müssen explizite Netzwerkregeln konfiguriert werden. Sie können Netzwerkregeln auf vorhandene Azure KI Services-Ressourcen oder beim Erstellen neuer Azure KI Services-Ressourcen anwenden. Angewendete Netzwerkregeln werden für alle Anforderungen erzwungen.

Unterstützte Regionen und Dienstangebote

Virtuelle Netzwerke werden in Regionen unterstützt, in denen Azure KI Services verfügbar ist. Azure KI Services unterstützt Diensttags für die Konfiguration von Netzwerkregeln. Die hier aufgeführten Dienste sind im Diensttag CognitiveServicesManagement enthalten:

- Anomalieerkennung

- Azure OpenAI

- Content Moderator

- Custom Vision

- Gesicht

- Language Understanding (LUIS)

- Personalisierung

- Speech-Dienst

- Sprache

- QnA Maker

- Übersetzer

Hinweis

Wenn Sie Azure OpenAI, LUIS, Speech-Dienste oder Sprachdienste verwenden, ermöglicht es Ihnen das CognitiveServicesManagement-Tag nur, den Dienst mithilfe des SDK oder der REST-API zu verwenden. Für den Zugriff auf Azure OpenAI Studio, LUIS-Portal, Speech Studio oder Language Studio und die Verwendung in einem virtuellen Netzwerk müssen Sie die folgenden Tags verwenden:

AzureActiveDirectoryAzureFrontDoor.FrontendAzureResourceManagerCognitiveServicesManagementCognitiveServicesFrontEndStorage(nur Speech Studio)

Informationen zum Konfigurieren von Azure AI Studio finden Sie in der Azure KI Studio-Dokumentation.

Ändern der Standard-Netzwerkzugriffsregel

Standardmäßig akzeptieren Azure KI Services-Ressourcen Verbindungen von Clients in jedem Netzwerk. Um den Zugriff auf ausgewählte Netzwerke zu beschränken, müssen Sie zunächst die Standardaktion ändern.

Warnung

Änderungen an Netzwerkregeln können die Fähigkeit von Anwendungen beeinträchtigen, eine Verbindung mit Azure KI Services herzustellen. Durch Festlegen der Standardnetzwerkregel auf Verweigern wird sämtlicher Zugriff auf die Daten blockiert – es sei denn, es werden auch bestimmte Netzwerkregeln angewendet, die Zugriff gewähren.

Gewähren Sie mithilfe von Netzwerkregeln Zugriff auf alle zulässigen Netzwerke, bevor Sie die Standardregel so ändern, dass der Zugriff verweigert wird. Wenn Sie IP-Adressen für Ihr lokales Netzwerk in die Zulassungsliste aufnehmen, achten Sie darauf, alle möglichen ausgehenden öffentlichen IP-Adressen Ihres lokalen Netzwerks hinzuzufügen.

Verwalten von Standardnetzwerkzugriffsregeln

Standardregeln für den Netzwerkzugriff von Azure KI Services-Ressourcen können über das Azure-Portal, über PowerShell oder die Azure-CLI verwaltet werden.

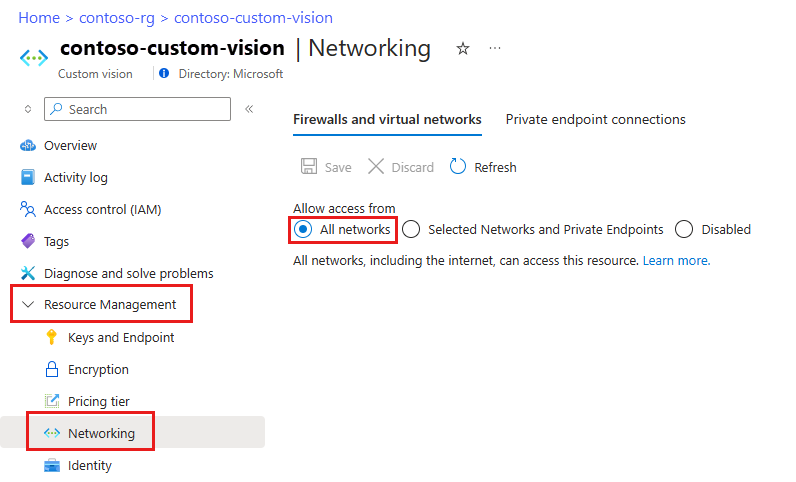

Navigieren Sie zu der Azure KI Services-Ressource, die Sie schützen möchten.

Wählen Sie Ressourcenverwaltung aus, um sie zu erweitern, und wählen Sie dann Netzwerk aus.

Um den Zugriff standardmäßig zu verweigern, wählen Sie unter Firewalls und virtuelle Netzwerke die Option Ausgewählte Netzwerke und private Endpunkte aus.

Mit ausschließlich dieser Einstellung, ohne konfigurierte Werte für virtuelle Netzwerke oder Adressbereiche, wird effektiv jeder Zugriff verweigert. Wenn der gesamte Zugriff verweigert wird, werden Anforderungen nicht zugelassen, die versuchen, die Azure KI Services-Ressource zu nutzen. Das Azure-Portal, Azure PowerShell oder die Azure-CLI können trotzdem zur Konfiguration der Azure KI Services-Ressource verwendet werden.

Wenn Sie Datenverkehr über alle Netzwerke zulassen möchten, wählen Sie Alle Netzwerke aus.

Klicken Sie zum Übernehmen der Änderungen auf Speichern.

Gewähren des Zugriffs aus einem virtuellen Netzwerk

Sie können Azure KI Services-Ressourcen so konfigurieren, dass nur über bestimmte Subnetze zugegriffen werden kann. Die zulässigen Subnetze gehören möglicherweise zu einem virtuellen Netzwerk in demselben Abonnement oder in einem anderen Abonnement. Das andere Abonnement kann zu einem anderen Microsoft Entra-Mandanten gehören. Wenn das Subnetz zu einem anderen Abonnement gehört, muss der Microsoft.CognitiveServices-Ressourcenanbieter auch für dieses Abonnement registriert werden.

Aktivieren Sie einen Dienstendpunkt für Azure KI Services innerhalb des virtuellen Netzwerks. Der Dienstendpunkt leitet Datenverkehr aus dem virtuellen Netzwerk über einen optimalen Pfad an den Azure KI-Dienst weiter. Weitere Informationen finden Sie unter Dienstendpunkte im virtuellen Netzwerk.

Mit jeder Anforderung werden außerdem die Identitäten des Subnetzes und des virtuellen Netzwerks übertragen. Administrator*innen können dann Netzwerkregeln für die Azure KI Services-Ressource konfigurieren, um Anforderungen aus bestimmten Subnetzen in einem virtuellen Netzwerk zuzulassen. Clients, denen durch diese Netzwerkregeln Zugriff gewährt wird, müssen weiterhin die Autorisierungsanforderungen der Azure KI Services-Ressource erfüllen, um auf die Daten zugreifen zu können.

Jede Azure KI Services-Ressource unterstützt bis zu 100 VNET-Regeln, die mit IP-Netzwerkregeln kombiniert werden können. Weitere Informationen finden Sie weiter unten in diesem Artikel unter Gewähren des Zugriffs über einen Internet-IP-Adressbereich.

Erteilen der erforderlichen Berechtigungen

Um eine Regel für virtuelle Netzwerke auf eine Azure KI Services-Ressource anzuwenden, benötigen Sie die entsprechenden Berechtigungen für die Subnetze, die hinzugefügt werden sollen. Die erforderliche Berechtigung ist die Standardrolle Mitwirkender oder die Rolle Cognitive Services-Mitwirkender. Erforderliche Berechtigungen können aber auch benutzerdefinierten Rollendefinitionen hinzugefügt werden.

Die Azure KI Services-Ressource und die virtuellen Netzwerke, denen Zugriff gewährt wurde, können sich in verschiedenen Abonnements befinden – einschließlich Abonnements, die zu einem anderen Microsoft Entra-Mandanten gehören.

Hinweis

Die Konfiguration von Regeln, die Zugriff auf Subnetze in virtuellen Netzwerken gewähren, die Teil eines anderen Microsoft Entra-Mandanten sind, wird zurzeit nur über PowerShell, Azure CLI und die Rest-APIs unterstützt. Sie können diese Regeln im Azure-Portal anzeigen, aber nicht konfigurieren.

Konfigurieren von Regeln für virtuelle Netzwerke

Regeln für virtuelle Netzwerke für Azure KI Services-Ressourcen können über das Azure-Portal, über PowerShell oder die Azure-CLI verwaltet werden.

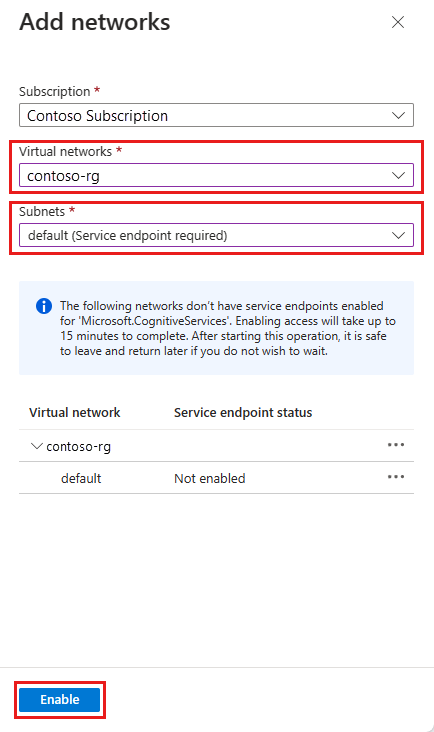

So erteilen Sie Zugriff auf ein virtuelles Netzwerk mit einer vorhandenen Netzwerkregel:

Navigieren Sie zu der Azure KI Services-Ressource, die Sie schützen möchten.

Wählen Sie Ressourcenverwaltung aus, um sie zu erweitern, und wählen Sie dann Netzwerk aus.

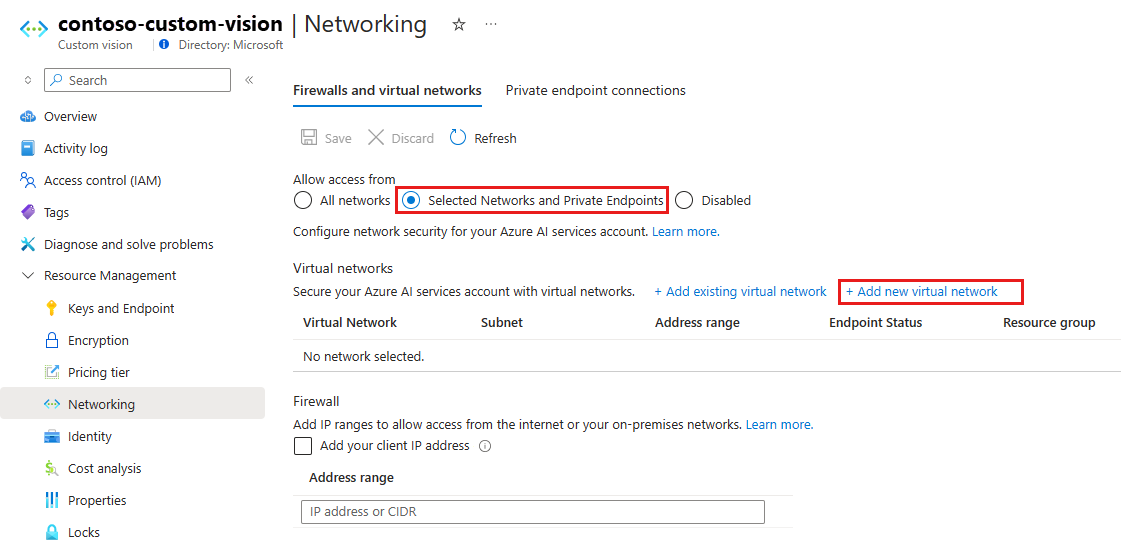

Vergewissern Sie sich, dass Sie Ausgewählte Netzwerke und private Endpunkte ausgewählt haben.

Wählen Sie unter Zugriff zulassen von die Option Vorhandenes virtuelles Netzwerk hinzufügen aus.

Wählen Sie die Optionen virtuelle Netzwerke und Subnetze und dann Aktivieren aus.

Hinweis

Wenn für das ausgewählte virtuelle Netzwerk und die Subnetze noch kein Dienstendpunkt für Azure KI Services konfiguriert wurde, können Sie dies im Rahmen dieses Vorgangs nachholen.

Zurzeit werden nur virtuelle Netzwerke, die zu demselben Microsoft Entra-Mandanten gehören, während der Regelerstellung zur Auswahl angezeigt. Verwenden Sie PowerShell, die Azure CLI oder die REST-APIs, um den Zugriff auf ein Subnetz in einem virtuellen Netzwerk zu gewähren, das zu einem anderen Mandanten gehört.

Klicken Sie zum Übernehmen der Änderungen auf Speichern.

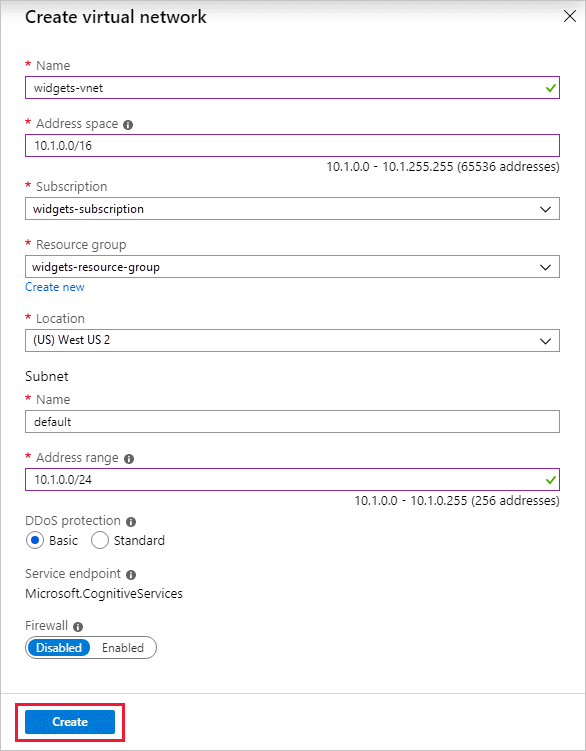

So erstellen Sie ein neues virtuelles Netzwerk und erteilen diesem Zugriff:

Wählen Sie auf derselben Seite wie im vorherigen Verfahren die Option Neues virtuelles Netzwerk hinzufügen aus.

Geben Sie die erforderlichen Informationen zum Erstellen des neuen virtuellen Netzwerks an, und wählen Sie anschließend Erstellen aus.

Klicken Sie zum Übernehmen der Änderungen auf Speichern.

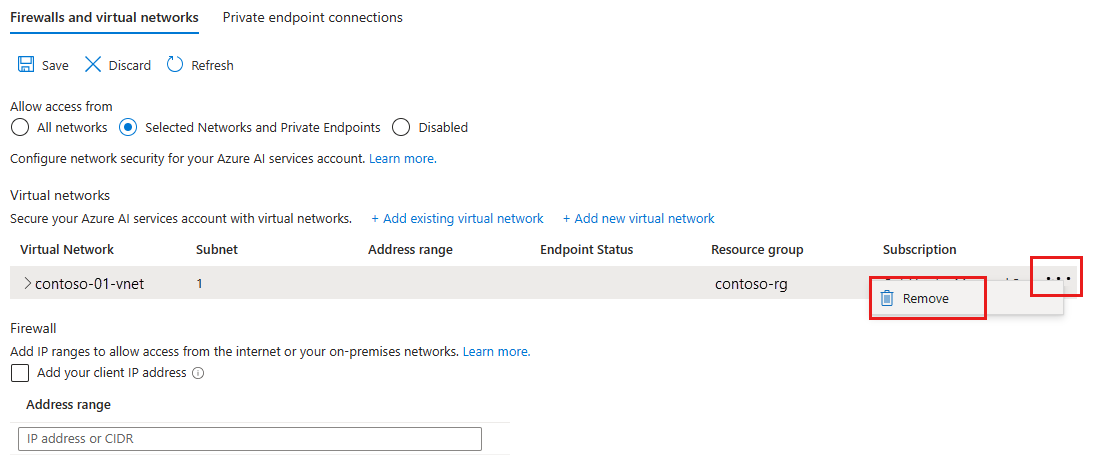

So entfernen Sie ein virtuelles Netzwerk oder eine Subnetzregel:

Wichtig

Die Standardregel muss auf Verweigern festgelegt sein (siehe Festlegen der Standardregel). Andernfalls haben die Netzwerkregeln keine Wirkung.

Gewähren von Zugriff aus einem Internet-IP-Adressbereich

Sie können Azure KI Services-Ressourcen so konfigurieren, dass der Zugriff über bestimmte öffentliche Internet-IP-Adressbereichen zugelassen wird. Diese Konfiguration gewährt bestimmten Diensten und lokalen Netzwerken Zugriff, wodurch effektiv der allgemeine Internetdatenverkehr blockiert wird.

Sie können die zulässigen Internetadressbereiche im CIDR-Format (RFC 4632)192.168.0.0/16 oder als einzelne IP-Adressen (192.168.0.1) angeben.

Tipp

Kleine Adressbereiche, die die Präfixgrößen /31 oder /32 verwenden, werden nicht unterstützt. Konfigurieren Sie diese Bereiche mit einzelnen IP-Adressregeln.

IP-Netzwerkregeln sind nur für öffentliche Internet-IP-Adressen zulässig. Für private Netzwerke reservierte IP-Adressbereiche sind in IP-Adressregeln nicht zulässig. Private Netzwerke enthalten Adressen, die mit 10.*, 172.16.* - 172.31.* und 192.168.* beginnen. Weitere Informationen finden Sie unter Privater IP-Adressraum (RFC 1918).

Derzeit werden nur IPv4-Adressen unterstützt. Jede Azure KI Services-Ressource unterstützt bis zu 100 IP-Netzwerkregeln, die mit VNET-Regeln kombiniert werden können.

Konfigurieren des Zugriffs aus lokalen Netzwerken

Wenn Sie mit einer IP-Netzwerkregel den Zugriff über Ihre lokalen Netzwerke auf die Azure KI Services-Ressource gewähren möchten, müssen Sie die von Ihrem Netzwerk verwendeten Internet-IP-Adressen ermitteln. Hilfe erhalten Sie von Ihrem Netzwerkadministrator.

Wenn Sie Azure ExpressRoute lokal für Microsoft-Peering verwenden, müssen Sie die NAT-IP-Adressen ermitteln. Weitere Informationen finden Sie unter Was ist Azure ExpressRoute?.

Beim Microsoft-Peering werden die verwendeten NAT-IP-Adressen entweder vom Kunden oder vom Dienstanbieter bereitgestellt. Um den Zugriff auf Ihre Dienstressourcen zuzulassen, müssen Sie diese öffentlichen IP-Adressen in der Ressourceneinstellung der IP-Firewall zulassen.

Verwalten von IP-Netzwerkregeln

Regeln für IP-Netzwerke für Azure KI Services-Ressourcen können über das Azure-Portal, über PowerShell oder die Azure-CLI verwaltet werden.

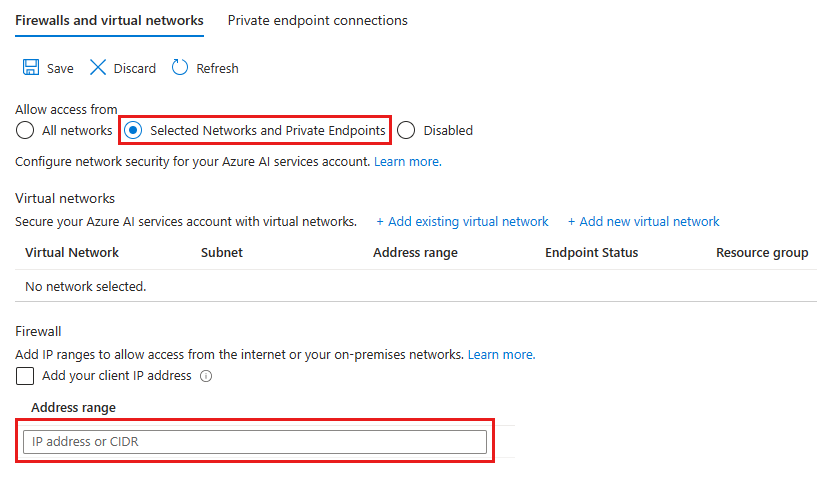

Navigieren Sie zu der Azure KI Services-Ressource, die Sie schützen möchten.

Wählen Sie Ressourcenverwaltung aus, um sie zu erweitern, und wählen Sie dann Netzwerk aus.

Vergewissern Sie sich, dass Sie Ausgewählte Netzwerke und private Endpunkte ausgewählt haben.

Suchen Sie unter Firewalls und virtuelle Netzwerke die Option Adressbereich. Geben Sie die IP-Adresse oder den IP-Adressbereich im CIDR-Format ein, um Zugriff auf einen Internet-IP-Adressbereich zu gewähren. Nur gültige öffentliche IP-Adressen (nicht reservierte Adressen) werden akzeptiert.

Wenn Sie eine IP-Netzwerkregel entfernen möchten, wählen Sie das Papierkorbsymbol neben dem Adressbereich aus.

Klicken Sie zum Übernehmen der Änderungen auf Speichern.

Wichtig

Die Standardregel muss auf Verweigern festgelegt sein (siehe Festlegen der Standardregel). Andernfalls haben die Netzwerkregeln keine Wirkung.

Verwenden privater Endpunkte

Sie können private Endpunkte für Ihre Azure KI Services-Ressourcen verwenden, um Clients in einem virtuellen Netzwerk den sicheren Zugriff auf Daten über Azure Private Link zu ermöglichen. Der private Endpunkt verwendet eine IP-Adresse aus dem Adressraum des virtuellen Netzwerks für Ihre Azure KI Services-Ressource. Der Netzwerkdatenverkehr zwischen den Clients im virtuellen Netzwerk und der Ressource wird über das virtuelle Netzwerk und eine private Verbindung im Microsoft Azure-Backbonenetzwerk geleitet und somit nicht dem öffentlichen Internet ausgesetzt.

Private Endpunkte für Azure KI Services-Ressourcen ermöglichen Folgendes:

- Schützen Ihrer Azure KI Services-Ressource, indem Sie die Firewall so konfigurieren, dass alle Verbindungen am öffentlichen Endpunkt für Azure KI-Dienst blockiert werden.

- Erhöhen der Sicherheit für das virtuelle Netzwerk, indem Sie die Exfiltration von Daten aus dem virtuellen Netzwerk blockieren können

- Sicheres Verbinden mit Azure KI Services-Ressourcen über lokale Netzwerke, die über ein Azure VPN Gateway oder privates ExpressRoute-Peering eine Verbindung mit dem virtuellen Netzwerk herstellen

Grundlegendes zu privaten Endpunkten

Ein privater Endpunkt ist eine spezielle Netzwerkschnittstelle für eine Azure-Ressource in Ihrem virtuellen Netzwerk. Wenn Sie einen privaten Endpunkt für Ihre Azure KI Services-Ressource erstellen, wird eine sichere Verbindung zwischen Clients in Ihrem virtuellen Netzwerk und Ihrer Ressource hergestellt. Dem privaten Endpunkt wird eine IP-Adresse aus dem IP-Adressbereich Ihres virtuellen Netzwerks zugewiesen. Für die Verbindung zwischen dem privaten Endpunkt und dem Azure KI-Dienst wird eine sichere private Verbindung verwendet.

Anwendungen im virtuellen Netzwerk können über den privaten Endpunkt nahtlos eine Verbindung mit dem Dienst herstellen. Verbindungen verwenden die gleichen Verbindungszeichenfolgen und Autorisierungsmechanismen, die sie andernfalls verwenden würden. Die Speech-Dienste stellen eine Ausnahme dar, denn sie benötigen einen separaten Endpunkt. Weitere Informationen finden Sie unter Private Endpunkte für Speech-Dienste in diesem Artikel. Private Endpunkte können mit allen von der Azure KI Services-Ressource unterstützten Protokollen verwendet werden, auch REST.

Private Endpunkte können in Subnetzen erstellt werden, die Dienstendpunkte verwenden. Clients in einem Subnetz können eine Verbindung mit einer Azure KI Services-Ressource über einen privaten Endpunkt herstellen, während für den Zugriff auf andere Ressourcen Dienstendpunkte verwendet werden. Weitere Informationen finden Sie unter Dienstendpunkte im virtuellen Netzwerk.

Wenn Sie einen privaten Endpunkt für eine Azure KI Services-Ressource in Ihrem virtuellen Netzwerk erstellen, sendet Azure eine Einwilligungsanforderung zur Genehmigung an den Besitzer oder die Besitzerin der Azure KI Services-Ressourcen. Wenn der oder die Benutzer*in, der oder die die Erstellung des privaten Endpunkts anfordert, auch Besitzer*in der Ressource ist, wird diese Einwilligungsanforderung automatisch genehmigt.

Besitzer*innen von Azure KI Services-Ressourcen können Einwilligungsanforderungen und die privaten Endpunkte über die Registerkarte Private Endpunktverbindung für die Azure KI Services-Ressource im Azure-Portal verwalten.

Angeben privater Endpunkte

Wenn Sie einen privaten Endpunkt erstellen, geben Sie die Azure KI Services-Ressource an, mit der eine Verbindung hergestellt wird. Weitere Informationen zum Erstellen eines privaten Endpunkts finden Sie unter:

- Erstellen eines privaten Endpunkts über das Azure-Portal

- Erstellen eines privaten Endpunkts mit Azure PowerShell

- Erstellen eines privaten Endpunkts über die Azure CLI

Herstellen einer Verbindung mit privaten Endpunkten

Hinweis

Azure OpenAI Service verwendet eine andere private DNS-Zone und eine andere öffentliche DNS-Zonenweiterleitung als andere Azure KI Services-Dienste. Die richtigen Zonen- und Weiterleitungsnamen finden Sie unter DNS-Zonenkonfiguration von Azure-Diensten.

Clients in einem virtuellen Netzwerk, die den privaten Endpunkt verwenden, verwenden dieselbe Verbindungszeichenfolge für die Azure KI Services-Ressource wie Clients, die eine Verbindung mit dem öffentlichen Endpunkt herstellen. Der Speech-Dienst stellt eine Ausnahme dar, denn er benötigt einen separaten Endpunkt. Weitere Informationen finden Sie unter Verwenden von privaten Endpunkten für den Speech-Dienst in diesem Artikel. Die DNS-Auflösung leitet die Verbindungen aus dem virtuellen Netzwerk automatisch über eine private Verbindung an die Azure KI Services-Ressource weiter.

Standardmäßig erstellt Azure eine private DNS-Zone mit den erforderlichen Updates für die privaten Endpunkte, die an das virtuelle Netzwerk angefügt ist. Wenn Sie einen eigenen DNS-Server verwenden, müssen Sie möglicherweise weitere Änderungen an Ihrer DNS-Konfiguration vornehmen. Updates, die möglicherweise für private Endpunkte erforderlich sind, finden Sie unter Anwenden von DNS-Änderungen für private Endpunkte in diesem Artikel.

Verwenden von privaten Endpunkten für den Speech-Dienst

Weitere Informationen finden Sie unter Verwenden des Speech-Diensts über einen privaten Endpunkt.

Anwenden von DNS-Änderungen für private Endpunkte

Wenn Sie einen privaten Endpunkt erstellen, wird der DNS-Ressourceneintrag CNAME für die Azure KI Services-Ressource auf einen Alias in einer Unterdomäne mit dem Präfix privatelink aktualisiert. Standardmäßig erstellt Azure außerdem eine private DNS-Zone, die der Unterdomäne privatelink entspricht, mit den DNS-A-Ressourceneinträgen für die privaten Endpunkte. Weitere Informationen finden Sie unter Was ist Privates DNS in Azure?.

Wenn Sie die Endpunkt-URL von außerhalb des virtuellen Netzwerks mit dem privaten Endpunkt auflösen, wird diese in den öffentlichen Endpunkt der Azure KI Services-Ressource aufgelöst. Bei Auflösung aus dem virtuellen Netzwerk, das den privaten Endpunkt hostet, wird die Endpunkt-URL in die IP-Adresse des privaten Endpunkts aufgelöst.

Diese Vorgehensweise ermöglicht den Zugriff auf die Azure KI Services-Ressource mithilfe derselben Verbindungszeichenfolge für Clients in dem virtuellen Netzwerk, das die privaten Endpunkte hostet, sowie für Clients außerhalb des virtuellen Netzwerks.

Wenn Sie einen benutzerdefinierten DNS-Server in Ihrem Netzwerk verwenden, müssen die Clients in der Lage sein, den vollqualifizierten Domänennamen (Fully Qualified Domain Name, FQDN) für den Endpunkt der Azure KI Services-Ressource in die IP-Adresse des privaten Endpunkts aufzulösen. Konfigurieren Sie Ihren DNS-Server so, dass Ihre Private Link-Unterdomäne an die private DNS-Zone für das virtuelle Netzwerk delegiert wird.

Tipp

Wenn Sie einen benutzerdefinierten oder lokalen DNS-Server verwenden, müssen Sie den DNS-Server so konfigurieren, dass der Name der Azure KI Services-Ressource in der Unterdomäne privatelink in die IP-Adresse des privaten Endpunkts aufgelöst wird. Delegieren Sie die Unterdomäne privatelink an die private DNS-Zone des virtuellen Netzwerks. Konfigurieren Sie alternativ die DNS-Zone auf Ihrem DNS-Server, und fügen Sie die DNS-A-Einträge hinzu.

Weitere Informationen zum Konfigurieren eines eigenen DNS-Servers für die Unterstützung privater Endpunkte finden Sie in den folgenden Ressourcen:

Gewähren des Zugriffs auf vertrauenswürdige Azure-Dienste für Azure OpenAI

Sie können einer Teilmenge vertrauenswürdiger Azure-Dienste Zugriff auf Azure OpenAI gewähren und gleichzeitig Netzwerkregeln für andere Apps verwalten. Diese vertrauenswürdigen Dienste verwenden dann verwaltete Identität, um Ihren Azure OpenAI-Dienst zu authentifizieren. In der folgenden Tabelle sind die Dienste aufgeführt, die auf Azure OpenAI zugreifen können, wenn die verwaltete Identität dieser Dienste über die entsprechende Rollenzuweisung verfügt.

| Dienst | Name des Ressourcenanbieters |

|---|---|

| Azure KI-Services | Microsoft.CognitiveServices |

| Azure Machine Learning | Microsoft.MachineLearningServices |

| Azure KI Search | Microsoft.Search |

Sie können Netzwerkzugriff für vertrauenswürdige Azure-Dienste gewähren, indem Sie eine Netzwerkregelausnahme mithilfe der REST-API oder dem Azure-Portal erstellen:

Verwenden der Azure-Befehlszeilenschnittstelle

accessToken=$(az account get-access-token --resource https://management.azure.com --query "accessToken" --output tsv)

rid="/subscriptions/<your subscription id>/resourceGroups/<your resource group>/providers/Microsoft.CognitiveServices/accounts/<your Azure AI resource name>"

curl -i -X PATCH https://management.azure.com$rid?api-version=2023-10-01-preview \

-H "Content-Type: application/json" \

-H "Authorization: Bearer $accessToken" \

-d \

'

{

"properties":

{

"networkAcls": {

"bypass": "AzureServices"

}

}

}

'

Um die Ausnahme zu widerrufen, legen Sie networkAcls.bypass auf None fest.

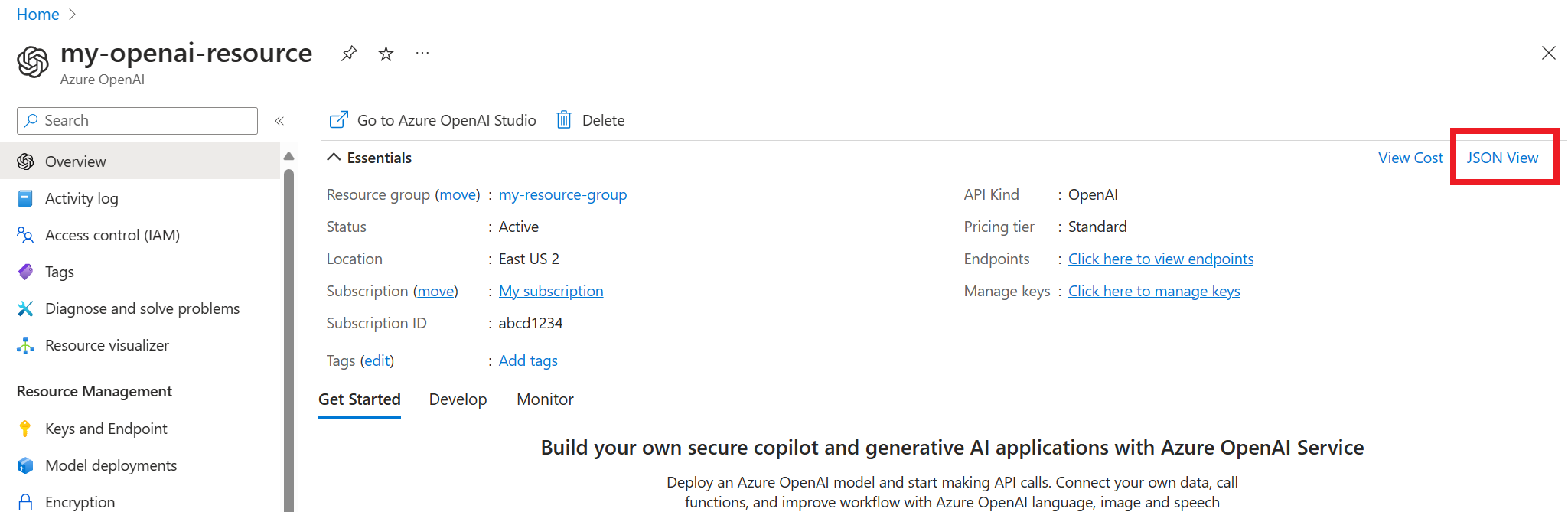

Um zu überprüfen, ob der vertrauenswürdige Dienst über das Azure-Portal aktiviert wurde,

verwenden Sie die JSON-Ansicht auf der Azure OpenAI-Ressourcenübersichtsseite

Wählen Sie Ihre neueste API-Version unter API-Versionen aus. Nur die neueste API-Version

2023-10-01-previewwird unterstützt.

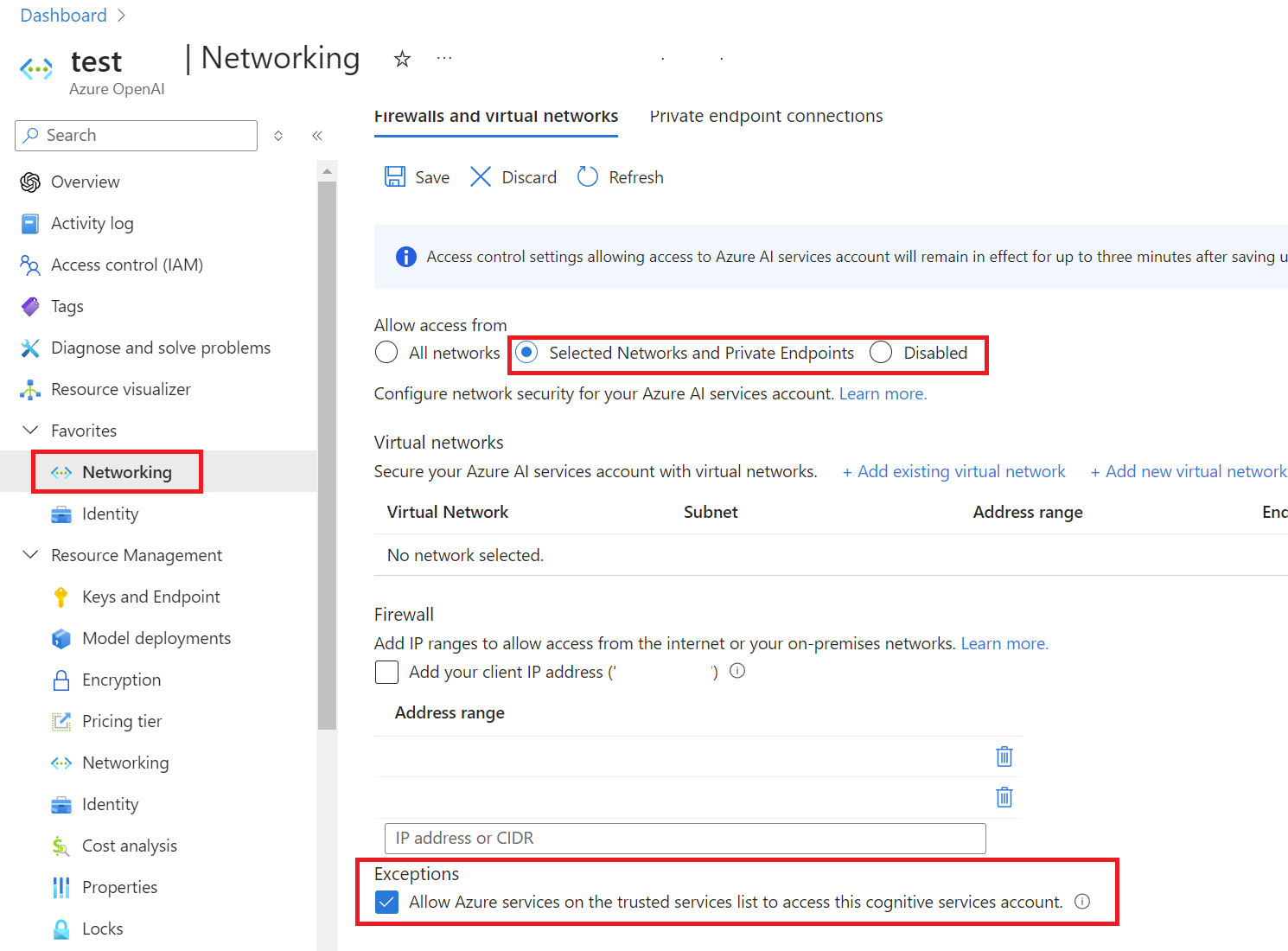

Verwenden des Azure-Portals

Navigieren Sie zu Ihrer Azure OpenAI-Ressource, und wählen Sie Netzwerk im Navigationsmenü aus.

Wählen Sie unter Ausnahmen die Option Azure-Diensten aus der Liste vertrauenswürdiger Dienste Zugriff auf dieses Cognitive Services-Konto erlauben aus.

Tipp

Sie können die Option Ausnahmen anzeigen, indem Sie unter Zugriff zulassen von entweder Ausgewählte Netzwerke und private Endpunkte oder Deaktiviert auswählen.

Preiskalkulation

Ausführliche Preisinformationen finden Sie unter Azure Private Link – Preise.

Nächste Schritte

- Erläuterung der verschiedenen Azure KI Services-Dienste

- Weitere Informationen zu Dienstendpunkten virtueller Netzwerke