Schützen der telefonbasierten Multi-Faktor-Authentifizierung

Bei der Multi-Faktor-Authentifizierung von Microsoft Entra haben Benutzer*innen die Möglichkeit, zur Überprüfung einen automatischen Sprachanruf bei einer von ihnen zuvor registrierten Telefonnummer auszuwählen. Böswillige Benutzer könnten diese Methode nutzen, indem sie mehrere Konten erstellen und Telefonanrufe platzieren, ohne den MFA-Registrierungsvorgang abzuschließen. Diese zahlreichen fehlerhaften Registrierungen könnten die zulässigen Registrierungsversuche erschöpfen, sodass andere Benutzer sich nicht für neue Konten in Ihrem Azure AD B2C-Mandanten registrieren könnten. Zum Schutz vor diesen Angriffen können Sie Azure Monitor verwenden, um Fehler bei der telefonischen Authentifizierung zu überwachen und betrügerische Anmeldungen auf ein Minimum zu beschränken.

Wichtig

Die Authenticator-App (TOTP) bietet eine höhere Sicherheit als die Multi-Faktor-Authentifizierung per SMS/Telefon. Um diese einzurichten, lesen Sie die Anweisungen zum Aktivieren der Multi-Faktor-Authentifizierung in Azure Active Directory B2C.

Voraussetzungen

Erstellen Sie zuerst einen Log Analytics-Arbeitsbereich.

Erstellen einer Arbeitsmappe für Ereignisse bei der telefonbasierten MFA

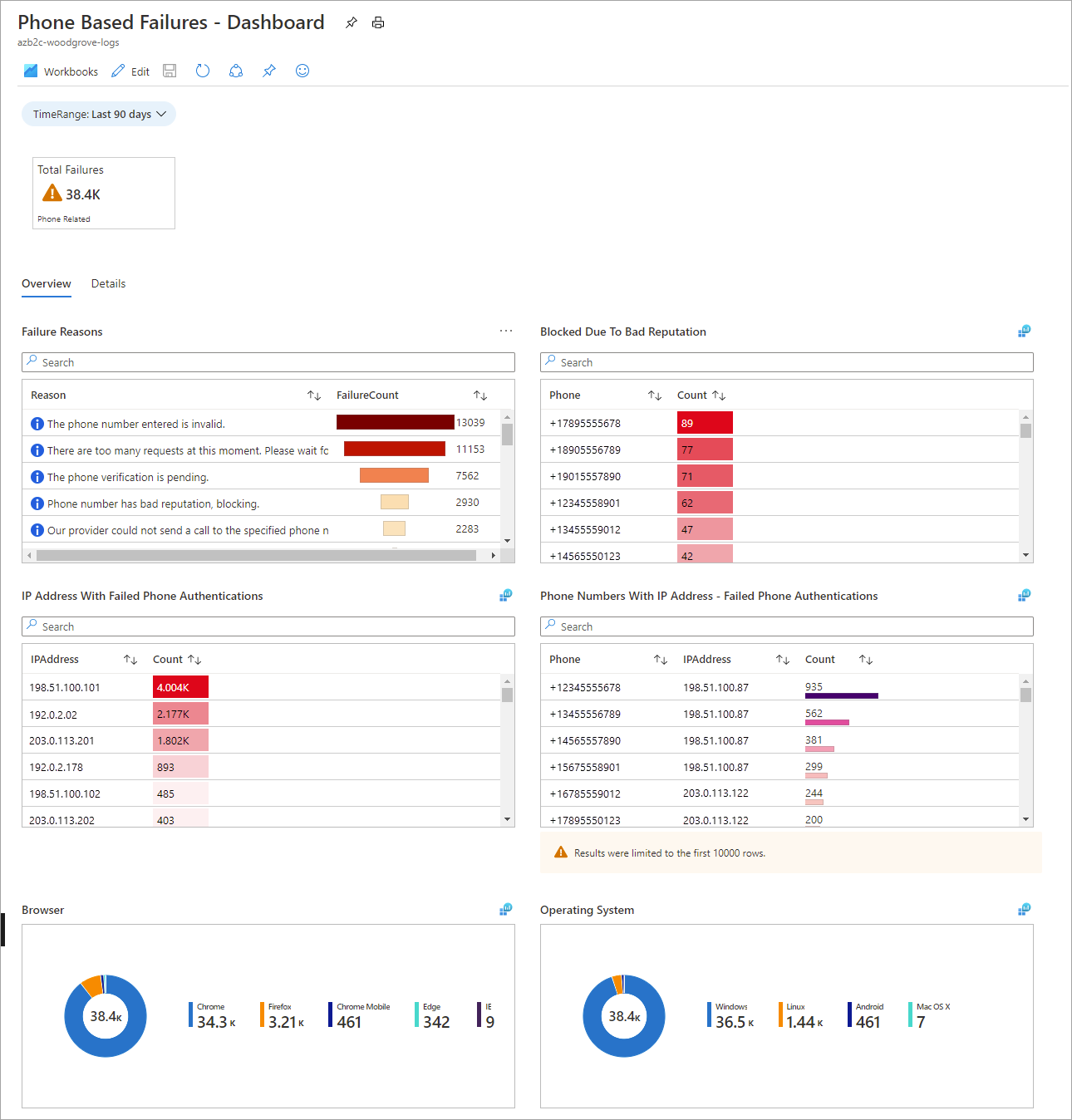

Das Repository Azure AD B2C-Berichte und -&Warnungen in GitHub enthält Artefakte, die Sie zum Erstellen und Veröffentlichen von Berichten, Warnungen und Dashboards anhand von Azure AD B2C-Protokollen verwenden können. Im unten dargestellten Arbeitsmappenentwurf sind Fehler im Zusammenhang mit der telefonischen Authentifizierung hervorgehoben.

Registerkarte „Übersicht“

Auf der Registerkarte Übersicht werden die folgenden Informationen angezeigt:

- Fehlerursachen (Gesamtzahl der fehlerhaften telefonischen Authentifizierungen pro angegebener Ursache)

- Aufgrund eines schlechten Rufs blockiert

- IP-Adresse mit fehlerhafter telefonischer Authentifizierung (Gesamtzahl der fehlerhaften telefonischen Authentifizierungen pro angegebener IP-Adresse)

- Telefonnummern mit IP-Adresse: Fehlerhafte telefonische Authentifizierungen

- Browser (fehlerhafte telefonische Authentifizierungen pro Clientbrowser)

- Betriebssystem (fehlerhafte telefonische Authentifizierungen pro Clientbetriebssystem)

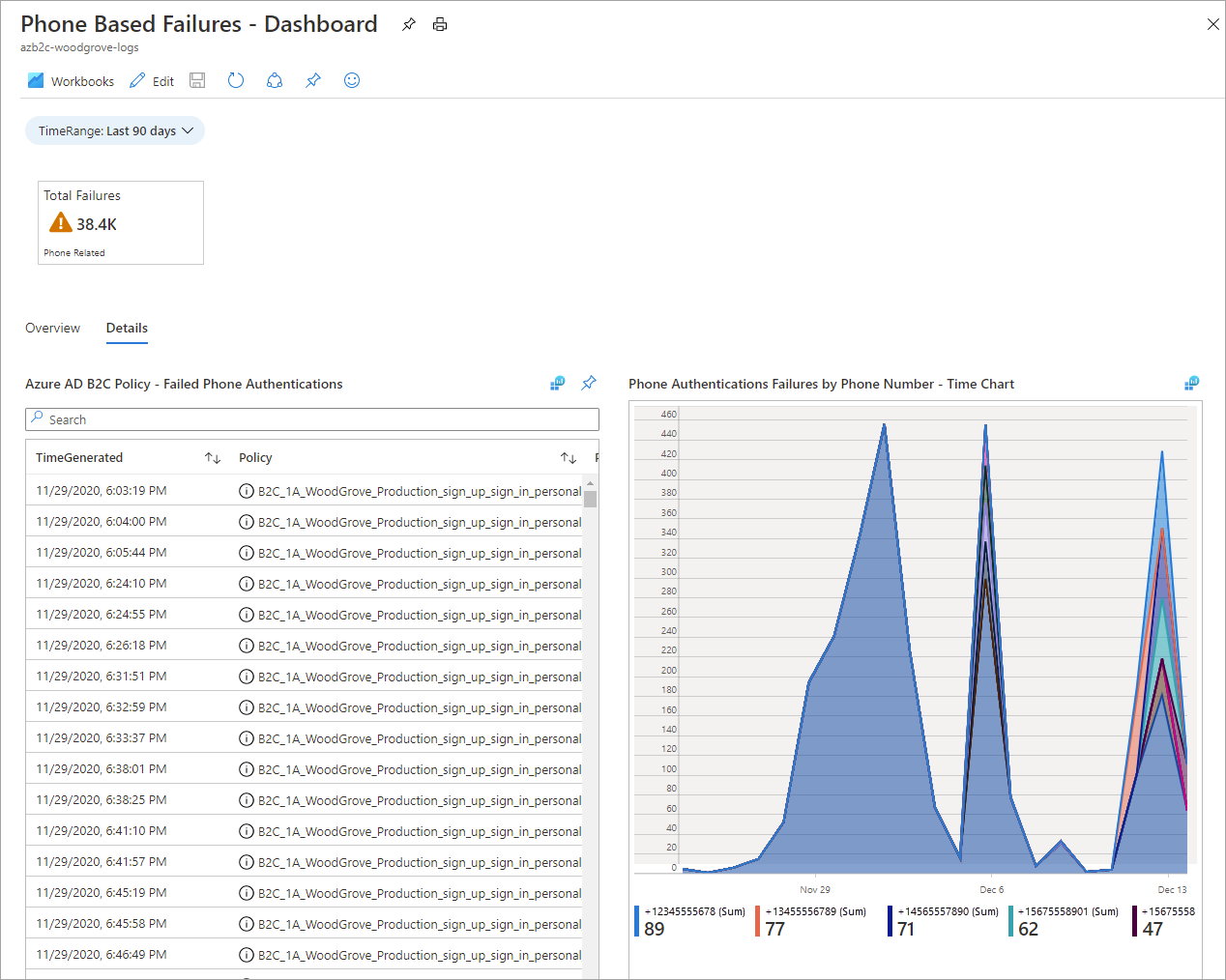

Registerkarte „Details“

Auf der Registerkarte Details werden die folgenden Informationen angezeigt:

- Azure AD B2C-Richtlinie: Fehlerhafte telefonische Authentifizierungen

- Fehlerhafte telefonische Authentifizierungen nach Telefonnummer: Zeitdiagramm (anpassbare Zeitachse)

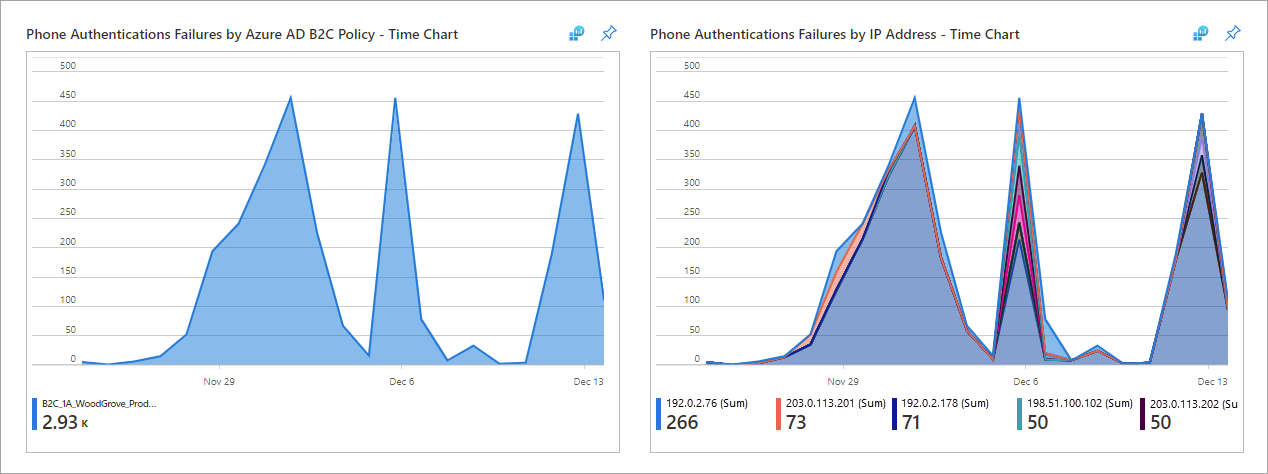

- Fehlerhafte telefonische Authentifizierungen nach Azure AD B2C-Richtlinie: Zeitdiagramm (anpassbare Zeitachse)

- Fehlerhafte telefonische Authentifizierungen nach IP-Adresse: Zeitdiagramm (anpassbare Zeitachse)

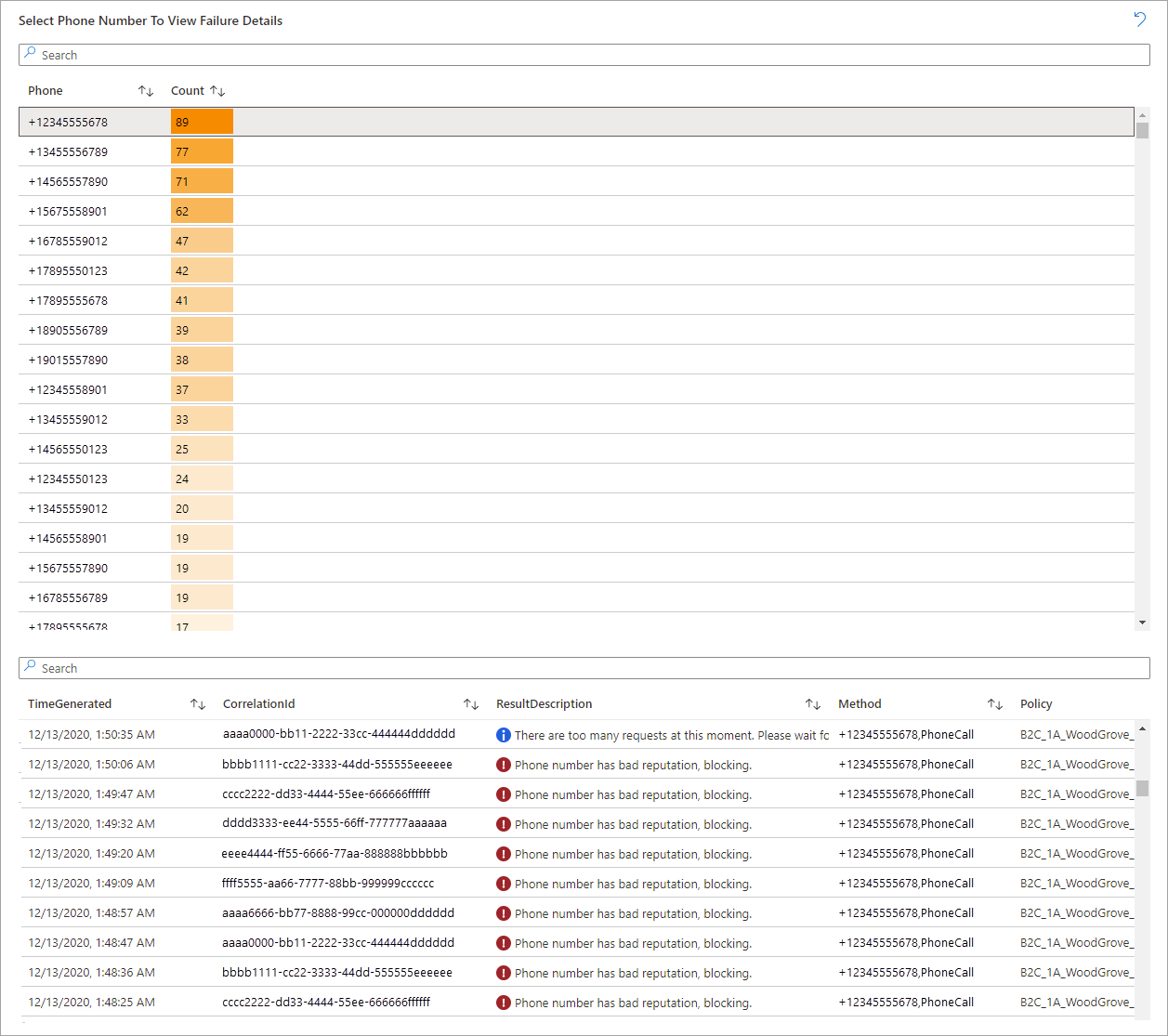

- Auswählen der Telefonnummer zum Anzeigen von Fehlerdetails (wählen Sie eine Telefonnummer aus, um eine detaillierte Liste der Fehler anzuzeigen)

Verwenden der Arbeitsmappe zum Erkennen betrügerischer Registrierungen

Mithilfe der Arbeitsmappe können Sie Ereignisse bei der telefonbasierten mehrstufigen Authentifizierung (MFA) besser verstehen und eine potenziell böswillige Verwendung des Telefoniediensts erkennen.

Finden Sie heraus, was bei Ihrem Mandanten normal ist, indem Sie folgende Fragen beantworten:

- Aus welchen Regionen werden telefonbasierte mehrstufige Authentifizierungen (MFA) erwartet?

- Untersuchen Sie die angezeigten Ursachen für fehlerhafte telefonische MFA-Versuche: Halten Sie diese für normal oder vorhersehbar?

Erkennen Sie die Merkmale einer betrügerischen Registrierung:

- Standortbasiert: Überprüfen Sie fehlerhafte telefonische Authentifizierungen nach IP-Adresse für alle Konten, die mit Standorten verknüpft sind, von denen Sie keine Benutzerregistrierung erwarten.

Hinweis

Die angegebene IP-Adresse stellt eine ungefähre Region dar.

- Geschwindigkeitsbasiert: Überprüfen Sie fehlerhafte telefonische Authentifizierungen im Zeitverlauf (pro Tag) . Diese Aufstellung enthält Telefonnummern mit einer ungewöhnlichen Anzahl fehlerhafter telefonischer Authentifizierungsversuche pro Tag, absteigend von links (hoch) nach rechts (niedrig).

Minimieren Sie mithilfe der Schritte im nächsten Abschnitt betrügerische Registrierungen.

Minimieren betrügerischer Registrierungen

Führen Sie die folgenden Aktionen aus, um betrügerische Registrierungen auf ein Minimum zu beschränken.

Verwenden Sie die empfohlenen Versionen der Benutzerflows, um folgende Aufgaben auszuführen:

- Aktivieren Sie für die mehrstufige Authentifizierung (MFA) die Funktion „Einmalkennung per E-Mail“ (gilt sowohl für Registrierungs- als auch für Anmeldeflows).

- Konfigurieren Sie eine Richtlinie für bedingten Zugriff zum Blockieren von Anmeldungen nach Standort (gilt nur für Anmeldeflows und nicht für Registrierungsflows).

- Verwenden Sie API-Connectors für die Integration mit einer Anti-Bot-Lösung wie reCAPTCHA (gilt für Registrierungsflows).

Entfernen Sie die für Ihre Organisation nicht relevanten Landeskennzahlen aus dem Dropdownmenü, in dem Benutzer ihre Telefonnummern verifizieren (diese Änderung gilt für zukünftige Registrierungen):

Melden Sie sich beim Azure-Portal als globaler Administrator Ihres Azure AD B2C-Mandanten an.

Wenn Sie Zugriff auf mehrere Mandanten haben, wählen Sie das Symbol Einstellungen im Menü oben aus, um über das Menü Verzeichnisse + Abonnements zu Ihrem Azure AD B2C-Mandanten zu wechseln.

Klicken Sie links oben im Azure-Portal auf Alle Dienste, suchen Sie nach Azure AD B2C, und klicken Sie darauf.

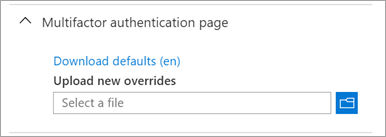

Wählen Sie den Benutzerflow und dann Sprachen aus. Wählen Sie die Sprache für den geografischen Standort Ihrer Organisation aus, um den Bereich mit den Sprachdetails zu öffnen. (In diesem Beispiel wählen wir English en für die USA aus.) Wählen Sie die Seite für die mehrstufige Authentifizierung aus, und wählen Sie dann Standardeinstellungen für den Download (en) aus.

Öffnen Sie die JSON-Datei, die Sie im vorherigen Schritt heruntergeladen haben. Suchen Sie in der Datei nach

DEFAULT, und ersetzen Sie die Zeile durch"Value": "{\"DEFAULT\":\"Country/Region\",\"US\":\"United States\"}". Denken Sie daran,Overridesauftruefestzulegen.

Hinweis

Sie können die Liste der zulässigen Landeskennzahlen im Element

countryListanpassen (siehe PhoneFactor-Authentifizierungsseite, Beispiel).Speichern Sie die JSON-Datei. Wählen Sie im Bereich für die Sprachdetails unter Neue Außerkraftsetzungen hochladen die geänderte JSON-Datei aus, um sie hochzuladen.

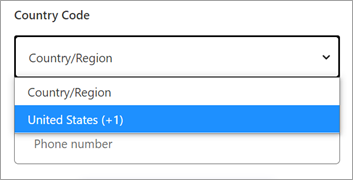

Schließen Sie den Bereich, und wählen Sie Benutzerflow ausführen aus. Vergewissern Sie sich in diesem Beispiel, dass United States als einzige Landeskennzahl im Dropdownmenü verfügbar ist:

Nächste Schritte

Weitere Informationen finden Sie unter Identity Protection und bedingter Zugriff für Azure AD B2C

Anwenden des bedingten Zugriffs auf Benutzerflows in Azure Active Directory B2C