Tutorial: Konfigurieren von Nok Nok Passport mit Azure Active Directory B2C zum Aktivieren der kennwortlosen FIDO2-Authentifizierung

Erfahren Sie, wie Sie die Nok Nok S3-Authentifizierungssammlung in Ihren Azure Active Directory B2C-Mandanten integrieren. Nok Nok Lösungen ermöglichen mobilen und Webanwendungen eine FIDO-zertifizierte mehrstufige Authentifizierung, wie FIDO UAF, FIDO U2F, WebAuthn und FIDO2. Nok Nok Lösungen verbessern den Sicherheitsstatus und sorgen gleichzeitig für ein ausgewogenes Benutzererlebnis.

Weitere Informationen finden Sie auf noknok.com: Nok Nok Labs, Inc.

Voraussetzungen

Zunächst benötigen Sie Folgendes:

- Ein Azure-Abonnement

- Wenn Sie noch kein Konto haben, holen Sie sich ein kostenloses Azure-Konto.

- Ein Azure AD B2C-Mandant, der mit dem Azure-Abonnement verknüpft ist

- Wechseln Sie zu noknok.com. Wählen Sie im oberen Menü Demo aus.

Beschreibung des Szenarios

Um Ihren Benutzern die kennwortlose FIDO-Authentifizierung zu ermöglichen, aktivieren Sie Nok Nok für Ihren Azure AD B2C-Mandanten als Identitätsanbieter. Die Nok Nok Lösungsintegration umfasst die folgenden Komponenten:

- Azure AD B2C – der Autorisierungsserver zum Überprüfen von Benutzeranmeldeinformationen

- Web- und mobile Anwendungen – mobile oder Webanwendungen, die Sie mit Nok Nok Lösungen und Azure AD B2C schützen wollen

- Das SDK für Nok Nok-App oder die Passport-App – Authentifizierung von Azure AD B2C-fähigen Anwendungen.

- Gehen Sie zum Apple App Store und suchen Sie nach Nok Nok Passport.

- Oder gehen Sie in Google Play zu Nok Nok Passport.

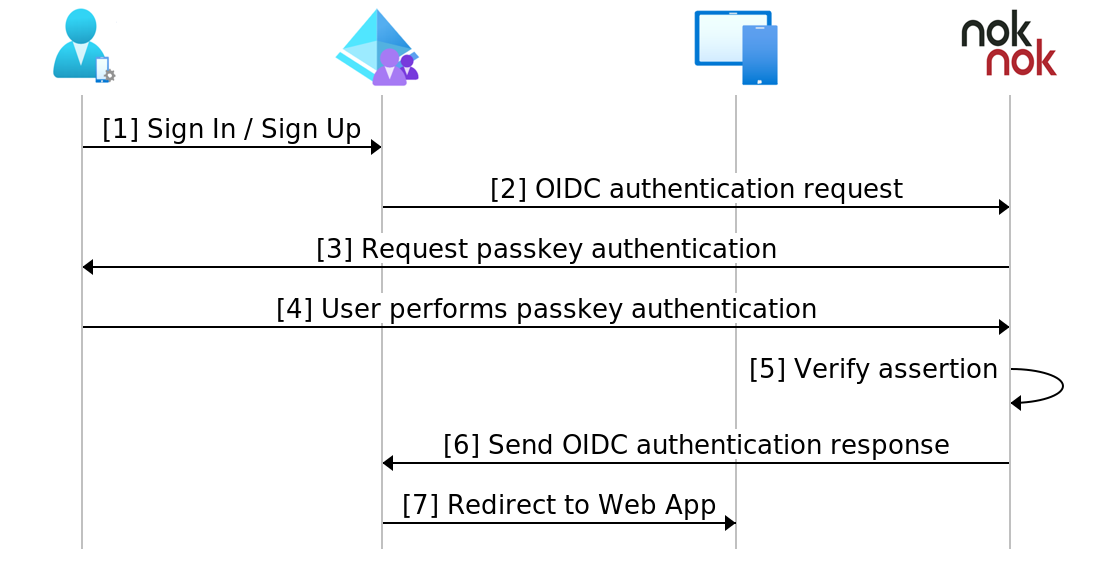

Das folgende Diagramm veranschaulicht die Nok Nok-Lösung als Identitätsanbieter für Azure AD B2C mit Open ID Connect (OIDC) für die kennwortlose Authentifizierung.

- Auf der Anmeldeseite wählt der Benutzer Anmelden oder Registrieren aus und gibt den Benutzernamen ein.

- Azure AD B2C leitet den Benutzer an den OIDC-Authentifizierungsanbieter für Nok Nok um.

- Für mobile Authentifizierungen wird ein QR-Code angezeigt. Alternativ wird eine Pushbenachrichtigung an das Benutzergerät gesendet. Bei der Desktopanmeldung wird der Benutzer zur kennwortlosen Authentifizierung zur Anmeldeseite der Web-App umgeleitet.

- Der Benutzer scannt den QR-Code mit dem Nok Nok App SDK oder der Passport-App. Oder der Benutzername wird auf der Anmeldeseite eingegeben.

- Der Benutzer wird zur Authentifizierung aufgefordert. Der Benutzer verwendet eine passwortlose Authentifizierung: Biometrie, Geräte-PIN oder ein beliebiger Roaming-Authentifikator. Die Authentifizierungsaufforderung wird in der Webanwendung angezeigt. Der Benutzer verwendet eine passwortlose Authentifizierung: Biometrie, Geräte-PIN oder ein beliebiger Roaming-Authentifikator.

- Der Nok Nok-Server überprüft die FIDO-Assertion und sendet eine OIDC-Authentifizierungsantwort an Azure AD B2C.

- Dem Benutzer wird der Zugriff gewährt oder verweigert.

Erste Schritte mit Nok Nok

- Wechseln Sie zur Seite Kontakt auf noknok.com.

- Füllen Sie das Formular für einen Nok Nok-Mandanten aus.

- Sie erhalten eine E-Mail mit Informationen für den Mandantenzugriff und Links zur Dokumentation.

- Verwenden Sie die Nok Nok-Integrationsdokumentation, um die OIDC-Konfiguration des Mandanten abzuschließen.

Integration in Azure AD B2C

Verwenden Sie die folgenden Anweisungen, um einen Identitätsanbieter hinzuzufügen und zu konfigurieren, und konfigurieren Sie dann einen Benutzerflow.

Hinzufügen eines neuen Identitätsanbieters

Verwenden Sie für die folgenden Anweisungen das Verzeichnis mit dem Azure AD B2C-Mandanten. So fügen Sie einen neuen Identitätsanbieter hinzu:

- Melden Sie sich beim Azure-Portal als globaler Administrator des Azure AD B2C-Mandanten an.

- Wählen Sie auf der Symbolleiste des Portals Verzeichnisse und Abonnements aus.

- Suchen Sie auf der Seite Portaleinstellungen, Verzeichnisse und Abonnements in der Liste Verzeichnisname das Azure AD B2C-Verzeichnis.

- Wählen Sie Wechseln aus.

- Wählen Sie in der linken oberen Ecke im Azure-Portal die Option Alle Dienste aus.

- Suchen Sie nach Azure AD B2C, und wählen Sie diese Option aus.

- Navigieren Sie zu Dashboard>Azure Active Directory B2C>Identitätsanbieter.

- Wählen Sie Identitätsanbieter aus.

- Wählen Sie Hinzufügen.

Konfigurieren eines Identitätsanbieters

So konfigurieren Sie einen IdP:

- Wählen Sie Identitätsanbietertyp>OpenID Connect (Vorschau) aus.

- Geben Sie unter Name den Namen „Nok Nok Authentifizierungsanbieter“ oder einen anderen Namen ein.

- Geben Sie für Metadaten-URL den URI der gehosteten Nok Nok Authentifizierungs-App ein, gefolgt von dem Pfad, z. B.

https://demo.noknok.com/mytenant/oidc/.well-known/openid-configuration. - Verwenden Sie für Geheimer Clientschlüssel den geheimen Clientschlüssel von Nok Nok.

- Verwenden Sie für Client-ID die von Nok Nok bereitgestellte Client-ID.

- Verwenden Sie für Scope die OpenID-Profil-E-Mail-Adresse.

- Verwenden Sie für Antworttyp den Wert Code.

- Verwenden Sie als Antwortmodusform_post.

- Klicken Sie auf OK.

- Wählen Sie Ansprüche dieses Identitätsanbieters zuordnen aus.

- Wählen Sie für UserID die Option Aus Abonnement aus.

- Wählen Sie für Anzeigename die Option Aus Abonnement aus.

- Wählen Sie für Antwortmodus die Option Aus Abonnement aus.

- Wählen Sie Speichern aus.

Erstellen einer Benutzerflowrichtlinie

Für die folgenden Anweisungen ist Nok Nok ein neuer OIDC-Identitätsanbieter in der Liste der B2C-Identitätsanbieter.

- Wählen Sie auf Ihrem Azure AD B2C-Mandanten unter Richtlinien die Option Benutzerflows aus.

- Wählen Sie Neuaus.

- Wählen Sie Registrieren und Anmelden aus.

- Wählen Sie eine Version aus.

- Klicken Sie auf Erstellen.

- Geben Sie einen Namen für die Richtlinie ein.

- Wählen Sie unter Identitätsanbieter den erstellten Nok Nok-Identitätsanbieter aus.

- Sie können eine E-Mail-Adresse hinzufügen. Azure leitet die Anmeldung nicht an Nok Nok um. Es wird ein Bildschirm mit Benutzeroptionen angezeigt.

- Belassen Sie das Feld Multi-Faktor-Authentifizierung unverändert.

- Wählen Sie Richtlinien für bedingten Zugriff erzwingen aus.

- Wählen Sie unter Benutzerattribute und Tokenansprüche in der Option Attribut sammeln den Wert E-Mail-Adresse aus.

- Fügen Sie Benutzerattribute hinzu, die Microsoft Entra ID sammeln soll, mit Angaben, die Azure AD B2C an die Clientanwendung zurückgibt.

- Klicken Sie auf Erstellen.

- Wählen Sie den neuen Benutzerflow aus.

- Wählen Sie im linken Bereich Anwendungsansprüche aus.

- Aktivieren Sie unter „Optionen“ das Kontrollkästchen E-Mail.

- Wählen Sie Speichern aus.

Testen des Benutzerflows

- Öffnen Sie den Azure AD B2C-Mandanten, und wählen Sie unter Richtlinien die Option Identity Experience Framework aus.

- Wählen Sie den erstellten Flow SignUpSignIn aus.

- Wählen Sie Benutzerflow ausführen aus.

- Anwendung: Wählen Sie die registrierte App aus. Das Beispiel ist JWT.

- Als Antwort-URL wählen Sie die Umleitungs-URL aus.

- Wählen Sie Benutzerflow ausführen aus.

- Führen Sie den Registrierungsflow aus, und erstellen Sie ein Konto.

- Nachdem das Benutzerattribut erstellt wurde, wird Nok Nok aufgerufen.

Wenn der Flow unvollständig ist, vergewissern Sie sich, dass der Benutzer im Verzeichnis gespeichert bzw. nicht gespeichert ist.