Tutorial zum Konfigurieren von IDology mit Azure Active Directory B2C

In diesem Beispieltutorial erhalten Sie eine Anleitung zum Integrieren von Azure AD B2C mit IDology. IDology ist ein Anbieter von unterschiedlichen Lösungen für Identitätsüberprüfungen und -nachweise. In diesem Beispiel geht es um die Lösung „ExpectID“ von IDology.

Voraussetzungen

Zunächst benötigen Sie Folgendes:

- Ein Azure-Abonnement. Falls Sie über kein Abonnement verfügen, können Sie ein kostenloses Azure-Konto verwenden.

- Einen Azure AD B2C-Mandanten, der mit Ihrem Azure-Abonnement verknüpft ist.

Beschreibung des Szenarios

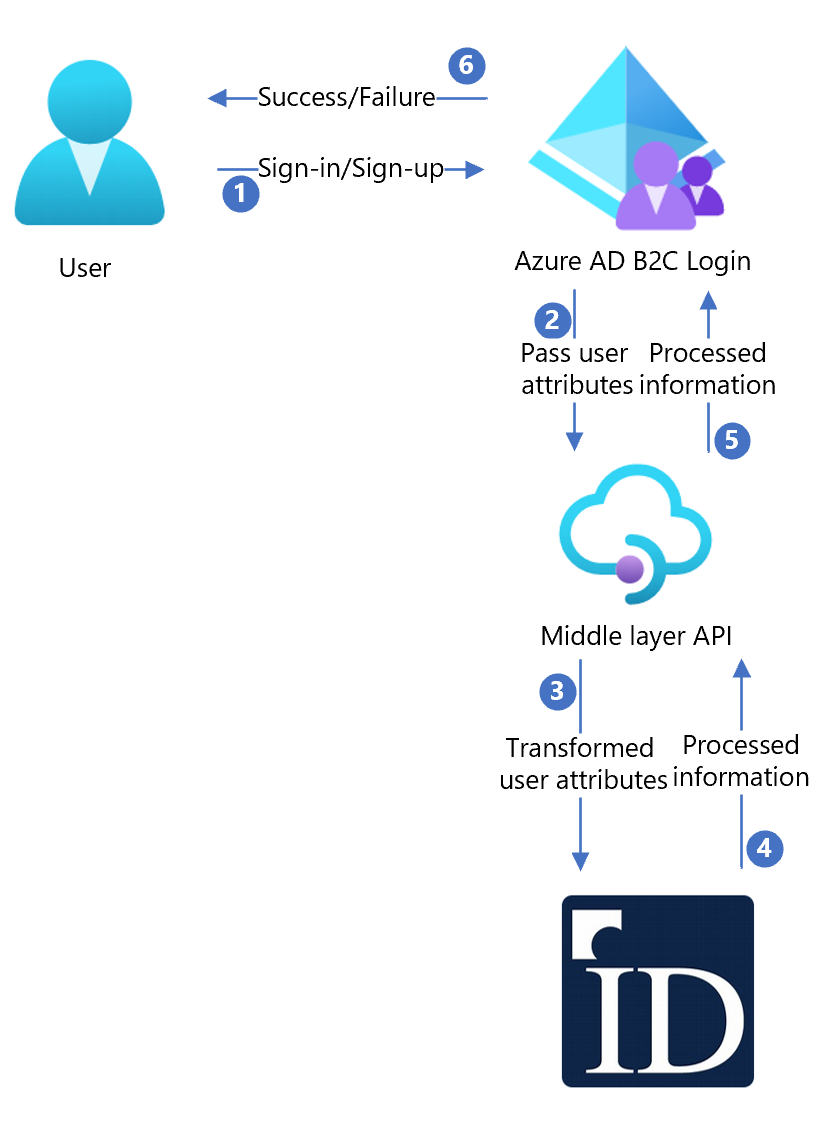

Die IDology-Integration umfasst die folgenden Komponenten:

- Azure AD B2C: Der Autorisierungsserver, mit dem die Anmeldeinformationen des Benutzers überprüft werden. Er wird auch als Identitätsanbieter bezeichnet.

- IDology: Mit dem IDology-Dienst werden die Eingaben des Benutzers überprüft, um seine Identität zu verifizieren.

- Benutzerdefinierte REST-API: Mit dieser API wird die Integration zwischen Microsoft Entra ID und dem IDology-Dienst implementiert.

Im folgenden Architekturdiagramm ist die Implementierung dargestellt.

| Schritt | BESCHREIBUNG |

|---|---|

| 1 | Ein Benutzer navigiert zur Anmeldeseite. |

| 2 | Der Benutzer wählt die Registrierungsoption für die Erstellung eines neuen Kontos aus und gibt seine Informationen auf der Seite ein. Azure AD B2C erfasst die Benutzerattribute. |

| 3 | Azure AD B2C ruft die API der mittleren Ebene auf und übergibt die Benutzerattribute. |

| 4 | Die API der mittleren Ebene erfasst die Benutzerattribute und wandelt sie in ein Format um, das von der IDology-API genutzt werden kann. Anschließend sendet sie die Informationen an IDology. |

| 5 | IDology nutzt und verarbeitet die Informationen und gibt das Ergebnis dann an die API der mittleren Ebene zurück. |

| 6 | Die API der mittleren Ebene verarbeitet die Informationen und sendet die relevanten Informationselemente zurück an Azure AD B2C. |

| 7 | Azure AD B2C empfängt die Informationen von der API der mittleren Ebene. Wenn eine Antwort mit einem Failure (Fehler) empfangen wird, wird für den Benutzer eine Fehlermeldung angezeigt. Wenn eine Antwort mit Success (Erfolg) empfangen wird, wird der Benutzer authentifiziert und in das Verzeichnis geschrieben. |

Hinweis

Der Kunde kann von Azure AD B2C auch aufgefordert werden, die Step-up-Authentifizierung durchzuführen. Eine Beschreibung dieses Szenarios würde aber den Rahmen dieses Tutorials sprengen.

Durchführen des Onboardings mit IDology

IDology bietet viele unterschiedliche Lösungen an, über die Sie sich hier informieren können. In diesem Beispiel verwenden wir „ExpectID“.

Wenden Sie sich an IDology, um ein IDology-Konto zu erstellen.

Nachdem das Konto erstellt wurde, erhalten Sie die Informationen, die Sie für die API-Konfiguration benötigen. In den folgenden Abschnitten wird der Prozess beschrieben.

Integration in Azure AD B2C

Teil 1: Bereitstellen der API

Stellen Sie den angegebenen API-Code für einen Azure-Dienst bereit. Der Code kann mit dieser Anleitung aus Visual Studio veröffentlicht werden.

Sie benötigen die URL des bereitgestellten Diensts, um Microsoft Entra ID mit den erforderlichen Einstellungen zu konfigurieren.

Teil 2: Konfigurieren der API

Anwendungseinstellungen können per App Service in Azure konfiguriert werden. Mit dieser Methode können Einstellungen sicher konfiguriert werden, ohne dass sie in ein Repository eingecheckt werden müssen. Sie müssen die folgenden Einstellungen für die REST-API angeben:

| Anwendungseinstellungen | `Source` | Notizen |

|---|---|---|

| IdologySettings:ApiUsername | IDology-Kontokonfiguration | |

| IdologySettings:ApiPassword | IDology-Kontokonfiguration | |

| WebApiSettings:ApiUsername | Definieren eines Benutzernamens für die API | Wird in der ExtId-Konfiguration verwendet. |

| WebApiSettings:ApiPassword | Definieren eines Kennworts für die API | Wird in der ExtId-Konfiguration verwendet. |

Teil 3: Erstellen von API-Richtlinienschlüsseln

Verwenden Sie die Anleitung in diesem Dokument, um zwei Richtlinienschlüssel zu erstellen: einen für den API-Benutzernamen, und einen für das oben definierte API-Kennwort.

Für die Beispielrichtlinie werden diese Schlüsselnamen verwendet:

- B2C_1A_RestApiUsername

- B2C_1A_RestApiPassword

Teil 4: Konfigurieren der Azure AD B2C-Richtlinie

Befolgen Sie die Anleitung in diesem Dokument, um das LocalAccounts-Startpaket herunterzuladen und die Richtlinie für den Azure AD B2C-Mandanten zu konfigurieren. Befolgen Sie die Anleitung, bis Sie den Abschnitt Testen der benutzerdefinierten Richtlinie abgeschlossen haben.

Laden Sie die beiden Beispielrichtlinien hier herunter.

Aktualisieren Sie die beiden Beispielrichtlinien:

Öffnen Sie beide Richtlinien:

Aktualisieren Sie im Abschnitt

Idology-ExpectId-APIdas MetadatenelementServiceUrl, indem Sie den Speicherort der oben bereitgestellten API angeben.Ersetzen Sie

yourtenantdurch den Namen des Azure AD B2C-Mandanten. Wenn der Name Ihres Azure AD B2C-Mandanten beispielsweisecontosotenantlautet, müssen Sie alle Instanzen vonyourtenant.onmicrosoft.comdurchcontosotenant.onmicrosoft.comersetzen.

Öffnen Sie die Datei „TrustFrameworkExtensions.xml“:

Suchen Sie nach dem Element

<TechnicalProfile Id="login-NonInteractive">. Ersetzen Sie beide Instanzen vonIdentityExperienceFrameworkAppIddurch die Anwendungs-ID der IdentityExperienceFramework-Anwendung, die Sie zuvor erstellt haben.Ersetzen Sie beide Instanzen von

ProxyIdentityExperienceFrameworkAppIddurch die Anwendungs-ID der ProxyIdentityExperienceFramework-Anwendung, die Sie zuvor erstellt haben.

Ersetzen Sie die Dateien „SignInorSignUp.xml“ und „TrustFrameworkExtensions.xml“, die Sie in Schritt 1 in Azure AD B2C hochgeladen haben, durch die beiden aktualisierten Beispielrichtlinien.

Hinweis

Als bewährte Methode empfehlen wir Kunden, auf der Seite für die Erfassung der Attribute eine Benachrichtigung zur Einwilligung hinzufügen. Informieren Sie Benutzer darüber, dass Informationen zur Identitätsüberprüfung an Drittanbieterdienste gesendet werden.

Testen des Benutzerflows

Öffnen Sie den Azure AD B2C-Mandanten, und wählen Sie unter Richtlinien die Option Benutzerflows aus.

Wählen Sie den zuvor erstellten Benutzerflow aus.

Wählen Sie Benutzerflow ausführen und dann die Einstellungen aus:

Anwendung: Wählen Sie die registrierte App aus (Beispiel: JWT).

Antwort-URL: Wählen Sie die Umleitungs-URL aus.

Wählen Sie Benutzerflow ausführen aus.

Führen Sie den Registrierungsablauf aus, und erstellen Sie ein Konto.

Melden Sie sich ab.

Führen Sie den Ablauf für die Anmeldung durch.

Das IDology-Puzzle wird angezeigt, nachdem Sie Weiter ausgewählt haben.

Nächste Schritte

Weitere Informationen finden Sie in den folgenden Artikeln: