Tutorial: Konfigurieren von Haventec Authenticate mit Azure Active Directory B2C für die kennwortlose Multi-Faktor-Authentifizierung in einem Schritt

Erfahren Sie, wie Sie Azure Active Directory B2C (Azure AD B2C) in Haventec Authenticate integrieren, einer kennwortlosen Technologie, die Kennwörter, freigegebene Geheimnisse und Reibungen eliminiert.

Weitere Informationen finden Sie unter haventec.com: Haventec

Beschreibung des Szenarios

Die Integration von Authenticate umfasst die folgenden Komponenten:

-

Azure AD B2C – der Autorisierungsserver zum Überprüfen von Benutzeranmeldeinformationen

- Er wird auch als Identitätsanbieter bezeichnet

- Web- und mobile Anwendungen: OpenID Connect-Anwendungen (OIDC) für Mobilgeräte oder das Web, die durch Authenticate und Azure AD B2C geschützt werden

- Haventec Authenticate-Dienst – externer IdP für den Azure AD B2C-Mandanten

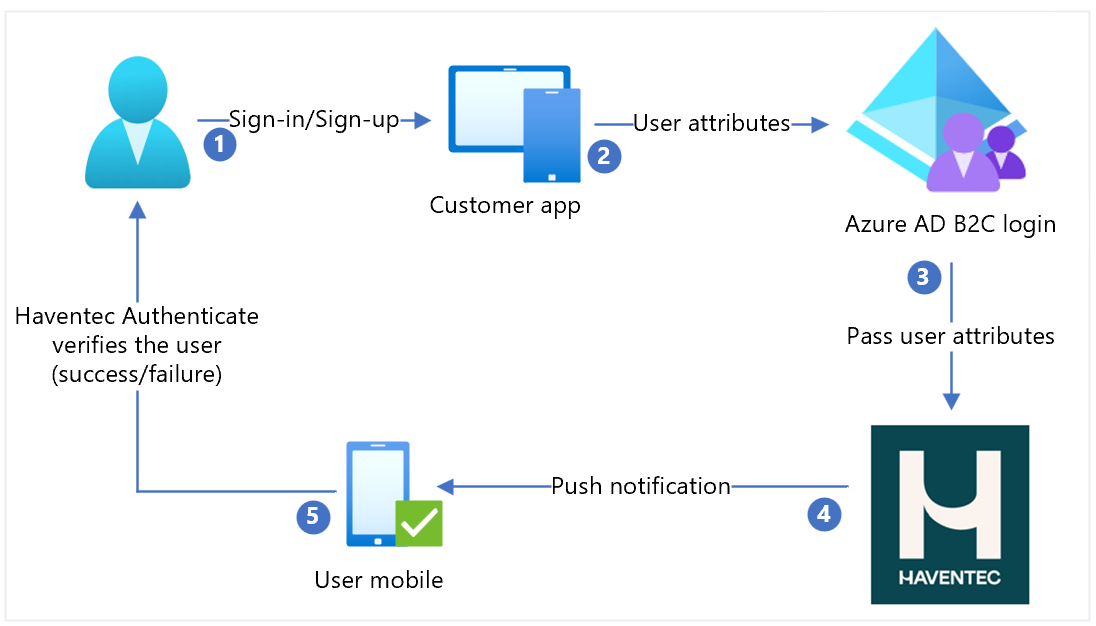

Das folgende Diagramm veranschaulicht die Benutzerflows für Registrierung und Anmeldung in der Haventec Authenticate-Integration.

- Der Benutzer wählt Anmeldung oder Registrierung aus und gibt einen Benutzernamen ein.

- Die Anwendung sendet die Benutzerattribute an Azure AD B2C zur Identitätsüberprüfung.

- Azure AD B2C sammelt Benutzerattribute und sendet sie an Haventec Authenticate.

- Für neue Benutzer sendet Authenticate eine Pushbenachrichtigung an das mobile Gerät des Benutzers. Authenticate kann E-Mails mit einem Einmalkennwort (One-Time Password, OTP) für die Geräteregistrierung senden.

- Der Benutzer antwortet und ihm wird der Zugriff gewährt oder verweigert. Neue kryptografische Schlüssel werden für eine zukünftige Sitzung an das Benutzergerät gepusht.

Erste Schritte mit Authenticate

Wechseln Sie zur haventec.com-Seite Demoversion von Haventec Authenticate abrufen. Geben Sie im Anforderungsformular für eine personalisierte Demo Ihr Interesse an einer Azure AD B2C-Integration bekannt. Eine E-Mail wird eintreffen, wenn die Demoumgebung bereit ist.

Integrieren von Authenticate mit Azure AD B2C

Verwenden Sie die folgenden Anweisungen, um Azure AD B2C vorzubereiten und mit Authenticate zu integrieren.

Voraussetzungen

Zunächst benötigen Sie Folgendes:

Ein Azure-Abonnement

- Wenn Sie kein Konto haben, können Sie ein kostenloses Azure-Konto erhalten.

Ein Azure AD B2C-Mandant, der mit dem Azure-Abonnement verknüpft ist

Eine Haventec Authenticate-Demoumgebung

Erstellen einer Webanwendungsregistrierung

Bevor Anwendungen mit Azure AD B2C interagieren können, müssen sie in einem von Ihnen verwalteten Mandanten registriert werden.

Siehe Tutorial: Registrieren einer Webanwendung in Azure Active Directory B2C

Einen neuen Identitätsanbieter in Azure AD B2C hinzufügen

Verwenden Sie für die folgenden Anweisungen das Verzeichnis mit dem Azure AD B2C-Mandanten.

- Melden Sie sich beim Azure-Portal als globaler Administrator Ihres Azure AD B2C-Mandanten an.

- Wählen Sie im oberen Menü Verzeichnis + Abonnement aus.

- Wählen Sie das Verzeichnis mit dem Mandanten aus.

- Wählen Sie in der linken oberen Ecke im Azure-Portal die Option Alle Dienste aus.

- Suchen Sie nach Azure AD B2C, und wählen Sie diese Option aus.

- Navigieren Sie zu Dashboard>Azure Active Directory B2C>Identitätsanbieter.

- Wählen Sie Neuer OpenID Connect-Anbieter aus.

- Wählen Sie Hinzufügen.

Konfigurieren eines Identitätsanbieters

So konfigurieren Sie einen Identitätsanbieter:

- Wählen Sie Identitätsanbietertyp>OpenID Connect aus.

- Geben Sie für Name den Wert Haventec oder einen anderen Namen ein.

- Verwenden Sie für Metadaten-URL den Wert

https://iam.demo.haventec.com/auth/realms/*your\_realm\_name*/.well-known/openid-configuration. - Geben Sie für Client-ID die Anwendungs-ID ein, die von der Haventec-Administratorbenutzeroberfläche aufgezeichnet wurde.

- Geben Sie für geheimer Clientschlüssel das Geheimnis der Anwendung ein, die von der Haventec-Administratorbenutzeroberfläche aufgezeichnet wurde.

- Wählen Sie für Bereich den Wert OpenID-E-Mail-Profil aus.

- Wählen Sie für Antworttyp den Wert Code aus.

- Wählen Sie für Antwortmodus den Wert forms_post aus.

- Lassen Sie Domänenhinweis leer.

- Klicken Sie auf OK.

- Wählen Sie Ansprüche dieses Identitätsanbieters zuordnen aus.

- Wählen Sie für Benutzer-ID den Wert Aus Abonnement aus.

- Wählen Sie für Anzeigename den Wert Aus Abonnement aus.

- Verwenden Sie für Vorname den Wert given_name.

- Verwenden Sie für Nachname den Wert family_name.

- Verwenden Sie für E-Mail den Wert Email.

- Wählen Sie Speichern aus.

Erstellen einer Benutzerflowrichtlinie

Für die folgenden Anweisungen wird Haventec als neuer OIDC-Identitätsanbieter in der Liste der B2C-Identitätsanbietern angezeigt.

- Wählen Sie auf dem Azure AD B2C-Mandanten unter Richtlinien die Option Benutzerflows aus.

- Wählen Sie die Option Neuer Benutzerflow aus.

- Klicken Sie auf Registrierung und Anmeldung>Version>Erstellen.

- Geben Sie einen Namen für die Richtlinie ein.

- Wählen Sie unter Identitätsanbieter den erstellten Haventec-Identitätsanbieter aus.

- Wählen Sie für Lokale Konten den Wert Keines aus. Die Auswahl deaktiviert die E-Mail- und Kennwortauthentifizierung.

- Wählen Sie Benutzerflow ausführen aus.

- Geben Sie die antwortende URL in das Formular ein, beispielsweise

https://jwt.ms. - Der Browser leitet zur Haventec-Anmeldeseite um.

- Der Benutzer wird aufgefordert, sich zu registrieren oder eine PIN einzugeben.

- Die Authentifizierungsherausforderung wird ausgeführt.

- Der Browser leitet zur antwortenden URL um.

Testen des Benutzerflows

- Wählen Sie auf dem Azure AD B2C-Mandanten unter Richtlinien die Option Benutzerflows aus.

- Wählen Sie den erstellten Benutzerflow aus.

- Wählen Sie Benutzerflow ausführen aus.

- Anwendung: Wählen Sie die registrierte App aus. Das Beispiel ist JWT.

- Als Antwort-URL wählen Sie die Umleitungs-URL aus.

- Wählen Sie Benutzerflow ausführen aus.

- Führen Sie einen Registrierungsflow aus, und erstellen Sie ein Konto.

- Haventec Authenticate wird aufgerufen.

Nächste Schritte

- Wechseln Sie zu docs.haventec.com für die Haventec-Dokumentation

- Übersicht über Benutzerdefinierte Azure AD B2C-Richtlinien