Untersuchen eines Risikos mit Identity Protection in Azure AD B2C

Identity Protection bietet eine kontinuierliche Risikoerkennung für Ihren Azure AD B2C-Mandanten. Damit können Organisationen identitätsbasierte Risiken entdecken, untersuchen und beheben. Identity Protection enthält Risikoberichte, die zur Untersuchung von Identitätsrisiken in Azure AD B2C-Mandanten verwendet werden können. In diesem Artikel erfahren Sie, wie Sie Risiken untersuchen und mindern.

Übersicht

Azure AD B2C Identity Protection stellt zwei Berichte bereit. Im Bericht Risikobenutzer finden Administratoren Informationen zu gefährdeten Benutzern sowie Details zu Erkennungen. Der Bericht Risikoerkennungen enthält Informationen zu jeder Risikoerkennung, einschließlich Typ, andere gleichzeitig ausgelöste Risiken, Ort des Anmeldeversuchs und mehr.

Jeder Bericht wird mit einer Liste aller Erkennungen für den Zeitraum gestartet, der oben im Bericht angezeigt wird. Berichte können über die Filter am oberen Rand des Berichts gefiltert werden. Administratoren können die Daten herunterladen oder mit MS Graph-API und Microsoft Graph PowerShell SDK fortlaufend exportieren.

Beschränkungen des Diensts und Überlegungen

Beachten Sie bei der Verwendung von Identity Protection Folgendes:

- Identity Protection ist standardmäßig aktiviert.

- Identity Protection ist sowohl für lokale Identitäten als auch für Identitäten in sozialen Netzwerken (z. B. Google oder Facebook) verfügbar. Für Identitäten in sozialen Netzwerken muss der bedingte Zugriff aktiviert sein. Die Erkennung ist begrenzt, weil die Anmeldeinformationen des Social Media-Kontos vom externen Identitätsanbieter verwaltet werden.

- In Azure AD B2C-Mandanten steht nur ein Teil der Identity Protection-Risikoerkennungen von Microsoft Entra ID zur Verfügung. Für Azure AD B2C werden folgende Risikoerkennungen unterstützt:

| Risikoerkennungstyp | BESCHREIBUNG |

|---|---|

| Ungewöhnlicher Ortswechsel | Anmeldung von einem ungewöhnlichen Standort, basierend auf den letzten Anmeldevorgängen des Benutzers. |

| Anonyme IP-Adresse | Anmeldung von einer anonymen IP-Adresse (z. B. Tor-Browser, anonymisierte VPNs). |

| Mit Schadsoftware verknüpfte IP-Adresse | Anmeldung von einer mit Schadsoftware verknüpften IP-Adresse. |

| Ungewöhnliche Anmeldeeigenschaften | Anmeldung mit Eigenschaften, die für den angegebenen Benutzer in letzter Zeit nicht verwendet wurden. |

| Benutzergefährdung durch Administrator bestätigt | Ein Administrator hat angegeben, dass ein Benutzer kompromittiert wurde. |

| Kennwortspray | Anmeldung über einen Kennwortspray-Angriff. |

| Threat Intelligence von Microsoft Entra | Auf der Grundlage der internen und externen Quellen für Bedrohungsdaten von Microsoft wurde ein bekanntes Angriffsmuster identifiziert |

Tarif

Azure AD B2C Premium P2 ist für einige Identity Protection-Features erforderlich. Stellen Sie Ihren Azure AD B2C-Tarif auf „Premium P2“ um (falls erforderlich). In der folgenden Tabelle sind die Funktionen von Identity Protection und der erforderliche Tarif zusammengefasst.

| Funktion | P1 | P2 |

|---|---|---|

| Bericht „Riskante Benutzer“ | ✓ | ✓ |

| Detaillierter Bericht „Risikobenutzer“ | ✓ | |

| Bericht „Risikobenutzer“ mit Behebungen | ✓ | ✓ |

| Bericht „Risikoerkennung“ | ✓ | ✓ |

| Detaillierter Bericht „Risikoerkennung“ | ✓ | |

| Bericht herunterladen | ✓ | ✓ |

| Zugriff auf MS Graph-API | ✓ | ✓ |

Voraussetzungen

- Erstellen Sie einen Benutzerflow, damit sich Benutzer bei Ihrer Anwendung registrieren und anmelden können.

- Registrieren Sie eine Webanwendung.

- Führen Sie die unter Erste Schritte mit benutzerdefinierten Richtlinien in Active Directory B2C beschriebenen Schritte aus.

- Registrieren Sie eine Webanwendung.

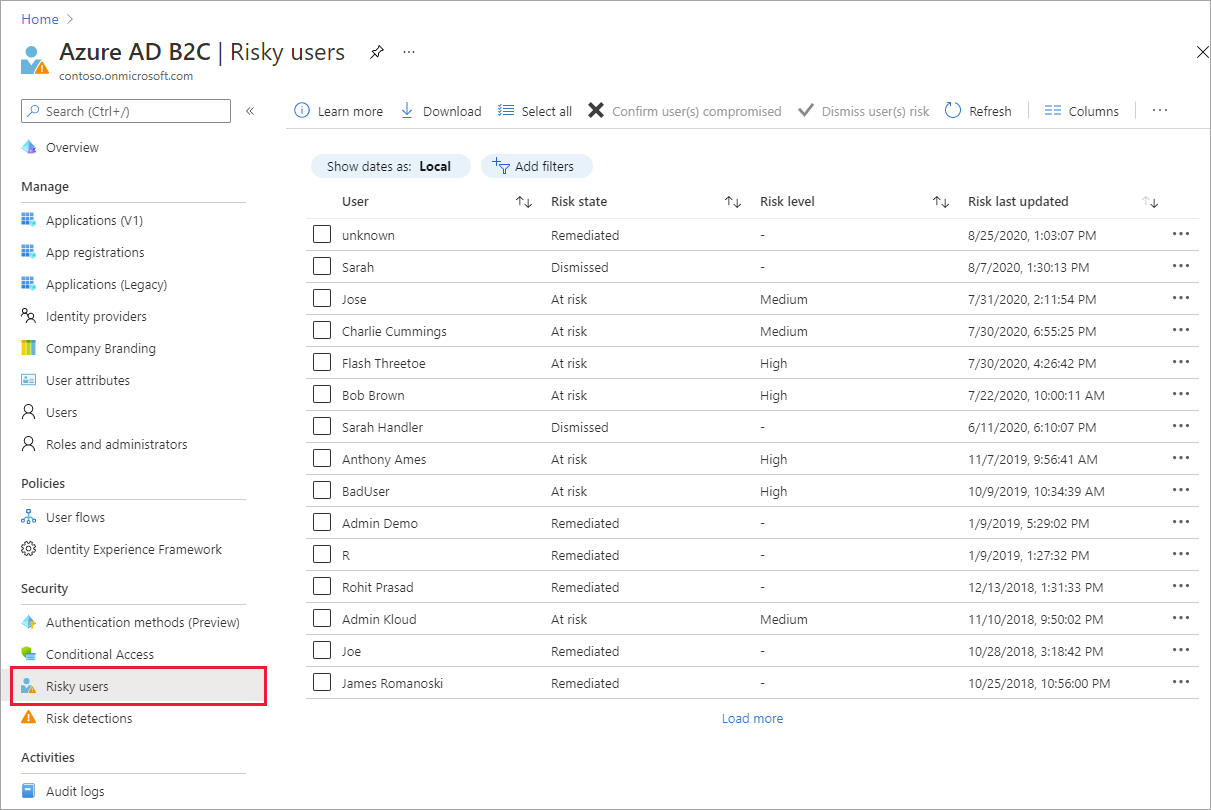

Untersuchen riskanter Benutzer

Mit den Informationen im Bericht „Riskante Benutzer“ können Administratoren folgendes ermitteln:

- Der Risikozustand, der anzeigt, welche Benutzer gefährdet sind (Risiko) und für welche Benutzer Risiken bereinigt oder verworfen wurden.

- Details zu Erkennungen

- Verlauf aller riskanten Anmeldungen

- Risikoverlauf

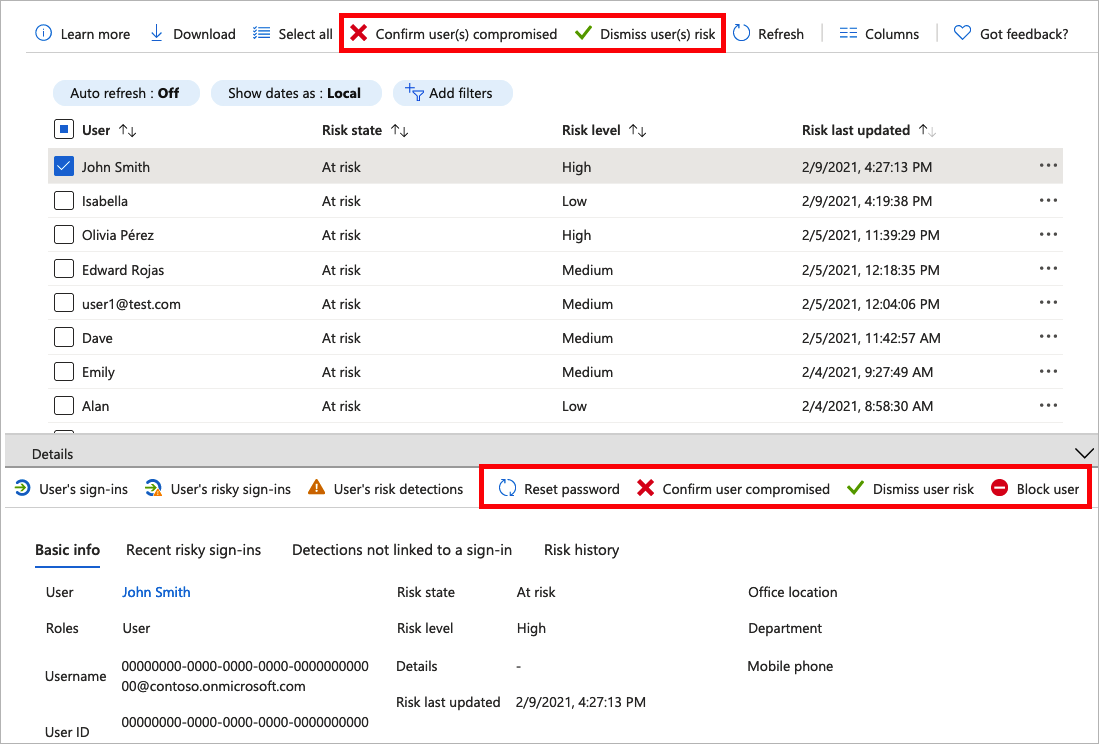

Administratoren können dann Aktionen für diese Ereignisse ausführen. Administratoren haben folgende Möglichkeiten:

- Benutzerkennwort festlegen

- Benutzergefährdung bestätigen

- Benutzerrisiko verwerfen

- Anmeldung eines Benutzers blockieren

- Mit Azure ATP weitere Untersuchungen ausführen

Ein Administrator kann auswählen, ob das Risiko eines Benutzers im Azure-Portal oder programmgesteuert über die Microsoft Graph-API unter Benutzerrisiko ignorieren verworfen werden soll. Es werden Administratorrechte benötigt, um das Risiko für einen Benutzer zu verwerfen. Die Bereinigung eines Risikos kann vom Risikobenutzer selbst oder von einem Administrator im Namen des Benutzers durchgeführt werden, z. B. per Kennwortzurücksetzung.

Navigieren im Bericht „Risikobenutzer“

Melden Sie sich beim Azure-Portal an.

Wenn Sie Zugriff auf mehrere Mandanten haben, wählen Sie das Symbol Einstellungen im Menü oben aus, um über das Menü Verzeichnisse + Abonnements zu Ihrem Azure AD B2C-Mandanten zu wechseln.

Wählen Sie unter Azure-Dienste die Option Azure AD B2C aus. Oder verwenden Sie das Suchfeld, um nach Azure AD B2C zu suchen und diese Option auszuwählen.

Wählen Sie unter Sicherheit die Option Risikobenutzer aus.

Werden einzelne Einträge ausgewählt, wird das Fenster „Details“ unterhalb der Erkennungen erweitert. In der Detailansicht können Administratoren die Erkennungen untersuchen und für jede Erkennung Aktionen ausführen.

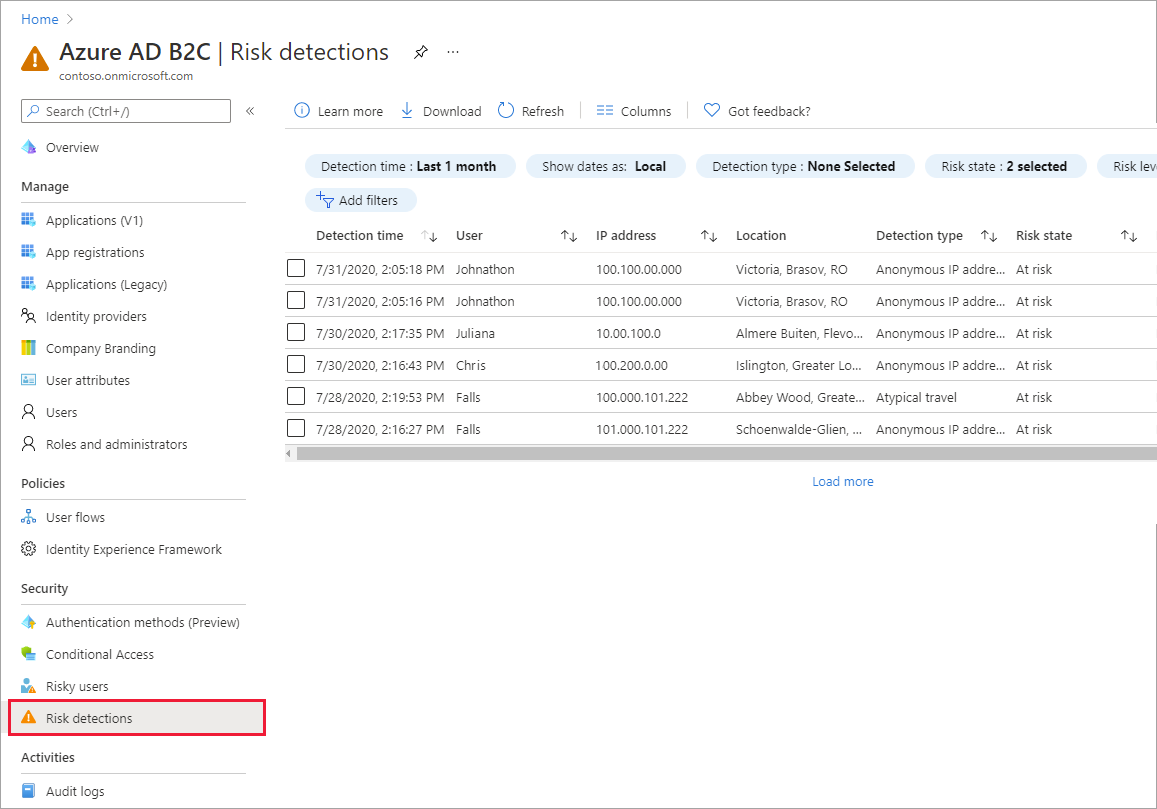

Bericht „Risikoerkennung“

Der Bericht „Risikoerkennungen“ enthält filterbare Daten der letzten 90 Tage (3 Monate).

Mit den Informationen im Bericht „Risikoerkennungen“ können Administratoren folgendes ermitteln:

- Informationen zu den einzelnen Risikoerkennungen, einschließlich des Typs.

- Andere, gleichzeitig ausgelöste Risiken.

- Ort des Anmeldeversuchs.

Administratoren können dann zum Risiko- oder Anmeldebericht des Benutzers zurückkehren, um basierend auf gesammelten Informationen Aktionen auszuführen.

Navigieren im Bericht „Risikoerkennungen“

Suchen Sie im Azure-Portal nach Azure AD B2C, und wählen Sie diese Option dann aus.

Wählen Sie unter Sicherheit die Option Risikoerkennung aus.